SISTEMA Y METODO PARA DETECTAR PUNTOS DE ACCESO INALAMBRICOS NO AUTORIZADOS.

Un sistema para asegurar una red, que comprende:

un monitor de red configurado para supervisar una red en cuanto a puntos de acceso no autorizados (180);

y un servidor en una porción cableada (110) de la red configurado para recibir un mensaje de un dispositivo inalámbrico (170), indicando el mensaje la existencia de un punto de acceso (150), estando configurado adicionalmente el servidor para interrogar una base de datos a fin de determinar si el punto de acceso (150) está autorizado y para determinar si el punto de acceso (150) está conectado con la porción de red cableada (110) de la red; estando caracterizado dicho sistema porque

el monitor de red está configurado adicionalmente para inhabilitar las comunicaciones inalámbricas a través de un punto de acceso no autorizado (180), estando conectado el punto de acceso no autorizado (180) a dicha porción de red cableada (110) de la red;

donde el punto de acceso no autorizado (180) comprende un filtro de dirección MAC para prohibir el acceso al punto de acceso (180) basado en una información que contiene una o más direcciones MAC; y el monitor de red está configurado adicionalmente para ajustar el filtro de direcciones MAC del punto de acceso no autorizado (180) a fin de prohibir el acceso de cualquier dispositivo inalámbrico (170) al acceso punto (180)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2003/020502.

Solicitante: WAVELINK CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 6985 UNION PARK AVE., SUITE 335,MIDVALE, UT 84047-4155.

Inventor/es: MORRIS,ROY, WHELAN,ROBERT,J, WAGENEN,LAMAR,VAN.

Fecha de Publicación: .

Fecha Concesión Europea: 23 de Diciembre de 2009.

Clasificación Internacional de Patentes:

- H04L12/28W

- H04L12/56B

- H04W12/12 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Detección o prevención de fraude.

Clasificación PCT:

- H04L12/28 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/08 H04W 12/00 […] › Seguridad de acceso.

Clasificación antigua:

Fragmento de la descripción:

Sistema y método para detectar puntos de acceso inalámbricos no autorizados.

Campo de la invención

La presente invención se refiere al campo de las redes de comunicación/ordenadores. Específicamente, la presente la invención se refiere al aumento de la seguridad de las redes inalámbricas.

Antecedentes de la invención

La cita o identificación de cualquier referencia en esta sección o en cualquier sección de esta solicitud no se debe interpretar como que signifique que tal referencia sea técnica anterior a la presente invención.

Una Red Inalámbrica de Área Local (WLAN) permite que los dispositivos de la red se comuniquen entre sí de forma inalámbrica, típicamente por radio. Una WLAN incluye típicamente una porción cableada y una porción inalámbrica. La porción cableada está conectada típicamente (por ejemplo, vía un enrutador y/o cortafuego) a una red mayor, tal como una red de negocio de área amplia, y/o Internet.

La porción inalámbrica de una WLAN incluye típicamente al menos un punto de acceso y al menos una unidad móvil. Un punto de acceso es un dispositivo inalámbrico que proporciona conectividad de WLAN a las unidades móviles. Un punto de acceso está conectado típicamente de manera física con la porción cableada de la WLAN y es capaz de transmitir y de recibir comunicaciones entre una porción cableada de la WLAN y una porción inalámbrica de la WLAN. Sin embargo, algunos puntos de acceso están configuran como repetidores, y carecen de una conexión física a una porción cableada de la WLAN, conectándose a la WLAN en lugar de esta manera vía otro punto de acceso. Según se usa aquí, una unidad móvil es un dispositivo inalámbrico (sea realmente móvil o no) capaz de comunicarse inalámbricamente con el punto de acceso o con otro dispositivo en una WLAN, y que no está, al menos una parte del tiempo, cableado físicamente a la porción cableada de la WLAN. Las unidades móviles no proporcionan habitualmente conectividad de WLAN a otras unidades móviles. Cada punto de acceso es capaz de comunicarse con los dispositivos inalámbricos dentro de su célula (rango de operación). El conjunto de unidades móviles dentro de célula de un punto de acceso y el punto de acceso se denomina habitualmente Conjunto Básico de Servicio (BSS). Si un segundo punto de acceso conectado con la porción cableada de la WLAN está dentro de la célula del primer punto de acceso, el BSS del primer punto de acceso se solapará con el BSS del segundo punto de acceso. Típicamente cada punto de acceso adentro dentro de esta disposición será capaz de detectar los otros puntos de acceso, y las unidades móviles se pueden mover desde la primera célula a la segunda célula sin romper la comunicación con la red. Un conjunto de dispositivos de red, que incluye al menos dos puntos de acceso, capaces de comunicarse por cable y/o por radio entre sí, se denomina habitualmente Sistema Extendido de Servicio (ESS).

Se permite la interoperabilidad entre los puntos de acceso y las unidades móviles de diversos fabricantes diseñando cada punto de acceso y unidad móvil según una norma común tal como la IEEE 802.11. La Norma IEEE 802.11 define un conjunto común de servicios que corresponde aproximadamente a las capas OSI 1 (física) y 2 (transmisión de datos). La amplia adopción de la norma 802.11 ha dado lugar al crecimiento rápido de las realizaciones de WLAN.

La capacidad de tener recursos de acceso a red sin una conexión física a la red aumenta los riesgos de seguridad para la red porque controlar el acceso físico a todas las unidades móviles capaces de comunicación con los puntos de acceso en una WLAN es habitualmente difícil o imposible. Además, la porción inalámbrica de la WLAN se basa típicamente en señales de radio que se pueden recibir por cualquier dispositivo capaz de recibir y/o de transmitir una señal de este tipo.

Los administradores de seguridad de redes han reconocido los riesgos potenciales para la seguridad de unir los puntos de acceso a sus LAN habitualmente llevan a cabo procedimientos básicos para garantizar la seguridad de la red tales como mantener una base de datos de dispositivos autorizados conectados a la LAN tales como una Lista de Control de Accesos (ACL). La ACL se realiza comúnmente como una estructura de datos electrónicos mantenida por un gestor de red de empresa que se ejecuta en la porción cableada de la red.

El trabajo del administrador se complica adicionalmente por el bajo costo y la facilidad relativa de instalar un punto de acceso para un grupo local de trabajo. Muchos puntos de acceso (por ejemplo los puntos de acceso de 802.11) usan un protocolo de enlace simple y pueden ser agregados a una red cableada compatible sin ningún control o acción centralizada. Por otra parte, muchos puntos de acceso de bajo costo son muy difíciles de detectar una vez instalados. Muchos grupos locales de trabajo instalan un punto de acceso sobre la red existente de la compañía, sin apreciar el riesgo creciente para toda la red creado por el punto de acceso subrepticio recién añadido sin que se preocupen por informar al administrador de la red del punto de acceso subrepticio. Por otra parte, el punto de acceso subrepticio se configura a menudo usando ajustes tales como ajustes por defecto en fábrica que no cumplen con los ajustes de seguridad de los dispositivos autorizados en la red y por tanto representan un grave riesgo para la seguridad de toda la red.

Los administradores de red tienen habitualmente al menos una función de gestión de red que es capaz de descubrir la mayor parte de los dispositivos de red conectados a la red. Casi todas las funciones semejantes, sin embargo, requieren bien una pregunta/respuesta entre el agente de gestión y el dispositivo de red o un agente que actúe sobre el dispositivo de red e informe al agente de gestión. Muchos puntos de acceso de bajo costo, sin embargo, no están configurados para responder a las preguntas normales de gestión y son por tanto muy difíciles de detectar.

En consecuencia, existe una necesidad de detección de los puntos de acceso subrepticios no autorizados conectados a una red.

El artículo de Bob Brewin "IBM desarrolla una herramienta para detectar puntos de acceso subrepticios en LAN inalámbricas", Computerworld, 17 de junio de 2002, páginas 1 a 3, XP-002263355, describe una detección de puntos de acceso de acceso subrepticios en una LAN inalámbrica para detectar automáticamente la presencia de puntos de acceso no autorizados en redes de empresa a gran escala.

Resumen de la invención

La presente invención es definida por las reivindicaciones independiente. Las reivindicaciones dependientes se refieren a realizaciones preferidas.

Breve descripción de las figuras

La presente invención se puede entender de forma más completa77580 haciendo referencia a la siguiente descripción detallada de la realización preferida de la presente invención, ejemplos ilustrativos de las realizaciones específicas de la invención y las figuras anexas en las cuales:

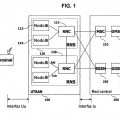

La Fig. 1 es un diagrama esquemático de una porción de una red inalámbrica en una realización de la presente invención.

La Fig. 2 es un diagrama de flujo de la presente invención.

La Fig. 3 es un diagrama de flujo de otra realización de la presente invención.

La Fig. 4 es un diagrama de flujo de otra realización de la presente invención.

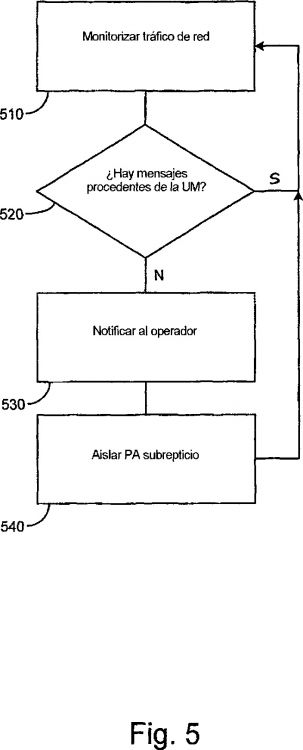

La Fig. 5 es un diagrama de flujo de otra realización de la presente invención.

Descripción detallada de la realización preferida

En cierto aspecto, la presente invención comprende un método y un conjunto para detectar puntos de acceso inalámbrico no autorizados, que comprende al menos un monitor de red y uno o más receptores inalámbricos, estando configurados los receptores inalámbricos para informar de la identificación del dispositivo inalámbrico al monitor de red, y estando configurado el monitor de red para determinar si están conectados a la red los dispositivos inalámbricos de los que se informa y si es así si la conexión se realiza vía un punto de acceso conocido o autorizado. Preferiblemente, el monitor de red interroga y/o mantiene una base de datos de dispositivos inalámbricos conocidos y/o autorizados, preferiblemente de puntos de acceso conocidos y/o autorizados.

Los dispositivos inalámbricos autorizados son dispositivos inalámbricos que están autorizados para ser conectados a una porción cableada de la red supervisada. Los dispositivos inalámbricos conocidos son dispositivos se han sido...

Reivindicaciones:

1. Un sistema para asegurar una red, que comprende:

donde el punto de acceso no autorizado (180) comprende un filtro de dirección MAC para prohibir el acceso al punto de acceso (180) basado en una información que contiene una o más direcciones MAC; y el monitor de red está configurado adicionalmente para ajustar el filtro de direcciones MAC del punto de acceso no autorizado (180) a fin de prohibir el acceso de cualquier dispositivo inalámbrico (170) al acceso punto (180).

2. El sistema de la reivindicación 1, que comprende además:

donde el monitor de red está configurado adicionalmente para configurar el conmutador o el enrutador a fin de prevenir la transferencia de información a través del conmutador que tenga su origen en el punto de acceso no autorizado o se dirija al mismo.

3. El sistema de la reivindicación 1, donde el dispositivo inalámbrico comprende un punto de acceso.

4. El sistema de la reivindicación 1, donde el dispositivo inalámbrico comprende un dispositivo inalámbrico móvil.

5. El conjunto de la reivindicación 1, que comprende:

6. El sistema de la reivindicación 1, que comprende:

7. Un método para detectar un dispositivo inalámbrico no autorizado en una WLAN que comprende las etapas de:

ajustar el filtro de direcciones MAC del dispositivo inalámbrico no autorizado para prohibir el acceso por cualquier dispositivo inalámbrico al dispositivo inalámbrico no autorizado, estando conectado el dispositivo inalámbrico no autorizado a la porción cableada de la red WLAN.

Patentes similares o relacionadas:

SISTEMA Y MÉTODO PARA SELECCIONAR UN SUBSISTEMA PARA TERMINACIÓN DE UNA LLAMADA, del 16 de Agosto de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Una entidad de selección de subsistema para un sistema de comunicación que comprende un primer subsistema , un segundo subsistema y […]

SISTEMA DE MENSAJERÍA Y PROCEDIMIENTO PARA EL MISMO, del 27 de Junio de 2011, de CHIKKA PTE LTD: Método para transmitir información entre un dispositivo (13a) de comunicación inalámbrica y un ordenador , proporcionando un servicio de mensajería que comprende […]

SERVICIO DE NOMBRES EN UNA RED AD HOC INALÁMBRICA MULTISALTO, del 17 de Junio de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Método en un nodo para asociar información de usuario a información de red en una red ad hoc inalámbrica multisalto que comprende […]

SERVICIO DE NOMBRES EN UNA RED AD HOC INALÁMBRICA MULTISALTO, del 17 de Junio de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Método en un nodo para asociar información de usuario a información de red en una red ad hoc inalámbrica multisalto que comprende […]

ADAPTADOR DE CONEXIÓN PARA DISPOSITIVO DE COMUNICACIÓN, del 17 de Junio de 2011, de SANDEN CORPORATION: Un adaptador de conexión para conectar un equipo de alto nivel que es Equipo de Terminal de Datos y un primer dispositivo de comunicación que es equipo de […]

PROCEDIMIENTO Y APARATO PARA ASIGNAR FLUJOS DE DATOS SOBRE UN ÚNICO CANAL, del 14 de Junio de 2011, de QUALCOMM INCORPORATED: Un procedimiento de asignación de una pluralidad de flujos de datos sobre un único canal de transmisión, que comprende las etapas de: recibir la pluralidad de flujos […]

PROCEDIMIENTO Y APARATO PARA ASIGNAR FLUJOS DE DATOS SOBRE UN ÚNICO CANAL, del 14 de Junio de 2011, de QUALCOMM INCORPORATED: Un procedimiento de asignación de una pluralidad de flujos de datos sobre un único canal de transmisión, que comprende las etapas de: recibir la pluralidad de flujos […]

COMUNICACIÓN CELULAR DE ACCESO MÚLTIPLE CON ASIGNACIÓN DINÁMICA DE INTERVALOS E INTERFERENCIA CO-CANAL REDUCIDA, del 8 de Junio de 2011, de ALCATEL LUCENT: SE PRESENTA UN APARATO Y UN METODO QUE REDUCE LA INTERFERENCIA DE CO-CANAL EN SISTEMAS DE COMUNICACIONES CELULARES DE ACCESO MULTIPLE EN EL CUAL […]

COMUNICACIÓN CELULAR DE ACCESO MÚLTIPLE CON ASIGNACIÓN DINÁMICA DE INTERVALOS E INTERFERENCIA CO-CANAL REDUCIDA, del 8 de Junio de 2011, de ALCATEL LUCENT: SE PRESENTA UN APARATO Y UN METODO QUE REDUCE LA INTERFERENCIA DE CO-CANAL EN SISTEMAS DE COMUNICACIONES CELULARES DE ACCESO MULTIPLE EN EL CUAL […]

SISTEMA Y PROCEDIMIENTO DE TRANSMISIÓN BIDIRECCIONAL DE PAQUETES DE DATOS, del 1 de Junio de 2011, de LG ELECTRONICS INC.: Una red de acceso de radio para un sistema de transmisión de datos que usa paquetes de datos y que comprende al menos un terminal , estando configurada […]

SISTEMA Y PROCEDIMIENTO DE TRANSMISIÓN BIDIRECCIONAL DE PAQUETES DE DATOS, del 1 de Junio de 2011, de LG ELECTRONICS INC.: Una red de acceso de radio para un sistema de transmisión de datos que usa paquetes de datos y que comprende al menos un terminal , estando configurada […]

MÉTODO Y DISPOSITIVOS PARA INSTALAR FILTROS DE PAQUETES EN UNA TRANSMISIÓN DE DATOS, del 31 de Mayo de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método para asociar un paquete de datos (DP) con un portador de paquetes (PB) en un equipo de usuario (UE 1) de una red de comunicaciones, donde el equipo […]

MÉTODO Y DISPOSITIVOS PARA INSTALAR FILTROS DE PAQUETES EN UNA TRANSMISIÓN DE DATOS, del 31 de Mayo de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método para asociar un paquete de datos (DP) con un portador de paquetes (PB) en un equipo de usuario (UE 1) de una red de comunicaciones, donde el equipo […]