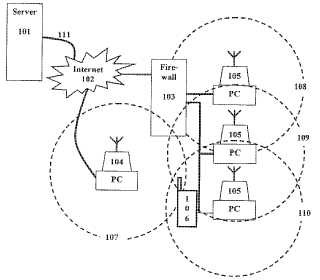

Red cooperativa destinada a un acceso móvil a Internet.

Un método de conexión de un primer sistema a una red objetivo (102),

por intermedio de un segundo sistema, cuyométodo está caracterizado por las etapas de:

para cada sistema, la configuración (401 - 406) del sistema para permitir la capacidad de conexión en red cooperativadel sistema, que comprende el suministro de software de tunelización, anfitrión y cliente, al sistema, el establecimiento(404) de preferencias de túnel para la puesta a disposición de túneles para la utilización por otros sistemas con laconexión en red cooperativa activada y el establecimiento (405) de preferencias de acceso para la utilización de túnelesproporcionados por otros sistemas con la capacidad de conexión en red cooperativa activa, de modo que cada sistemapueda actuar como un sistema anfitrión o como un sistema cliente;

con el segundo sistema teniendo acceso a la red objetivo y sirviendo de sistema anfitrión (104), actuando el primersistema como un sistema cliente (106) y encontrando el segundo sistema anfitrión;

el establecimiento de un enlace físico entre el primer sistema cliente y el segundo sistema anfitrión;

en el establecimiento del enlace físico, la instalación (203) de un enlace lógico entre el segundo sistema anfitrión y elprimer sistema cliente, el envío (204) de información sobre las preferencias de acceso del primer sistema cliente desde elprimer sistema cliente al segundo sistema anfitrión por intermedio del enlace lógico y la comparación (804, 805) de laspreferencias de tunelización del segundo sistema anfitrión con preferencias de acceso del primer sistema cliente bajocontrol de los medios de adaptación y

cuando las preferencias de túneles del segundo sistema anfitrión coinciden con las preferencias de acceso del primersistema cliente, el establecimiento de una conexión en red cooperativa estableciendo (209) un túnel desde el primersistema cliente al segundo sistema anfitrión a través del que se pueden enviar paquetes de datos encapsulados, demodo que los paquetes de datos desde el primer sistema cliente puedan enviarse a y desde la red objetivo porintermedio del segundo sistema anfitrión;

en donde el sistema cliente solamente accede a los recursos del sistema anfitrión requeridos para la conexión en redcooperativa

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2001/046666.

Solicitante: Truphone Limited.

Inventor/es: TAGG,JAMES.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F15/16 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 15/00 Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general. › Asociaciones de dos o más computadores digitales que tienen cada uno por lo menos una unidad aritmética, una unidad de programa y un registro, p. ej. para el procesamiento simultáneo de varios programas.

- H04L12/28 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L12/46 H04L 12/00 […] › Interconexión de redes.

- H04L12/56

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2426670_T3.pdf

Fragmento de la descripción:

Red cooperativa destinada a un acceso móvil a Internet

REFERENCIA CRUZADA A SOLICITUDES RELACIONADAS

Esta patente no reivindica el beneficio de solicitudes de patentes anteriores.

CAMPO TÉCNICO

La presente invención se refiere a un método y sistema informático para la conexión a una red fija y, más en particular, a un método para la conexión de usuarios móviles a la red Internet.

ANTECEDENTES DE LA INVENCIÓN

La red de Internet alcanzó su forma actual en 1983 cuando todos los ordenadores conectados a ARPANET, una red militar, comenzaron a utilizar el mismo protocolo de comunicación. En 1986, ARPANET se convirtió en NSFNET en una licitación para enlazar los superordenadores en Estados Unidos. El correo electrónico llegó a ser comercialmente disponible en 1990 al mismo tiempo que Mosaic – el primer buscador de la web a escala mundial, se hizo un producto de utilidad. La red Internet, que comprende principalmente la denominada WWW (World Wide Web) y el correo electrónico es ahora una herramienta de negocios muy importante.

Actualmente, existe una conexión en red a escala mundial, con el denominado TCP/IP (Protocolo de Control de Transmisión/Protocolo de Internet) pero ATM (Modo de Transferencia Asíncrona) es todavía dominante en las telecomunicaciones. La mayoría de las más importantes empresas tienen acceso a Internet y la red Internet está establecida en gran parte de nuestro entorno. Esta infraestructura está constituida a partir de conexiones rígidas, fijas en gran medida; hilos de conexión, enrutadores, conmutadores y similares.

Los seres humanos tienden a desplazarse de un lado a otro para sus actividades de trabajo y ocio. Una manera fácil de conexión a la red fija se necesita para estos usuarios móviles. Los usuarios móviles se suelen considerar como personas que utilizan un teléfono móvil u otro dispositivo de radiodifusión, pero para nuestros fines, un usuario móvil es cualquiera alejado de su base central fija.

Sigue siendo difícil para un usuario móvil obtener una conexión de alto ancho de banda a Internet por dos motivos:

1. Las conexiones inalámbricas son inherentemente caras puesto que utilizan un recurso de rara adquisición, un espectro de radiofrecuencia, y requieren grandes inversiones en estructuras.

2. Existen dificultades prácticas cuando se alejan de su base central, tales como determinar direcciones de IP, establecimiento de servidores proxy, negociación de facturación y pago y cuestiones relativas a la seguridad y privacidad.

Incluso la simple tarea de desplazarse desde una oficina a otra dentro de la misma empresa puede tener complicaciones y no con más frecuencia que las personas que dejan de establecer conexión cuando se alejan de su base central. Con tantas empresas confiando en el correo electrónico y en la web como una herramienta de negocios crítica, una incapacidad de conexión puede resultar costosa para las empresas. En los tres últimos años, la capacidad para acceder a Internet ha comenzado a desplazarse a los dispositivos móviles. Los pequeños dispositivos móviles han tendido a utilizar una diversidad de metodologías de tecnología de acceso a Internet especializadas con diversos grados de éxito comercial. Todas ellas sufren de la limitación del bajo ancho de banda y de su alto coste.

Existen varios métodos mediante los cuales los usuarios pueden obtener acceso a datos desde dispositivos inalámbricos móviles: SMS, HDML, WAP e I-Mode siendo las modalidades principales. Todas estas modalidades sufren, en alguna medida, de problemas tales como ancho de banda limitado y entornos de autoría complejos.

En SMS (servicio de mensajes cortos) , los usuarios pueden enviar y recibir mensajes de texto corto simples desde su teléfono. Un servidor, en el servicio de telefonía móvil, encamina dichos mensajes a otros usuarios de teléfono móvil o proporciona una pasarela que convierte los mensajes y los envía como correo electrónico a servicios de correo electrónico de Internet. La pasarela convertirá también el correo electrónico entrante y lo enviará al usuario en formato SMS. Aunque de forma rudimentaria, se han establecido grandes negocios con resultados satisfactorios, basados en el envío de estos mensajes cortos lo que demuestra que los usuarios necesitan datos cuando están en movimiento y están dispuestos a pagar por dicho servicio.

En HDML (Lenguaje de Marcado para Dispositivos Portátiles) , un sitio web se constituye utilizando etiquetas especialmente modificadas. Una pasarela inalámbrica convierte estas etiquetas, de modo que el dispositivo móvil pueda verlas. Un dispositivo móvil, provisto de un micro-explorador capaz de interpretar el lenguaje HDML, puede visualizar esta información en una pequeña pantalla de cristal líquido LCD.

En WAP (Protocolo de Aplicación Inalámbrica) , un sitio web se constituye utilizando WML (Lenguaje de Marcado Inalámbrico) y esta información se envía a una pasarela de WAP. El usuario obtiene acceso a esta pasarela marcando un RAS (Servidor de Acceso Remoto) o utilizando un sistema basado en paquetes, que suele referirse como ‘siempre activo’.

En I-Mode, se utilizan de nuevo etiquetas especializadas para crear páginas formateadas en HTML compacto. Estas páginas se proporcionan, a través de una pasarela, a usuarios en un sistema basado en paquetes.

En los sistemas anteriores, se utilizan una pasarela especializada para proporcionar una salida formateada para dispositivos móviles. Un método alternativo de acceder a Internet desde un dispositivo móvil se proporciona por los sistemas inalámbricos fijos, tales como Bluetooth y el estándar de red LAN inalámbrica denominado IEEE 802.11.

En la norma 802.11 y Bluetooth, dos dispositivos inalámbricos establecen un enlace punto a punto o punto a multipunto que utiliza la tecnología de radio de espectro disperso. Los dos dispositivos inalámbricos pueden ser cualquier tipo de dispositivos electrónicos – PC, PDA, teléfono móvil, horno de microondas, sistema de seguridad central. Este enlace sustituye a los cableados y no hay nada que modifique el formato del contenido de datos.

Otro estándar inalámbrico que ha alcanzado ubicuidad en disponibilidad, pero tiene muy poco uso es IrDA (Infrared Data Association) . En el estándar IrDA, dos dispositivos con capacidad de IrDA, situados uno cerca del otro, pueden comunicarse utilizando haces de infrarrojos. Este estándar sufre de dos problemas operativos. En primer lugar, que el enlace es óptico y por lo tanto, requiere una línea de visibilidad despejada. Los dispositivos deben situarse de modo que sus puertos estén visibles entre sí o al menos de modo que una luz reflejada suficiente alcance los puertos. En segundolugar, los dos ordenadores necesitan tener sus puertos de IrDA configurados y activados. Ésta no es una tarea fácil: el hardware debe estar habilitado; en condiciones normales, las cuestiones de ahorro de energía y de compatibilidad significan que los ordenadores se expiden con el puerto inhibido. Debe instalarse un controlador de dispositivos. Una vez que el enlace físico esté disponible, se necesita un enlace lógico para permitir la transferencia de ficheros o el acceso al disco duro del ordenador asociado. La seguridad y la privacidad deben garantizarse.

A continuación se indican los problemas para obtener acceso a Internet cuando el móvil requiere varias etapas.

1. Se necesita alguna forma de software controlador para configurar el hardware del usuario para permitir la realización de un enlace.

2. Necesita realizarse el enlace físico. Este enlace puede conseguirse apuntando los dos ordenadores entre sí o conectando un cable USB operativamente adosado que ha sido proporcionado por, a modo de ejemplo, el hotel en el que reside el usuario.

3. El usuario anfitrión necesita permitir y compartir algunos servicios, tales como impresoras y discos duros y conexiones de red.

4. El usuario anfitrión necesita, por sí mismo, entrar en Internet.

5. El usuario anfitrión necesita actuar como una pasarela para el usuario que realiza la conexión, convirtiendo y reenviado paquetes a través de Internet.

6. La dirección IP de la interfaz del anfitrión necesita configurarse para una dirección no en conflicto con la de su enlace de Internet.

7. La dirección IP del usuario que hace la conexión necesita apuntar al usuario anfitrión.

8. Los puertos y los servidores proxy necesitan establecerse a este respecto. Aún cuando no se requiera ningún establecimiento especial, un usuario que normalmente trabaja en una red corporativa, con establecimientos operativos especiales, necesitará anularlos y... [Seguir leyendo]

Reivindicaciones:

1. Un método de conexión de un primer sistema a una red objetivo (102) , por intermedio de un segundo sistema, cuyo método está caracterizado por las etapas de:

para cada sistema, la configuración (401 – 406) del sistema para permitir la capacidad de conexión en red cooperativa del sistema, que comprende el suministro de software de tunelización, anfitrión y cliente, al sistema, el establecimiento (404) de preferencias de túnel para la puesta a disposición de túneles para la utilización por otros sistemas con la conexión en red cooperativa activada y el establecimiento (405) de preferencias de acceso para la utilización de túneles proporcionados por otros sistemas con la capacidad de conexión en red cooperativa activa, de modo que cada sistema pueda actuar como un sistema anfitrión o como un sistema cliente;

con el segundo sistema teniendo acceso a la red objetivo y sirviendo de sistema anfitrión (104) , actuando el primer sistema como un sistema cliente (106) y encontrando el segundo sistema anfitrión;

el establecimiento de un enlace físico entre el primer sistema cliente y el segundo sistema anfitrión;

en el establecimiento del enlace físico, la instalación (203) de un enlace lógico entre el segundo sistema anfitrión y el primer sistema cliente, el envío (204) de información sobre las preferencias de acceso del primer sistema cliente desde el

primer sistema cliente al segundo sistema anfitrión por intermedio del enlace lógico y la comparación (804, 805) de las preferencias de tunelización del segundo sistema anfitrión con preferencias de acceso del primer sistema cliente bajo control de los medios de adaptación y

cuando las preferencias de túneles del segundo sistema anfitrión coinciden con las preferencias de acceso del primer

sistema cliente, el establecimiento de una conexión en red cooperativa estableciendo (209) un túnel desde el primer sistema cliente al segundo sistema anfitrión a través del que se pueden enviar paquetes de datos encapsulados, de modo que los paquetes de datos desde el primer sistema cliente puedan enviarse a y desde la red objetivo por intermedio del segundo sistema anfitrión;

en donde el sistema cliente solamente accede a los recursos del sistema anfitrión requeridos para la conexión en red cooperativa.

2. Un método según la reivindicación 1, en donde la etapa de comparación (804, 805) se realiza en un servidor.

4. Un método según la reivindicación 1, en donde el sistema cliente (106) es un teléfono móvil.

6. Un método según la reivindicación 1, en donde el sistema anfitrión (107-110) no está conectado a la red objetivo (102) y realizará la conexión con la red objetivo a la demanda por el sistema cliente (106) . 45

7. Un método según la reivindicación 1, en donde la etapa de comparación (804, 805) comprende las etapas de:

la determinación de un coste de utilización del túnel y

la comparación del coste con un límite predeterminado memorizado por dicho sistema cliente en donde se encontrará una correspondencia si el coste es menor que o igual al límite predeterminado.

8. Un método según la reivindicación 1 que comprende, además, la etapa de conectar un sistema cliente adicional al

sistema cliente (106) con el fin de que el sistema cliente adicional sea capaz de acceder a la red objetivo (102) por 55 intermedio del sistema anfitrión (107 – 110) .

9. Un método según la reivindicación 1, en donde la etapa de establecimiento comprende, además, la etapa de notificar a un usuario del sistema cliente (106) la disponibilidad del enlace lógico en donde el usuario puede aceptar o rechazar la conexión.

10. Un método según la reivindicación 1, en donde cualesquiera datos enviados por el sistema cliente (106) son encriptados antes de enviarse a la red objetivo (102) en donde la encriptación puede, preferentemente, aplicarse, de forma selectiva, a los datos dependiendo de las preferencias.

11. Un método según la reivindicación 1 que comprende, además, la etapa de convertir datos desde el sistema cliente en paquetes para transmisión a través de Internet bajo el control del sistema anfitrión (107 – 110) , en donde los datos se convierten preferentemente utilizando el protocolo de voz sobre Internet.

12. Un método según la reivindicación 1, en donde los paquetes se envían por intermedio de un puerto disponible con el fin de pasar a través de un denominado 'cortafuegos'.

13. Un método según la reivindicación 1, en donde la configuración se realiza automáticamente en la inicialización operativa. 10

14. Un método según la reivindicación 1, en donde la etapa de establecimiento ocurre automáticamente una vez que se realiza la correspondencia.

15. Un método según la reivindicación 1, en donde el sistema anfitrión es, por sí mismo, móvil y está conectado a otro

sistema anfitrión en una manera que pueda repetirse, de forma recursiva, hasta que se realice una conexión a la red objetivo.

16. Un método según cualquiera de las reivindicaciones precedentes que comprende, además, la etapa de memorizar

información sobre el túnel en el sistema anfitrión. 20

17. Un método según la reivindicación 16 que comprende, además, las etapas de:

la ruptura operativa del túnel;

la conexión suplementaria del sistema cliente a la red objetivo restableciendo el túnel con la utilización de la información del túnel memorizada.

18. Un método según cualquiera de las reivindicaciones precedentes, en donde el túnel a través del que se pueden enviar los paquetes de datos encapsulados se establece desde el sistema cliente a los medios de adaptación por 30 intermedio del sistema anfitrión.

19. Un sistema de conexión para conectar un primer sistema a una red objetivo (102) , estando el sistema caracterizado por:

primero y segundo sistemas, cada uno capaz de configuración para permitir una capacidad de conexión en red cooperativa del sistema;

en donde el sistema de conexión está dispuesto para configurar cada sistema proporcionando software de tunelización anfitrión y cliente al sistema, regulando las preferencias de túnel para la puesta a disposición de túneles para la utilización 40 por otros sistemas con la conexión en red cooperativa activada y regulando preferencias de acceso para la utilización de túneles proporcionados con otros sistemas con la conexión en red cooperativa activada, de modo que cada sistema pueda servir de sistema anfitrión o de sistema cliente; con el segundo sistema teniendo acceso a la red objetivo y que sirve de sistema anfitrión, sirviendo el primer sistema como sistema cliente y estando diseñado para encontrar el segundo sistema anfitrión, estando diseñado el sistema de conexión para establecer (202) un enlace físico entre el

primer sistema cliente y el segundo sistema anfitrión;

el sistema de conexión que comprende, además, medios de adaptación provistos para comparar preferencias del segundo sistema anfitrión y del primer sistema cliente en el momento del establecimiento del enlace físico;

en donde el sistema de conexión está diseñado, además, en el momento del establecimiento del enlace físico, para instalar un enlace lógico entre el primer sistema cliente y el segundo sistema anfitrión, para enviar (204) información respecto a las preferencias de acceso del primer sistema cliente desde el primer sistema cliente al segundo sistema anfitrión y para establecer una conexión en red cooperativa estableciendo un túnel del primer sistema cliente al segundo sistema anfitrión por intermedio de los paquetes de datos encapsulados que pueden enviarse cuando las preferencias de 55 túnel del segundo sistema anfitrión corresponden a las preferencias de acceso del primer sistema cliente, de modo que puedan enviarse paquetes de datos al, y a partir de, la red objetivo por intermedio del segundo sistema anfitrión;

en donde el primer sistema cliente accede solamente al recurso del segundo sistema anfitrión requerido para la conexión en red cooperativa. 60

Servidor

‘Cortafuegos’

Obtener acceso

Encontrar nodo host de red Repetir hasta encontrar conexión

Establecer enlace físico

Establecer enlace lógico

Enviar información del cliente a Host

Puede obtenerse una coincidencia local? Enviar información del Cliente y de Host al servidor

Hecho (éxito) Sí Sí Puede obtenerse coincidencia del servidor? Hecho (fallo)

Información de miembro general 301

ID de miembro # Registro de Clientes Nombre, domicilio, etc. …

Proveedor de túneles 302

Permitir enlace datos SÍ/NO Permitir enlace de voz SÍ/NO Compartir ancho de band.

5. TODO Número de usuarios simultáneos 1-16 Número de minutes proporcionados N Número de eventos de conexión discretos N Total bits proporcionados N Carga para enlace ascendente $/hora Coste para establecer conexión $ por conexión

Usuario de túnel 303

Nivel de encriptación (datos) Bajo-alto Nivel de encriptación (voz) Bajo-alto Pago para enlace ascendente Max. $/hora Número de minutes usados (presupuesto) N Presupuesto de enlace Max. $/día Frecuencia de sondeo Por hora Registro teléfono móvil Portadora, número, etc. … Sincronizar o comprar Tabla de contenido deseado Habilitar conexión en red cooperativa Registrar sitio web

Descargar software para dispositivo miembro Configuración de dispositivo miembro Establecer preferencias de provisión de túnel

Establecer preferencias de provisión de acceso Reenviar resumen y confirmación Hecho

Cliente Host Servidor

Explorador Explorador y software de

aplicación Páginas web Base datos miembros

Pila IP Pila IP Pila IP

Software configuración Reglas correspondencia

Controladores Controla- Controla

dores dores Motor de servidor

Hoy Min. Máx.

Domicilio

Camino al tren

En el tren

En la oficina En la reunión Comida Starbucks

Consola oficina

Camino al vehículo En el vehículo

Estación de

servicio Casa de un amigo

Taxi

Hotel

Algoritmo de correspondencia Proceso correspondencia

Obtener ID de Host

Obtener ID de Cliente

Buscar registros en bases de datos

Hacer coincidir permisos con acceso deseado Pedir al cliente que Coinciden permiso y cambie el acceso acceso deseado?

deseado Tiene el cliente preferencias FalloHecho alternativas?

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]