RASTREO RENOVABLE DE TRAIDORES.

Un método para prevenir la reutilización de claves comprometidas en un sistema de codificación de emisión,

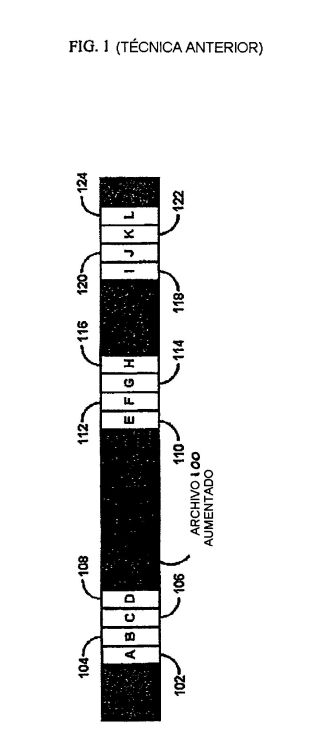

caracterizado por: #(a) incorporar un conjunto particular de claves de secuencia asignadas por una agencia de licenciamiento a receptores individuales; #(b) asignar un bloque de claves de secuencia (en adelante SKB) por la agencia de licenciamiento al menos a un archivo protegido distribuido; #(c) pruebas criptográficas incrementales por los receptores individuales para determinar (200) si una clave de secuencia seleccionada está comprometida; #(d1) si la clave de secuencia seleccionada no está comprometida, entonces descodificar adecuadamente en respuesta (202) el archivo y finalizar el método; #(d2) si la clave de secuencia seleccionada está comprometida, entonces determinar en respuesta (204) si se dispone de una clave de secuencia subsiguiente del conjunto; #(e1) si está disponible una clave de secuencia subsiguiente, entonces seleccionar (206) esa clave de secuencia subsiguiente y volver a la etapa (c); y #(e2) si no está disponible una clave de secuencia subsiguiente, entonces el método termina (208) sin descodificar apropiadamente el archivo.

Tipo: Resumen de patente/invención.

Solicitante: INTERNATIONAL BUSINESS MACHINES CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: NEW ORCHARD ROAD,ARMONK, NY 10504.

Inventor/es: LOTSPIECH,JEFFREY,BRUCE, NIN,SIGFREDO,ISMAEL, JIN,HONGXIA.

Fecha de Publicación: .

Fecha Concesión Europea: 27 de Mayo de 2009.

Clasificación PCT:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]