Protección de servicios en una red móvil contra la suplantación de CLI.

Un método para controlar el acceso de un dispositivo (104) de comunicación móvil a un servicio (134) basado enla CLI en una red (102) de comunicación a través de una conexión desde el exterior de la red de comunicación,

endondeel método comprende:

emitir, por parte del dispositivo, un identificador único para la identificación del dispositivo por parte del servicio;

si el identificador se recibe desde el exterior de la red de comunicación y a través de un canal (125) deseñalización seguro, almacenar (302) en una memoria una primera marca de tiempo que representa el primerinstante de recepción del identificador;

establecer (208) la conexión y generar (306) una segunda marca de tiempo que representa un segundoinstante en el que se establece la conexión con un nodo (128) en la red de comunicación;

emitir (314) una primera instrucción al nodo para establecer un acceso incondicional del dispositivo al serviciosi una diferencia entre el segundo y el primer instantes de tiempo se encuentra dentro de una ventana de tiempopredeterminada; y

emitir (310) una segunda instrucción al nodo para conceder un acceso condicional del dispositivo al servicio,si la diferencia de tiempo se encuentra fuera de la ventana de tiempo predeterminada.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08018300.

Solicitante: KONINKLIJKE KPN N.V..

Nacionalidad solicitante: Países Bajos.

Dirección: MAANPLEIN 55 2516 CK THE HAGUE PAISES BAJOS.

Inventor/es: OORTMARSSEN,HANS FREDERIK, RAMBELJE,ALEXANDER FRANCISCUS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04M3/38 H04 […] › H04M COMUNICACIONES TELEFONICAS (circuitos para el control de otros aparatos vía cable telefónico y que no implican aparatos de conmutación telefónica G08). › H04M 3/00 Centrales automáticas o semiautomáticas. › Disposiciones de servicio graduado, es decir, prohibición a algunos abonados de establecer ciertas conexiones (disposiciones de espera H04Q 3/64).

- H04M3/533 H04M 3/00 […] › Sistemas de mensajería de voz.

- H04W12/08 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

PDF original: ES-2400166_T3.pdf

Fragmento de la descripción:

Protección de servicios en una red móvil contra la suplantación de CLI

Campo de la invención La invención está relacionada con el control de acceso de un dispositivo de comunicación móvil a un servicio en una red de comunicación a través de una conexión establecida desde el exterior de la red de comunicación. La invención también está relacionada con un equipo de procesamiento de datos y con el software de control para controlar dicho acceso.

Técnica anterior

En una red de telecomunicaciones la función de identificación de la llamada (Caller ID) es un servicio que proporciona al número llamado o al servicio llamado información acerca de una identidad del número que llama. La función Caller ID también recibe el nombre de "Identificación de la línea que llama" (CLI) o "Id de la parte que llama". La CLI permite que el número llamado o el servicio llamado identifiquen y autorice a la parte que llama. El Caller ID es una simple cadena de datos que puede generarse fácilmente mediante un pequeño programa de software. Los agentes de venta telefónica y otros han estado utilizando cierta funcionalidad para interferir con la función de CLI con el fin de alterar u ocultarle su identidad a la parte llamada. Las expresiones suplantación del Caller ID y "suplantación de CLI" se refieren a esta práctica de conseguir que la red de telecomunicaciones le proporcione al número llamado una información de identidad diferente de la información de identidad de la parte que realmente llama. La suplantación de CLI no sólo se utiliza indebidamente para engañar a una parte llamada cuando ésta responde, sino también para acceder al correo de voz de otra persona en un sistema de correo de voz que utiliza la CLI para la identificación.

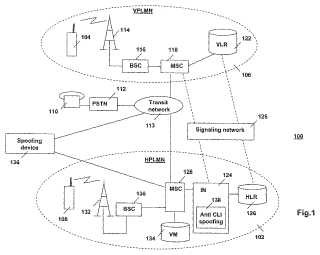

La suplantación de CLI no representa un riesgo si la llamada se origina dentro de la red del operador, ya que la integridad de la CLI está garantizada. Sí existe un riesgo, sin embargo, si la llamada se genera en otra red diferente de la red doméstica del operador, ya que la CLI puede haber sido manipulada. Por ejemplo, la CLI se puede manipular en redes externas de voz sobre IP (VoIP) . Como consecuencia, existe un riesgo de que cualquier llamada que entre en la red doméstica tenga una CLI que haya sido manipulada.

Las redes de telefonía móvil han venido adoptando una infraestructura, denominada "CAMEL", para el control de las llamadas. El acrónimo "CAMEL" significa Lógica Mejorada de Aplicaciones Personalizadas para Redes Móviles, que es un estándar del ETSI/3GPP. CAMEL se refiere a un conjunto de normas diseñadas para operar en una red GSM

o UMTS. Las normas le permiten a un operador definir servicios sobre los servicios GSM o UMTS convencionales. La propia arquitectura CAMEL se basa en estándares de Red Inteligente (IN) . La arquitectura IN ha sido diseñada para redes de telecomunicaciones fijas, así como para redes de telecomunicaciones móviles. Las normas de IN utilizan el protocolo del Sistema de Señalización #7 (SS7) entre los centros de conmutación de redes de telefonía y otros nodos de red propiedad de los operadores de red. SS7 es un protocolo de comunicaciones de alta velocidad y de alto rendimiento basado en paquetes para el control de las llamadas. En el SS7 la señalización es fuera de banda y se envía a través de un canal de señalización independiente al cual el usuario final no tiene acceso. La ruta de señalización del SS7 es lógicamente independiente y diferente de los canales que transportan la señal de voz. El control de la llamada, proporcionado por los conmutadores de la red, es independiente del control del servicio. El control de los servicios está asignado a unos nodos informáticos de la red. En consecuencia, una red basada en CAMEL proporciona un alto nivel de seguridad, y la suplantación de CLI en una red basada en CAMEL se considera un riesgo muy bajo, o inexistente. Por otra parte, CAMEL permite a los operadores de redes de telefonía móvil ofrecer a sus suscriptores mientras se encuentran en itinerancia en otras redes basadas en CAMEL los mismos servicios de IN que reciben en su red doméstica basada en CAMEL, es decir, la red del operador al que se han abonado.

Un mecanismo de defensa que se aplica comúnmente para neutralizar la suplantación de CLI cuando se utiliza para acceder al correo de voz desde el exterior de la red del operador consiste en solicitar que la parte que accede introduzca una contraseña secreta compartida por el propietario de la cuenta de correo de voz y el sistema de correo de voz. La contraseña es, por ejemplo, una contraseña numérica, como por ejemplo un número de identificación personal (PIN) , o una combinación del PIN y el número de teléfono del dispositivo de comunicaciones asociado a la cuenta. De igual modo, la contraseña se puede utilizar para la protección de otros servicios de red que se basan en la CLI, como por ejemplo el servicio al cliente del operador de la red, el servicio de help desk (asistencia al usuario) , un portal de voz automático, etc. No obstante, tal como se muestra en "Cell phone voicemail easily hacked" (Acceso fraudulento sencillo al correo de voz de un teléfono móvil) , [Online] 28 de febrero de 2005 en MSNBC.com, en http://www.msnbc.msn.com/id/7046776/print/l/displaymode/1098/, de Bob Sullivan, muchos proveedores de teléfonos móviles les ofrecen a los usuarios de correo electrónico la posibilidad de decidir no tener que introducir un código de acceso o un código numérico para acceder a su correo de voz, con el resultado de que muchos usuarios han deshabilitado la funcionalidad asociada al código de acceso para ahorrar tiempo cuando acceden a su propio correo de voz. Esto hace que su correo de voz resulte vulnerable ante accesos fraudulentos por parte de terceros con malas intenciones.

Tanto en el documento WO2008082489 como en el US 2008/0159501 se divulga otro enfoque relacionado con métodos de validación del Caller ID y con un sistema de protección contra la suplantación del Caller ID. Cuando se realiza una llamada en una red de comunicación, la señalización de la llamada es recibida por un sistema de validación, y éste procesa la señalización de la llamada con el fin de identificar en dicha señalización de la llamada la información del nodo de origen. La información del nodo de origen es aportada por la red de comunicación cuando ésta gestiona la llamada, y pertenece a un nodo de la red que inicia la llamada en la red. El sistema de validación también procesa la señalización de la llamada para obtener la información del Caller ID. A continuación, el sistema de validación procesa la información del nodo de origen y la información del Caller ID para determinar si la llamada se ha iniciado desde el nodo de origen. Si la llamada se ha iniciado en el nodo de origen, el sistema de validación determina que la información del Caller ID es válida.

Para obtener información de carácter genérico sobre la suplantación, véanse, por ejemplo, los documentos US 20080089501, US 20070081648, US 20020098829, y US 7.342.926.

Para obtener información de carácter genérico sobre las IN, véase, por ejemplo, el documento US 20080155021.

Para obtener información de carácter genérico sobre las redes CAMEL, véanse, por ejemplo, los documentos WO2008/17951, WO2007/126995 y WO2003036994.

Para obtener información de carácter genérico sobre las redes de tránsito, véanse, por ejemplo, los documentos US 20080101568 y WO 2003/036994.

Para obtener información de carácter genérico sobre algunos aspectos de la itinerancia, véanse, por ejemplo, los documentos WO 2006133720, WO2007002524, WO2003055249, EP1106025, EP1933572 y US 6.804.505.

Resumen de la invención Como se ha mencionado más arriba, la suplantación de CLI no se considera un riesgo para las comunicaciones entre las partes dentro de la red doméstica de un operador de red individual, por ejemplo, una comunicación en la que el usuario final accede a su correo de voz desde dentro de la red, o una comunicación en la que el usuario accede desde dentro de la red doméstica a otros servicios de red que utilizan la CLI. Algunos ejemplos de estos últimos son un servicio al cliente, y un portal de voz automático (un equivalente de voz de un portal Web a través del cual los clientes pueden interactuar con servicios automatizados mediante instrucciones de voz o instrucciones mediante teclado que utilizan una señalización Multifrecuencia de Doble Tono a través de la línea telefónica en la banda de frecuencia de voz) . Por otro lado, la suplantación de CLI se considera un riesgo para las llamadas entrantes en la red doméstica, por ejemplo, las llamadas que se originan en redes de VoIP. En general, la red de origen encamina sus llamadas a través... [Seguir leyendo]

Reivindicaciones:

1. Un método para controlar el acceso de un dispositivo (104) de comunicación móvil a un servicio (134) basado en la CLI en una red (102) de comunicación a través de una conexión desde el exterior de la red de comunicación, en donde el método comprende:

emitir, por parte del dispositivo, un identificador único para la identificación del dispositivo por parte del servicio;

si el identificador se recibe desde el exterior de la red de comunicación y a través de un canal (125) de señalización seguro, almacenar (302) en una memoria una primera marca de tiempo que representa el primer instante de recepción del identificador;

establecer (208) la conexión y generar (306) una segunda marca de tiempo que representa un segundo instante en el que se establece la conexión con un nodo (128) en la red de comunicación;

emitir (314) una primera instrucción al nodo para establecer un acceso incondicional del dispositivo al servicio si una diferencia entre el segundo y el primer instantes de tiempo se encuentra dentro de una ventana de tiempo predeterminada; y

emitir (310) una segunda instrucción al nodo para conceder un acceso condicional del dispositivo al servicio, si la diferencia de tiempo se encuentra fuera de la ventana de tiempo predeterminada.

2. El método de la reivindicación 1, en donde el servicio comprende al menos uno entre los siguientes: un servicio de correo de voz, un servicio de help desk, y un portal de voz automático.

3. El método de la reivindicación 1 ó 2, en donde el nodo comprende un conmutador de red.

4. El método de la reivindicación 1 ó 2, en donde el nodo comprende un servidor que proporciona el servicio.

5. Un sistema de procesamiento de datos con funcionalidad de Punto de Control de Servicio y configurado para controlar el acceso de un dispositivo (104) de comunicación móvil a un servicio (134) basado en la CLI en una red

(102) de comunicación a través de una conexión desde el exterior de la red de comunicación, en donde:

el dispositivo está configurado para emitir un identificador único para la identificación del dispositivo por parte del servicio; y

el sistema comprende una memoria y está configurado para ejecutar los siguientes los pasos:

si el identificador se recibe desde el exterior de la red de comunicación y a través de un canal (125) de señalización seguro, almacenar (302) en la memoria una primera marca de tiempo que representa el primer instante de recepción del identificador;

establecer (208) la conexión y generar (306) una segunda marca de tiempo que representa un segundo instante en el que se establece la conexión con un nodo (128) en la red de comunicación;

emitir (314) una primera instrucción al nodo para establecer un acceso incondicional del dispositivo al servicio si una diferencia entre el segundo y el primer instantes de tiempo se encuentra dentro de una ventana de tiempo predeterminada; y

emitir (310) una segunda instrucción al nodo para conceder un acceso condicional del dispositivo al servicio, si la diferencia de tiempo se encuentra fuera de la ventana de tiempo predeterminada.

6. Software de control en un soporte de datos para ser instalado en un Punto de Control de Servicio en una red de comunicación para controlar el acceso de un dispositivo (104) de comunicación móvil a un servicio (134) basado en la CLI en una red (102) de comunicación a través de una conexión desde el exterior de la red de comunicaciones, en donde:

el software comprende:

un primer código de control legible por ordenador para almacenar (302) en una memoria una primera marca de tiempo que representa un primer instante de recepción de un identificador recibido desde el dispositivo, en donde el identificador identifica al dispositivo, y si el identificador se ha recibido desde el exterior de la red de comunicaciones y sobre un canal (125) seguro de señalización;

un segundo código de control legible por ordenador para establecer (208) la conexión y generar (306) una segunda marca de tiempo que representa un segundo instante en el que se establece la conexión con un nodo (128) en la red de comunicación;

un tercer código de control legible por ordenador para la emisión (314) de una primera instrucción para el

nodo para establecer un acceso incondicional del dispositivo al servicio, si una diferencia entre el segundo y el

primer instantes de tiempo se encuentra dentro de una ventana de tiempo predeterminada; y

un cuarto código de control legible por ordenador para la emisión (310) de una segunda instrucción para el

nodo para conceder un acceso condicional del dispositivo al servicio, si la diferencia de tiempo se encuentra fuera de la ventana de tiempo predeterminada.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]