Procedimiento y sistema para mejorar la detección de amenazas de seguridad en redes de comunicación.

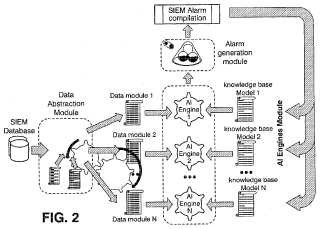

Un procedimiento de mejora de la detección de amenazas de seguridad en una red de comunicación,

incluyendo lared de comunicación dispositivos de seguridad que generan eventos de seguridad, siendo esos eventosalmacenados en una base de datos de seguridad, comprendiendo el sistema:

a) Definir diferentes tipos de eventos de seguridad, cada tipo de evento de seguridad se denomina una etiquetadinámica, la etiqueta dinámica asignada a cada evento de seguridad dependerá de ciertas condiciones que seencuentran en la descripción del evento.

b) Definir los modelos de datos, siendo un modelo de datos la recopilación de etiquetas dinámicas que estánrelacionadas con una cierta amenaza de seguridad; un modelo de datos estará definido por cada tipo deamenaza de seguridad a detectar.

c) En cada intervalo de ejecución configurado, seleccionar los dispositivos a analizar para cada modelo de datosy, para cada dispositivo analizado, leer de la base de datos de seguridad los eventos generados por dichodispositivo, asignar una etiqueta dinámica a cada evento de seguridad y calcular el valor de cada etiquetadinámica, el valor de la etiqueta es el número de casos para cada dispositivo analizado del tipo de eventoscorrespondiente a dicha etiqueta.

d) Agrupar las etiquetas, según la definición del modelo de datos, generando un patrón con los valores deetiquetas para cada modelo de datos y para cada dispositivo analizado.

e) Para cada modelo de datos, leer los patrones correspondientes generados en la etapa d) y aplicar un algoritmode Inteligencia Artificial en base a la información almacenada en una base de datos de conocimientos de dichomodelo de datos, para decidir si debe generarse una alarma de actividad sospechosa para cada patrón analizadoo no; incluyendo cada base de datos de conocimientos, para cada modelo de datos, un conjunto de patronesconocidos con la información de si debe generarse una alarma para dicho patrón o no.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E11382033.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: AMAYA CALVO,ANTONIO MANUEL, SANZ HERNANDO,IVAN.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2442747_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para mejorar la detección de amenazas de seguridad en redes de comunicación Campo Técnico La presente invención se refiere, en general, a seguridad de redes, y más particularmente a un procedimiento y sistema 5 para aumentar la seguridad en redes y sistemas de comunicación.

Descripción de la técnica anterior

A medida que los sistemas se vuelven más complejos, así se volvía el problema de monitorizar su estado de salud. Esto es exacto para todos los indicadores de salud de un sistema (rendimiento, consumo de recursos) , pero es especialmente cierto para su estado de seguridad. Por lo tanto, la monitorización de seguridad se ha trasladado, en unos pocos años,

de entornos con un conjunto de dispositivos de seguridad reducido, que generan unos pocos cientos de eventos diarios, a entornos con un inmenso número de dispositivos que generan varios cientos de miles de eventos diarios.

Donde los administradores de seguridad anteriormente estaban realizando un análisis manual de todos los eventos de seguridad, ahora es imposible realizar tal análisis manual, debido al puro volumen de eventos diarios.

Para solucionar este problema, nacieron los sistemas de Gestión de Eventos de Información de Seguridad (SIEM)

(puede encontrarse información acerca de estos sistemas en http://www.rsa.com/node.aspx?id=3182) para facilitar ese análisis y automatizar donde sea posible las tareas que, rutinariamente, se ejecutan en el análisis de cualquier registro de seguridad en cada entorno. Los sistemas SIEM están diseñados para centralizar toda la información de seguridad generada por los dispositivos desplegados en cualquier compañía, normalizando al mismo tiempo la información recabada en un formato común que permitirá realizar un análisis integrado de eventos de seguridad, independientemente de los dispositivos de origen.

La expresión Gestión de Eventos de Información de Seguridad (SIEM) describe las capacidades del producto de reunir, analizar y presentar información procedente de la red y los dispositivos de seguridad; aplicaciones de gestión de identidad y acceso; herramientas de gestión de vulnerabilidad y conformidad con políticas; registros del sistema operativo, base de datos y aplicaciones; y datos de amenazas externas. Algunos productos SIEM comerciales incluyen AccelOps, AraKnos, ArcSight, BLUESOC, Cisco Security MARS, ImmuneSecurity, LogLogic, LogICA, NitroSecurity, RSA enVision, SenSage, y otros.

Habitualmente las capacidades SIEM incluyen al menos:

! Agregación de datos: las soluciones SIEM/LM (gestión de registros) agregan datos procedentes de muchas fuentes, incluyendo la red, seguridad, servidores, bases de datos, aplicaciones, proporcionando la capacidad de consolidar los 30 datos monitorizados para ayudar a evitar perder eventos cruciales. La información recabada es estandarizada (adaptada/traducida) a un formato común solicitado.

! Las soluciones SIEM filtran la información no relacionada con la seguridad del sistema.

! Correlación: busca atributos comunes, y enlaza eventos entre sí en paquetes significativos para detectar amenazas conocidas. Esta tecnología proporciona la capacidad de realizar una diversidad de técnicas de correlación para 35 integrar diferentes fuentes, para convertir los datos en información útil.

! Alerta: el análisis automatizado de eventos correlacionados y la producción de alertas, para informar de problemas inmediatos a los destinatarios.

! Tablero de mandos: Las herramientas SIEM/LM toman los datos de eventos y los convierten en gráficos informativos para ayudar a ver patrones, o identificar la actividad que no está formando un patrón estándar.

! Conformidad: las aplicaciones SIEM pueden emplearse para automatizar la reunión de datos de conformidad, produciendo informes que se adapten a la seguridad existente, el gobierno y los procedimientos de auditoría.

! Las soluciones SIEM presentan la información usando diferentes formatos para diferentes tipos de informes o aplicaciones.

! Conservación: las soluciones SIEM/SIM emplean almacenamiento a largo plazo de datos históricos para facilitar la 45 correlación de datos a lo largo del tiempo, y para proporcionar la conservación necesaria por requisitos de conformidad.

Aunque los sistemas SIEM salvaban el vacío entre los incrementos de eventos de seguridad generados y la necesidad de tener un análisis significativo de esos mismos eventos, también aportaron nuevos problemas. El principal es que los módulos de correlación de los sistemas SIEM (módulos que relacionan o interrelacionan eventos individuales para 50 detectar ataques más complejos) están basados en la detección de amenazas conocidas, que deben ser caracterizadas

y configuradas de antemano por un experto. Los módulos de correlación de SIEM están basados en reglas de procedimiento fijas: ‘si el evento A ha ocurrido y el evento B ocurre en los X segundos siguientes, y luego ocurre el evento C entonces da una alarma’. Es decir, sólo se detectan eventos específicos relacionados con máquinas, sistemas o aplicaciones específicas. Este procedimiento de detección obliga, por lo tanto, a una revisión continua de las correlaciones configuradas, para detectar las nuevas amenazas que no fueron incluidas o configuradas inicialmente. Cualquier actualización de los medidores/máquinas usados como fuente de información (por ejemplo, enrutadores, antivirus, cortafuegos, servidores web, sistemas de detección de intrusión, sistemas de prevención de intrusión...) requiere revisar las correlaciones configuradas puesto que podría ser necesario modificar alguna de las correlaciones existentes para incluir los eventos recién definidos, o podría ser necesario definir nuevas correlaciones para monitorizar los eventos desconocidos previamente por el sistema. Si se despliega un nuevo dispositivo, de un fabricante desconocido previamente, entonces todas las correlaciones tendrán que ser modificadas para que incluyan los eventos generados por el nuevo dispositivo. Si no, las amenazas que afecten, usen o se originen en el nuevo sistema no serán detectadas.

Además de esas tareas de configuración, que deben ser ejecutadas de manera continua, hay otros problemas que no pueden solucionarse fácilmente o en absoluto con las soluciones de correlación implementadas en los sistemas SIEM comercializados actualmente:

! El módulo de correlación es muy dependiente de los eventos generados por Sistemas de Detección de Intrusión (IDS) . Esta dependencia significa que habitualmente se genera un gran número de falsos positivos, lo que a su vez conduce a un esfuerzo desperdiciado al analizarlos y solucionarlos por administradores de seguridad ocupados con ese análisis.

! Como las correlaciones deben ser definidas específicamente para cada amenaza, los módulos de correlación actuales no pueden detectar nuevas clases de amenazas, o incluso las amenazas actuales que usan una secuencia de eventos nueva, desconocida previamente.

Por ejemplo, si queremos detectar un ataque por fuerza bruta exitoso contra nuestro servidor FTP, debemos definir una regla de correlación como:

-Si encontramos más de siete eventos fallidos de autentificación ftp y después un registro de ingreso de autentificación exitoso, debemos generar una alarma que notifique este problema.

Si queremos detectar el mismo ataque por fuerza bruta contra un servidor SSH, tenemos que generar otra regla de correlación como:

- Si encontramos más de siete eventos fallidos de autentificación ssh, generamos una alarma de fuerza bruta.

Los módulos de correlación de los sistemas SIEM necesitan definir exactamente qué eventos deben ser analizados para detectar esta clase de ataque. Si añadimos nuevos dispositivos que envían nuevos eventos, tenemos que revisar las reglas de correlación de fuerza bruta actuales para incluir estos nuevos eventos.

! Incluso después de que la amenaza es identificada y caracterizada, el sistema debe ser configurado manualmente para detectarla, y eso requiere un esfuerzo adicional por los administradores de seguridad.

El documento US 2009/064334 es además la técnica anterior relacionada con la detección de amenaza de seguridad.

En otras palabras, el problema global es el uso de módulos de correlación no flexibles en los sistemas actuales (los módulos de correlación actuales tienen elevada dependencia de eventos específicos, para detectar una nueva técnica de ataque deben definirse nuevas correlaciones, pequeños cambios en una técnica de ataque actual hacen que el ataque no sea detectable...) .

Por lo tanto, se requieren nuevas herramientas de correlación... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de mejora de la detección de amenazas de seguridad en una red de comunicación, incluyendo la red de comunicación dispositivos de seguridad que generan eventos de seguridad, siendo esos eventos almacenados en una base de datos de seguridad, comprendiendo el sistema:

a) Definir diferentes tipos de eventos de seguridad, cada tipo de evento de seguridad se denomina una etiqueta dinámica, la etiqueta dinámica asignada a cada evento de seguridad dependerá de ciertas condiciones que se encuentran en la descripción del evento.

b) Definir los modelos de datos, siendo un modelo de datos la recopilación de etiquetas dinámicas que están relacionadas con una cierta amenaza de seguridad; un modelo de datos estará definido por cada tipo de amenaza de seguridad a detectar.

c) En cada intervalo de ejecución configurado, seleccionar los dispositivos a analizar para cada modelo de datos y, para cada dispositivo analizado, leer de la base de datos de seguridad los eventos generados por dicho dispositivo, asignar una etiqueta dinámica a cada evento de seguridad y calcular el valor de cada etiqueta dinámica, el valor de la etiqueta es el número de casos para cada dispositivo analizado del tipo de eventos correspondiente a dicha etiqueta.

d) Agrupar las etiquetas, según la definición del modelo de datos, generando un patrón con los valores de etiquetas para cada modelo de datos y para cada dispositivo analizado.

e) Para cada modelo de datos, leer los patrones correspondientes generados en la etapa d) y aplicar un algoritmo de Inteligencia Artificial en base a la información almacenada en una base de datos de conocimientos de dicho modelo de datos, para decidir si debe generarse una alarma de actividad sospechosa para cada patrón analizado o no; incluyendo cada base de datos de conocimientos, para cada modelo de datos, un conjunto de patrones conocidos con la información de si debe generarse una alarma para dicho patrón o no.

2. Un procedimiento según la reivindicación 1, donde el algoritmo de Inteligencia Artificial es un algoritmo de Red Neuronal.

3. Un procedimiento según cualquiera de las reivindicaciones previas, donde los dispositivos de seguridad que generan los eventos de seguridad pueden ser enrutadores, cortafuegos, servidores web, sistemas de detección de intrusión o sistemas de prevención de intrusión.

4. Un procedimiento según cualquiera de las reivindicaciones previas, donde la etapa de definir las etiquetas dinámicas comprende la etapa de definir las palabras clave asociadas a cada etiqueta dinámica y la etapa de asignar una etiqueta dinámica a un evento de seguridad, comprende la etapa de analizar la descripción del evento de seguridad y asignar una etiqueta dinámica al evento de seguridad si las palabras clave asociadas a dicha etiqueta dinámica se encuentran en la descripción del evento de seguridad.

5. Un procedimiento según cualquiera de las reivindicaciones previas, donde la etapa de definir los modelos de datos incluye además:

-definir la lista de las etiquetas dinámicas incluidas en cada modelo de datos

-definir la lista de dispositivos que deben ser analizados para cada modelo de datos

6. Un procedimiento según cualquiera de las reivindicaciones previas, donde cada dispositivo está identificado por su dirección IP.

7. Un procedimiento según cualquiera de las reivindicaciones previas, donde las alarmas de actividades sospechosas generadas son enviadas a un sistema de Gestión de Eventos de Información de Seguridad, SIEM, y la base de datos de seguridad es parte de este sistema y en el que los eventos de seguridad generados por los dispositivos de seguridad son almacenados en la base de datos de seguridad por el sistema SIEM.

8. Un procedimiento según cualquiera de las reivindicaciones previas donde, antes de que comience el primer intervalo de ejecución, un conjunto inicial de patrones conocidos con la información de si debe generarse una alarma para dicho patrón o no, es almacenado en cada base de datos de conocimientos y, en cada intervalo de ejecución, pueden añadirse nuevos patrones a las bases de datos de conocimientos con la información de si debe generarse una alarma para dicho patrón o no, en base al análisis de alarmas reales.

9. Un procedimiento según la reivindicación 8 donde si, como resultado de analizar un patrón, el algoritmo toma la decisión de generar una alarma, y esta alarma es una falsa alarma, entonces la información de no generar una alarma para dicho patrón, es almacenada en la base de datos de conocimientos correspondiente.

10. Un procedimiento según la reivindicación 1, donde el procedimiento, antes de la etapa c) , incluye además una etapa de traducir el formato de los eventos almacenados en la base de datos de seguridad a un formato común solicitado. 11

11. Un procedimiento según cualquiera de las reivindicaciones previas, donde el procedimiento es usado para mejorar el módulo de correlación de un sistema de Gestión de Eventos de Información de Seguridad, SIEM.

12. Un sistema que comprende medios adaptados para realizar el procedimiento según cualquiera de las reivindicaciones precedentes.

13. Un programa de ordenador que comprende medios de código de programa de ordenador adaptados para realizar el procedimiento según cualquiera de las reivindicaciones 1 a 11 cuando dicho programa se ejecuta en un ordenador, un procesador de señales digitales, una matriz de puertas programable en campo, un circuito integrado de aplicación específica, un microprocesador, un microcontrolador, o cualquier otra forma de hardware programable.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]