Procedimiento y sistema para gestionar la autenticación de un terminal móvil en una red de comunicaciones, red correspondiente y producto de programa informático.

Un procedimiento de autenticación de un terminal (9) para la inclusión de dicho terminal en una red decomunicación (1),

en el que la autenticación está condicionada a la información de localización transmitida desdedicho terminal (9) hasta al menos un servidor de la red, incluyendo el procedimiento la etapa de:

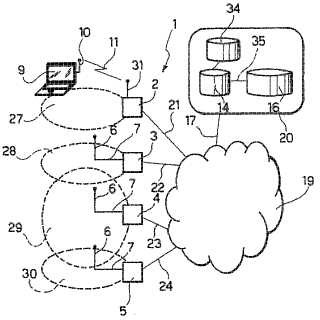

- proporcionar en la red al menos un punto de acceso (2, 3, 4, 5) para el terminal (9), estando dicho punto de accesoconfigurado para permitir que un terminal no autenticado transmita a un servidor de autenticación (14) de la redmensajes de autenticación basados en un protocolo de autenticación dado, caracterizado porque incluye la etapade:

- transmitir dicha información de localización desde dicho terminal (9) hasta dicho servidor de autenticación (14)transmitiendo dicha información de localización sobre dicho protocolo de autenticación dado.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2005/006582.

Solicitante: TELECOM ITALIA S.P.A..

Nacionalidad solicitante: Italia.

Dirección: PIAZZA DEGLI AFFARI 2 20123 MILANO ITALIA.

Inventor/es: COLONNA, MASSIMO, DELL\'UOMO,Luca.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/28 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2384326_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para gestionar la autenticación de un terminal móvil en una red de comunicaciones, red correspondiente y producto de programa informático.

Campo de la invención [0001] La presente invención se refiere a técnicas para la gestión de comunicación que permite la autenticación de un terminal móvil en una red de telecomunicaciones.

La invención ha sido desarrollada prestando particular atención a su posible uso en redes locales inalámbricas, redes metropolitanas o redes geográficas.

Tal como se usa en este documento, “autenticación” tiene por objeto designar, en general, aquellos procedimientos que conducen a que un terminal dado sea identificado (preferentemente de una manera segura) y capacitado para comunicarse (de nuevo, preferentemente, de una manera segura) por una red de comunicación dada. Como tal, esa designación se extiende a aquellas técnicas que permiten el intercambio de “secretos” (por ejemplo, claves de cifrado) para establecer una comunicación segura desde y/o hasta un terminal en una red de comunicación.

Descripción de la técnica relacionada [0004] El documento WO-A-03/100348 ilustra un procedimiento para aumentar la seguridad en una red inalámbrica usando mediciones de distancia entre terminales móviles para proporcionar una capa de seguridad adicional en las comunicaciones. En ese procedimiento, la medición de la distancia entre dos terminales se usa para determinar la posibilidad de comunicación entre los dos terminales que pertenecen a la red. Las mediciones de distancia se realizan por triangulación de las distancias entre varios terminales o usando la conocida técnica TDOA (diferencia de tiempo de llegada) .

El documento WO-A-01/93434 ilustra un procedimiento en el que, para el cálculo de las distancias entre un terminal móvil y un terminal remoto que pertenece a la red, se requiere el uso de un transmisor y un receptor UWB (banda ultra ancha) . La comunicación entre un dispositivo local y el dispositivo remoto puede habilitarse o deshabilitarse según la distancia entre el dispositivo remoto y el dispositivo local. En la misma línea, en el procedimiento presentado en el documento US-A-2004/121787, la posición en la que el terminal móvil está situado en una WLAN (red de área local inalámbrica) se determina usando la conocida técnica TDOA (diferencia de tiempo de llegada) sobre las señales transmitidas por el propio terminal.

También el documento US-A-2003/217122 ilustra un procedimiento para gestionar la seguridad de una red inalámbrica/cableada basándose en la posición de los terminales. La posición de los terminales, en el caso de una red inalámbrica, puede ser suministrada por el propio terminal, por ejemplo mediante un dispositivo GPS integrado en el mismo o, si no, puede ser obtenida por la red a partir de mediciones de potencia o retardo realizadas por los puntos de acceso sobre las señales transmitidas por los terminales (por ejemplo, usando técnicas de triangulación) . La información de localización se usa para permitir o denegar el acceso, ya sea total o parcialmente, a la red y a la información de que dispone.

Otros procedimientos y sistemas que establecen ellos mismos el mismo objetivo se describen en los documentos US-A-2004/028017, US-A-2004/059914 y US-A-2004/190718.

Todos los sistemas anteriores usan el cálculo de la distancia o la posición como procedimiento correcto de autenticación, además de los procedimientos usados comúnmente (por ejemplo, los basados en nombre de usuario y contraseña) , en la medida en que la posición o la distancia se use para permitir las comunicaciones o no.

En un procedimiento adicional, ilustrado en el documento US-A-2003/140246, la posición del terminal se usa para decidir cuál ha de ser el nivel de seguridad que hay que usar en las comunicaciones entre el terminal y la red. En particular, en dicho documento, se prevén dos realizaciones diferentes, concretamente, una primera realización en la que el nivel de seguridad es gestionado por un sistema informático situado en la red, que recibe la posición del terminal desde un sistema de detección de localización provisto a propósito, y una segunda realización, en la que el nivel de seguridad es gestionado totalmente por el propio terminal móvil. A partir de un análisis específico únicamente de la primera realización, en la misma está comprendido el escenario en el que el sistema de detección de localización está integrado en el terminal de usuario.

El documento WO2004/110026 desvela un procedimiento y aparato para aumentar la seguridad dentro de redes informáticas que incluyen uno o más puntos de acceso inalámbrico. Como parte de un proceso de autenticación de nodos de red, se intercambian parámetros de control de acceso que definen la capacidad de los nodos de red para acceder a otros recursos (por ejemplo, recursos de Internet) accesibles a través de una red informática transmitiendo una dirección MAC de un punto de acceso a través del cual el nodo de red accederá a la red informática en un intercambio con un servidor de autenticación para identificar el punto de acceso. El proceso de autenticación puede hacer uso de cualquiera de tales procesos, por ejemplo EAP TTLS, EAP TLS o PEAP.

El escenario analizado prevé que el sistema de detección de localización sea, por ejemplo, un receptor GPS o, alternativamente, que el terminal tenga algoritmos para calcular su propia posición (por ejemplo, basándose en mediciones realizadas por él) . En ambos casos, el terminal transmite su propia posición al sistema informático mediante un sistema de comunicación.

En este caso se hace necesaria la creación de un segundo sistema de comunicación paralelo al empleado para uso de los servicios o, si no, alternativamente, se hace necesario el uso del mismo sistema de comunicación, y por lo tanto de los mismos protocolos de comunicación empleados para uso de los servicios (por ejemplo, encapsulando la información de localización en paquetes TCP/IP) .

Las dos disposiciones presentan una desventaja considerable: la primera opción (sistema de comunicación paralelo) implica un considerable incremento de costes en la medida en que requiere la provisión de una segunda red para transmitir solamente la información de localización, mientras que la segunda opción (encapsulación de la información de localización en paquetes TCP/IP) pone en peligro la seguridad de la red en la medida en que los aparatos intermedios, por ejemplo puntos de acceso, conmutadores y enrutadores, no pueden verificar el contenido efectivo de los paquetes que reciben y, por consiguiente, reenvían (lo importante para estos aparatos es que los paquetes deberían ser de un tipo Ethernet, un tipo IP, o similares.

En este segundo caso, un usuario no autorizado a acceder a un área dada aun así podría llevar a cabo ataques sobre la red recurriendo, por ejemplo, al envío continuo de paquetes de control ICMP/IP (por ejemplo, el denominado “envío de ping”) que hace uso del mismo protocolo de comunicación (el protocolo IP) usado para los datos de usuario y los datos de localización.

Los mismos problemas también están presentes en otro posible escenario en el que la localización es realizada por un sistema de detección de localización mediante las mediciones hechas por el terminal, que luego han de ser transferidas por el propio terminal al sistema de detección de localización.

Objeto y resumen de la invención [0016] A partir de la descripción precedente de la situación actual, se desprende que existe la necesidad de definir soluciones capaces de tratar la autenticación de un terminal móvil en una red de telecomunicaciones de una manera más satisfactoria comparada con las soluciones según la técnica conocida descrita previamente. Más específicamente, aun cuando las técnicas que permiten el condicionamiento, ya sea de manera total o parcial, de la autenticación de un terminal en su posición pueden considerarse más o menos consolidadas, sigue abierto el problema de permitir que un terminal que aún no está autenticado envíe a la red, de una manera sencilla y eficiente, la información de localización que ha de usarse para la autenticación.

Un objeto particular de la presente invención es proporcionar un procedimiento y un sistema que permitan la gestión de la autenticación de un terminal inalámbrico basándose en la posición adoptada por éste sin requerir que se cree un sistema de comunicación paralelo y sin poner en peligro... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de autenticación de un terminal (9) para la inclusión de dicho terminal en una red de comunicación (1) , en el que la autenticación está condicionada a la información de localización transmitida desde dicho terminal (9) hasta al menos un servidor de la red, incluyendo el procedimiento la etapa de:

- proporcionar en la red al menos un punto de acceso (2, 3, 4, 5) para el terminal (9) , estando dicho punto de acceso configurado para permitir que un terminal no autenticado transmita a un servidor de autenticación (14) de la red mensajes de autenticación basados en un protocolo de autenticación dado, caracterizado porque incluye la etapa de:

- transmitir dicha información de localización desde dicho terminal (9) hasta dicho servidor de autenticación (14) transmitiendo dicha información de localización sobre dicho protocolo de autenticación dado.

2. El procedimiento de la reivindicación 1, caracterizado porque incluye las etapas de:

- proporcionar un sistema de localización integrado en dicho terminal (9) para generar información de localización que identifica la posición del terminal (9) ; y

- transmitir dicha información de localización que identifica la posición del terminal (9) desde dicho terminal (9) hasta dicho servidor de autenticación (14) .

3. El procedimiento de la reivindicación 2, caracterizado porque incluye las etapas de:

- dicho servidor de autenticación (14) recibe de dicho terminal (9) una solicitud de autenticación;

- dicho servidor de autenticación (14) solicita de dicho terminal (9) dicha información de localización que identifica la posición del terminal (9) ;

- dicho terminal (9) envía a dicho servidor de autenticación (14) dicha información de localización que identifica la posición del terminal (9) ; y

- dicho servidor de autenticación (14) realiza un procedimiento de autenticación de dicho terminal (9) con dicha red (1) .

4. El procedimiento de la reivindicación 1, caracterizado porque incluye las etapas de:

- asociar con dicha red (1) un servidor de localización (15) ;

- transmitir dicha información de localización desde dicho terminal (9) hasta dicho servidor de localización (15) ;

- dicho servidor de localización (15) produce, según dicha información de localización transmitida desde dicho terminal (9) , información de localización que identifica la posición del terminal (9) ; y

- transmitir dicha información de localización que identifica la posición del terminal (9) hasta dicho servidor de autenticación (14) .

5. El procedimiento de la reivindicación 4, caracterizado porque incluye las etapas de:

- dicho servidor de autenticación (14) recibe de dicho terminal (9) una solicitud de autenticación así como dicha información de localización;

- dicho servidor de autenticación (14) envía dicha información de localización a dicho servidor de localización (15) , por medio de lo cual dicho servidor de localización (15) produce, basándose en dicha información de localización transmitida desde dicho terminal (9) , información de localización que identifica la posición del terminal (9) ;

- dicho servidor de localización (15) envía dicha información de localización que identifica la posición del terminal (9) a dicho servidor de autenticación (14) ; y

- dicho servidor de autenticación (14) realiza un procedimiento de autenticación de dicho terminal (9) con dicha red (1) .

6. El procedimiento de una cualquiera de las reivindicaciones 3 a 5, caracterizado porque incluye la etapa de que dicho terminal (9) envía a dicho servidor de autenticación (14) , después de dicho procedimiento de autenticación, información de localización adicional para uso en procedimientos de autenticación posteriores.

7. El procedimiento de la reivindicación 6, caracterizado porque incluye la etapa de que dicho terminal

(9) envía a dicho servidor de autenticación (14) dicha información de localización adicional independientemente del resultado de dicho procedimiento de autenticación.

8. El procedimiento de la reivindicación 1, caracterizado porque incluye la etapa de que dicho al menos un punto de acceso (2, 3, 4, 5) bloquea, siempre que dicho terminal (9) no sea autenticado con dicha red (1) , el tráfico procedente de dicho terminal (9) aparte del tráfico transmitido sobre dicho protocolo de autenticación dado.

9. El procedimiento de la reivindicación 1, caracterizado porque incluye la etapa de que dicho servidor de autenticación (14) continúa recibiendo desde dicho terminal (9) dicha información de localización transmitida sobre dicho protocolo de autenticación dado después de que dicho terminal (9) es autenticado con dicha red (1) .

10. El procedimiento de la reivindicación 1, caracterizado porque incluye la etapa de seleccionar dicho protocolo de autenticación como un protocolo de señalización, como un protocolo del tipo EAP (Protocolo de Autenticación Extensible) .

11. El procedimiento de la reivindicación 10, caracterizado porque incluye la etapa de seleccionar dicho protocolo de autenticación del grupo que está constituido por los procedimientos denominados EAP, como EAP-SIM; PEAP; y LEAP.

12. El procedimiento de la reivindicación 1, caracterizado porque incluye la etapa de asociar con dicha información de localización transmitida sobre dicho protocolo de autenticación secretos para garantizar la seguridad de la información intercambiada por dicho terminal (9) .

13. Un sistema para autenticar un terminal (9) para la inclusión de dicho terminal en una red de comunicación (1) , en el que la autenticación está condicionada a la información de localización transmitida desde dicho terminal (9) hasta al menos un servidor de la red, en el que el sistema está configurado para realizar el procedimiento de cualquiera de las reivindicaciones 1 a 12.

14. Una red de comunicaciones (1) equipada con el sistema de la reivindicación 13.

15. La red de comunicaciones de la reivindicación 14, en la forma de una red inalámbrica.

16. Un producto de programa informático, que puede cargarse en la memoria de al menos un ordenador y que incluye porciones de código de software para realizar el procedimiento de cualquiera de las reivindicaciones 1 a

12.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]