Procedimiento, sistema y dispositivo para la creación y/o el uso de identidades de clientes en un sistema de comunicación.

Procedimiento para la creación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores orientada a conexión y una red de telefonía móvil celular,

creándose la identidad de un cliente mediante combinación de un identificador de los clientes en la red de ordenadores con un identificador del cliente en la red de telefonía móvil, cifrándose en el marco de la combinación el identificador del cliente en la red de ordenadores con el identificador del cliente en la red de telefonía móvil.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06020712.

Solicitante: VODAFONE HOLDING GMBH.

Nacionalidad solicitante: Alemania.

Dirección: MANNESMANNUFER 2 40213 DUSSELDORF ALEMANIA.

Inventor/es: Stephan,Jungblut, Bone,Nick.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/02 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

- H04W12/06 H04W 12/00 […] › Autenticación.

- H04W8/26 H04W […] › H04W 8/00 Gestión de datos de red. › Direccionamiento de red o numeración para apoyar la movilidad.

- H04W92/02 H04W […] › H04W 92/00 Interfaces especialmente adaptadas para redes de comunicación inalámbricas. › Disposiciones para conexión entre-redes (inter-networking).

PDF original: ES-2387979_T3.pdf

Fragmento de la descripción:

Procedimiento, sistema y dispositivo para la creación y/o el uso de identidades de clientes en un sistema de comunicación.

La presente invención se refiere a un procedimiento para la creación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores orientada a conexión y una red de telefonía móvil celular. Además, la presente invención se refiere al uso de una identidad de acuerdo con la invención para la autenticación y/o autentificación de un cliente. Además, es objeto de la invención una autorización de un acceso de un aparato terminal de datos a datos y/o servicios de un equipo terminal de datos en una red de ordenadores. Además, la invención se refiere a un sistema de comunicación compuesto de una red de ordenadores orientada a conexión con equipos terminales de datos y una red de telefonía móvil celular con aparatos terminales móviles que se pueden hacer funcionar en la misma, estando configurados los equipos terminales de datos, los equipos de la red de telefonía móvil y los aparatos terminales móviles para la realización y/o el uso de un procedimiento de acuerdo con la invención.

Las identidades de clientes, particularmente procesos y/o usuarios de equipos terminales, se usan en redes de comunicación en numerosas aplicaciones para la autenticación, autentificación y particularmente autorización. La autenticación en el sentido de la presente invención es la comprobación de una identidad de un cliente. La autentificación o autentificar en el sentido de la presente invención es un procedimiento en el que se comprueba la identidad de un cliente mediante una determinada característica. De forma correspondiente a esto, en una comprobación de identidad intervienen un abonado que se autentica y un abonado que autentifica al mismo. Después de una comprobación exitosa de la identidad puede realizarse entonces una autorización de un acceso del abonado que se autentica a datos y/o servicios del sistema de comunicación.

En el estado de la técnica se conocen numerosos procedimientos y sistemas que se usan particularmente para la autenticación, autentificación y/o autorización de clientes, creándose o generándose las respectivas identidades de la forma más diversa.

La autenticación y/o autentificación de la identidad de clientes puede realizarse, dependiendo de la configuración de la identidad, la autenticación y/o autentificación de cinco formas diferentes. A este respecto se comprueban las identidades de los clientes con respecto a las propiedades que definen las mismas en el marco de autenticación o autentificación. A este respecto se diferencia por conocimiento, por posesión y/o características biométricas. Una autentificación puede realizarse a este respecto por cinco vías distintas que se pueden combinar entre sí:

1. Se tiene algo, por ejemplo, una llave, una tarjeta o un identificador similar.

2. Se sabe algo, por ejemplo, una contraseña.

3. Se es algo o alguien, por ejemplo, comprobación de propiedades biológicas de personas con respecto a huellas dactilares, características faciales y/o de la voz.

4. Se está en un lugar determinado, por ejemplo, una celda determinada de telefonía móvil en una red de telefonía móvil celular.

5. Se sabe hacer algo, preferentemente algo individual; por ejemplo, la capacidad de firma de una persona.

Con combinación de dos de estas posibilidades existe una denominada autentificación de 2 factores, tal como se da, por ejemplo, en relación con tarjetas SIM que se pueden usar en aparatos terminales móviles que se pueden hacer funcionar en redes de telefonía móvil celulares y el o los PIN respectivamente correspondientes.

Tales procedimientos y sistemas se usan, por ejemplo, en el ámbito de redes de telefónica móvil celulares de forma extendida, por ejemplo, en relación con módulos de identificación de abonado de telefonía móvil que posibilitan a un aparato terminal móvil un acceso en o a la red de telefonía móvil, las denominadas tarjetas SIM (SIM: módulo de identificación de abonado) , que se usan para esto por norma general en aparatos terminales móviles que se pueden hacer funcionar en redes de telefonía móvil. Además de un identificador específico de tarjeta dado en el lado de las correspondientes tarjetas SIM y por norma general claro, un acceso a o en la red de telefonía móvil requiere adicionalmente la introducción de un número de identificación personal o un código de acceso numérico, un denominado PIN (PIN: número de identidad personal) en el lado de un aparato terminal móvil que usa la tarjeta SIM por el usuario del aparato terminal móvil. En relación con redes de ordenadores orientadas a conexión, por ejemplo, a internet o una intranet, se conocen también numerosos procedimientos y/o sistemas de autenticación, autentificación y/o autorización que posibilitan un acceso a la red de ordenadores, estando creadas o creándose las identidades usadas correspondientemente por clientes de la forma más diversa y del modo más diverso. Un acceso de un usuario humano a datos y/o servicios de un equipo terminal de datos en una red de ordenadores se realiza desde un equipo terminal de datos conectado a la red de ordenadores del usuario por norma general usando una identidad que por norma general está compuesta de un nombre de usuario y una contraseña secreta asignada al nombre de usuario. Un acceso a los datos y/o servicios del equipo terminal de datos que proporciona los mismos se posibilita por el mismo mediante introducción que se realiza por el usuario de nombre de usuario y contraseña secreta. Para esto, en el lado del equipo terminal de datos que proporciona los datos y/o servicios están almacenados el nombre de usuario y la contraseña secreta asignada al nombre de usuario. Con solicitud de acceso del usuario se comparan el nombre de usuario introducido por el usuario y la contraseña secreta introducida por el usuario en el lado del equipo terminal de datos que proporciona los datos y/o servicios con el nombre de usuario y la contraseña registrados en el lado del equipo terminal de datos que proporciona los datos y/o servicios y con coincidencia se posibilita al usuario o al equipo terminal de datos asignado al usuario un acceso a los datos y/o servicios.

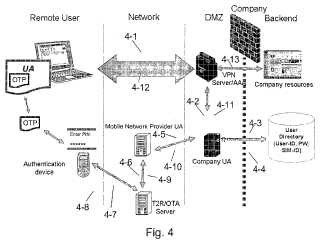

También se conocen sistemas de comunicación en los que los equipos terminales están conectados mediante una red de ordenadores orientada a conexión y/o una red de telefonía móvil celular entre sí por grupos. Tales sistemas de comunicación forman para miembros individuales del grupo o sus aparatos terminales dentro de una empresa o asociación similar una red privada virtual, una denominada VPN (VPN: red privada virtual) . La VPN se basa a este respecto por norma general en procedimientos criptográficos. El acceso posibilitado por la red de ordenadores orientada a conexión, por norma general internet y/o la red de telefonía móvil de miembros individuales del grupo a la red privada virtual del grupo usa a este respecto también identidades de clientes y procedimientos para la autenticación, autentificación y/o autorización. La administración del grupo o de los miembros individuales del grupo se realiza a este respecto en el lado de un equipo terminal de datos de la red de ordenadores, por norma general por un denominado servidor de acceso (access-server) de la empresa y/o un correspondiente servidor de acceso o una pasarela (gateway) en el lado de la red de telefonía móvil. A este respecto se realiza la asignación de miembros del grupo al grupo y/o miembros individuales del grupo o grupos en el sistema de comunicación para aplicaciones de comunicación de servicios disponibles en el lado de un equipo de administración correspondiente en el lado del sistema de comunicación.

Con datos y/o servicios accesibles a través de una red de ordenadores orientada a conexión, particularmente internet, de un equipo terminal de datos se deben evitar accesos y/o usos no autorizados y/o abusivos de los datos y/o servicios. Esto se cumple particularmente con un acceso de un trabajador de una empresa a datos y/o servicios de un equipo terminal de datos de una red de la empresa, una denominada intranet, desde un equipo terminal de datos que se encuentra fuera de la red de ordenadores de la empresa a través de internet, por ejemplo, con un acceso del trabajador de la empresa a equipos terminales de datos en la empresa desde su vivienda o lugares externos a la empresa similares. Para evitar accesos no autorizados o abusivos se conocen en el estado de la técnica... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para la creación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores orientada a conexión y una red de telefonía móvil celular, creándose la identidad de un cliente mediante combinación de un identificador de los clientes en la red de ordenadores con un identificador del cliente en la red de telefonía móvil, cifrándose en el marco de la combinación el identificador del cliente en la red de ordenadores con el identificador del cliente en la red de telefonía móvil.

2. Procedimiento de acuerdo con la reivindicación 1, caracterizado porque el identificador del cliente en la red de ordenadores se crea con un algoritmo criptográfico, preferentemente en el lado de un equipo terminal de datos de la red de ordenadores.

3. Procedimiento de acuerdo con la reivindicación 1 o la reivindicación 2, caracterizado porque el identificador del cliente en la red de ordenadores se crea usando un identificador de base del cliente en la red de ordenadores y un equipo de recuento.

4. Procedimiento de acuerdo con la reivindicación 3, caracterizado porque el equipo de recuento está configurado usando un algoritmo criptográfico.

5. Procedimiento de acuerdo con la reivindicación 3 o la reivindicación 4, caracterizado porque el equipo de recuento es parte del equipo terminal de datos.

6. Procedimiento de acuerdo con una de las reivindicaciones 1 a 5, caracterizado porque el identificador del cliente en la red de telefonía móvil se crea con un algoritmo criptográfico.

7. Procedimiento de acuerdo con la reivindicación 6, caracterizado porque el identificador se crea en el lado de un aparato terminal móvil que se puede hacer funcionar en la red de telefonía móvil del cliente.

8. Procedimiento de acuerdo con una de las reivindicaciones 1 a 7, caracterizado porque el identificador del cliente en la red de telefonía móvil se crea usando un identificador de base del cliente en la red de telefonía móvil y un equipo de recuento.

9. Procedimiento de acuerdo con la reivindicación 8, caracterizado porque el equipo de recuento está configurado usando un algoritmo criptográfico.

10. Procedimiento de acuerdo con la reivindicación 8 o la reivindicación 9, caracterizado porque el equipo de recuento es parte del aparato terminal móvil y/o un módulo de identificación de abonado de telefonía móvil, SIM, usado por el aparato terminal móvil.

11. Procedimiento de acuerdo con una de las reivindicaciones 1 a 10, caracterizado porque los identificadores se crean independientemente unos de otros.

12. Procedimiento de acuerdo con una de las reivindicaciones 1 a 11, caracterizado porque el identificador del cliente en la red de ordenadores se cifra con una clave que se puede determinar a partir del identificador del cliente en la red de telefonía móvil.

13. Procedimiento de acuerdo con la reivindicación 12, caracterizado porque la clave es una clave simétrica.

14. Procedimiento de acuerdo con una de las reivindicaciones 1 a 13, caracterizado porque el identificador del cliente en la red de ordenadores se cifra con una clave que se puede determinar a partir del identificador del cliente en la red de telefonía móvil y el estado de contador de un equipo de recuento sincronizado de la red de telefonía móvil.

15. Procedimiento de acuerdo con la reivindicación 14, caracterizado porque la clave es una clave simétrica.

16. Procedimiento de acuerdo con una de las reivindicaciones 1 a 14, caracterizado porque el cliente es un proceso y/o un usuario de un equipo terminal de datos en la red de ordenadores y/o un proceso y/o un usuario de un aparato terminal móvil que se puede hacer funcionar en la red de telefonía móvil.

17. Procedimiento de acuerdo con una de las reivindicaciones 1 a 16, caracterizado porque la identidad se usa para la autenticación de un cliente.

18. Procedimiento de acuerdo con la reivindicación 17, caracterizado porque la identidad se solicita por un equipo terminal de datos de la red de ordenadores a través de una conexión de comunicación de la red de ordenadores al cliente y se transmite por el cliente a través de la conexión de comunicación al equipo terminal de datos de la red de ordenadores.

19. Procedimiento de acuerdo con la reivindicación 17 o la reivindicación 18, caracterizado porque el identificador del cliente en la red de telefonía móvil se solicita al cliente por un equipo terminal de datos de la red de ordenadores

a través de una conexión de comunicación de la red de ordenadores.

20. Procedimiento de acuerdo con la reivindicación 19, caracterizado porque la solicitud del identificador del cliente en la red de telefonía móvil se dirige a través de una conexión de comunicación de la red de telefonía móvil a un aparato terminal móvil que se puede hacer funcionar en la red de telefonía móvil del cliente, en el lado del aparato terminal móvil del cliente se crea el identificador del cliente en la red de telefonía móvil, y el identificador creado del cliente en la red de telefonía móvil se transmite desde el aparato terminal móvil del cliente a través de una y/o usando una conexión de comunicación de la red de telefonía móvil al equipo terminal de datos de la red de ordenadores.

21. Procedimiento de acuerdo con la reivindicación 20, caracterizado porque la conexión de comunicación de la red de telefonía móvil es una conexión de comunicación que posibilita una conexión a la red de ordenadores.

22. Procedimiento de acuerdo con la reivindicación 21, caracterizado por una conexión de comunicación que usa un protocolo de acuerdo con la especificación WAP.

23. Procedimiento de acuerdo con una de las reivindicaciones 19 a 22, caracterizado porque en el lado del equipo terminal de datos de la red de ordenadores se crea el identificador del cliente en la red de ordenadores y para la creación de la identidad del cliente se cifra con el identificador del cliente en la red de telefonía móvil.

24. Procedimiento de acuerdo con una de las reivindicaciones 1 a 23, caracterizado porque la identidad se usa para la autentificación de un cliente.

25. Procedimiento de acuerdo con la reivindicación 24, caracterizado porque la autentificación se realiza en el lado de un equipo terminal de datos de la red de ordenadores.

26. Procedimiento de acuerdo con la reivindicación 24 o la reivindicación 25, caracterizado porque en el marco de la autentificación se realiza una descomposición de la identidad en el identificador del cliente en la red de ordenadores y en el identificador del cliente en la red de telefonía móvil.

27. Procedimiento de acuerdo con una de las reivindicaciones 24 a 26, caracterizado porque el identificador determinado en el marco de la descomposición de la identidad del cliente se autentifica en la red de ordenadores.

28. Procedimiento de acuerdo con la reivindicación 27, caracterizado porque la autentificación se realiza mediante al menos una comparación en el lado de un equipo terminal de datos de la red de ordenadores.

29. Procedimiento de acuerdo con una de las reivindicaciones 1 a 28, caracterizado porque el mismo se usa para la autorización de un acceso de un aparato terminal de datos a datos y/o servicios de un equipo terminal de datos en una red de ordenadores.

30. Sistema de comunicación compuesto de una red de ordenadores orientada a conexión con equipos terminales de datos y una red de telefonía móvil celular con aparatos terminales móviles que se pueden hacer funcionar en la misma, caracterizado porque los equipos terminales de datos, los equipos de la red de telefonía móvil y/o los aparatos terminales móviles están configurados para la realización y/o el uso de un procedimiento de acuerdo con una de las reivindicaciones 1 a 29.

31. Aparato terminal móvil para el uso en una red de telefonía móvil celular con un módulo de identificación de abonado de telefonía móvil, SIM, caracterizado porque el mismo está configurado para la realización de un procedimiento de acuerdo con una de las reivindicaciones 1 a 29, preferentemente en un sistema de comunicación de acuerdo con la reivindicación 30.

32. Módulo de identificación de abonado de telefonía móvil, SIM, para el uso con un aparato terminal móvil para el funcionamiento en una red de telefonía móvil celular, caracterizado porque el mismo está configurado para la realización de un procedimiento de acuerdo con una de las reivindicaciones 1 a 29, preferentemente en un sistema de comunicación de acuerdo con la reivindicación 30.

33. Módulo de identificación de abonado de telefonía móvil, SIM, de acuerdo con la reivindicación 32, caracterizado porque el procedimiento está almacenado y/o se puede ejecutar como programa de aplicación en el lado de la SIM.

Patentes similares o relacionadas:

Sistema de comunicación y un método para operar el mismo, del 15 de Julio de 2020, de Telefónica Germany GmbH & Co. OHG: Un método para operar un sistema de comunicación que comprende una red de comunicación móvil, que incluye una red principal de subsistema multimedia de IP IMS […]

Transmisión de datos, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método que comprende: recibir una identificación de datos desde un terminal emisor; enviar la identificación […]

Método y sistema para proteger y/o anonimizar la identidad de usuario y/o los datos de usuario de un abonado de un servicio de protección de datos, red de comunicación móvil, programa y producto de programa de ordenador, del 29 de Abril de 2020, de DEUTSCHE TELEKOM AG: Un método para proteger y/o anonimizar una identidad de usuario y/o unos datos de usuario de un abonado de un servicio de protección de datos , […]

Compartición de información de ubicación en un entorno informático en red, del 15 de Abril de 2020, de Glympse Inc: Un sistema, que comprende, un servidor , y un cliente de origen ejecutable en un primer dispositivo electrónico en comunicación con […]

Proceso para proteger la privacidad de un usuario en una red, del 8 de Abril de 2020, de ALCATEL LUCENT: Proceso, realizado por una aplicación , para proteger la privacidad de un usuario en una red a la que dicho usuario está conectado a través de su terminal […]

Sistema y método de medición de posición de dispositivo anónimo, del 1 de Abril de 2020, de Stratacache Limited: Un sistema para medir de una manera anónima una o más posiciones espaciales de uno o más dispositivos de usuario dentro de una región, en […]

Comunicación en un sistema que tiene diferentes calidades de datos de usuario, del 1 de Abril de 2020, de Airbus Defence and Space Oy: Un método para codificar una señal de datos de usuario, comprendiendo el método: recibir en un codificador una señal de […]

Procedimiento y equipo para borrar información relevante para la seguridad en un aparato, del 25 de Marzo de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para borrar información relevante para la seguridad en un aparato, con las etapas del procedimiento: - averiguación continua de al menos un parámetro […]