PROCEDIMIENTO Y SISTEMA PARA AUTENTICAR A UN USUARIO MEDIANTE UN DISPOSITIVO MÓVIL.

Procedimiento para autenticar a un usuario de un dispositivo móvil (10) ante un sistema (30) de autenticación remota,

que está conectado con al menos un ordenador cliente accesible para dicho usuario, que comprende: i - leer un código bidimensional exhibido en el ordenador cliente (40) por medio de un lector de códigos bidimensionales proporcionado en dicho dispositivo móvil, en donde al menos una dirección de URL del sistema de autenticación, y un desafío codificado, generado por el sistema de autenticación, están integrados en dicho código bidimensional; ii - procesar dicho desafío codificado y calcular una respuesta al desafío, usando un secreto personal, siendo dicho secreto personal una cadena de caracteres unívocamente vinculados con un identificador de usuario, Identificador de usuario, de dicho usuario del dispositivo móvil, y con un sello temporal; iii - enviar un mensaje al sistema de autenticación, incluyendo dicho mensaje un vector (100), cuyos elementos son al menos dicho identificador de usuario, dicho desafío y dicha respuesta al desafío; iv - analizar dichos elementos del vector y determinar que el vector es un vector válido, cuando la respuesta al desafío ha sido generada usando el secreto personal del usuario cuyo identificador de usuario está en el vector durante un periodo de tiempo dado y, en caso de que dicho vector sea válido: v - buscar en una lista (300) de usuarios almacenada en el sistema de autenticación, para ver si el identificador de usuario en el vector está en dicha lista de usuarios y, si el identificador de usuario está en la lista de usuarios, verificar si el desafío en el vector está en una lista de sesiones almacenada en el sistema de autenticación y, si el desafío está en la lista de sesiones, el sistema de autenticación envía unilateralmente una pantalla de bienvenida al ordenador cliente que corresponde a un número de identificación de sesión en la lista de sesiones donde está el desafío

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08164499.

Solicitante: GMV SOLUCIONES GLOBALES INTERNET S.A.

Nacionalidad solicitante: España.

Inventor/es: León Cobos,Juan Jesús, Celis De La Hoz,Pedro.

Fecha de Publicación: .

Fecha Solicitud PCT: 17 de Septiembre de 2008.

Clasificación Internacional de Patentes:

- H04L29/06S18

- H04L29/06S8E

Clasificación PCT:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2373489_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para autenticar a un usuario mediante un dispositivo móvil Campo de la invención La presente invención se refiere a mecanismos de autenticación y, más específicamente, se refiere a un mecanismo de autenticación que usa un dispositivo móvil.

Antecedentes de la invención

La Publicación 200 del FIPS (Estándar Federal de Procesamiento de Información) define la Autenticación como la “verificación de la identidad de un usuario, proceso o dispositivo, a menudo como requisito previo para permitir el acceso a recursos en un sistema de información”. La entidad a identificar y verificar positivamente se llama usualmente un “Principal” en la literatura, aunque esta convención se simplificará y se usará el término “usuario” a lo largo del texto. El sistema a cargo de verificar la identidad se llama usualmente el “sistema de autenticación”. El ordenador que se usa para acceder al sistema de autenticación se llama el “ordenador cliente”.

La autenticación ha impuesto tradicionalmente grandes desafíos a la ciencia informática y a las industrias de seguridad, y se ha propuesto un buen número de mecanismos para garantizar la autenticación eficiente y segura. Entre los riesgos relevantes relacionados con la autenticación de usuarios, los más obvios son los dos siguientes:

• El riesgo primero y obvio es el acceso no autorizado. Si el procedimiento usado para la autenticación es vulnerable al ataque, una persona no autorizada podría obtener acceso fraudulento a un sistema fingiendo ser un usuario distinto. Por lo tanto, es importante que el procedimiento de autenticación sea fiable, en el sentido de que haga extremadamente difícil para un atacante fingir ser algún otro.

• Un riesgo adicional es el robo de identidades. Si el procedimiento usado para la autenticación establece la identidad del usuario por medio de algunas credenciales (usualmente alguna información en forma de claves o contraseñas en el contexto de un sistema criptográfico) , entonces la seguridad de estas credenciales es crucial para la seguridad del sistema. A menudo se da el caso de que un usuario se autentica en distintos sistemas usando las mismas credenciales. En el caso de que un sistema de autenticación sea vulnerable, o de que el usuario sea llevado a autenticarse ante un sistema malicioso, las credenciales podrían quedar expuestas y ser robadas, comprometiendo, por lo tanto, la seguridad de todos los otros sistemas de autenticación. El robo de identidades, por lo tanto, es un riesgo más general, en el sentido de que permite el acceso no autorizado a sistemas incluso si el procedimiento de autenticación es fiable y no tiene una vulnerabilidad conocida.

Desde la invención del mecanismo sencillo y bien conocido de usuario-contraseña, se han propuesto varias técnicas, hasta el momento, para aumentar la fiabilidad de los procedimientos de autenticación:

• La autenticación fuerte está definida por el Glosario Nacional de Garantía de la Información del gobierno estadounidense como un enfoque de autenticación por capas, que se apoya en dos o más autenticadores para establecer la identidad. Esto también se llama autenticación de dos factores, ya que implica a dos autenticadores tales como, por ejemplo, algo que Ud. sabe, digamos una contraseña, y algo que Ud. tiene, digamos una prenda.

• La mayoría de las soluciones emplean la criptografía para garantizar que las credenciales puedan verificarse sin comprometer su seguridad (p. ej., usando Criptografía de Clave Pública o generadores de Contraseñas Únicas) . Esencialmente, la autenticación se apoya en un secreto que no se intercambia en el protocolo de autenticación. Por ejemplo, en lugar de proporcionar una contraseña, el usuario calcula una respuesta a un desafío, usando la contraseña, y comunica la respuesta, y nunca la contraseña.

• Otra técnica recientemente propuesta, llamada autenticación de dos canales, mejora la seguridad usando dos trayectos distintos de comunicación (por ejemplo, un banco puede llamar por teléfono a un usuario para verificar el acceso) . El primer canal es el canal desde el ordenador cliente al sistema de autenticación, y el segundo canal es, en este caso, la línea telefónica.

Las técnicas mencionadas anteriormente mitigan los riesgos existentes, pero son incapaces de afrontar de manera eficiente las amenazas más recientes, tales como los ataques del Hombre-En-El-Medio o de Troyanos (véase, por ejemplo, las Comunicaciones de la ACM, Vol. 48, nº 4, abril de 2005, Riesgos Internos 178 por Bruce Schneier) . Esto da como resultado, entre otros, un aumento de transacciones fraudulentas en la banca en línea o el acceso de usuarios remotos no autorizados a sistemas empresariales.

Esta situación se explica porque el escenario actual de autenticación ha evolucionado en los años recientes, y ahora está caracterizado por dos hechos nuevos:

• Los sistemas de autenticación no son seguros. Más aún, algunos sistemas de autenticación podrían ser de naturaleza maliciosa. Por lo tanto, toda la información que se almacena en estos sistemas podría ser mal usada, y todos los sistemas de autenticación deben considerarse como no fiables.

• La evolución del software malicioso (como los Troyanos) y la proliferación del acceso a Internet ha dejado asimismo inseguros a nuestros ordenadores clientes. Por ejemplo, nuestro ordenador personal doméstico, que usamos para acceder a la banca en línea, no puede ser de fiar, ya que la presencia de Troyanos está haciéndose más común cada día. El Troyano reconocerá el proceso de autenticación del usuario y bien capturará las credenciales del usuario, o bien suplantará al usuario para realizar transacciones fraudulentas. Por lo tanto, nuestro ordenador cliente también debe considerarse como no fiable.

Como resultado de ello, surge la necesidad de un procedimiento de autenticación que no sólo brinde una autenticación fuerte y no requiera intercambio de secretos, sino que también considere como no fiables tanto al sistema de autenticación como al ordenador cliente. Específicamente, se requiere un procedimiento de autenticación que goce de las siguientes características:

• No almacena ninguna información de autenticación en absoluto en el sistema de autenticación.

• No interactúa con el ordenador cliente durante el proceso de autenticación.

Las siguientes tecnologías previas son relevantes para la presente invención y, por lo tanto, se introducen a continuación para mayor comodidad:

Un esquema de Cifrado Basado en Identidad (IBE) es un esquema de cifrado público de clave en el cual la clave pública de un usuario es alguna información única y pública acerca de la identidad del usuario. Esta clave pública puede ser una cadena arbitraria, y permite a cualquiera generar una clave pública a partir de un valor de identidad conocido, tal como una cadena en código ASCII. Un tercero fiable, llamado el Generador de Clave Privada (PKG) , genera las correspondientes claves privadas. Para funcionar, el PKG genera primero una clave pública maestra, y retiene la correspondiente clave privada maestra (denominada clave maestra) . Dada la clave pública maestra, cualquiera puede calcular una clave pública correspondiente al Identificador de identidad, combinando la clave pública maestra con el valor de identidad. Para obtener una correspondiente clave privada, la parte autorizada para usar el Identificador de identidad se pone en contacto con el PKG, que usa la clave privada maestra para generar la clave privada para el Identificador de identidad. Este esquema, en particular, permite la creación de firmas digitales que pueden ser verificadas por cualquiera sin distribución y almacenamiento previos de una clave pública, ya que la clave pública puede generarse a partir de la identidad pública del firmante. El esquema puede implementarse ventajosamente usando la Criptografía de Curva Elíptica y los apareos bilineales, tales como, por ejemplo, el apareo de Weil o el apareo de Tate.

Los códigos de barras bidimensionales son representaciones (imágenes) gráficas de datos en forma de puntos, barras u otras formas que obedecen a patrones predefinidos. Su definición incluye las reglas que son necesarias para codificar / descodificar datos en / de las imágenes (esto se llama su simbolismo) . Estos códigos de barras están diseñados de modo tal que un dispositivo móvil dotado de una cámara pueda capturar fácilmente la imagen y descodificar su contenido.

La tecnología promocional se usa como un término... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para autenticar a un usuario de un dispositivo móvil (10) ante un sistema (30) de autenticación remota, que está conectado con al menos un ordenador cliente accesible para dicho usuario, que comprende:

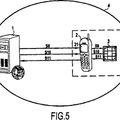

i – leer un código bidimensional exhibido en el ordenador cliente (40) por medio de un lector de códigos bidimensionales proporcionado en dicho dispositivo móvil, en donde al menos una dirección de URL del sistema de autenticación, y un desafío codificado, generado por el sistema de autenticación, están integrados en dicho código bidimensional;

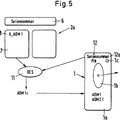

ii – procesar dicho desafío codificado y calcular una respuesta al desafío, usando un secreto personal, siendo dicho secreto personal una cadena de caracteres unívocamente vinculados con un identificador de usuario, Identificador de usuario, de dicho usuario del dispositivo móvil, y con un sello temporal;

iii – enviar un mensaje al sistema de autenticación, incluyendo dicho mensaje un vector (100) , cuyos elementos son al menos dicho identificador de usuario, dicho desafío y dicha respuesta al desafío;

iv – analizar dichos elementos del vector y determinar que el vector es un vector válido, cuando la respuesta al desafío ha sido generada usando el secreto personal del usuario cuyo identificador de usuario está en el vector durante un periodo de tiempo dado y, en caso de que dicho vector sea válido:

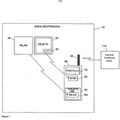

v – buscar en una lista (300) de usuarios almacenada en el sistema de autenticación, para ver si el identificador de usuario en el vector está en dicha lista de usuarios y, si el identificador de usuario está en la lista de usuarios, verificar si el desafío en el vector está en una lista de sesiones almacenada en el sistema de autenticación y, si el desafío está en la lista de sesiones, el sistema de autenticación envía unilateralmente una pantalla de bienvenida al ordenador cliente que corresponde a un número de identificación de sesión en la lista de sesiones donde está el desafío.

2. Procedimiento según la reivindicación 1, en el cual dicho secreto personal está almacenado en el dispositivo móvil y se accede a él tras ingresar una contraseña.

3. Procedimiento según cualquiera de las reivindicaciones 1 a 2, en el cual la etapa de procesar dicho desafío codificado y de calcular una respuesta comprende:

- solicitar al usuario del dispositivo móvil que ingrese una contraseña a fin de acceder a un secreto personal almacenado en el dispositivo móvil;

- tras ingresar dicha contraseña, extraer dicho secreto personal;

- calcular una respuesta al desafío integrado en el código bidimensional usando dicho secreto personal.

4. Procedimiento según cualquier reivindicación precedente, en el cual la respuesta al desafío se calcula usando un algoritmo de firma digital según un esquema de Cifrado Basado en Identidad, de modo tal que la validez de dicha firma pueda ser verificada posteriormente para cualquiera fecha dada y cualquier identificador de usuario dado, usando sólo información públicamente disponible vinculada con dicho esquema.

5. Procedimiento según cualquier reivindicación precedente, en el cual dicho secreto personal es proporcionado por un servidor fiable (20) , que calcula dicho secreto personal usando un secreto maestro, y dicho identificador de usuario y dicho sello temporal.

6. Procedimiento según cualquier reivindicación precedente, en el cual la etapa de analizar los elementos del vector es llevada a cabo por el sistema de autenticación y realizada usando primitivas criptográficas públicas.

7. Procedimiento según cualquier reivindicación precedente, en el cual dicho lector de códigos bidimensionales es una cámara.

8. Procedimiento según cualquier reivindicación precedente, en el cual dicho código bidimensional es cualquier representación gráfica de datos que obedece a una forma predeterminada, y que puede ser leída y descodificada con un lector de códigos bidimensionales.

9. Sistema para autenticar a un usuario de un dispositivo móvil (10) ante un sistema (30) de autenticación remoto que está conectado con al menos un ordenador cliente accesible para dicho usuario, que comprende:

- un lector de códigos bidimensionales en dicho dispositivo móvil para leer un código bidimensional, en donde al menos una dirección de URL del sistema de autenticación y un desafío codificado, generado por el sistema de autenticación, están integrados en dicho código bidimensional;

- medios de procesamiento en dicho dispositivo móvil para procesar dicho desafío codificado y calcular una respuesta al desafío usando un secreto personal; en donde dicho secreto personal es una cadena de caracteres unívocamente relacionados con un identificador de usuario, Identificador de usuario, de dicho usuario del dispositivo móvil, y con un sello temporal;

- medios de comunicación entre dicho dispositivo móvil y el sistema de autenticación, configurados, tras calcular dicha respuesta, para enviar un mensaje al sistema de autenticación, incluyendo dicho mensaje un vector (100) cuyos elementos son al menos dicho identificador de usuario, dicho desafío y dicha respuesta al desafío;

- medios de procesamiento en el sistema de autenticación, configurados para analizar dichos elementos del vector y determinar si el vector es un vector válido cuando la respuesta al desafío ha sido generada usando el secreto personal del usuario cuyo identificador de usuario está en el vector durante un periodo de tiempo dado y, en caso de que dicho vector sea válido, los medios de procesamiento están configurados para:

- comprobar en una lista de usuarios almacenada en el sistema de autenticación si el identificador de usuario en el vector está en dicha lista de usuarios y, si el identificador de usuario está en la lista de usuarios, los medios de procesamiento están configurados para:

- verificar si el desafío en el vector está en una lista de sesiones almacenada en el sistema de autenticación y, si el desafío está en la lista de sesiones:

- el sistema de autenticación está configurado para enviar unilateralmente una pantalla de bienvenida al ordenador cliente que corresponda a un número de identificación de sesión en la lista de sesiones donde está el desafío.

10. Sistema según la reivindicación 9, en el cual dicho secreto personal se almacena en el dispositivo móvil y se accede a él tras ingresar una contraseña.

11. Sistema según cualquiera de las reivindicaciones 9 a 10, en el cual la respuesta al desafío se calcula usando un algoritmo de firma digital según un esquema de Cifrado Basado en Identidad, de modo tal que la validez de dicha firma pueda ser verificada posteriormente para cualquiera fecha dada y cualquier identificador de usuario dado, usando sólo información públicamente disponible vinculada con dicho esquema.

12. Sistema según cualquiera de las reivindicaciones 9 a 11, en el cual dicho secreto personal está proporcionado por un servidor fiable (20) , que está configurado para calcular dicho secreto personal usando un secreto maestro, y dicho identificador de usuario y dicho sello temporal.

13. Sistema según cualquiera de las reivindicaciones 9 a 12, en el cual dicho lector de códigos bidimensionales es una cámara.

Patentes similares o relacionadas:

PROCEDIMIENTO DE ESTABLECIMIENTO Y DE GESTIÓN DE UN MODELO DE CONFIANZA ENTRE UNA TARJETA INTELIGENTE Y UN TERMINAL RADIO, del 7 de Diciembre de 2011, de SOCIETE FRANCAISE DU RADIOTELEPHONE-SFR: Procedimiento de establecimiento y de gestión de un modelo de confianza entre un módulo de identidad (SIM) y un terminal radio (MS), caracterizado por que […]

PROCEDIMIENTO PARA LA GESTIÓN DE UNA UNIDAD PERIFÉRICA MEDIANTE UNA TARJETA SIM EN TERMINALES DE COMUNICACIÓN INALÁMBRICA, Y UNIDAD PERIFÉRICA PARA LA IMPLEMENTACIÓN DEL PROCEDIMIENTO, del 23 de Marzo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para la gestión de una unidad periférica (3; 3'') mediante una unidad de identidad del suscriptor (2; 2') de un terminal (1; 1') de una […]

PROCEDIMIENTO PARA LA GESTIÓN DE UNA UNIDAD PERIFÉRICA MEDIANTE UNA TARJETA SIM EN TERMINALES DE COMUNICACIÓN INALÁMBRICA, Y UNIDAD PERIFÉRICA PARA LA IMPLEMENTACIÓN DEL PROCEDIMIENTO, del 23 de Marzo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para la gestión de una unidad periférica (3; 3'') mediante una unidad de identidad del suscriptor (2; 2') de un terminal (1; 1') de una […]

APARATO, PROCEDIMIENTO Y SISTEMA DE AUTENTIFICACIÓN, del 3 de Marzo de 2011, de NOKIA CORPORATION: Dispositivo electrónico portátil, para autentificación de un usuario, que comprende un transpondedor con una unidad de memoria, medio para escritura […]

APARATO, PROCEDIMIENTO Y SISTEMA DE AUTENTIFICACIÓN, del 3 de Marzo de 2011, de NOKIA CORPORATION: Dispositivo electrónico portátil, para autentificación de un usuario, que comprende un transpondedor con una unidad de memoria, medio para escritura […]

PROCEDIMIENTO PARA ACORDAR UNA CLAVE DE SEGURIDAD ENTRE AL MENOS UN PRIMER Y UN SEGUNDO INTERLOCUTOR DE COMUNICACIÓN PARA ASEGURAR UN ENLACE DE COMUNICACIONES, del 23 de Febrero de 2011, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de […]

PROCEDIMIENTO PARA ACORDAR UNA CLAVE DE SEGURIDAD ENTRE AL MENOS UN PRIMER Y UN SEGUNDO INTERLOCUTOR DE COMUNICACIÓN PARA ASEGURAR UN ENLACE DE COMUNICACIONES, del 23 de Febrero de 2011, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para acordar una clave de seguridad entre al menos un primer y un segundo interlocutor de comunicación para asegurar un enlace de […]

TELÉFONO MÓVIL CON LECTOR DE RFID Y TRANSMISOR WLAN INTEGRADOS EN LA TARJETA SIM, del 3 de Febrero de 2011, de TELENOR ASA: Un procedimiento para el uso de un teléfono móvil para la adquisición de informaciones suplementarias en relación con un objeto provisto con una etiqueta de identificación […]

TELÉFONO MÓVIL CON LECTOR DE RFID Y TRANSMISOR WLAN INTEGRADOS EN LA TARJETA SIM, del 3 de Febrero de 2011, de TELENOR ASA: Un procedimiento para el uso de un teléfono móvil para la adquisición de informaciones suplementarias en relación con un objeto provisto con una etiqueta de identificación […]

PROCEDIMIENTO PARA EL ACCESO AL MENOS A UNA PARTE DE LOS DATOS DE UNA TARJETA DE MICROPROCESADOR, del 4 de Noviembre de 2010, de MANNESMANN AKTIENGESELLSCHAFT: LA INVENCION SE REFIERE A UN PROCEDIMIENTO PARA EL ACCESO A UNA PARTE COMO MINIMO DE LOS DATOS (1B) DE UNA TARJETA CON MICROPROCESADOR PARA APARATOS TELEFONICOS, EN ESPECIAL […]

PROCEDIMIENTO PARA EL ACCESO AL MENOS A UNA PARTE DE LOS DATOS DE UNA TARJETA DE MICROPROCESADOR, del 4 de Noviembre de 2010, de MANNESMANN AKTIENGESELLSCHAFT: LA INVENCION SE REFIERE A UN PROCEDIMIENTO PARA EL ACCESO A UNA PARTE COMO MINIMO DE LOS DATOS (1B) DE UNA TARJETA CON MICROPROCESADOR PARA APARATOS TELEFONICOS, EN ESPECIAL […]

GESTION DE ACCESO A CONTENIDOS MULTIMEDIA, del 28 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de transmisión de contenidos multimedia en un terminal móvil equipado con un módulo de seguridad, siendo dichos contenidos multimedia […]

GESTION DE ACCESO A CONTENIDOS MULTIMEDIA, del 28 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de transmisión de contenidos multimedia en un terminal móvil equipado con un módulo de seguridad, siendo dichos contenidos multimedia […]

PROCEDIMIENTO Y DISPOSITIVO PARA UNA COMUNICACIÓN DE DATOS Y DE VOZ MÓVIL CODIFICADA ANÓNIMA, del 4 de Noviembre de 2011, de GSMK GESELLSCHAFT FUR SICHERE MOBILE KOMMUNIKATION MBH: Procedimiento para el anonimato de la comunicación de terminales móviles, que realiza una comunicación de voz, utilizando una red de anonimato, […]