PROCEDIMIENTO PARA PROTEGER UN ARCHIVO SUJETO A DERECHOS DE PROPIEDAD.

Procedimiento para proteger un archivo con contenido sujeto a derechos de propiedad contra la copia no autorizada del mismo mediante compartición de archivos (filesharing) de ordenadores ajenos que están asociados en una plataforma de intercambio por internet y que proporcionan el archivo en forma de registros de datos almacenados de forma selectiva,

que incluyen en cada caso una parte del contenido sujeto a derechos de propiedad y metadatos que consisten, entre otras cosas, en al menos una hash-ID y, por ejemplo, el título, caracterizado porque consta de los siguientes pasos: 1.1 búsqueda en internet del contenido a proteger; 1.2 almacenamiento en memoria de al menos la hash-ID de cada registro de datos ofrecido como coincidencia por al menos un ordenador ajeno; 1.3 generación de un registro de datos modificado con respecto al registro de datos ofrecido, que incluye al menos la hash-ID almacenada en memoria y datos de contenido sustituidos vinculados con ésta; 1.4 respuesta a peticiones del archivo a proteger realizadas por ordenadores ajenos ofreciendo el registro de datos modificado

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/DE2004/002743.

Solicitante: ARVATO DIGITAL SERVICES GMBH.

Nacionalidad solicitante: Alemania.

Dirección: CARL-BERTELSMANN-STRASSE 161F 33311 GUTERSLOH ALEMANIA.

Inventor/es: DZEKO,MARIO, MAUKISCH,JENS, UHL,SEBASTIAN.

Fecha de Publicación: .

Fecha Solicitud PCT: 15 de Diciembre de 2004.

Fecha Concesión Europea: 11 de Agosto de 2010.

Clasificación Internacional de Patentes:

- G06F21/00N7D

- H04L29/06S12

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania.

Fragmento de la descripción:

5 La invención se refiere a un procedimiento para proteger un archivo con contenido sujeto a derechos de propiedad contra la copia no autorizada del mismo por compartición de archivos (filesharing) de ordenadores ajenos que están asociados en una plataforma de intercambio por internet y que proporcionan el archivo en forma de registros de datos almacenados de forma selectiva, que incluyen en cada caso una parte del contenido sujeto a derechos de propiedad y metadatos que consisten, entre otras cosas, en al menos una hash-ID y por ejemplo el título.

Los propietarios de derechos, en particular de obras musicales, películas y juegos, sufren considerables perjuicios económicos por la copia no autorizada 15 de las versiones electrónicas de estas obras. Una gran parte de las copias no autorizadas se lleva a cabo a través de plataformas de intercambio por internet que funcionan según el procedimiento peer-to-peer (P2P) (comunicación entre pares). El sistema más generalizado consiste en plataformas de intercambio P2P centrales en cuyos servidores (centrales) se almacenan registros de los 20 contenidos disponibles para el intercambio y las direcciones IP de los ordenadores que participan en las plataformas de intercambio y desde los cuales se pueden descargar dichos contenidos. Después de realizar una petición de búsqueda, un ordenador participante recibe, del servidor o los servidores que responden, un registro con las direcciones IP de los otros 25 ordenadores participantes que tienen almacenados en memoria archivos con los contenidos buscados y que son ofrecidos para el intercambio. El ordenador que ha realizado la búsqueda establece entonces conexiones con dichos ordenadores y descarga el archivo con el contenido buscado directamente de estos ordenadores. En las plataformas de intercambio P2P descentralizadas, 30 cuando se produce una petición de búsqueda, los ordenadores participantes también asumen la función del servidor para el ordenador que realiza la búsqueda y responden que el archivo con el contenido buscado está disponible para la descarga o, en caso contrario, transmiten la petición de búsqueda a otros ordenadores participantes, que, en caso necesario, a su vez la 35 retransmiten hasta que se encuentra el archivo con el contenido buscado y el

ordenador que realiza la búsqueda lo puede descargar del ordenador participante correspondiente.

En general, los archivos ofrecidos para el intercambio están almacenados en los diversos ordenadores participantes en forma de registros de datos individuales que contienen, en cada caso, una parte del contenido y metadatos, entre los que se encuentra al menos una hash-ID generada mediante el conocido procedimiento hash. El ordenador participante que realiza la búsqueda descarga los registros de datos de acceso selectivo correspondientes de los ordenadores participantes que ofrecen el archivo buscado y que constituyen un grupo, y reúne dichos registros de datos para generar de nuevo un archivo con el contenido buscado.

Es sabido que al menos algunos propietarios de derechos intentan poner trabas a este tipo de copia no autorizada de sus archivos originales con contenidos sujetos a derechos de propiedad participando en las plataformas de intercambio correspondientes y ofreciendo archivos que aparentemente tienen el contenido sujeto a derechos de propiedad buscado, pero que en realidad sólo contienen ruido, partes del título o similares. Aunque estos archivos inservibles, ya que debido a sus metadatos no son reconocibles como tales, se propagan entre los ordenadores que participan en la plataforma de intercambio correspondiente del mismo modo que los archivos originales y están incluidos en los registros de los servidores de la plataforma de intercambio, con este llamado "procedimiento flooding" (inundación) sólo se logra prolongar el tiempo necesario para la copia no autorizada del archivo original, pues el usuario del ordenador que realiza la búsqueda, que después de descargar un archivo que incluye al menos un registro de datos inservible lo reconoce como inservible en conjunto, comenzará una nueva búsqueda y antes o después obtendrá el archivo original buscado de otros ordenadores de la plataforma de intercambio.

La invención tiene por objeto diseñar un procedimiento del tipo indicado en la introducción que ofrezca una mejor protección de archivos contra la copia no autorizada por un procedimiento P2P.

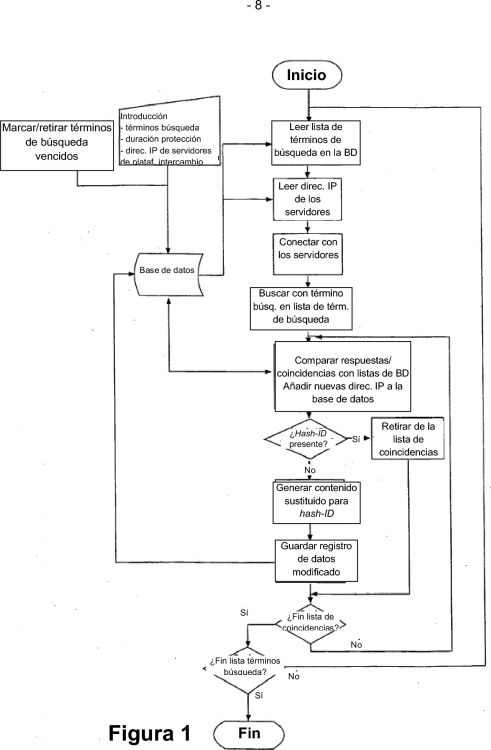

Este objetivo se resuelve según la invención mediante los siguientes pasos en un procedimiento del tipo indicado:

1.1 Búsqueda en internet del contenido a proteger.

1.2 Almacenamiento en memoria de al menos la hash-ID de cada registro de datos ofrecido como coincidencia por al menos un ordenador ajeno.

1.3 Generación de un registro de datos modificado con respecto al registro de datos ofrecido, que incluye al menos la hash-ID almacenada en memoria y datos de contenido sustituidos vinculados con ésta.

1.4 Respuesta a peticiones del archivo a proteger realizadas por ordenadores ajenos donde se ofrece el registro de datos modificado.

Los ordenadores ajenos arriba mencionados pueden consistir tanto en servidores de plataformas de intercambio como en ordenadores participantes en la plataforma de intercambio por internet correspondiente, en especial en el caso del procedimiento P2P descentralizado. Por consiguiente, el ofrecimiento del registro de datos modificado mencionado más arriba en el paso 1.4 se puede limitar a la información de que el archivo pedido o una parte del mismo está disponible en el propio ordenador para ser descargado, o el ofrecimiento puede incluir el permiso para la descarga del registro de datos modificado.

Cuando el usuario del ordenador ajeno sigue visual o acústicamente la descarga del archivo buscado y solicitado por él, comprobará que, en lugar del archivo buscado, está recibiendo un archivo inservible y, por ello, repetirá el proceso o iniciará una nueva búsqueda. Cuando el usuario del ordenador no sigue la descarga del archivo, en su lugar será el programa de la plataforma de intercambio de su ordenador quien reconocerá, a más tardar al finalizar la descarga, que el archivo descargado incluye al menos un registro de datos modificado con respecto al registro de datos original y, por ello, descargará de nuevo el archivo o al menos el registro de datos correspondiente, o buscará otro ordenador (de la plataforma de intercambio) que ofrezca al menos el registro de datos correspondiente. Dado que muchos otros ordenadores participantes en la plataforma de intercambio tienen disponible bajo la hash-ID supuestamente correcta el registro de datos modificado sin que éste sea reconocible como tal de antemano, existen muchas posibilidades de que el ordenador que realiza la búsqueda y la petición descargue de nuevo el registro de datos modificado, lo reconozca como modificado, lo descargue o busque de nuevo, etc. Después de un tiempo, el usuario de ese ordenador interrumpirá la búsqueda del archivo original.

A diferencia del procedimiento flooding conocido, cuya eficacia está limitada, al menos en el caso de determinados programas de la plataforma de intercambio, por el hecho de que el usuario del ordenador ajeno puede suprimir en la búsqueda posterior las direcciones IP de los ordenadores desde los cuales su ordenador ha descargado al menos un registro de datos inservible, en el procedimiento según la invención el ordenador ajeno intenta una y otra vez descargar el archivo original en cuanto determina que el archivo descargado hasta el momento incluye un registro de datos modificado con respecto al registro de datos original.

El paso 1.1 arriba mencionado del procedimiento según la invención se puede llevar a cabo convenientemente en los siguientes pasos parciales:

2.1 Introducción de al menos un término de búsqueda que identifique el archivo a proteger en una base de datos local de un ordenador propio.

2.2 Determinación, introducción y almacenamiento en memoria de las direcciones IP de al menos algunos de los ordenadores ajenos en la base de datos local del ordenador propio.

2.3 Establecimiento de una conexión del ordenador propio con internet y comienzo de la búsqueda mediante consulta del término de búsqueda en los ordenadores ajenos.

El término de búsqueda mencionado en el paso 2.1 puede consistir, en particular, en el título o en una parte del título del contenido del archivo sujeto a derechos de propiedad, el intérprete, el autor o una combinación de éstos. La determinación y la introducción de direcciones IP, en especial...

Reivindicaciones:

1. Procedimiento para proteger un archivo con contenido sujeto a derechos de propiedad contra la copia no autorizada del mismo mediante compartición de archivos (filesharing) de ordenadores ajenos que están asociados en una plataforma de intercambio por internet y que proporcionan el archivo en forma de registros de datos almacenados de forma selectiva, que incluyen en cada caso una parte del contenido sujeto a derechos de propiedad y metadatos que consisten, entre otras cosas, en al menos una hash-ID y, por ejemplo, el título, caracterizado porque consta de los siguientes pasos:

1.1 búsqueda en internet del contenido a proteger;

1.2 almacenamiento en memoria de al menos la hash-ID de cada registro de datos ofrecido como coincidencia por al menos un ordenador ajeno;

1.3 generación de un registro de datos modificado con respecto al registro de datos ofrecido, que incluye al menos la hash-ID almacenada en memoria y datos de contenido sustituidos vinculados con ésta;

1.4 respuesta a peticiones del archivo a proteger realizadas por ordenadores ajenos ofreciendo el registro de datos modificado.

2. Procedimiento según la reivindicación 1, caracterizado porque el paso 1.1 consiste en los siguientes pasos parciales:

2.1 introducción de al menos un término de búsqueda que identifique el archivo a proteger en una base de datos local de un ordenador propio;

2.2 determinación, introducción y almacenamiento en memoria de las direcciones IP de al menos algunos de los ordenadores ajenos en la base de datos local del ordenador propio;

2.3 establecimiento de una conexión del ordenador propio con internet y comienzo de la búsqueda mediante consulta del término de búsqueda en los ordenadores ajenos.

5. Procedimiento según una de las reivindicaciones 1 a 4, caracterizado porque la dirección IP del ordenador propio se cambia regularmente. 6. Procedimiento según una de las reivindicaciones 1 a 5, caracterizado 20 porque las peticiones del archivo a proteger realizadas por ordenadores ajenos se protocolizan de forma anónima. 7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque el contenido a proteger sólo es buscado hasta una fecha de 25 vencimiento predeterminada. 5 3. Procedimiento según la reivindicación 2, caracterizado porque el ordenador propio ofrece para la descarga el registro de datos modificado, perteneciente al archivo a proteger, a los ordenadores ajenos designados mediante las direcciones IP almacenadas en memoria.

10 4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque la hash-ID de cada registro de datos ofrecido por un ordenador ajeno como coincidencia se compara con las hash-ID almacenadas en memoria y las coincidencias con resultado positivo en la comparación no se procesan en un registro de datos modificado.

Patentes similares o relacionadas:

LICENCIA DE UN APARATO DE CONVERSIÓN DE INFORMACIÓN, del 27 de Diciembre de 2011, de PANASONIC CORPORATION: Un método para convertir la primera información de licencia (Dlc1) que contiene al menos una primera y segunda informaciones de admisión de uso (Dlw11, Dlw12) para permitir […]

GESTIÓN DE DERECHOS DIGITALES (DRM) ROBUSTA Y FLEXIBLE CON UN MÓDULO DE IDENTIDAD INVIOLABLE, del 22 de Diciembre de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un módulo de identidad inviolable adaptado para la conexión física con un sistema cliente que tiene un medio para recibir contenido digital sobre […]

APARATO, MÉTODO Y MEDIO QUE ALMACENA UN PROGRAMA DE ORDENADOR PARA EVITAR EL USO NO AUTORIZADO DE UN CONTENIDO, del 12 de Diciembre de 2011, de SONY CORPORATION: Un aparato de tratamiento de información que comprende: unos medios de recepción para recibir una clave de autenticación Kn; unos medios de generación de clave […]

SISTEMA DE DETECCIÓN DE CONTENIDO NO AUTORIZADO, del 8 de Agosto de 2011, de PANASONIC CORPORATION: Un dispositivo de procesamiento de datos para la utilización de una obra digital registrada sobre un medio de registro (1500; […]

ACTIVACIÓN CONTROLADA DE FUNCIÓN, del 6 de Julio de 2011, de INTRINSIC ID B.V: Un procedimiento de activación controlada de al menos una función en un producto o componente en una posición remota, cuya activación requiere que un elemento de datos de activación […]

DISPOSITIVO DE COMUNICACIÓN, PROCEDIMIENTO Y PROGRAMA PARA COMPROBAR EL PERMISO DE EJECUCIÓN DE SOFTWARE, del 4 de Julio de 2011, de NTT DOCOMO, INC.: Un procedimiento de comunicación entre: * un sistema de comunicación que incluye (a) un programa de aplicación Java que proporciona un dispositivo servidor que almacena […]

PROCEDIMIENTO DE DIFUSIÓN DE CONTENIDO DIGITAL A TRAVÉS DE UNA RED DE TELEFONÍA MÓVIL, del 21 de Junio de 2011, de BOUYGUES TELECOM: Procedimiento de difusión de contenido digital que tiene un emplazamiento de inserción en un primer servidor , estando asociado el contenido digital […]

PROTECCIÓN DE LA INTEGRIDAD DE CONTENIDOS DE DIFUSIÓN EN CONTINUO, del 4 de Abril de 2011, de NOKIA CORPORATION: Un procedimiento para recibir al menos una corriente de contenidos, que incluye: requerir por medio de un dispositivo electrónico, información sobre la citada […]

PROTECCIÓN DE LA INTEGRIDAD DE CONTENIDOS DE DIFUSIÓN EN CONTINUO, del 4 de Abril de 2011, de NOKIA CORPORATION: Un procedimiento para recibir al menos una corriente de contenidos, que incluye: requerir por medio de un dispositivo electrónico, información sobre la citada […]