PROCEDIMIENTO PARA LA PROTECCIÓN DE LA INTEGRIDAD DE MENSAJES TRANSMITIDOS EN UN SISTEMA DE RADIOCOMUNICACIONES MÓVILES.

Procedimiento para la protección de integridad de mensajes transmitidos entre un terminal móvil y un controlador de red de acceso radio servidor en un sistema de radiocomunicaciones móviles,

procedimiento en el que, por medio de un código calculado en transmisión, se protege un mensaje transmitido, procedimiento en el que, en el caso de cambio de controlador de red de acceso radio servidor, de un controlador llamado controlador origen hacia un controlador llamado controlador destino, se protege, por medio de un código calculado en el controlador destino, un mensaje transmitido al terminal móvil por el controlador origen, y destinado a retransmitir al terminal móvil información creada en el controlador destino y seguidamente transferida por el controlador destino al controlador origen

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E03291806.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 54, rue la Boétie 75008 PARIS FRANCIA.

Inventor/es: FISCHER,PATRICK, Masuda,Hiroyo.

Fecha de Publicación: .

Fecha Solicitud PCT: 22 de Julio de 2003.

Clasificación Internacional de Patentes:

- H04Q7/24S

- H04W12/10 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Integridad.

Clasificación PCT:

- H04W12/10 H04W 12/00 […] › Integridad.

Clasificación antigua:

- H04Q7/24

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2364638_T3.pdf

Fragmento de la descripción:

La presente invención se refiere de manera general a los sistemas de radiocomunicaciones móviles.

La presente invención tiene especial aplicación en los sistemas de radiocomunicaciones móviles de tercera generación, en particular de tipo UMTS («Universal Mobile Telecommunication System»).

De manera general, los sistemas de radiocomunicaciones móviles son objeto de normalización y, para más información, se pueden consultar las normas correspondientes, publicadas por los pertinentes organismos de normalización.

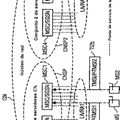

La arquitectura general de estos sistemas, que se refleja en la figura 1, comprende esencialmente:

- una red de acceso radio 1, o RAN (por «Radio Access Network»),

- un núcleo de red 4, o CN (por «Core Network»).

La RAN está formada por estaciones base tales como 2 y por controladores de estaciones base tales como 3.

La RAN está relacionada, por una parte, con terminales móviles tales como 5, a través de una interfaz 6 también conocida como interfaz radio y, por otra parte, con el CN 4 a través de una interfaz 7. En el interior de la RAN, las estaciones base se comunican con los controladores de estaciones base a través de una interfaz 8.

En los sistemas de tipo UMTS, la RAN se denomina UTRAN («UMTS Terrestrial Radio Access Network»), las estaciones base se denominan «Node B», los controladores de estaciones base se denominan RNC («Radio Network Controller») y los terminales móviles se denominan UE («User Equipment»). La interfaz radio 6 se denomina «interfaz Uu», la interfaz 7 se denomina «interfaz Iu», la interfaz 8 se denomina «interfaz Iub» y entre RNCs se puede prever, además, una interfaz 9, denominada «interfaz Iur».

Para un Node B dado, el RNC que lo controla también es conocido como CRNC (por «Controlling Radio Network Controller»). El CRNC desempeña una función de control de carga y de asignación de recursos radio para los Node B que controla. Para una comunicación dada relativa a un UE dado, existe un RNC, denominado SRNC (por «Serving Radio Network Controller») que desempeñan una función de control para la comunicación en cuestión. En el caso de transmisión en macrodiversidad (o «soft-handover» en inglés), un Node B conectado con el UE pero no controlado por el SRNC se comunica con el SRNC a través del RNC que lo controla, también conocido como DRNC (por «Drift RNC»), a través de la interfaz «Iur».

En un sistema de tipo UMTS, en particular, se prevé una función de protección de integridad (o «integrity protection» en inglés) de determinada información transmitida en la interfaz radio, en el presente caso información de señalización intercambiada en el contexto de protocolos de gestión de movilidad, de gestión de llamadas, de gestión de sesiones, etc. Tal información se transmite en la interfaz radio dentro de mensajes, denominados mensajes RRC, definidos según el protocolo de señalización entre SRNC y UE, o protocolo RRC («Radio Resource Control»).

Para una descripción del protocolo RRC y de esta función de protección de integridad, se pueden consultar en particular las especificaciones 3G TS 25.331 y 3G TS 33.102, publicadas por el 3GPP («3rd Generation Partnership Project»). Se reseñan brevemente los mecanismos utilizados para la protección de integridad de mensajes intercambiados entre un emisor (en el presente caso, UE en enlace ascendente, o SRNC en enlace descendente) y un receptor (en el presente caso, SRNC en enlace ascendente, o UE en enlace descendente):

- para cada mensaje que va a transmitirse, el emisor calcula un código denominado código de autenticación de mensaje, o MAC-I («Message Authentication Code»), utilizando un algoritmo de protección de integridad llamado algoritmo UIA (por «UMTS Integrity Algorithm») y unos parámetros de entrada de este algoritmo y, seguidamente, el emisor inserta el código MAC-I así calculado en el mensaje que va a transmitirse,

- para cada mensaje recibido, el receptor recalcula el código MAC-I utilizando el mismo algoritmo y los mismos parámetros de entrada que el emisor y, seguidamente, el receptor compara el código así recalculado con el código recibido y, si los dos códigos se corresponden, el receptor considera que el mensaje recibido está intacto y efectivamente ha sido transmitido por ese emisor.

Los parámetros de entrada del algoritmo incluyen un parámetro secreto y parámetros públicos.

El parámetro secreto también es conocido como llave de integridad («IK», por «Integrity Key»). Los parámetros públicos incluyen en particular:

- un valor pseudoaleatorio (correspondiente a un parámetro denominado «FRESH»), -un número de secuencia (correspondiente a un parámetro denominado «COUNT-I»), -el mensaje que va a transmitirse (correspondiente a un parámetro denominado «MESSAGE»), -la identidad de soporte radio o RB («Radio Bearer») en el que se transmite el mensaje (correspondiente a un parámetro denotado como RB Id).

El número de secuencia COUNT-I incluye un número de secuencia RRC, o RRC SN («RRC Sequence Number») y un número de hipertrama RRC, o RRC HFN («RRC Hyper Frame Number»).

De manera general, se utilizan formatos de mensajes normalizados en interfaces abiertas tales como, en particular, la interfaz Uu para los mensajes RRC. Así, partiendo de diferente información que va a transmitirse dentro de un mensaje, también conocida como IE («Information Element»), se obtiene una secuencia de bits para transmitir siguiendo unas reglas de codificación según una sintaxis llamada sintaxis abstracta, tal como en particular la ASN.1 («Abstract Syntax Notation 1»), que permite definir una estructura de datos para la información que va a transmitirse, y una sintaxis llamada sintaxis de transferencia, que permite hacer que en recepción se reconozcan correctamente unos datos recibidos en forma de flujo de octetos o de bits. Para más detalles acerca de esta codificación, por ejemplo para la transmisión de mensajes RRC en la interfaz Uu, se puede consultar en particular la especificación 3G TS 25.331.

Tal como se refleja en la figura 2, la secuencia de bits denotada como «RRC Message» correspondiente a un mensaje RRC transmitido en la interfaz Uu comprende:

- un bit denotado como OP que indica si se trata de un mensaje cuya integridad está protegida,

- si se trata de un mensaje cuya integridad está protegida, una secuencia de bits denotada como «Integrity

Check Info» correspondiente a un IE denominado «Integrity check info»,

- unos bits denotados como «Choice», que permiten al receptor saber cuál de entre los diferentes posibles

mensajes RRC que pueden transmitirse es transmitido en el presente caso,

- una secuencia de bits útiles, denotada como «Message», correspondiente a elementos de información IE

útiles,

- eventualmente, unos bits de relleno, o «padding», denotados como «RRC Padding», con el fin de que la

longitud total de la secuencia transmitida sea un múltiplo de 8 bits.

Cabe recordar que el «Integrity check info» contiene:

- un IE denominado «Message Authentication Code» que corresponde al MAC-I calculado en transmisión, -un IE denominado «RRC message sequence number» correspondiente al RRC SN utilizado en transmisión para ese mensaje.

El RRC SN se incrementa con cada transmisión de un mensaje protegido y el IE «RRC message sequence number» es utilizado en recepción en particular para actualizar el RRC HFN con cada nuevo ciclo RRC SN.

De manera general, están previstos unos procedimientos mediante los cuales la red comunica al UE unos parámetros de cálculo del MAC-I (tales como, en particular, el tipo de algoritmo y el valor pseudoaleatorio FRESH).

Durante una comunicación, la función de SRNC para esa comunicación se puede transferir de un RNC llamado SRNC origen (o «source SRNC» en inglés) a un RNC llamado SRNC destino (o «target SRNC» en inglés), por diversas razones, tales como en particular: optimización de los tiempos de transferencia, optimización de asignación de recursos, optimización de carga relativa de los diferentes RNC, etc. Una transferencia de este tipo se efectúa según un procedimiento llamado de «relocation» (en inglés). Se distinguen dos tipos de «relocation»:

-... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para la protección de integridad de mensajes transmitidos entre un terminal móvil y un controlador de red de acceso radio servidor en un sistema de radiocomunicaciones móviles, procedimiento en el que, por medio de un código calculado en transmisión, se protege un mensaje transmitido, procedimiento en el que, en el caso de cambio de controlador de red de acceso radio servidor, de un controlador llamado controlador origen hacia un controlador llamado controlador destino, se protege, por medio de un código calculado en el controlador destino, un mensaje transmitido al terminal móvil por el controlador origen, y destinado a retransmitir al terminal móvil información creada en el controlador destino y seguidamente transferida por el controlador destino al controlador origen.

2. Procedimiento según la reivindicación 1, en el que en el controlador destino se crea información adicional que seguidamente se transfiere desde el controlador destino hacia el controlador origen.

3. Procedimiento según la reivindicación 2, en el que dicha información adicional incluye información adicional relativa al código calculado por el controlador destino.

4. Procedimiento según una de las reivindicaciones 2 ó 3, en el que dicha información adicional incluye información adicional destinada a permitir que las operaciones de constitución de mensaje por parte del controlador origen y de cálculo de código por parte del controlador destino sean coherentes.

5. Procedimiento según la reivindicación 4, en el que dicha información adicional incluye información adicional destinada a permitir al controlador origen determinar el tamaño de una secuencia de bits recibida del controlador destino y correspondiente a dicha información creada por el controlador destino.

6. Procedimiento según la reivindicación 5, en el que dicha información adicional indica la cantidad de relleno necesaria para transferir dicha secuencia de bits en un contenedor de información de tamaño dado.

7. Procedimiento según la reivindicación 4, en el que dicha información adicional incluye información adicional destinada a permitir que la identidad del soporte radio utilizada por el controlador destino para el cálculo de dicho código se corresponda con la identidad del soporte radio utilizado por el controlador origen para transmitir dicho mensaje al terminal móvil.

8. Procedimiento según la reivindicación 4, en el que dicha información adicional incluye información adicional destinada a permitir que un número de secuencia contenido en el mensaje transmitido al terminal móvil se corresponda con el número de secuencia utilizado por el controlador destino para calcular dicho código.

9. Procedimiento según una de las reivindicaciones 2 a 8, en el que dicha información adicional es transferida del controlador destino hacia el controlador origen en una misma unidad de información que dicha información creada por el controlador destino.

10. Procedimiento según una de las reivindicaciones 2 a 9, en el que dicha información adicional es transferida del controlador destino al controlador origen en un contenedor de información, llamado primer contenedor de información, que incluye dicha unidad de información.

11. Procedimiento según una de las reivindicaciones 2 a 10, en el que dicha información adicional es transferida del controlador destino al controlador origen en un contenedor de información, llamado segundo contenedor de información, que incluye dicho primer contenedor de información.

12. Procedimiento según una de las reivindicaciones 2 a 11, en el que dicha información adicional es transferida del controlador destino al controlador origen en un mensaje transmitido entre controlador destino y núcleo de red, y seguidamente en un mensaje transmitido entre núcleo de red y controlador origen, incluyendo estos mensajes dicho segundo contenedor de información.

13. Procedimiento según una de las reivindicaciones 1 a 12, en el que dicho mensaje transmitido desde el controlador origen al terminal móvil corresponde a un mensaje RRC («Radio Resource Control»).

14. Procedimiento según la reivindicación 9, en el que dicha unidad de información corresponde a una unidad de información denominada «RRC information, target RNC to source RNC».

15. Procedimiento según la reivindicación 10, en el que dicho primer contenedor de información corresponde a un contenedor de información denominado «RRC container».

16. Procedimiento según la reivindicación 11, en el que dicho segundo contenedor de información corresponde a un contenedor de información denominado «Target RNC to Source RNC Transparent Container».

17. Procedimiento según la reivindicación 12, en el que dichos mensajes que incluyen dicho segundo contenedor de información corresponden a mensajes RANAP («Radio Access Network Application Part»).

18. Procedimiento según una de las reivindicaciones 1 a 17, en el que dicha información está destinada a comunicar al terminal móvil diferentes parámetros que van a utilizarse bajo el control del controlador destino.

19. Procedimiento según una de las reivindicaciones 1 a 18, en el que dicho mensaje RRC es uno de los mensajes: RADIO BEARER SETUP, RADIO BEARER RECONFIGURATION, RADIO BEARER RELEASE, TRANSPORT CHANNEL RECONFIGURATION, PHYSICAL CHANNEL RECONFIGURATION.

20. Procedimiento según una de las reivindicaciones 1 a 19, en el que dicho mensaje RANAP transmitido entre controlador destino y núcleo de red es un mensaje RELOCATION REQUEST ACKNOWLEDGE.

21. Procedimiento según una de las reivindicaciones 1 a 20, en el que dicho mensaje RANAP transmitido entre núcleo de red y controlador origen es un mensaje RELOCATION COMMAND.

22. Procedimiento según una de las reivindicaciones 1 a 21, en el que dicho código es un código de autenticación de mensaje, o MAC-I («Message Authentication Code»).

23. Procedimiento según una de las reivindicaciones 1 a 22, en el que, en el caso de cambio de controlador de red de acceso radio servidor, de dicho controlador origen hacia dicho controlador destino, se transfiere información creada en el controlador origen hacia el controlador destino y en el que se crea información adicional en el controlador origen que seguidamente se transfiere desde el controlador origen hacia el controlador destino.

24. Procedimiento según la reivindicación 23, en el que dicha información adicional creada en el controlador origen incluye información adicional destinada a permitir que la identidad del soporte radio utilizada por el controlador destino para el cálculo de dicho código se corresponda con la identidad del soporte radio utilizado por el controlador origen para transmitir dicho mensaje al terminal móvil.

25. Procedimiento según una de las reivindicaciones 23 ó 24, en el que dicha información adicional es transferida del controlador origen hacia el controlador destino en una misma unidad de información que dicha información creada por el controlador origen.

26. Procedimiento según una de las reivindicaciones 23 a 25, en el que dicha información adicional es transferida del controlador origen al controlador destino en un contenedor de información, llamado primer contenedor de información, que incluye dicha unidad de información.

27. Procedimiento según una de las reivindicaciones 23 a 26, en el que dicha información adicional es transferida del controlador origen al controlador destino en un contenedor de información, llamado segundo contenedor de información, que incluye dicho primer contenedor de información.

28. Procedimiento según una de las reivindicaciones 23 a 27, en el que dicha información adicional es transferida del controlador origen al controlador destino en un mensaje transmitido desde el controlador origen al núcleo de red, y seguidamente en un mensaje transmitido desde el núcleo de red al controlador destino, incluyendo estos mensajes dicho segundo contenedor de información.

29. Procedimiento según la reivindicación 9, en el que dicha unidad de información corresponde a una unidad de información denominada «SRNS Relocation Info».

30. Procedimiento según la reivindicación 26, en el que dicho primer contenedor de información corresponde a un contenedor de información denominado «RRC container».

31. Procedimiento según la reivindicación 27, en el que dicho segundo contenedor de información corresponde a un contenedor de información denominado «Source RNC to Target RNC Transparent Container».

32. Procedimiento según la reivindicación 28, en el que dichos mensajes que incluyen dicho segundo contenedor de información corresponden a mensajes RANAP («Radio Access Network Application Part»).

33. Procedimiento según la reivindicación 32, en el que dicho mensaje RANAP transmitido entre controlador origen y núcleo de red es un mensaje RELOCATION REQUIRED.

34. Procedimiento según la reivindicación 32, en el que dicho mensaje RANAP transmitido entre núcleo de red y controlador destino es un mensaje RELOCATION REQUEST.

35. Controlador de red de acceso radio que tiene una función de controlador destino en el caso de cambio de controlador de red de acceso radio servidor, de un controlador llamado controlador origen hacia dicho controlador destino, comprendiendo dicho controlador destino medios para calcular un código de protección de integridad de un mensaje transmitido a un terminal móvil por el controlador origen y destinado a retransmitir al terminal móvil

5 información creada en el controlador destino y seguidamente transferida por el controlador destino al controlador origen.

36. Controlador de red de acceso radio que tiene una función de controlador origen en el caso de cambio de controlador de red de acceso radio servidor, de dicho controlador origen hacia un controlador llamado controlador destino, comprendiendo dicho controlador origen medios para indicar al controlador destino la identidad del soporte radio RB Id utilizado por el controlador origen para transmitir a un terminal móvil un mensaje destinado a retransmitir al terminal móvil información creada en el controlador destino y seguidamente transferida por el controlador destino al controlador origen.

37. Sistema de radiocomunicaciones móviles, que comprende medios para poner en práctica un procedimiento según una de las reivindicaciones 1 a 34.

Patentes similares o relacionadas:

PROVISION DE INFORMACION DE ENCAMINAMIENTO EN UN SISTEMA DE COMUNICACION, del 27 de Octubre de 2010, de NOKIA CORPORATION: Un procedimiento para proporcionar información de encaminamiento a fin de establecer conexiones por un sistema de comunicación que comprende una […]

PROVISION DE INFORMACION DE ENCAMINAMIENTO EN UN SISTEMA DE COMUNICACION, del 27 de Octubre de 2010, de NOKIA CORPORATION: Un procedimiento para proporcionar información de encaminamiento a fin de establecer conexiones por un sistema de comunicación que comprende una […]

METODO Y DISPOSITIVOS PARA ENCAMINAR UN MENSAJE HACIA UN SERVIDOR DE RED EN UN CONJUNTO DE SERVIDORES, del 5 de Noviembre de 2009, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Método para hacer funcionar un servidor (MSC1) de red en un conjunto (CNSP) de servidores de un sistema de comunicación móvil, comprendiendo el conjunto de servidores […]

METODO Y DISPOSITIVOS PARA ENCAMINAR UN MENSAJE HACIA UN SERVIDOR DE RED EN UN CONJUNTO DE SERVIDORES, del 5 de Noviembre de 2009, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Método para hacer funcionar un servidor (MSC1) de red en un conjunto (CNSP) de servidores de un sistema de comunicación móvil, comprendiendo el conjunto de servidores […]

Sistema y método para determinar la confianza para mensajes de SIP, del 6 de Noviembre de 2019, de BlackBerry Limited: Un método realizado por un primer nodo de red de un Subsistema Multimedia de Protocolo de Internet, IMS, Red, el método comprende: recibir en el […]

Procedimiento para la seguridad de telecomunicaciones móviles en una red de comunicaciones móviles y dispositivo para ello, del 25 de Octubre de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento de operación de un dispositivo de comunicación móvil en una red de telecomunicaciones móviles, en el que el dispositivo de comunicación […]

Método y disposición para gestionar la reconfiguración de seguridad en un sistema de comunicación celular, del 7 de Agosto de 2019, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para gestionar procedimientos de reconfiguración de seguridad y de actualización de célula en un equipo de usuario en un sistema de comunicación […]

Seguridad en el estrato de acceso en un sistema de comunicaciones inalámbricas, del 24 de Julio de 2019, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para configurar la seguridad del plano de usuario en el estrato de acceso, AS, en un sistema de comunicaciones inalámbricas que […]

Procedimiento y aparato de transmisión/recepción de datos en un sistema de comunicación móvil, del 17 de Julio de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento de transmisión de datos por un terminal , en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: identificar que se producen […]

Método y sistema para autenticar una aplicación para un terminal móvil de procesamiento de datos, del 10 de Julio de 2019, de Aspire Technology Limited: Un método para autenticar una aplicación para un terminal móvil de procesamiento de datos conectado a una red a través de la cual se obtiene […]