PROCEDIMIENTO DE MODIFICACIÓN DE SECRETOS COMPRENDIDOS EN UN MÓDULO CRIPTOGRÁFICO, ESPECIALMENTE EN MEDIO NO PROTEGIDO.

Procedimiento de modificación de secretos comprendidos en un módulo criptográfico,

comprendiendo el módulo criptográfico: - garantizar o bien que la carga de un secreto se ha completado o bien que no se ha producido. - permitir la lectura de un número de versión para cada secreto; - incluir una información que indica un número de versión correspondiente al conjunto de los secretos; incluyendo el procedimiento: - una primera etapa (1) a lo largo de la cual, si el número de versión del conjunto de los secretos es igual a un número de versión que requiere la carga de un conjunto de nuevos secretos, el número de versión del conjunto de los secretos del módulo criptográfico se hace igual a un número distintivo que permite determinar que el módulo criptográfico está en proceso de recarga; - una segunda etapa (2) a lo largo de la cual, para cada secreto, si el número de versión de dicho secreto difiere del número de versión del nuevo secreto correspondiente a carga, se cargan el nuevo secreto y su número de versión. - una tercera etapa (3) a lo largo de la cual el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual al número de versión del conjunto de los nuevos secretos

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2008/052376.

Solicitante: THALES.

Nacionalidad solicitante: Francia.

Dirección: 45, RUE DE VILLIERS 92200 NEUILLY-SUR-SEINE FRANCIA.

Inventor/es: D\'ATHIS,Thierry, DAILLY,Philippe, RATIER,Denis.

Fecha de Publicación: .

Fecha Solicitud PCT: 27 de Febrero de 2008.

Clasificación PCT:

- G06F21/02

- G06F21/24

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

PDF original: ES-2358000_T3.pdf

Fragmento de la descripción:

La invención se refiere a un procedimiento de modificación de un conjunto de secretos comprendidos en un módulo criptográfico. En particular, la invención se aplica a la recarga en medio no protegido de claves de acceso comprendidas en un conjunto de tarjetas inteligentes.

En un sistema que comprende un conjunto de módulos criptográficos (por ejemplo tarjetas inteligentes que incluyen secretos criptográficos), la gestión de los secretos comprendidos en dichos módulos es una tarea compleja. En particular, la operación de puesta al día de los secretos, debe responder a un cierto número de exigencias de seguridad, Asimismo, es habitual que los secretos sean puestos a l día en medio seguro, es decir, generalmente en un local seguro, fuera del contexto de explotación de los módulos criptográficos. Cuando el número de módulos criptográficos es importante, esta operación de mantenimiento es pesada y costosa.

Además, con el fin de garantizar un nivel de seguridad correcto, los módulos criptográficos no permiten acceder en modo lectura y en modo escritura a los secretos. En caso de fallo del proceso de puesta al día de los secretos, por ejemplo tras una interrupción involuntaria del proceso, no es posible recuperar y acabar el proceso en el mismo lugar en que se ha producido tal fallo.

La invención tiene especialmente por objetivo paliar los inconvenientes citados anteriormente. Con este propósito, la invención tiene por objeto un procedimiento de modificación de secretos comprendidos en un módulo criptográfico. El módulo criptográfico garantiza, o bien que la carga de un secreto se ha completado o bien que no se ha producido. El módulo criptográfico permite la lectura de un número de versión por cada secreto. El módulo criptográfico incluye una información que indica un número de versión correspondiente al conjunto de los secretos. El procedimiento según la invención incluye especialmente una primera etapa a lo largo de la cual, si el número de versión del conjunto de los secretos es igual a un número de versión que requiere la carga de un conjunto de nuevos secretos, el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual a un número distintivo que permite determinar que el módulo criptográfico está en proceso de recarga. El procedimiento según la invención incluye una segunda etapa a lo largo de la cual, para cada secreto, si el número de versión de dicho secreto que corresponde a cargar, el nuevo secreto y su número de versión se cargan. El procedimiento según la invención incluye una tercera etapa a lo largo de la cual el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual al número de versión del conjunto de los nuevos secretos.

En una realización, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba en un fichero del módulo criptográfico de la tarjeta accesible por un secreto inmutable.

En otra realización, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba en forma de un secreto usado solamente para indicar la versión global de los secretos.

En otra realización, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba bajo la forma del último de los secretos a recargar en la segunda etapa.

En el curso de la etapa doce, la verificación del número de versión de cada secreto puede realizarse notablemente por una autentificación mutua de los diferentes secretos antes de encontrar el punto de interrupción.

La invención tiene especialmente como ventajas el hecho de que permite modificar un conjunto de secretos en un módulo criptográfico para de este modo garantizar la propia coherencia cuando la puesta al día no puede realizarse más que secreto por secreto. La invención permite también garantizar que después de la recarga de los secretos en el seno del módulo criptográfico, los datos ya presentes en el módulo criptográficos seguirán siendo accesibles y no corruptos. Asimismo, el procedimiento según la invención se puede interrumpir en cualquier instante sin que esto conlleve corrupción de los secretos comprendidos en el módulo criptográfico. Además, después de una o más interrupciones, voluntarias o accidentales, a lo largo de la aplicación de las etapas del procedimiento según la invención, el procedimiento se puede seguir aplicando desde la misma máquina o desde una máquina diferente capaz de proseguir con la aplicación de las etapas del procedimiento.

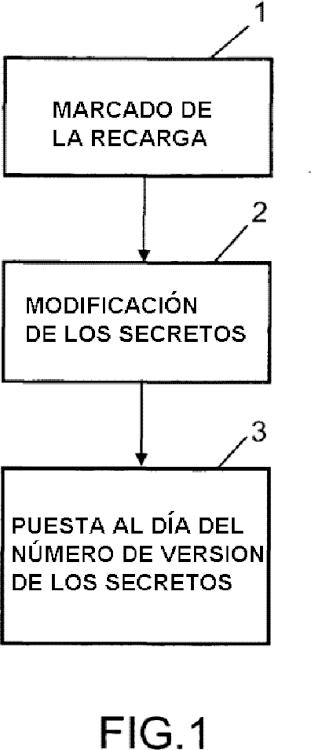

Otras características y ventajas aparecerán con la ayuda de la siguiente descripción respecto de los dibujos anexos que representan, en la figura 1, un cuadro sinóptico de las etapas del procedimiento según la invención de modificación de secretos comprendidos en un módulo criptográfico.

El procedimiento según la invención permite especialmente recuperar y acabar la modificación de un conjunto de secretos (datos sensibles dotados de sus claves de acceso), no pudiendo dichos secretos ser releídos, ni necesariamente reescritos.

En la realización del procedimiento según la invención, ilustrado por la figura 1, el módulo criptográfico que incluye los secretos, manipulado a lo largo de la aplicación de las etapas del procedimiento, tiene especialmente las siguientes características:

- garantía o bien de que la carga de un secreto se ha completado (principio antidesgarro también designado por el término anglosajón de o bien de que principio “anti-tno se ha producido ear”); - puesta al día simultánea del secreto y de su versión; - posibilidad de leer un número de versión para cada secreto, no siendo por su parte dicho secretoaccesible;

El módulo criptográfico incluye también una información que indica un número de versión que corresponde al conjunto de los secretos.

Tal módulo criptográfico puede ser por ejemplo una tarjeta inteligente, en particular una tarjeta “Mifare®DESfire”.

El procedimiento según la invención recibe en entrada un conjunto de nuevos secretos a cargar en vez y lugar de los secretos comprendidos en el módulo criptográfico. Al conjunto de nuevos secretos corresponde un número de versión correspondiente al conjunto de los nuevos secretos. Asimismo, al conjunto de los secretos comprendidos en el módulo criptográfico, corresponde un número de versión. A cada secreto comprendido en el módulo criptográfico corresponde un número de versión. A cada nuevo secreto a cargar corresponde un número de versión. a cada secreto corresponde por lo tanto un número de versión. Si los números de versión son idénticos entonces esto implica que los secretos son idénticos. Lo mismo ocurre para el número de versión del conjunto de los secretos.

El procedimiento según la invención incluye una primera etapa 1 a lo largo de la cual es módulo criptográfico se marca como que está en proceso de recarga de secretos. De este modo, a lo largo de la primera etapa 1, después de asegurarse, si fuese necesario, de que se ha solicitado la recarga de los secretos, se lee el número de versión del conjunto de los secretos del módulo criptográfico.

A continuación, el número de versión del conjunto de los secretos del módulo criptográfico se compara con el número de versión del conjunto de los secretos a cargar. Esta comparación determina si es necesario cargar los nuevos secretos (por ejemplo, el número de versión del conjunto de los secretos a cargar es superior al número de versión del conjunto de los secretos ya cargados). En su caso:

- el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual a un número distintivo que permite determinar que el módulo criptográfico está en proceso de recarga;

- a continuación, a lo largo de una segunda etapa 2 del procedimiento según la invención, para cada secreto, si el número de versión de dicho secreto es diferente del número de versión del nuevo secreto a cargar, se carga el nuevo secreto correspondiente así como su número de versión;

- y a continuación, a lo largo de una tercera etapa 3 del procedimiento según la invención, el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual al número de versión del conjunto de los nuevos secretos.

A lo largo de la primera etapa 1, si el número de versión del conjunto de los secretos del... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de modificación de secretos comprendidos en un módulo criptográfico, comprendiendo el módulo criptográfico:

- garantizar o bien que la carga de un secreto se ha completado o bien que no se ha producido. - permitir la lectura de un número de versión para cada secreto; - incluir una información que indica un número de versión correspondiente al conjunto de los secretos;incluyendo el procedimiento:

- una primera etapa (1) a lo largo de la cual, si el número de versión del conjunto de los secretos es igual a un número de versión que requiere la carga de un conjunto de nuevos secretos, el número de versión del conjunto de los secretos del módulo criptográfico se hace igual a un número distintivo que permite determinar que el módulo criptográfico está en proceso de recarga;

- una segunda etapa (2) a lo largo de la cual, para cada secreto, si el número de versión de dicho secreto difiere del número de versión del nuevo secreto correspondiente a carga, se cargan el nuevo secreto y su número de versión.

- una tercera etapa (3) a lo largo de la cual el número de versión del conjunto de los secretos del módulo criptográfico se vuelve igual al número de versión del conjunto de los nuevos secretos.

2. Procedimiento según la reivindicación 1, caracterizado porque siendo el módulo criptográfico una tarjeta inteligente, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba en un fichero del módulo criptográfico de la tarjeta accesible por un secreto inmutable.

3. Procedimiento según la reivindicación 1, caracterizado porque siendo el módulo criptográfico una tarjeta inteligente, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba en forma de un secreto usado solamente para indicar la versión global de los secretos.

4. Procedimiento según la reivindicación 1, caracterizado porque siendo el módulo criptográfico una tarjeta inteligente, el número de versión del conjunto de los secretos del módulo criptográfico en la tarjeta se graba bajo la forma del último de los secretos a recargar en la segunda etapa (2).

5. Procedimiento según cualquiera de las reivindicaciones anteriores, caracterizado porque a lo largo de la segunda etapa (2), la verificación del número de versión de cada secreto se puede llevar a cabo mediante una autenticación mutua de los diferentes secretos hasta encontrar el punto de interrupción.

Patentes similares o relacionadas:

Procedimiento y aparato de seguridad en un sistema de procesamiento de datos, del 8 de Abril de 2020, de QUALCOMM INCORPORATED: Un procedimiento para transmisiones seguras en un canal de radiodifusión, comprendiendo el procedimiento: obtener una clave a corto […]

Procedimiento y aparato de seguridad en un sistema de procesamiento de datos, del 18 de Marzo de 2020, de QUALCOMM INCORPORATED: Un procedimiento para la recepción segura de una transmisión en un canal de radiodifusión, comprendiendo el procedimiento: recibir una transmisión […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]

Soporte de almacenamiento de datos de acceso protegido, del 3 de Enero de 2018, de Giesecke+Devrient Mobile Security GmbH: Soporte de almacenamiento de datos con un chip semiconductor que presenta al menos una memoria, en la que está almacenado un programa operativo, caracterizado por que […]

Sistema y procedimiento de gestión distribuida de ordenadores compartidos, del 3 de Enero de 2018, de Zhigu Holdings Limited: Un procedimiento que comprende: permitir que un inquilino al que se ha alquilado un grupo de uno o más ordenadores en una instalación para comunicar […]

Sistema y procedimiento para acceder a contenido protegido en una arquitectura de gestión de derechos, del 23 de Noviembre de 2016, de Microsoft Technology Licensing, LLC: Un procedimiento de soporte de un sistema de distribución de contenido, comprendiendo dicho procedimiento los actos de: proporcionar, a una […]

Seguridad de compartición de aplicaciones, del 10 de Agosto de 2016, de Microsoft Technology Licensing, LLC: Un procedimiento de compartir aplicaciones con una pluralidad de usuarios, que comprende: seleccionar al menos una de una pluralidad de aplicaciones que operan […]

Sistema y procedimiento para acceder a contenido protegido en una arquitectura de gestión de derechos, del 29 de Junio de 2016, de Microsoft Technology Licensing, LLC: Un procedimiento para presentar contenido almacenado en un formato encriptado, comprendiendo dicho procedimiento los actos de: expedir […]