PROCEDIMIENTO PARA LA ENCRIPTACIÓN Y AUTENTIFICACIÓN DE UNA SEÑAL DE DATOS.

Procedimiento para la encriptación y autentificación de una señal de datos.

Es aplicable a una consola de alarmas (1) que efectúa una comunicación bidireccional mediante TCP/IP entre una o varias centrales de alarmas (2) y una central receptora (3). El proceso de encriptación incluye una medición del tamaño de trama; una inserción de caracteres comodín; una encriptación mediante un algoritmo; una comprobación de coherencia de tramas; y una modificación de caracteres comodín en caso de detectar algún error. El proceso de autentificación cuenta con una autentificación por número de usuario; una autentificación por dirección IP y puerto; y una autentificación temporal.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200803493.

Solicitante: AVILA CHULIA,ANTONIO.

Nacionalidad solicitante: España.

Inventor/es: AVILA CHULIA, ANTONIO, BALLESTER MERELO,FRANCISCO JOSE, MARTINEZ PEIRO,MARCOS ANTONIO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando el aparato de cifrado registros de desplazamiento o memorias para la codificación por bloques, p. ej. sistema DES.

Fragmento de la descripción:

Procedimiento para la encriptación y autentificación de una señal de datos.

Objeto de la invención

La presente invención, tal y como se expresa en el enunciado de esta memoria descriptiva, se refiere a un procedimiento para la encriptación y autentificación de una señal de datos cuya finalidad esencial consiste en incrementar la seguridad en comunicaciones a través de redes tales como Internet. Aunque no se descartan otras aplicaciones, el procedimiento de la invención es especialmente aplicable a una consola de alarmas que efectúa una comunicación bidireccinal mediante TCP/IP entre una o varias centrales de alarma y una central receptora o estación de control.

Antecedentes de la invención

Conocemos diversos registros relacionados con la encriptación y autentificación de señales de datos, tales como las patentes europeas con números de publicación 2.274.557, 2.294.066, 2.245.305, 2.291.483 y 2.263.820. Los enunciados respectivos de estos registros son: "sistema para proporcionar datos encriptados, sistema para desencriptar datos encriptados y método para proporcionar una interfaz de comunicaciones en dicho sistema desencriptador", "procedimiento para la encriptación de datos que se transmiten desde un módulo periférico a una unidad de control de una máquina accionada por monedas", "autenticación biométrica de alta seguridad usando pares de encriptación clave pública/clave privada", "test de extremo a extremo entre pasarelas en una red IP" y "método y dispositivo para transferir mensajes SNMP por UDP con compresión de secuencias que se repiten periódicamente".

Estos registros del Estado de la Técnica presentan inconvenientes relativos a que las encriptaciones y autenficaciones que proporcionan carecen de una seguridad lo suficientemente alta como para poder ser aplicados de manera adecuada en comunicaciones dentro de sistemas de alarmas.

Por otra parte no conocemos en el Estado de la Técnica ningún procedimiento para encriptación y autentificación de señales de datos que presente los pasos de encriptación y las diversas autentificaciones que ofrece el procedimiento de la presente invención.

Además, los sistemas de alarma convencionales carecen de métodos adecuados para evitar la interceptación de información que se cruza entre los diferentes elementos que lo componen, presentando inconvenientes relativos a que en ellos es necesario dar validez a los datos recibidos para asegurar en todo momento que son correctos y poder atender adecuadamente los avisos de alarma.

Descripción de la invención

Para lograr los objetivos y evitar los inconvenientes indicados en anteriores apartados, la invención consiste en un procedimiento para la encriptación y autentificación de una señal de datos mediante el que se oculta el contenido real de información que se desea transmitir por una red de datos tal como Internet; siendo especialmente aplicable a una consola de alarmas que efectúa una comunicación bidireccional mediante TCP/IP entre una o varias centrales de alarmas y una estación de control para facilitar configuraciones automáticas y cambios sin necesidad de desplazamientos en los diversos parámetros de funcionamiento.

Novedosamente, según la invención, el procedimiento de la misma incluye un proceso de encriptación con etapas de:

- medición del tamaño de trama; de manera que toda la información que se pretende codificar ha de tener un tamaño múltiplo de 7 bytes, completándose 64 bits en cada grupo de 7 bytes con un carácter comodín de 1 byte que añade una componente aleatoria a la encriptación;

- inserción de los referidos caracteres comodín; de manera que se completan los bloques de información de forma que la longitud de cada una de las tramas queda como múltiplo de 64 bits; siendo el carácter comodín variable en cada trama para obtener una componente aleatoria;

- encriptación mediante el algoritmo llamado TEA, que opera sobre bloques de 64 bits y usa una clave de 128 bits;

- comprobación de coherencia de la trama, chequeando el valor de cada uno de los bytes de información codificados para que no coincidan los valores de datos que pueden hacer que el sistema se comporte de forma errónea (caracteres de inicio y fin de trama y final de cadena); y

- modificación de caracteres comodín en el caso que se detecta algún error en la coherencia de la trama, volviendo a encriptar la información mediante el algoritmo TEA; repitiéndose esta operación hasta que no aparecen datos erróneos en la trama;

- incluyéndose además en el procedimiento un proceso de autentificación que se aplica a la información extraída de los paquetes de datos desencriptados y que cuenta con:

- una autentificación por número de usuario donde cada paquete de datos dispone de un campo de información en el que se indica el número de usuario del proviene o al que va dirigida la información, comprobándose en recepción que ese código esté dado de alta en la base de datos de usuarios, y comprobándose en transmisión que el código coincida con el que el correspondiente equipo está programado;

- una autentificación por dirección IP y puerto; de manera que una vez comprobado que la trama de información tiene un código de usuario válido, se extrae la información de la dirección IP y el puerto de los que provienen los datos; comparándose en recepción esta información con la que esta almacenada en una base de datos para todos los transmisores, y comprobándose en transmisión que coincide con alguna de las direcciones IP de las que se aceptan datos; y

- una autentificación temporal, de manera que en cada una las tramas se incluye información de la hora del sistema, de forma que para cada intercambio de información se asegura que no existe una diferencia mayor de 15 segundos entre el momento de la generación de la información y el de la recepción de la misma, facilitándose así además el mantenimiento de todo el sistema correspondiente sincronizado.

Con la configuración que se ha descrito, el procedimiento de la invención presenta las ventajas principales de que ofrece una gran seguridad en la transmisión de la correspondiente información, haciendo prácticamente imposible que dicha información sea captada por sistemas no autorizados y que se produzcan errores que puedan afectar al contenido de esa información. Además con el procedimiento de la invención se dan ventajas relativas a que proporciona un sistema de encriptación y autentificación de señales perfectamente aplicable a sistemas de alarmas en los que se requiere una transmisión de información muy fiable y realización de cambios de parámetros frecuentemente.

A continuación para facilitar una mejor comprensión de esta memoria descriptiva y formando parte integrante de la misma, se acompañan unas figuras en las que con carácter ilustrativo y no limitativo se ha representado al objeto de la invención.

Breve descripción de las figuras

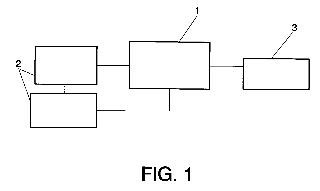

Figura 1.- Representa esquemáticamente a nivel de bloques funcionales un sistema de alarmas en el que es aplicable el procedimiento de la presente invención.

Figura 2.- Es un diagrama de flujo en el que se representa esquemáticamente el proceso de encriptación empleado en el procedimiento de la presente invención.

Figura 3.- Es un diagrama de flujo que representa esquemáticamente a un proceso de autentificación en recepción que se emplea en el procedimiento de la presente invención.

Figura 4.- Es un diagrama de flujo que representa esquemáticamente un proceso de autentificación que se emplea en transmisión, en el procedimiento de la presente invención.

Descripción de un ejemplo de realización de la invención

Seguidamente se realiza una descripción de un ejemplo de la invención haciendo referencia a la numeración adoptada en las figuras.

Así, el procedimiento para la encriptación y autentificación de una señal de datos del presente ejemplo se aplica a una consola de alarmas 1 que efectúa una comunicación bidireccional mediante TCP/IP entre una o varias centrales de alarma 2 y una estación de control o central receptora 3, tal y como se representa en la figura 1.

El proceso de encriptación del procedimiento del presente ejemplo se representa en la figura 2 y se trata de un proceso mediante el que se oculta el contenido real de información que se desea transmitir mediante el tratamiento de los datos con algoritmos de encriptación en los siguientes pasos:

- Medición del tamaño de trama:...

Reivindicaciones:

1. Procedimiento para la encriptación y autentificación de una señal de datos, mediante el que se oculta el contenido real de información que se desea transmitir por una red de datos tal como Internet; siendo especialmente aplicable a una consola de alarma (1) que efectúa una comunicación bidireccional mediante TCP/IP entre una o varias centrales de alarmas (2) y una estación de control o central receptora (3) para facilitar configuraciones automáticas y cambios sin necesidad de desplazamientos en los diversos parámetros de funcionamiento; caracterizado porque incluye un proceso de encriptación con etapas de:

- medición de tamaño de trama; de manera que toda la información que se pretende modificar ha de tener un tamaño múltiplo de 7 bytes, completándose 64 bits en cada grupo de 7 bytes con un carácter comodín de 1 byte que añada una componente aleatoria a la encriptación;

- inserción de los referidos caracteres comodín; de manera que se completan los bloques de información de forma que la longitud de cada una de las tramas queda como múltiplo de 64 bits; siendo el carácter comodín variable en cada trama, para obtener una componente aleatoria;

- encriptación mediante el algoritmo llamado TEA que opera sobre bloques de 64 bits y usa una clave de 128 bits;

- comprobación de coherencia de la trama chequeando el valor de cada uno de los bytes de información codificados para que no coincidan con los valores de datos que pueden hacer que el sistema de comporte de forma errónea (caracteres de inicio y fin de trama y de final de cadena); y

- modificación de caracteres comodín en el caso de que se detecte un error en la coherencia de la trama, volviendo a encriptar la información mediante el algoritmo TEA; repitiéndose esta operación hasta que no aparecen datos erróneos en la trama;

incluyéndose además en el procedimiento un proceso de autentificación que se aplica a la información extraída de los paquetes de datos desencriptados y que cuenta con:

- una autentificación por número de usuario, donde cada paquete de datos dispone de un campo de información en el que se indica el número de usuario del que proviene o al que va dirigida la información; comprobándose en recepción que ese código esté dado de alta en la base de datos de usuarios, y comprobándose en transmisión que el código coincida con el que el correspondiente equipo está programado;

- una autentificación por dirección IP y puerto; de manera que una vez comprobado que la trama de información tiene un código de usuario válido, se extrae la información de la dirección IP y el puerto de los que provienen los datos; comparándose en recepción esta información con la que esté almacenada en una base de datos para todos los transmisores, y comprobándose en transmisión que coincide con alguna de las direcciones IP de las que se aceptan datos; y

- una autentificación temporal, de manera que en cada una de las tramas se incluye información de la hora del sistema, de forma que para cada intercambio de información se asegura que no existe una diferencia mayor de 15 segundos entre el momento de la generación de la información y el de la recepción de la misma, facilitándose además así el mantener todo el sistema correspondiente sincronizado.

Patentes similares o relacionadas:

Procedimiento de puesta en práctica segura de un módulo funcional en un componente electrónico, y componente electrónico correspondiente, del 29 de Julio de 2020, de Thales Dis France SA: Procedimiento de puesta en práctica segura de un módulo funcional, que tiene por función un algoritmo de criptografía, en un componente electrónico, utilizando el […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y sistema para asegurar un acceso de un cliente a servicios de agente DRM para un reproductor de video, del 29 de Abril de 2020, de Orca Interactive Ltd: Un método para asegurar el acceso del módulo informático de un cliente a los servicios de un agente DRM, comprendiendo dicho método los pasos de: […]

Procedimiento y dispositivo electrónico de gestión de datos, del 1 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: una memoria configurada para almacenar al menos una aplicación; un módulo de comunicación configurado […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Componente lógico programable, circuito de formación de claves y procedimiento para proporcionar una información de seguridad, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Componente lógico programable, que se configura por un flujo de bits , donde mediante el flujo de bits se configura un circuito de formación de […]

Sistema y procedimiento para la creación y la gestión de autorizaciones descentralizadas para objetos conectados, del 31 de Octubre de 2019, de Bull SAS: Sistema informático de creación de autorizaciones, de atribuciones y de gestión de dichas autorizaciones para unos objetos conectados que […]

Sistema y procedimiento para la creación y la gestión de autorizaciones descentralizadas para objetos conectados, del 31 de Octubre de 2019, de Bull SAS: Sistema informático de creación de autorizaciones, de atribuciones y de gestión de dichas autorizaciones para unos objetos conectados que […]

Dispositivo y método para criptografía resonante, del 23 de Octubre de 2019, de Global Risk Advisors: Un sistema para comunicaciones seguras usando encriptación de datos, comprendiendo el sistema: una colección de dispositivos (100A, 100B, […]