Procedimiento de distribución de una clave digital de cifrado hacia terminales de telecomunicaciones.

Procedimiento de distribución de claves de cifrado a dos conjuntos (ENSB,

ENSS) de terminales (TBi, TSi) a través de una red de comunicación desde un servidor de datos (SERV), utilizando un primer conjunto (ENSS) de terminales (TSi) un primer tipo de clave (CCKS) de tamaño dado (N), utilizando un segundo conjunto (ENSB) de terminales (TBi) un segundo tipo de clave (CCKB) de tamaño estrictamente superior al tamaño dado (Nsup), siendo conocidas por el servidor (SERV) las claves de cada uno de los tipos en un instante dado, comprendiendo cada terminal (TBi, TSi) una dirección de identificación (ADDi), comprendiendo el procedimiento, en el servidor:

* una recepción de un primer mensaje de datos desde un primer terminal, comprendiendo el primer mensaje la dirección del primer terminal;

* una identificación de dicho primer terminal (T1) mediante una comparación de la dirección (ADDi) del terminal (T1) con direcciones de los dos conjuntos de terminales para establecer la pertenencia del primer terminal a uno de los dos conjuntos;

* una selección de una primera clave del segundo tipo de clave (CCKB);

* cuando el primer terminal (T1) pertenece al primer conjunto (ENSS), un procesamiento, por parte del servidor (SERV), de la primera clave (CCKB1) mediante una primera función (F1) para definir una segunda clave (CCKS2) de tamaño igual a N y compatible con claves del primer tipo (CCKS);

* una transmisión al primer terminal (T1) de la primera clave (CCKB1) o de la segunda clave (CCKS2) según la pertenencia del primer terminal al primer o al segundo conjunto.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E13167508.

Solicitante: Airbus DS SAS.

Nacionalidad solicitante: Francia.

Dirección: ZAC de la Clef Saint Pierre, 1 Boulevard Jean Moulin 78990 Elancourt FRANCIA.

Inventor/es: PRAT,JULIEN, MOUFFRON,MARC, RINNE,SIMO, KAUHANEN,LARI-MIKKO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

PDF original: ES-2534818_T3.pdf

Fragmento de la descripción:

Procedimiento de distribución de una clave digital de cifrado hacia terminales de telecomunicaciones Campo

La presente invención se refiere al campo técnico de las comunicaciones cifradas que precisan de una clave de cifrado para la identificación de terminales y de cifrado de los datos, de voz y de direcciones.

Más en particular, el campo de la invención concierne a un procedimiento de distribución de clave que permite la cohabitación de dos sistemas de criptografía que se basan en diferentes concepciones de claves de cifrado. El campo de la invención se refiere a las problemáticas de migraciones de arquitecturas diferentes de sistemas de comunicación que cohabitan antes de un despliegue completo.

Estado de la técnica anterior

Actualmente existen soluciones, para ciertas redes de comunicación, para cifrar las transmisiones de datos y/o de voz. Determinadas redes cifradas precisan del cifrado de las direcciones de los terminales para asegurar una máxima confidencialidad.

Es típicamente el caso, generalmente, de una infraestructura de red profesional de radiocomunicación de tipo PMR.

Las redes profesionales de comunicación PMR ("Professional Mobile Radiocommunications" en inglés) de tipo TETRA ("Trans European Trunked Radio") o TETRAPOL, definido por el foro industrial TETRAPOL ( http://www.tetrapol.com ), o también de tipo P25, definido por la "Telecommunications Industry Association (TIA)" para la "Association of Public-Safety Communications Officers (APCO)" son redes independientes de comunicación móvil especializadas para uso de las empresas o de las administraciones, en particular para procurar la seguridad pública, la seguridad industrial o en las actividades de transporte. Las redes PMR son utilizadas ampliamente por los servicios de seguridad pública (Guardia Civil y policía nacional, por ejemplo) y de emergencias, y también por otras muchas categorías de usuarios (transportes públicos, aeropuertos,...). Son redes privadas que presentan un elevado nivel de seguridad.

La estructura de las redes profesionales de comunicación está normalizada. Estas últimas estriban en una arquitectura en malla común para todo tipo de redes de comunicación. Los terminales móviles se conectan a la red a través de puntos de acceso inalámbrico, denominados estaciones base y denotados por BS en la continuación de este documento.

Las redes de comunicación cifradas precisan de una arquitectura en la que un servidor de gestión de claves permite gestionar diferentes funciones. En particular, realiza diferentes funciones tales como la renovación de las claves o su adquisición desde un sistema tercero. Adicionalmente, el servidor de gestión de claves asume la tarea de la distribución de las claves a los equipos de la red.

Generalmente, se distribuyen claves comunes y claves individuales que permiten la gestión de diferentes calidades de servicios de comunicación para los usuarios de la red.

Las claves comunes pueden ser utilizadas para servicios de difusión de datos desde un terminal de origen o una estación base. Generalmente se utilizan para comunicaciones de tipo difusión hacia una pluralidad de usuarios, tales como comunicaciones de tipo "radioaficionado cifradas", con un usuario que difunde voz o datos hacia otros usuarios.

Las claves comunes pueden también ser utilizadas en las comunicaciones entre usuarios, especialmente para el descifrado de las direcciones de los terminales. Las direcciones pueden ser tanto direcciones individuales como direcciones colectivas, designando entonces a un grupo de al menos dos usuarios.

Las claves individuales pueden ser utilizadas para enlaces punto a punto entre dos terminales. Adicionalmente, pueden ser utilizadas complementariamente a claves comunes cuando estas últimas cifran las direcciones de los terminales.

Generalmente se asume que el nivel de seguridad depende especialmente de la complejidad de una clave, por una parte y, por otra, del algoritmo de cifrado / descifrado.

En orden a aumentar los niveles de seguridad, es también práctica común en tales redes cambiar las claves regularmente. Según las arquitecturas de red, las claves pueden ser cambiadas mensualmente, semanalmente, diariamente o incluso cada hora, por ejemplo para sistemas con un alto grado de confidencialidad.

Las claves, entonces, son distribuidas por el servidor de gestión de claves. Estas últimas pueden comprender claves individuales y claves comunes. Las claves comunes son generalmente de igual tipo y de igual longitud y permiten una homogeneidad de funcionamiento en el seno de todos los terminales de la red y una interoperabilidad entre los

diferentes equipos de esa propia red.

En cambio, existe una problemática cuando, para aumentar la seguridad de la red, se modifica la propia estructura de las claves comunes de cifrado aumentando su tamaño. Así, para el correcto funcionamiento de una red existente, es necesario que todos los equipos dispongan de esas nuevas claves.

Un inconveniente está en que es necesario entonces requerir el retorno de todos los terminales para modificar el soporte físico o el soporte lógico de procesamiento de las nuevas claves de cifrado. Ello requiere una Interrupción de servicio para cada usuario y puede traer consigo un cuantioso coste suplementario de mantenimiento según el número de terminales afectados por la migración.

Otra solución es la de mantener dos tipos de claves comunes y, por tanto, dos conjuntos de terminales operando juntos. Un primer conjunto de terminales ya desplegados opera con claves de cifrado antiguas (de tamaño relativamente pequeño). Un segundo conjunto de terminales en despliegue opera con un nuevo tipo de clave de cifrado (de tamaño relativamente grande).

Un primer Inconveniente está en que la interoperabilidad entre los terminales de los dos conjuntos no queda asegurada y en que esta gestión de claves eleva la complejidad del mantenimiento de la red.

Un segundo Inconveniente está en el pirateo de los terminales que tienen un tipo de claves que ofrecen menos seguridad por parte de un tercero, el cual representa una amenaza para todos los usuarios de la red, Incluyendo los usuarios de nuevos terminales que tienen un tipo de claves que brindan una seguridad añadida.

Un tercer Inconveniente está en que ya no son posibles las comunicaciones de un usuario hacia una pluralidad de terminales mediante la utilización de una única clave común que fuera diferente según que los terminales pertenezcan a un conjunto de terminales que, ya desplegados, operan con claves antiguas, o a un conjunto de terminales que, en despliegue, operan con un nuevo tipo de clave de cifrado.

Finalmente, un gran inconveniente está en que, cuando la clave común es utilizada para el cifrado de direcciones de terminales y, para el cifrado de dichas direcciones, se utilizan dos tipos de claves, cuando, por ejemplo, se Instancia una comunicación entre dos terminales, ya no le es posible a un terminal saber con qué claves se ha cifrado la dirección de otro terminal.

La consecuencia de esta duplicación simple de la clave común para el grupo de nuevos terminales es la de, bajo una célula, no poder ya discriminar los terminales por su dirección cifrada. En efecto, cabe entonces la posibilidad de que la dirección cifrada de un primer terminal y la de otro terminal sean ¡guales aunque sus direcciones en claro sean diferentes.

Por lo tanto, parece que la gestión del cifrado de las direcciones por medio de dos claves de cifrado constituye una regresión importante desde el punto de vista del funcionamiento de la red y del mantenimiento de su seguridad y de la interoperabilidad.

I. RAY et al., "Using Compatible Keys for Secure Multicasting in E-Commerce ", en "Proceedings of the International Parallel and Distributed Processing Symposium (IPDPS'02)", expone un procedimiento de distribución de claves compatibles en el seno de un sistema de grabación.

M. BAUGHER et al., "Multicast Security (MSEC) Group Key Management Architecture", en "Request for Comments 4046, NetWork Working Group" expone protocolos de gestión de clave en el seno de una arquitectura con soporte Multicast Security (MSEC).

Resumen de la invención

La invención permite solucionar los citados inconvenientes.

El objeto de la invención concierne a un procedimiento de distribución de claves de cifrado a dos conjuntos de terminales a través de una red de comunicación desde un servidor de datos. Un primer conjunto de terminales utiliza un primer tipo de clave de un tamaño dado, un segundo conjunto de terminales utiliza un segundo tipo de clave de tamaño estrictamente superior al tamaño dado, siendo conocidas las claves de cada uno... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de distribución de claves de cifrado a dos conjuntos (ENSB, ENSs) de terminales (TBi, TSi) a través de una red de comunicación desde un servidor de datos (SERV), utilizando un primer conjunto (ENSs) de terminales (TSi) un primer tipo de clave (CCKS) de tamaño dado (N), utilizando un segundo conjunto (ENSB) de terminales (TBi) un segundo tipo de clave (CCKB) de tamaño estrictamente superior al tamaño dado (NSUp), siendo conocidas por el servidor (SERV) las claves de cada uno de los tipos en un instante dado, comprendiendo cada terminal (TBi, TSi) una dirección de identificación (ADDi), comprendiendo el procedimiento, en el servidor:

una recepción de un primer mensaje de datos desde un primer terminal, comprendiendo el primer mensaje la dirección del primer terminal;

una identificación de dicho primer terminal (T1) mediante una comparación de la dirección (ADDi) del terminal (T1) con direcciones de los dos conjuntos de terminales para establecer la pertenencia del primer terminal a uno de los dos conjuntos;

una selección de una primera clave del segundo tipo de clave (CCKb);

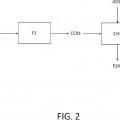

cuando el primer terminal (T1) pertenece al primer conjunto (ENSs), un procesamiento, por parte del servidor (SERV), de la primera clave (CCKb-i) mediante una primera función (F1) para definir una segunda clave (CCKs2) de tamaño igual a N y compatible con claves del primer tipo (CCKs);

una transmisión al primer terminal (T1) de la primera clave (CCKb-i) o de la segunda clave (CCKs2) según la pertenencia del primer terminal al primero al segundo conjunto.

2. Procedimiento de distribución de claves de cifrado según la reivindicación 1, caracterizado por que comprende una recepción de la clave transmitida por el primer terminal (T1).

3. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 2, caracterizado por que las claves del primer tipo de claves y del segundo tipo de claves son claves comunes para todos los terminales.

4. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 3, caracterizado por que las direcciones son Individuales, definiendo un identificador único para cada terminal.

5. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 3, caracterizado por que las direcciones son colectivas, definiendo identificadores para grupos de al menos dos

terminales.

6. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 5, caracterizado por que el procedimiento comprende un procesamiento por parte del primer terminal (T1), cuando el primer terminal (T1) pertenece al segundo conjunto (ENSB), de la primera clave (CCKBi) mediante una primera función (F1) que permite definir una segunda clave (CCKs2) de tamaño igual a N y compatible con claves del primer tipo (CCKs).

7. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 6, caracterizado por que la primera función (F1) es una función llamada de sentido único.

8. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 7, caracterizado por que la primera función (F1) es una función resumen.

9. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 8, caracterizado por que el segundo tipo de claves (CCKb-i) comprende claves de un tamaño superior a 100 bits.

10. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 9, caracterizado por que los intercambios de datos entre el servidor (SERV) y al menos un terminal se realizan por medio de una estación base que permite establecer la conexión y el encaminamiento de los datos transmitidos.

11. Procedimiento de distribución de claves de cifrado según una cualquiera de las reivindicaciones 1 a 10, caracterizado por que la red de comunicación es una red de tipo PMR, que designa "Professional Mobile Radiocommunications", de tipo TETRA, que designa "Trans European Trunked Radio".

12. Procedimiento de cifrado de datos en una transferencia de datos desde un terminal (TB1) que comprende las etapas del procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11, caracterizado porque comprende, cuando el terminal (TB1) pertenece al segundo conjunto (ENSB):

un cifrado de una dirección (ADD) del terminal (TB1), con ayuda de la segunda clave (CCKs2), por parte del terminal,

un cifrado de los datos (DATA), con ayuda de una tercera clave (CCKB, DCKb) de cifrado de los datos, por parte del terminal,

una transmisión de la dirección cifrada (E1(ADD)) y de los datos cifrados (E2(DATA)) a una estación base

(BS).

13. Procedimiento de descifrado de datos en una transferencia de datos desde un terminal (TB1) hacia una estación base (BS), que comprende las etapas del procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11, caracterizado por que comprende, cuando el terminal (TB1) pertenece al segundo conjunto

(ENSb):

un descifrado de la dirección (ADD) del terminal (TB1), con ayuda de la segunda clave (CCKs2), por parte de la estación base (BS),

una comparación (C) de la dirección (ADD) descifrada con las direcciones de los dos conjuntos de terminales para obtener una clave de cifrado de los datos por parte de la estación base (BS),

un descifrado de los datos, con ayuda de la clave de cifrado de los datos, por parte de la estación base (BS).

14. Procedimiento de cifrado de datos desde una estación base (BS) hacia un terminal (TB2), que comprende las etapas del procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11, caracterizado por que comprende, cuando el terminal (TB2) pertenece al segundo conjunto (ENSB):

un cifrado de una dirección (ADD) del terminal (TB2), con ayuda de la segunda clave (CCKs2), por parte de la estación base (BS),

un cifrado de los datos (DATA), con ayuda de una tercera clave de cifrado de los datos, por parte de la estación base,

una transmisión de la dirección cifrada (E1(ADD)) y de los datos cifrados (E2(DATA)) al terminal (TB2).

15. Procedimiento de descifrado de datos por parte de un terminal (TB2) en una transferencia de datos desde una estación base (BS) hacia dicho terminal (TB2), que comprende las etapas del procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11, caracterizado por que comprende, cuando el terminal (TB2) pertenece al segundo conjunto (ENSB):

un descifrado de la dirección (ADD) del terminal (TB2), con ayuda de la segunda clave (CCKs2), por parte del terminal,

una comparación (D) de la dirección descifrada con las direcciones del terminal para obtener la clave de cifrado de los datos por parte del terminal,

un descifrado de los datos, con ayuda de la clave de cifrado de los datos, por parte del terminal.

16. Procedimiento de cifrado y de descifrado según una de las reivindicaciones 12 a 15, caracterizado porque la tercera clave de cifrado de datos es una primera clave común (CCKB) para el primer conjunto de terminales.

17. Procedimiento de cifrado y de descifrado según una de las reivindicaciones 12 a 15, caracterizado porque la tercera clave de cifrado de datos es una clave individual de cifrado (DCKB) del terminal.

18. Terminal móvil para la transmisión de datos en el seno de una red de comunicación, comprendiendo el terminal una dirección, caracterizado por que comprende al menos un computador que permite realizar:

una función de instanciación que permite declararse frente a un servidor de gestión de claves de cifrado (SERV);

una función de recepción y de descifrado de una primera clave común (CCKb-i) de cifrado recibida después de haberse declarado el terminal frente a dicho servidor (SERV);

una función de grabación de la primera clave común (CCKb-i) recibida en una memoria (M);

una función de generación de una segunda clave (CCKs2) cuyo tamaño es estrictamente inferior al tamaño de la primera clave (CCKe-i);

una primera función de cifrado de su dirección (ADD) en emisión y de descifrado de una dirección en recepción a partir de la segunda clave de cifrado (CCKs2);

una segunda función de cifrado de los datos emitidos desde el terminal y de descifrado de los datos

recibidos a partir de una tercera clave (CCKB, DCKB) de cifrado de datos.

19. Servidor de datos para la gestión y la distribución de claves de cifrado hacia terminales de una red de comunicación, caracterizado por que comprende al menos un computador que permite llevar a la práctica el procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11.

20. Sistema que comprende un servidor adaptado para ejecutar el procedimiento de distribución de una

cualquiera de las reivindicaciones 1 a 11, y una estación base para la transferencia de datos en el seno de una red de comunicación hacia un terminal que ha recibido una clave de cifrado según el procedimiento de distribución de una cualquiera de las reivindicaciones 1 a 11, caracterizado por que comprende al menos un computador que permite realizar:

una primera función de cifrado de una dirección (ADD) del terminal en emisión y de descifrado de una

dirección del terminal en recepción, a partir de la segunda clave de cifrado (CCKs2);

una segunda función de cifrado de los datos emitidos hacia el terminal y de descifrado de los datos

recibidos desde el terminal a partir de una tercera clave (CCKb, DCKb) de cifrado de datos.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]