PROCEDIMIENTO Y APARATO PARA EL ALMACENAMIENTO Y USO SEGUROS DE CLAVES CRIPTOGRÁFICAS.

Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro,

que comprende: a) una lógica de entrada (300) configurada para recibir un código de acceso candidato; b) una primera memoria (320) configurada para almacenar un elemento de datos de control de acceso; c) una primera lógica primer criptográfica (310, 325) operativamente conectada con dicha lógica de entrada y con dicha primera memoria y configurada para procesar dicho elemento de datos de control de acceso utilizando dicho código de acceso candidato para proporcionar un elemento de datos de control de acceso procesado para una pluralidad, pero no para todos de los códigos de acceso candidatos, preservando al mismo tiempo un formato estructural característico para dichos elementos de datos de control de acceso, donde sólo uno de los elementos de datos de control de acceso es válido, y en el que dicha primera lógica criptográfica se configura para detectar un intento de utilizar un código de acceso inválido; y d) una lógica de salida (335) configurada para proporcionar dicho elemento de datos de control de acceso procesado punto a un usuario de dicho aparato

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US1998/027751.

Solicitante: ARCOT SYSTEMS, INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: SUITE 200, 3200 PATRICK HENRY DRIVE SANTA CLARA, CA CALIFORNIA 95054 ESTADOS UNIDOS DE AMERICA.

Inventor/es: KAUSIK,Balas,Natarajan.

Fecha de Publicación: .

Fecha Solicitud PCT: 22 de Diciembre de 1998.

Clasificación Internacional de Patentes:

- G07F7/10D

- H04L9/30 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › Clave pública, es decir, siendo imposible de invertir por computador el algoritmo de cifrado, y no exigiéndose secreto a las claves de cifrado de los utilizadores.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación PCT:

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Finlandia, Chipre.

PDF original: ES-2359205_T3.pdf

Fragmento de la descripción:

CAMPO TÉCNICO

La invención se refiere en general a asegurar criptográficamente un artículo de datos de control de acceso y, más específicamente, a asegurar el almacenamiento y el uso de claves criptográficas.

ANTECEDENTES DE LA INVENCIÓN

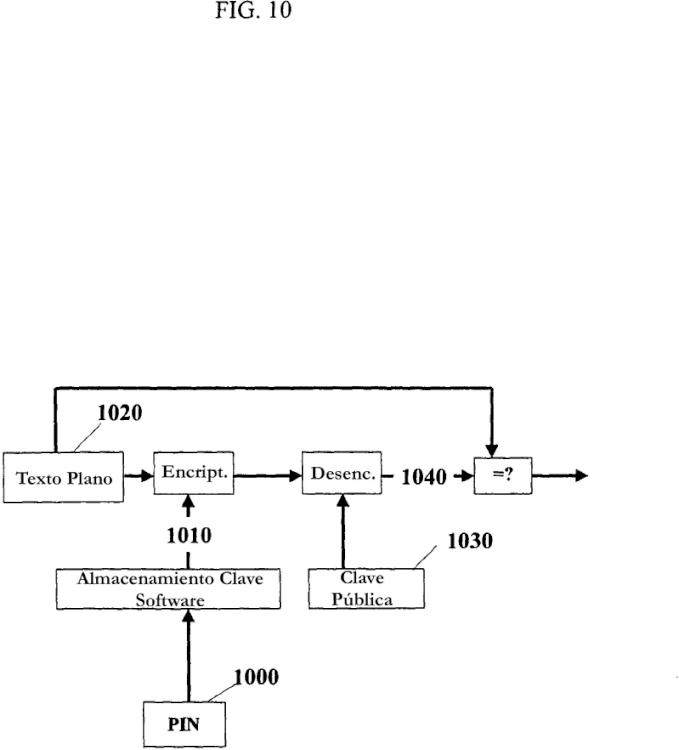

Las técnicas de seguridad de datos criptográficos asegurar datos mediante la encriptación de los datos usando una clave. Los datos desencriptados sólo se pueden recuperar con la clave. La clave se selecciona para ser lo suficientemente larga que un intruso malicioso no pueda adivinar la clave mediante ensayo y error exhaustivo, incluso con el uso de cantidades substancialmente grandes de recursos informáticos. Por lo tanto, la seguridad de los datos se ha transferido a la seguridad de la clave. A menudo, es deseable almacenar la clave para que el acceso a la clave esté controlado por una frase de paso o PIN (Número de Identificación Personal) que es lo suficientemente corta para que un usuario humano la recuerde fácilmente. Esto permitirá convenientemente al usuario humano utilizar su PIN para recuperar la clave, y luego usar la clave para recuperar los datos encriptados. Desafortunadamente, si el PIN es lo suficientemente corto como para que el ser humano lo recuerde, también es lo suficientemente corto como para que un intruso malicioso lo adivine por ensayo y error exhaustivo, lo que socava la seguridad de la clave, y por lo tanto la seguridad de los datos encriptados. Este ha sido un molesto problema en la seguridad de datos.

En procedimientos criptográficos asimétricos tales como RSA, cada usuario posee un par emparejado de claves, una clave privada y una clave pública. La clave privada y la clave pública forman un par emparejado y único en el que los mensajes (por ejemplo, mensajes, datos, código, y cualquier otra información que puede representarse digitalmente incluyendo otras claves criptográficas o representaciones criptográficas de información) que están encriptados con la clave privada sólo puede ser desencriptados con la clave pública y viceversa. Esta correspondencia uno a uno entre la clave privada y la clave pública se puede utilizar para crear firmas digitales para mensajes electrónicos y transacciones. Para firmar un mensaje electrónico, el usuario puede simplemente encriptar el mensaje con su clave privada. A continuación, adjuntará su clave pública al mensaje encriptado y lo enviará al destinatario. Alternativamente, el usuario no adjuntará su clave pública al mensaje, pero el destinatario podrá buscar la clave pública del usuario de un directorio de claves públicas. En cualquier caso, para verificar la firma, el destinatario podría desencriptar el mensaje utilizando la clave pública adjunta, y si el desencriptado se realiza correctamente, el destinatario confía en el origen del mensaje.

Tal como se describió anteriormente, el remitente tendría que encriptar todo el mensaje con su clave privada para firmarlo, lo cual es computacionalmente costoso. Para solucionar esto, basta con computar un hash corto de longitud fija, por ejemplo 128 bits de longitud, del mensaje y luego encriptar el valor hash. Si la función hash es buena, tal como MD5, las posibilidades de que dos mensajes distintos tengan el mismo valor hash es extremadamente pequeño. Por lo tanto, los procedimientos de firma digital típicamente computan los hashes de los mensajes, y encriptan sólo el valor hash. El valor hash encriptado y la clave pública del remitente se adjuntan al mensaje original antes de la transmisión al receptor. Para verificar la firma, el receptor primero computará el hash del mensaje recibido. Si el valor hash computado es el mismo que la forma desencriptada del hash encriptado, el destinatario está seguro del origen del mensaje.

En lo anterior, la fuerza del proceso de verificación de la firma depende de la confianza del destinatario de que la clave pública adjunta al mensaje es realmente la clave pública del supuesto propietario. Cualquiera puede generar un par emparejado de las claves y puede hacerse pasar por el usuario, a menos que exista un medio para evitar este tipo de mascarada. Con este fin, las claves públicas están a menudo certificadas por notarios de terceras partes, llamados autoridades de certificación o CAs para abreviar. Ejemplos de autoridades de certificación son entidades comerciales tales como Verisign y Entrust. El CA une una clave pública de un certificado con la identidad del certificado, y luego firma el mensaje junto con la clave privada del CA, para formar el certificado de la clave pública del certificado. Así, un poseedor de certificado adjuntará su certificado de clave pública al mensaje encriptado antes de enviar el mensaje al destinatario. Para comprobar la identidad del remitente y la autenticidad de su clave pública, el receptor verifica la firma de la CA en el certificado de la clave pública del remitente, utilizando la clave pública de la CA. Como habrá sólo un pequeño número de entidades emisoras de certificados de mucha confianza, la llave pública de la CA sería fiable y de fácil acceso para el destinatario. Así, las firmas de clave pública se pueden utilizar para autenticación entre extraños en el caso incluso si el destinatario y el remitente no tienen ninguna relación previa, el destinatario puede verificar la firma del remitente siempre y cuando el destinatario y el remitente confíen en una CA común.

La singularidad y la incapacidad de falsificar la firma de un usuario dependen en gran medida de la capacidad del usuario para mantener privada su clave privada. Cualquiera que tenga acceso a la clave privada de un usuario puede pasar por ese usuario en un anonimato total. Por lo tanto, el uso generalizado de la firma digital para el comercio electrónico y otras aplicaciones requerirán una tecnología para el almacenamiento seguro de claves privadas. En la actualidad, se cree que las claves privadas se almacenan mejor físicamente aislándolas en dispositivos de hardware tales como tarjetas inteligentes, tarjetas Fortezza, tarjetas PCMCIA y otros dispositivos de hardware compacto. Las tarjetas inteligentes son tarjetas de tamaño de tarjetas de crédito que contienen un microprocesador y alguna memoria. La clave privada del usuario y el certificado de la clave privada se escriben en la memoria. Para utilizar la tarjeta, el usuario sólo tiene que introducir la tarjeta en un lector de tarjetas adecuado conectado a un ordenador central, y luego introduce su PIN para activar la tarjeta. Si se introduce el PIN correcto, el procesador de la tarjeta liberará la clave privada para su uso en el equipo central. Si se introduce un PIN incorrecto, el procesador no liberará la clave privada del usuario. Algunas tarjetas inteligentes a prueba de manipulación están configuradas de modo que si se introducen PINs incorrectos en varios intentos consecutivos, la tarjeta se bloquea de forma permanente. Algunas tarjetas inteligentes sofisticadas (a menudo llamadas tarjetas criptográficas) pueden realizar operaciones de encriptado, de modo que la clave privada nunca necesita salir de la tarjeta inteligente. Los bytes a procesar entran en la tarjeta inteligente desde el equipo central, se procesan y se transmiten al ordenador central. Desafortunadamente, incluso las tarjetas criptográficas deben confiar en el equipo central para la transmisión de los bytes de ida y vuelta desde el lector de tarjetas y, por lo tanto, no son perfectamente seguras. Un ordenador central malintencionado podría simplemente sustituir un mensaje por otro antes de la transmisión, de manera que el usuario cree que está firmando un mensaje, mientras que en realidad está firmando otro. Por lo tanto, incluso las tarjetas criptográficas no pueden luchar contra ordenadores centrales maliciosos.

Aunque la tarjeta inteligente resuelve el problema del almacenamiento seguro de claves privadas, adolece de varios inconvenientes importantes:

1) Coste inicial alto: Las tarjetas inteligentes requieren infraestructura adicional de hardware cara en forma de lectores de tarjetas inteligentes;

2) Gastos generales de administración: Las tarjetas inteligentes requieren gastos generales de administración para la distribución y el mantenimiento; y

3) Baja comodidad para el usuario: El usuario no puede duplicar, hacer copias de seguridad o cotejar las tarjetas inteligentes, debido a sus características a prueba de manipulaciones.

Una cartera de claves basada en software seguro que no requiere hardware adicional mitigaría algunos de los inconvenientes de la tarjeta inteligente mencionada anteriormente. Desafortunadamente, no hay actualmente disponibles este tipo de soluciones.... [Seguir leyendo]

Reivindicaciones:

1. Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro, que

comprende: a) una lógica de entrada (300) configurada para recibir un código de acceso candidato;

b) una primera memoria (320) configurada para almacenar un elemento de datos de control de acceso;

c) una primera lógica primer criptográfica (310, 325) operativamente conectada con dicha lógica de entrada y con dicha primera memoria y configurada para procesar dicho elemento de datos de control de acceso utilizando dicho código de acceso candidato para proporcionar un elemento de datos de control de acceso procesado para una pluralidad, pero no para todos de los códigos de acceso candidatos, preservando al mismo tiempo un formato estructural característico para dichos elementos de datos de control de acceso, donde sólo uno de los elementos de datos de control de acceso es válido, y en el que dicha primera lógica criptográfica se configura para detectar un intento de utilizar un código de acceso inválido; y

d) una lógica de salida (335) configurada para proporcionar dicho elemento de datos de control de acceso procesado punto a un usuario de dicho aparato.

2. Aparato según la reivindicación 1, en el que:

e) al menos parte de dicho elemento de datos de control de acceso se ha encriptado usando un código de acceso correcto;

f) una segunda memoria está configurada para almacenar una representación criptográfica de dicho código de acceso correcto;

g) dicha primera lógica criptográfica incluye:

i) una segunda lógica criptográfica operativamente conectada a dicha lógica de entrada y está configurada para regenerar dicha representación criptográfica de dicho código de acceso correcto en respuesta a dicho código de acceso candidato perteneciente a una pluralidad de códigos de acceso potencialmente válidos; y

ii) una tercera lógica criptográfica configurada para recibir dicha representación criptográfica regenerada de dicha segunda lógica criptográfica, y conectada operativamente con dicha primera memoria y dicha lógica de entrada para utilizar dicho código de acceso candidato recibido en desencriptar dicho elemento de datos de control de acceso encriptado almacenado para producir un elemento de datos de control de acceso desencriptado.

3. Aparato según la reivindicación 2, en el que dicho elemento de datos de control de acceso es una clave criptográfica.

4. Aparato según la reivindicación 3, en el que la clave criptográfica es una clave privada.

5. Aparato según la reivindicación 4, que también comprende una primera clave pública correspondiente a dicha clave privada, en el que dicha primera clave pública sólo es accesible a personas autorizadas.

6. Aparato según la reivindicación 5, que también comprende un certificado que contiene dicha primera clave pública, donde el certificado contiene dicha primera clave pública en forma encriptada.

7. Aparato según la reivindicación 6, en el que dicha primera llave pública se encripta con una segunda clave pública que tiene una clave privada correspondiente que no se conoce con excepción para los verificadores autorizados.

8. Aparato según la reivindicación 4, en el que dicha clave privada incluye un módulo que no tienen factores pequeños, y un exponente menor que dicho módulo.

9. Aparato según la reivindicación 4, en el que dicha clave privada incluye una representación de texto plano de dicho módulo, y una representación criptográfica de al menos una parte de un exponente correspondiente a dicho módulo.

10. Aparato según la reivindicación 9, que también comprende una tercera memoria configurada para almacenar un número mayor que dicho exponente y menor que dicho módulo; y en el que al menos parte de dicho exponente se almacena en una forma expandida que, cuando se evalúa el módulo de dicho número, es igual a dicha al menos una parte de dicho exponente.

11. Aparato de la reivindicación 9, en el que dicha al menos parte de dicho exponente representa al menos un bit menos significativo de dicho exponente.

12. Aparato según la reivindicación 3, en el que dicha segunda lógica criptográfica configurada para regenerar dicha representación criptográfica de dicho código de acceso correcto incluye un hash en el cual una pluralidad de entradas producen la misma salida hash.

13. Aparato según la reivindicación 12, en el que dicho hash se aplica de manera que dicha pluralidad de códigos de acceso potencialmente válidos se distribuyen uniformemente entre una pluralidad de códigos de acceso inválidos.

14. Aparato según la reivindicación 2, en el que dicha representación criptográfica incluye una función hash; y dicha segunda lógica criptográfica configurada para regenerar dicha representación criptográfica de dicho código de acceso incluye un hash en el cual una pluralidad de entradas producen la misma salida hash.

15. Aparato según la reivindicación 14, en el que dicho hash se aplica de manera que dicha pluralidad de códigos de acceso potencialmente válidos se distribuyen uniformemente entre una pluralidad de códigos de acceso inválidos.

16. Aparato según la reivindicación 14, en el que dicho elemento de datos de control de acceso es una clave privada.

17. Aparato según la reivindicación 16, que también comprende una primera clave pública correspondiente a dicha clave privada, donde dicha primera clave pública sólo es accesible para partes autorizadas.

18. Aparato según la reivindicación 16, que también comprende lógica de firma digital, que incluye: h) una lógica de entrada configurada para recibir un mensaje para ser firmado; i) una lógica aleatoria configurada para generar datos aleatorios; y j) una cuarta lógica criptográfica operativamente conectada a dicha lógica de entrada y dicha lógica

aleatoria y configurada para: i) rellenar dicho mensaje recibido con dichos datos aleatorios generados; ii) firmar dicho mensaje rellenado con dicho elemento de datos de control de acceso desencriptados.

19. Aparato según la reivindicación 2, en el que dicha tercera lógica criptográfica está configurada para no permitir dicho desencriptado cuando dicho código de acceso candidato recibido es un código de acceso inválido.

20. Aparato según la reivindicación 2, implementado como un dispositivo de hardware.

21. Aparato según la reivindicación 2, que también comprende lógica de firma digital, que incluye: h) una lógica de entrada configurada para recibir un mensaje para ser firmado; i) una lógica aleatoria configurada para generar datos aleatorios; y j) una cuarta lógica criptográfica operativamente conectada a dicha lógica de entrada y dicha lógica

aleatoria y configurada para: i) rellenar dicho mensaje recibido con dichos datos aleatorios generados; y ii) firmar dicho mensaje rellenado con dicho elemento de datos de control de acceso desencriptado.

22. Aparato según la reivindicación 21, en el que dichos datos aleatorios generados se producen a partir de una fuente externa de dicho aparato.

23. Aparato según la reivindicación 21, en el que dichos datos aleatorios generados se originan en un almacén físico.

24. Aparato según la reivindicación 2, en el que dicha tercera lógica criptográfica para desencriptar incluye una función criptográfica simétrica.

25. Aparato según la reivindicación 24, en el que dicha función criptográfica simétrica es DES.

26. Aparato según la reivindicación 1, en el que dicho elemento de datos de control de acceso almacenado es una clave privada que tiene una clave pública correspondiente que incluye un exponente.

27. Procedimiento para proporcionar un elemento de datos de control de acceso criptográficamente seguro almacenado, que comprende las etapas de:

a) recibir un código de acceso candidato de un usuario;

b) acceder a un elemento de datos de control de acceso almacenado;

c) procesar criptográficamente dicho elemento de datos de control de acceso utilizando dicho código de acceso candidato para proporcionar un elemento de datos de control de acceso procesado a partir de una pluralidad pero no todos los códigos de acceso candidatos, preservando al mismo tiempo un formato estructural característico para dicho elemento de datos de control de acceso, en el que sólo uno de los elementos de datos de control de acceso tratados es válido, y en el que dicho procesamiento incluye la detección de un intento de utilizar un código de acceso inválido; y

d) proporcionar a dicho usuario dicho elemento de datos de control de acceso procesado.

28. Procedimiento según la reivindicación 27, en el que dicha etapa de procesamiento criptográfico de dicho elemento de datos de control de acceso procesado criptográficamente utilizando dicho código de acceso candidato incluye:

e) acceder, a partir de una primera memoria, a un elemento de datos de control de acceso, por lo menos parte del cual se ha encriptado usando un código de acceso correcto;

f) acceder, desde una segunda memoria, a una representación criptográfica de dicho código de acceso;

g) regenerar dicha representación criptográfica de dicho código de acceso correcto en respuesta a dicho código de acceso candidato perteneciente a una pluralidad de códigos de acceso potencialmente válidos; y

h) usar dicho código de acceso candidato recibido, desencriptar dicho elemento de datos de control de acceso encriptado para producir un elemento de datos de control de acceso desencriptado.

29. Procedimiento según la reivindicación 28, en el que dicho elemento de datos de control de acceso es una clave criptográfica.

30. Procedimiento según la reivindicación 29, en el que dicha clave criptográfica es una clave privada.

31. Procedimiento según la reivindicación 30, en el que dicha clave privada es un elemento de un par de claves criptográficas que incluye una primera clave pública correspondiente a dicha clave privada, en el que dicha primera clave pública sólo es accesible a partes autorizadas.

32. Procedimiento según la reivindicación 31, en el que dicha primera memoria o dicha segunda memoria incluye un certificado que contiene dicha primera clave pública, donde el certificado contiene dicha primera clave pública en forma encriptada.

33. Procedimiento según la reivindicación 32, en el que dicha primera llave pública se encripta con una segunda clave pública que tiene una clave privada correspondiente que no se conoce con excepción de los verificadores autorizados.

34. Procedimiento según la reivindicación 31, en el que dicha clave privada incluye un módulo que no tiene ningún factor pequeño, y un exponente menor que dicho módulo.

35. Procedimiento según la reivindicación 31, en el que dicha clave privada incluye una representación de texto plano de dicho módulo; y una representación criptográfica de al menos una parte de un exponente correspondiente a dicho módulo.

36. Procedimiento según la reivindicación 35, en el que:

i) dicha clave privada se almacena en dicha primera memoria como una forma expandida de al menos parte de dicho exponente; y

j) dicha etapa de desencriptar dicho elemento de datos de control de acceso encriptado incluye: i) recuperar de dicha tercera memoria un número mayor que dicho exponente y menor que dicho módulo; ii) recuperar dicha forma expandida de al menos parte de dicho exponente de dicha primera memoria; y iii) evaluar dicha forma expandida de al menos parte de dicho exponente, módulo de dicho número, para

recuperar dicha al menos parte de dicho exponente.

37. Procedimiento según la reivindicación 35, en el que dicha al menos parte de dicho exponente representa al menos un bit menos significativo de dicho exponente.

38. Procedimiento según la reivindicación 30, en el que dicha etapa de regeneración de dicha representación criptográfica de dicho código de acceso incluye realizar un hash en el cual una pluralidad de entradas producen la misma salida hash.

39. Procedimiento según la reivindicación 38, en el que dicho hash se aplica de manera que dicha pluralidad de códigos de acceso potencialmente válidos se distribuyen uniformemente entre una pluralidad de códigos de acceso inválidos.

40. Procedimiento según la reivindicación 29, en el que dicha representación criptográfica incluye una función hash, y dicha etapa de regeneración de dicha representación criptográfica de dicho código de acceso incluye realizar un hash en el cual una pluralidad de entradas producen la misma salida hash.

41. Procedimiento según la reivindicación 40, en el que dicho hash se aplica de manera que dicha pluralidad de códigos de acceso potencialmente válidos se distribuyen uniformemente entre una pluralidad de códigos de acceso inválidos.

42. Procedimiento según la reivindicación 40, en el que dicho elemento de datos de control de acceso es una clave privada.

43. Procedimiento según la reivindicación 42, en el que dicha clave privada es un elemento de un par de claves criptográficas que incluyen una clave pública correspondiente a dicha clave privada.

44. Procedimiento según la reivindicación 42, que también comprende las etapas de: i) recibir un mensaje para ser firmado; j) generar datos aleatorios; k) rellenar dicho mensaje recibido con dichos datos aleatorios generados; y l) firmar dicho mensaje rellenado con dicho elemento de datos de control de acceso desencriptado.

45. Procedimiento según la reivindicación 29, en el que dicha etapa de desencriptar dicho elemento de datos de control de acceso no está permitida cuando dicho código de acceso candidato recibido es un código de acceso inválido.

46. Procedimiento según la reivindicación 29, que también comprende las etapas de: i) recibir un mensaje para ser firmado; j) generar datos aleatorios; k) rellenar dicho mensaje recibido con dichos datos aleatorios generados; y l) firmar dicho mensaje rellenado con dicho elemento de datos de control de acceso desencriptado.

47. Procedimiento según la reivindicación 46, en el que los datos aleatorios generados se producen a partir de una fuente externa de dicho aparato.

48. Procedimiento según la reivindicación 46, en el que los datos aleatorios generados se originan a partir de una fuente física.

49. Procedimiento según la reivindicación 29, en el que la etapa de desencriptar dicho elemento de datos de control

de acceso encriptado incluye realizar una operación criptográfica simétrica en el mismo.

50. Procedimiento según la reivindicación 49, en el que dicha operación criptográfica simétrica es DES.

5 51. Procedimiento según la reivindicación 29, en el que dicho elemento de datos de control de acceso almacenado es una clave privada que tiene una clave pública correspondiente que incluye un exponente.

52. Medio legible por ordenador en el que se almacena un programa de ordenador que, cuando se ejecuta en un ordenador, realiza las etapas del procedimiento según cualquiera de las reivindicaciones 27 a 51.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]