Ocultación de identidades temporales de equipos de usuario.

Una entidad de red (110) para enviar mensajes de señalización a equipos de usuario (120),

que comprende:

medios para transformar un primer ID asignado a un equipo de usuario (120), UE, para obtener un segundo ID para el UE (120), en el cual los medios para transformar el primer ID comprenden medios para trocear el primer ID y un valor inicial aleatorio para obtener el segundo ID;

medios para generar un mensaje de salida dirigido al UE (120) basado en un mensaje de entrada, el segundo ID y el valor inicial aleatorio; y

medios para enviar el mensaje de salida por un canal común compartido por el UE (120) y otros UE.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2007/061939.

Solicitante: QUALCOMM INCORPORATED.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 5775 MOREHOUSE DRIVE SAN DIEGO, CA 92121 ESTADOS UNIDOS DE AMERICA.

Inventor/es: TENNY,Nathan Edward.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/02 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

PDF original: ES-2392854_T3.pdf

Fragmento de la descripción:

Ocultación de identidades temporales de equipos de usuario.

Antecedentes de la Invención

I. Campo

La presente divulgación se refiere, en general, a las comunicaciones y más, específicamente, a técnicas para ocultar identidades en comunicaciones inalámbricas.

II. Antecedentes

Las redes de comunicaciones inalámbricas están desplegadas de manera generalizada para proporcionar varios servicios de comunicaciones tales como servicios de voz, vídeo, datos en paquetes, mensajería, radiodifusión, etc. Una red de comunicaciones inalámbricas pueden incluir muchos Nodos Bs (o estaciones base) que pueden comunicar con muchos equipos de usuarios (UE) . Los UE pueden estar asignados a varios identificadores o identidades (ID) usadas para identificar únicamente estos UE para varios fines. En ciertos casos, los ID de UE pueden ser enviados por el aire en abierto sin ningún cifrado. Esto hace que sea posible para un espía o atacante montar un ataque de vinculabilidad controlando un canal de comunicación para mensajes y determinar qué mensajes son dirigidos al mismo UE a lo largo del tiempo. El ataque de vinculabilidad puede ser capaz de vincular mensaje a UE específicos pero incapaz de determinar las verdaderas identidades de los UE. El ataque de vinculabilidad puede usarse para seguir las localizaciones de los UE y puede también ser la base de otros ataques de seguridad más graves. Por ejemplo, el atacante puede ser capaz de determinar qué ID de UE es asignado a un UE particular iniciando una llamada a ese UE y observando qué ID de UE son utilizados aproximadamente al mismo tiempo.

Por lo tanto existe la necesidad en la técnica de técnicas para luchar contra los ataques de vinculabilidad sin imponer cargas computacionales excesivas en los EU y las entidades de red.

Cabe prestar atención al documento BARBEAU M. et al: “Perfect identity concealment in UMTS over radio access links, (2005-08-22) . Este documento se refiere a la ocultación de identidades en UMTS en enlaces de acceso de radio. En particular, se describen varias técnicas diferentes para proporcionar tal ocultación. Estas tres técnicas diferentes se basan en el uso de seudónimos de un solo uso generados por el equipo móvil que son difíciles de vincular a los IMSI.

Cabe también prestar atención al documento 3GPP TS 33.102 V6.4.0 Universal Mobile Telecommunications System (UMTS) ”, (2005-09) . Este documento se refiere al estándar UMTS. En particular, el documento se refiere a la confidencialidad de la identidad de usuario para la cual cualquier señalización o dato de usuario que puede revelar la identidad del usuario está cifrada en el enlace de acceso de radio.

Asimismo cabe prestar atención al documento EP-A-1 337 125, que se refiere a un sistema y procedimiento para llevar a cabo la relocalización de SRNS en un sistema de comunicaciones que transmite información de recursos de radio que incluye un parámetro de cifrado a partir de un RNC fuente a un TNC objetivo, modificar el parámetro de cifrado para coincidir con un parámetro de descifrado que un terminal de usuario usa cuando se reciben datos fuera de secuencia, cifrar una unidad de datos basada en el parámetro de cifrado modificado, y transmitir la unidad de datos cifrados del RNC objetivo al terminal de usuario. Las comunicaciones exitosas que se realizarán entre el RNC objetivo y el terminal de usuario están aseguradas después de un procedimiento de relocalización del subsistema de red.

Además, cabe prestar atención al documento WO 01/24562, que se refiere a un procedimiento de seguridad para un sistema de comunicaciones móviles del Sistema Universal de Telecomunicaciones Móviles (UMTS) que incluye detectar un fallo de comunicación entre un Controlador de Red de Radio (RNC) que controla la cobertura de radio dentro de un área geográfica preestablecida y una Estación Móvil (MS) en el área geográfica, autenticar la MS y establecer un nuevo parámetro de seguridad en respuesta al fallo de comunicación. El parámetro de seguridad a cambiar puede ser una clave de cifrado CK o una clave de integridad IK. Además, las etapas de autenticación y establecimiento de un nuevo parámetro de seguridad pueden ser llevadas a cabo por separado o simultáneamente.

Cabe también prestar atención al documento EP-A2-1 427 245, que se refiere a una parte de mensaje de señalización compuesta constituida para incluir al menos dos segmentos, incluyendo cada segmento datos que identifican un equipo de usuario (UE) diferente. Asimismo, una porción diferente de una parte de mensaje de señalización compuesta es transmitida por al menos un mismo intervalo de tiempo en cada uno de los canales de control compartidos; incluyen la parte al menos dos segmentos, incluyendo cada segmento datos que identifican un equipo de usuario (UE) diferente. Asimismo se incluye un código de redundancia cíclica, generado codificando conjuntamente los al menos dos segmentos.

Sumario

De acuerdo con la presente invención se proporcionan un nodo de red, como el reivindicado en la reivindicación 1, un equipo de usuario, como el reivindicado en la reivindicación 8, un procedimiento como el reivindicado en la reivindicación 6, un procedimiento tal como el reivindicado en la reivindicación 12 y un medio legible por ordenador tal como el reivindicado en las reivindicaciones 7 y 13. Se reivindican realizaciones adicionales en las reivindicaciones dependientes.

En el presente documento se describen técnicas para ocultar ID temporales asignados a los UE por una red de comunicaciones inalámbricas. Estas técnicas se pueden usar para varios tipos de mensajes dirigidos a UE específicos y enviados en abierto sin cifrar por canales comunes. Estas técnicas pueden usarse para mejorar la seguridad, por ejemplo, para frustrar ataques de vinculabilidad.

En un aspecto, en una entidad de red (por ejemplo, un Nodo B) , un primer ID asignado a un UE puede transformarse para obtener un segundo ID para el UE. El primer ID puede ser un Identificador Temporal de Red de Radio (RNTI) asignado al UE en un Sistema Universal de Telecomunicaciones Móviles (UMTS) o algún otro tipo de ID de algún sistema de comunicaciones. El primer ID y posiblemente un valor inicial aleatorio (que es un valor no estático) pueden transformarse basándose en un mensaje de entrada en una función de comprobación aleatoria. Para obtener el segundo ID, un mensaje de salida dirigido al UE puede ser generado basándose en un mensaje de entrada, el segundo ID, y el valor inicial aleatorio (si se encuentra presente) . ·El mensaje de entrada puede ser un mensaje de radiobúsqueda, un mensaje de programación que lleva información de programación, un mensaje de asignación de recursos, etc. El mensaje de salida puede ser enviado por un canal común compartido por el UE y otros UE.

En otro aspecto, en el UE un mensaje puede ser recibido por el canal común, y un valor inicial aleatorio (si es enviado) puede obtenerse a partir del mensaje recibido. El primer ID y el valor inicial aleatorio (si es enviado) pueden transformarse para obtener el segundo ID, el cual puede usarse para determinar si el mensaje recibido está destinado al UE.

Varios aspectos y características de la divulgación son descritos con mayor detalle en lo sucesivo.

Breve descripción de los dibujos

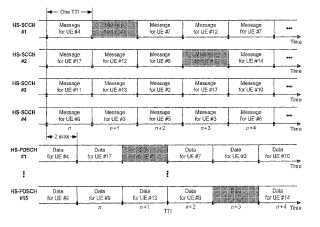

La figura 1 muestra una red UMTS. La figura 2 muestra transmisiones para Acceso de Enlace Descendente de Paquetes a Alta Velocidad (HSDPA) . La figura 3A y 3B muestran dos diseños de transformación de un RNI. La figura 4A muestra un procesador que envía un RNTI transformado en abierto. La figura 4B muestra un procesador que inserta un RNTI transformado en un mensaje. La figura 5 muestra un procesador para enviar mensajes de señalización a un UE. La figura 6 muestra un aparato para enviar mensajes de señalización a un UE. La figura 7 muestra un procedimiento para recibir mensajes de señalización en un UE. La figura 8 muestra un aparato para recibir mensajes de señalización en un UE. La figura 9 muestra un diagrama de bloques de un UE, un Nodo B, y un RNC.

Descripción detallada

Las técnicas descritas en el presente documento se pueden usar para varias redes de comunicaciones inalámbricas tales como redes de acceso múltiple por diferenciación de código (CDMA) , redes de acceso múltiple por división del tiempo (TDMA) , redes de acceso múltiple por diferenciación de frecuencia (FDMA) , redes FDMA ortogonal,... [Seguir leyendo]

Reivindicaciones:

1. Una entidad de red (110) para enviar mensajes de señalización a equipos de usuario (120) , que comprende:

medios para transformar un primer ID asignado a un equipo de usuario (120) , UE, para obtener un segundo ID para el UE (120) , en el cual los medios para transformar el primer ID comprenden medios para trocear el primer ID y un valor inicial aleatorio para obtener el segundo ID; medios para generar un mensaje de salida dirigido al UE (120) basado en un mensaje de entrada, el segundo ID y el valor inicial aleatorio; y medios para enviar el mensaje de salida por un canal común compartido por el UE (120) y otros UE.

2. La entidad de red (110) de la reivindicación 1, en la cual los medios para generar el mensaje de salida comprenden medios para generar el mensaje de salida para incluir el mensaje de salida y el segundo ID en abierto.

3. La entidad de red (110) de la reivindicación 1, en la cual los medios para generar el mensaje de salida comprenden:

medios para generar una comprobación de redundancia cíclica específica de UE, CRC, basada en el mensaje de entrada y el segundo ID, y medios para generar el mensaje de salida basado en el mensaje de entrada y el CRC específico de UE.

4. La entidad de red (110) de la reivindicación 1, en la cual dichos medios están materializados como:

un procesador (950) configurado para transformar dicho primer identificador, ID, asignado a un equipo de usuario, UE, (120) para obtener dicho segundo ID para el UE, para generar dicho mensaje de salida dirigido al UE (120) basado en dicho mensaje de entrada y el segundo ID, y para enviar el mensaje de salida por dicho canal común compartido por el UE (120) y otros UE; y una memoria (952) acoplada al procesador (950) .

5. La entidad de red (110) de la reivindicación 4, en el cual la procesador (950) está configurado para transformar el primer ID basado en una función irreversible para obtener el segundo ID.

6. Un procedimiento que comprende:

transformar, en una entidad de red (110) , un primer identificador, ID, asignado a un equipo de usuario, UE, para obtener un segundo ID para el UE, en el cual la transformación del primer ID comprende: medios para trocear el primer ID y un valor inicial aleatorio para obtener el segundo ID; generando, dicha entidad (110) , un mensaje de salida dirigido al UE basado en un mensaje de entrada, el segundo ID, y el valor inicial aleatorio; y enviar, desde dicha entidad de red (110) , el mensaje de salida por un canal común compartido por el UE y otros UE.

7. Un medio legible por ordenador que incluye instrucciones almacenadas en el mismo, que comprende conjuntos de instrucciones para realizar las etapas de la reivindicación 6.

8. Un equipo de usuario (120) para recibir mensajes de señalización, que comprende:

medios para recibir un mensaje por un canal común compartido por una pluralidad de equipos de usuario UE (120) ; medios para transformar un primer identificador, ID, asignado a un UE (120) para obtener un segundo ID para el UE (120) , en el cual los medios para transformar el primer ID comprende: medios para obtener un valor inicial aleatorio del mensaje recibido, y medios para trocear el primer ID y el valor inicial aleatorio para obtener el segundo ID; y medios para determinar si el mensaje recibido está destinado al UE (120) basado en el segundo ID

9. El equipo de usuario (120) de la reivindicación 8, en el cual los medios para determinar si el mensaje recibido está destinado al UE (120) comprenden

medios para obtener un tercer ID del mensaje recibido, y medios para comparar el segundo ID con el tercer ID para determinar si el mensaje recibido está destinado al UE (120) .

10. El equipo de usuario (120) de la reivindicación 8, en el cual los medios para determinar si el mensaje recibido está destinado al UE (120) comprende:

medios para generar una comprobación de redundancia cíclica, CRC, basada en el mensaje recibido y el segundo ID, medios para obtener un CRC específico de UE del mensaje recibido, y medios para comparar el CRC generado con el CRC específico de UE para determinar si el mensaje recibido está destinado al UE (120) .

11. El equipo de usuario (120) de la reivindicación 8, en el cual dichos medios están materializados como:

un procesador (940) configurado para recibir dicho mensaje por dicho canal común compartido por dicha pluralidad de equipos de usuario, UE, (120) para transformar dicho primer identificador, ID, asignado a dicho UE (120) para obtener dicho segundo ID para el UE (120) , y para determinar si el mensaje recibido

está destinado al UE (120) basado en el segundo ID, y una memoria (942) acopladas al procesador (940) .

12. Un procedimiento que comprende:

recibir, en un equipo de usuario (120) , un mensaje por un canal común compartido por una pluralidad de equipos de usuario, UE (120) ;

transformar, en un equipo de usuario (120) , un primer identificador, ID, asignado a un UE (120) para obtener un segundo ID para el UE (120) , en el cual la transformación del primer ID comprende: medios para obtener un valor inicial aleatorio del mensaje recibido, y medios para trocear el primer ID y el valor inicial aleatorio para obtener el segundo ID; y determinar, en un equipo de usuario (120) si el mensaje recibido está destinado al UE (120) basado en el

segundo ID.

13. Un medio legible por ordenador que incluye instrucciones almacenadas en el mismo, que comprende conjuntos de instrucciones para realizar las etapas de la reivindicación 12.

Patentes similares o relacionadas:

Sistema de comunicación y un método para operar el mismo, del 15 de Julio de 2020, de Telefónica Germany GmbH & Co. OHG: Un método para operar un sistema de comunicación que comprende una red de comunicación móvil, que incluye una red principal de subsistema multimedia de IP IMS […]

Transmisión de datos, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método que comprende: recibir una identificación de datos desde un terminal emisor; enviar la identificación […]

Método y sistema para proteger y/o anonimizar la identidad de usuario y/o los datos de usuario de un abonado de un servicio de protección de datos, red de comunicación móvil, programa y producto de programa de ordenador, del 29 de Abril de 2020, de DEUTSCHE TELEKOM AG: Un método para proteger y/o anonimizar una identidad de usuario y/o unos datos de usuario de un abonado de un servicio de protección de datos , […]

Compartición de información de ubicación en un entorno informático en red, del 15 de Abril de 2020, de Glympse Inc: Un sistema, que comprende, un servidor , y un cliente de origen ejecutable en un primer dispositivo electrónico en comunicación con […]

Proceso para proteger la privacidad de un usuario en una red, del 8 de Abril de 2020, de ALCATEL LUCENT: Proceso, realizado por una aplicación , para proteger la privacidad de un usuario en una red a la que dicho usuario está conectado a través de su terminal […]

Sistema y método de medición de posición de dispositivo anónimo, del 1 de Abril de 2020, de Stratacache Limited: Un sistema para medir de una manera anónima una o más posiciones espaciales de uno o más dispositivos de usuario dentro de una región, en […]

Comunicación en un sistema que tiene diferentes calidades de datos de usuario, del 1 de Abril de 2020, de Airbus Defence and Space Oy: Un método para codificar una señal de datos de usuario, comprendiendo el método: recibir en un codificador una señal de […]

Procedimiento y equipo para borrar información relevante para la seguridad en un aparato, del 25 de Marzo de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para borrar información relevante para la seguridad en un aparato, con las etapas del procedimiento: - averiguación continua de al menos un parámetro […]