Métodos para la identificación de mensajes de aplicación entre homólogos y de realización de operaciones y sus dispositivos correspondientes.

Un método para identificar un mensaje de aplicación entre homólogos,

que comprende:

la realización de una estadística de tráfico (2-6) sobre una tasa de cambio de direcciones de destino solicitadas por elmensaje dentro de un periodo de tiempo preestablecido y/o la realización de la estadística de tráfico (2-6) sobre elnúmero de sesiones recientemente establecidas por segundo, para el mensaje, dentro de un periodo de tiempopreestablecido;

la comparación (2-8) del resultado de la estadística de tráfico correspondiente al mensaje con un modelo de tráfico entrehomólogos y

la identificación del mensaje como siendo un mensaje de aplicación entre homólogos si el resultado de la estadísticacorresponde con el modelo de tráfico entre homólogos.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2006/002144.

Solicitante: HUAWEI TECHNOLOGIES CO., LTD..

Nacionalidad solicitante: China.

Dirección: HUAWEI ADMINISTRATION BUILDING BANTIAN LONGGANG DISTRICT SHENZHEN GUANGDONG 518129 CHINA.

Inventor/es: LEI,YIKANG.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/24 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para el mantenimiento o la gestión.

- H04L12/56

PDF original: ES-2387897_T3.pdf

Fragmento de la descripción:

Métodos para la identificación de mensajes de aplicación entre homólogos y de realización de operaciones y sus dispositivos correspondientes.

CAMPO DE LA INVENCIÓN

La presente invención se refiere al campo de comunicación de redes y en particular, a un método y dispositivo para identificar un mensaje de aplicación entre homólogos (P2P) y un método y dispositivo para la realización operacional de un mensaje de aplicación entre homólogos.

ANTECEDENTES DE LA INVENCIÓN

La tecnología P2P es una clase de nueva aplicación surgida en los últimos años para compartir y descargar datos entre usuarios. Una característica principal de la tecnología P2P es el intercambio directo de datos o servicios entre diferentes usuarios de PC sin un dispositivo de retransmisión. La tecnología P2P ha eliminado el modo de cliente/servidor tradicional, con cada nodo en una red entre homólogos siendo tratado de forma igualitaria y con la provisión de características de un cliente y de un servidor, de tal modo que puedan actuar ambos, a la vez, como un usuario de servicios y un proveedor de servicios. La tecnología P2P permite a un usuario de Internet utilizar directamente un fichero de una parte opuesta, de modo que cada usuario pueda conectarse directamente a un ordenador de otro usuario, para intercambio de ficheros, sin una primera conexión a un servidor para las operaciones de exploración y de descarga posteriores.

Con el rápido desarrollo de la tecnología de P2P, el modo de memorización de Internet evolucionará desde la localización centralizada de contenidos actual a la “memorización descentralizada de contenidos” y la tecnología P2P cambiará el estado de tráfico centrado en el sitio web a través de Internet. La Figura 1 ilustra un diagrama esquemático de la diferencia entre el modelo de tráfico de Internet tradicional y el modelo de tráfico de P2P.

La tecnología de P2P proporciona principalmente la posibilidad para intercambio de datos distribuidos. Con el incremento gradual de la capacidad de procesamiento y el espacio de disco duro de los ordenadores personales, la memorización distribuida de recursos es ya factible y la memorización de recursos en un servidor de recursos centralizado no es la única opción para memorizar recursos con mayor duración. Actualmente, un 70 % del tráfico de Internet es para aplicaciones P2P y el tráfico de HTTP tradicional no es el tráfico de Internet predominante. El tráfico de enlace descendente de un usuario personal (desde Internet al usuario personal) utilizado para ser bastante mayor que su tráfico de enlace ascendente, pero con la emergencia de la tecnología de P2P, ambos tráficos de enlace ascendente y de enlace descendente de un usuario personal se hicieron mucho mayores. En consecuencia, la tecnología P2P se añade a la congestión de la red.

Los ejemplos actualmente populares de software de P2P a través de la red incluyen lo siguiente.

1. BT (BitTorrent) . El BitTorrent es un software de P2P para la descarga multipunto con códigos origen públicos y es muy cómodo de utilizar como un explorador incorporado y es adecuado para descargar recursos de reciente edición. El tráfico de BT representa un 50 % de todo el tráfico a través de Internet.

2. eDonkey. El eDonkey es un software de descarga de P2P con códigos origen públicos. El tráfico de eDonkey representa un 20 % de la totalidad del tráfico a través de Internet.

3. eMule. El eMule es un software de descarga de P2P con códigos origen públicos. El tráfico de eMule representa un 20 % de la totalidad del tráfico a través de Internet.

En un método para limitar el tráfico de aplicaciones de P2P en la técnica anterior, el tráfico de P2P está limitado mediante filtrado de puertos conocidos de aplicaciones de P2P.

En una realización de BT, una conexión entre clientes de BT cae dentro de una gama de puertos conocidos (6881-6889) . En una realización de eMule/eDonkey, los puertos conocidos de eMule/eDonkey son como sigue: por defecto, un cliente está conectado con un servidor a través del puerto TCP 4661 (referido como el puerto -s) y el cliente accede a otro cliente a través del puerto TCP 4662 (referido como el puerto –c) y el puerto UDP 4665 (referido como el puerto -c-u) . Estos puertos se pueden establecer con valores alternativos en función del diferente software en uso. Este método identifica una sesión de P2P mediante la gama anterior de puertos y limita el tráfico de la sesión identificada.

El método anterior para limitar el tráfico de aplicación de P2P es inconveniente por cuanto que fue previamente útil en alguna medida, pero no puede identificar con exactitud un mensaje de P2P mediante la gama de puertos.

Por ejemplo, tomando el BT como ejemplo, aunque el sitio web oficial de BT proporciona una gama por defecto de puertos en escucha (6881-6889) , un usuario puede cambiar esta gama de puertos mediante algunos medios técnicos.

Además, existe un gran número de clientes de BT y adoptan diferentes gamas de puertos y puestas en práctica según se ilustra en la tabla 1.

Tabla 1: relación esquemática entre puestas en práctica y gamas de puertos de clientes de BT

Cliente de BT Gama de puertos Greedy ABC Manualmente configurable BitComet No editado BitTorrent Plus Manualmente configurable BitTorrent 6881-6889 Bit Spirit 16881Tomando la puesta en práctica de eMule/eDonkey como un ejemplo, además de los puertos conocidos anteriores, el software proporciona también un esquema de HiID por cuyo intermedio un usuario puede establecer un puerto. Además, todas las aplicaciones de P2P anteriores tienen códigos fuentes públicos, por lo que no es difícil cambiar los puertos para

las aplicaciones de P2P. Por lo tanto, un mensaje de P2P no se puede identificar con exactitud mediante la gama de puertos de las aplicaciones de P2P, puesto que la gama de puertos no está fijada.

En otro método para limitar el tráfico de aplicaciones de P2P, en la técnica anterior, una sesión de P2P se identifica mediante análisis sintáctico de una palabra de caracteres de información de diálogo operativo de software de P2P y el

tráfico de la sesión identificada está limitado.

Tomando una aplicación de BT como ejemplo, un mensaje de BT se extrae e identifica mediante un proceso de diálogo operativo del protocolo entre homólogos de BT. En el proceso de diálogo operativo, se envía primero 19 y luego se envía una cadena de caracteres “protocolo BitTorrent”, en donde el número 19 significa la longitud del “protocolo BitTorrent”. Es

decir, la palabra de caracteres que identifica un mensaje de BT es la combinación de “19” y la cadena de caracteres “protocolo BitTorrent”. Una sesión de BT se puede identificar con esta palabra de caracteres.

Tomando una aplicación de eMule/eDonkey como ejemplo, todos los mensajes de protocolos de eMule/eDonkey cumplen una cabecera de mensaje estándar (solamente el primer mensaje de datos está provisto de una cabecera de

mensaje puesto que un paquete de datos puede producir fragmentos de la capa de aplicación) . La cabecera de mensajes incluye una palabra de caracteres de 1 byte (E3 o E5) y por lo tanto, se puede comprobar si cada uno de los primeros varios mensajes de datos del protocolo de control de transporte (TCP) incluye esta palabra de caracteres (E3 o E5) con este carácter se puede identificar una sesión de eMule/eDonkey.

El método anterior para limitar el tráfico de aplicación de P2P es inconveniente por cuanto que este método está restringido en gran medida.

Este método requiere que un dispositivo de encaminamiento soporte una tabla de sesiones e identifica una sesión de P2P durante la etapa de diálogo operativo. Por lo tanto, resulta difícil para el dispositivo de encaminamiento controlar los

mensajes posteriores si deja de soportar una tabla de sesiones o deja de realizar una Traducción de Dirección de Red (NAT) .

Puesto que la realización característica de software P2P actual varía en gran medida, este método requiere identificar software P2P diferente en modos diferentes. Es decir, un método de identificación correspondiente ha de añadirse... [Seguir leyendo]

Reivindicaciones:

1. Un método para identificar un mensaje de aplicación entre homólogos, que comprende:

la realización de una estadística de tráfico (2-6) sobre una tasa de cambio de direcciones de destino solicitadas por el mensaje dentro de un periodo de tiempo preestablecido y/o la realización de la estadística de tráfico (2-6) sobre el número de sesiones recientemente establecidas por segundo, para el mensaje, dentro de un periodo de tiempo preestablecido;

la comparación (2-8) del resultado de la estadística de tráfico correspondiente al mensaje con un modelo de tráfico entre homólogos y

la identificación del mensaje como siendo un mensaje de aplicación entre homólogos si el resultado de la estadística corresponde con el modelo de tráfico entre homólogos.

2. El método según la reivindicación 1, en donde el resultado de la estadística corresponde con el modelo de tráfico entre homólogos, comprende:

la tasa de cambio de direcciones de destino solicitadas por el mensaje, obtenida a partir de la estadística, alcanza un umbral preestablecido y/o

el número de sesiones recientemente establecidas por segundo, para el mensaje obtenido a partir de la estadística, alcanza un umbral preestablecido y/o

el número de direcciones de destino, en conexión con el mensaje obtenido a partir de la estadística, alcanza un umbral preestablecido y/o

el número de sesiones, en conexión con el mensaje obtenido a partir de la estadística, alcanza un umbral preestablecido.

3. El método según la reivindicación 1 o 2, que comprende, además:

la creación de una tabla de estadísticas basada en la dirección origen del mensaje, la memorización del resultado de la estadística de tráfico del mensaje en la tabla de estadísticas y la actualización del resultado de la estadística memorizado en función de un periodo de tiempo preestablecido.

4. El método según la reivindicación 1, 2 o 3 que comprende, además: la realización de operaciones predeterminadas en el mensaje de aplicación entre homólogos.

5. El método según la reivindicación 4, en donde las operaciones predeterminadas comprenden al menos una de las operaciones siguientes: una operación de limitación de tráfico (2-5) , una operación para facturación y una operación estadística para limitación del tráfico.

6. El método según la reivindicación 4 o 5, que comprende, además:

la creación de una dirección origen de mensaje basada en una tabla de operaciones entre homólogos y la memorización de la dirección fuente del mensaje de aplicación entre homólogos correspondiente al modelo de tráfico y las operaciones correspondientes en la tabla de operaciones entre homólogos.

7. El método según la reivindicación 6 que comprende, además:

la realización de las operaciones predeterminadas correspondientes a la dirección origen del mensaje recibido, si la dirección origen del mensaje recibido se encuentra en la tabla de operación entre homólogos;

en caso contrario, la realización de una estadística de tráfico (2-6) sobre el mensaje, la memorización del resultado de la estadística de tráfico, la realización de una correspondencia con el modelo de tráfico (2-8) sobre el mensaje en función del resultado de la estadística de tráfico y la realización de las operaciones predeterminadas del mensaje encontrado en la correspondencia con el modelo de tráfico (2-8) .

8. El método según la reivindicación 4, 5 o 6 que comprende, además:

la realización de las operaciones predeterminadas en el mensaje de aplicación entre homólogos en combinación con una lista de control de acceso.

9. El método según la reivindicación 8 que comprende, además:

la realización de las operaciones predeterminadas sobre el mensaje en función de la dirección origen y/o de una dirección de destino del mensaje de aplicación entre homólogos o

la realización de las operaciones predeterminadas en una dirección de recepción o de transmisión del mensaje de 5 aplicación entre homólogos o

la limitación del número total de los mensajes de aplicación entre homólogos o

la limitación del número de conexiones para el mensaje de aplicación entre homólogos. 10

10. Un dispositivo para identificar un mensaje de aplicación entre homólogos, que comprende:

un módulo de estadística adaptado para realizar una estadística de tráfico (2-6) sobre una tasa de cambio de direcciones de destino solicitada por el mensaje en un periodo de tiempo preestablecido y/o realizar la estadística de tráfico sobre el

número de sesiones recientemente establecidas por segundo en relación con el mensaje dentro de un periodo de tiempo preestablecido y

un módulo de identificación adaptado para obtener el resultado de la estadística de tráfico correspondiente al mensaje a partir del módulo de estadística, para identificar el mensaje como siendo un mensaje de aplicación entre homólogos

cuando se determina que el resultado de la estadística de tráfico corresponde a un modelo de tráfico entre homólogos (28) y para proporcionar a la salida un resultado de identificación.

11. El dispositivo según la reivindicación 10 que comprende, además:

un módulo de procesamiento operacional adaptado para realizar operaciones predeterminadas sobre el mensaje de aplicación entre homólogos identificados por el módulo de identificación en función del resultado de identificación del módulo de identificación.

12. El dispositivo según la reivindicación 11, en donde el módulo de procesamiento operacional comprende:

un sub-módulo de memorización adaptado para memorizar una dirección origen de mensaje basada en una tabla de operaciones de P2P, comprendiendo la tabla de operaciones de P2P la dirección origen del mensaje de aplicación entre homólogos identificados por el módulo de identificación y las operaciones predeterminadas correspondientes y

un sub-módulo de procesamiento de operaciones adaptado para realizar las operaciones predeterminadas, que corresponden a la dirección origen del mensaje recibido, si la dirección de origen del mensaje recibido se encuentra en la tabla de operaciones entre homólogos o para informar al módulo de estadística de que conviene efectuar una estadística de tráfico sobre el mensaje si la dirección origen del mensaje recibido no se encuentra en la tabla de operaciones entre homólogos.

Servidor recursos Servidor recursos

Usuario personal Usuario personal

Usuario personalUsuario personal

Usuario personalUsuario personal Usuario personalUsuario personal

Modelo de tráfico tradicional Modelo de tráfico P2P

Figura 1

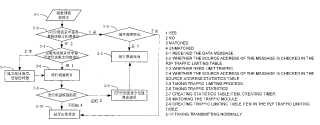

Recibir mensaje datos

No

Se encuentra la dirección origen de mensaje en la tabla Se requiere de limitación del tráfico P2P? limitación del

tráfico?

Se encuentra la Limitación dirección origen de del tráfico

mensaje en la tabla de estadísticas de direcciones origen?

Crear entrada de tabla de estadísticas y Estadística del tráfico crear temporizador

Realizar correspondencia con Crear entrada de tabla de modelo de tráfico? En limitación de tráfico en la correspondencia tabla de limitación del tráfico P2P Sin correspondencia

Reenvío normal

Figura 2

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]