MÉTODO Y SISTEMA DE FIRMA ELECTRÓNICA GARANTIZADA.

Método, sistema y programa para firmar electrónicamente un documento (D) de forma segura.

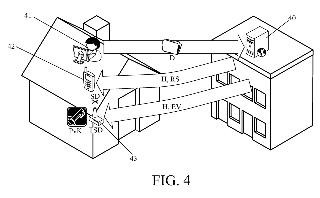

Comprende: leer (500, 600) un documento a firmar (D) por una aplicación (54, 64); presentar (510, 610) una representación gráfica de dicho documento (D) a un usuario (51, 61); aceptar (531, 631) el documento a firmar (D) por dicho usuario (51, 61). El método comprende además: en un servidor (50, 60), computar (542, 642) una función hash (H(D)), una función validación extendida del hash (EV(H(D))) y una función resumen legible del documento a firmar (RS (D)); desde dicho servidor (50, 60), enviar (543, 643; 551, 651;) dicha función hash (H(D)) y dicha función validación extendida del hash (EV (H(D))) a dicha aplicación (54, 64) y a un dispositivo firmante (53, 63); desde dicho servidor (50, 60), enviar (552, 652) dicha función hash (H(D)) y dicha función resumen legible del documento a firmar (RS(D)) a un dispositivo secundario (52, 62).

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201031116.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: AMAYA CALVO,ANTONIO MANUEL, OCHOA FUENTES,MIGUEL.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Fragmento de la descripción:

MÉTODO Y SISTEMA DE FIRMA ELECTRÓNICA GARANTIZADA CAMPO TÉCNICO La presente invención se relaciona con seguridad en documentos electrónicos. Más particularmente, la presente

invención se relaciona con la firma electrónica de documentos, de forma que garantiza la intención del firmante y el conocimiento del documento a firmar.DESCRIPCIÓN DEL ESTADO DE LA TÉCNICA

Los documentos electrónicos se usan en todo tipo de negocios hoy día, complementando o sustituyendo a los documentos en papel. Cuando esos documentos se usan para cualquier tipo de transacción legal, normalmente requieren una firma, de la misma forma que los documentos en papel deben firmarse.

La firma manuscrita implica la intención del firmante pero no se liga a ningún documento particular. Es perfectamente posible "levantar" una firma manuscrita de un documento en papel, copiarla en otro y, salvo que se demuestre la falsificación de la firma, el nuevo documento sería considerado firmado. Las firmas digitales, sin embargo, son únicas para cada firmante y documento, de forma que las firmas están ligadas a un documento particular. Si algo cambia en el documento, la firma no sería válida.

Las firmas digitales se componen usando algoritmos de encriptación. Podemos modelar un esquema digital simple como sigue:

1. Los firmantes tienen dos claves, una clave de verificación (o pública) (del inglés, Public Key) (PbK) y una firma o clave privada (del inglés, Private Key) (PvK) . PbK se conoce públicamente, y es computacionalmente inviable conseguir PvK a partir de PbK. Solo el firmante conoce y tiene acceso a PvK.

2. Existe un par de funciones S (k, x) (función firma , del inglés

signature function) y V (k, x) (función verificación, del inglés verification function) con la siguiente propiedad:

• V (PbK, S (PvK, x) ) = x

3. Existe una función hash o función para generar claves H (x) (del inglés, hash function) con las siguientes propiedades:

• La salida de H (x) , siendo x un flujo de bits de cualquier longitud, es una longitud fija de bytes.

• Dado x es computacionalmente eficiente computar H (x)

• Dado cualquier valor h que sea una salida válida de H () , es computacionalmente inviable computar cualquier valor x tal que H (x) =h.

Así que dado el esquema (Pvk, PbK, S () , V () , H () ) , el algoritmo para computar una firma digital de un documento D es como sigue:

1. Computar h= H (D) .

2. Computar s= S (PvK, h)

Mientras que el algoritmo para verificar una firma digital para un documento D es como sigue:

1. Computar h=H (d)

2. Verificar que V (PbK, s) = h

Con el esquema definido, las firmas digitales se ligan a un documento y no solo implican el consentimiento del firmante a los contenidos, sino que también previenen cualquier manipulación del documento.

Nótese que para que este esquema funcione, debe haber alguna forma de distribuir, verificar y ligar PbK al firmante.

Esquemáticamente, el proceso de firma convencional se representa en la Figura 1. En la figura 1, Bob es el firmante del documento y Alice la receptora/verificadora del documento firmado.

Un esquema que detalla el proceso de firma, en el que la clave privada PvK se almacena en hardware seguro, como se implementa normalmente, se representa gráficamente en la Figura 2. La figura 3 representa el mismo proceso en un esquema cronológico, por claridad. La siguiente tabla resume el proceso ilustrado:

100 Una aplicación de firma (del inglés, Signature Application) (SA) lee el documento a firmar (D) del almacenamiento (local o en red)

110 La aplicación presenta una representación gráfica d a Bob, de forma que él pueda revisarlo antes de firm

Esta parte del proceso se requiere por la mayoría d las legislaciones de firma digital. 120 Bob lee (y entiende) la representación de D. 130 Bob afirma su intención de firmar el documento. Es posible que en esta etapa un PIN (Número de Identificación Personal, del inglés Personal Identification Number) sea requerido. Este PIN se u para "desbloquear" PvK. 140 La aplicación de firma (SA) computa H (D) . 150 SA envía H (D) al dispositivo firmante, con el PIN d usuario si se ha requerido. 160 El dispositivo firmante, usando la clave privada almacenada de forma segura, computa y devuelve S (PvK, H (D) )Nótese que el esquema representado es válido para cualquier triada de funciones (S () , V () , H () ) .

El Estándar de Firma Digital (del inglés Digital Signature Standard) (DSS) presenta un esquema de firma que, si bien especifica las funciones hash y de encriptación concretas, sigue el esquema general que se acaba de describir. Este esquema se describe en completo detalle en el Estándar de Firma Digital (DSS) (http://www.itl.nist.gov/fipspubs/fip186.htm) .

PKCS#7 (RFC-2315 http://tools.ietf.org/html/rfc2315) define un Formato de Mensaje para datos firmados. PKCS es el acrónimo de Estándares de Criptografía de Clave Pública (del inglés, Public Key Cr y ptographic Standards) .

XML-DSig (http://www.w3.org/TR/xmldsig-core/) es una recomendación de W3C (World Wide Web Consortium) que define una sintaxis XML (Lenguaje de Marcas Extensible, del inglés Extensible Markup Language) para firmas digitales. Funcionalmente, tiene mucho en común con PKCS#7 pero es más extensible y orientado hacia firmar documentos XML.

La solicitud de patente europea "Method and system for implementing a digital signature" (EP1142194 A1) describe un método para realizar la firma digital en una estación móvil, pero no dice nada sobre el problema de la norepudiación.

La solicitud de patente ‘Electronic document processing system and method of forming digital signature' (US 5465299 A) describe un método para crear ‘versiones' de un documento firmado digitalmente, en el que cada versión sucesiva se firma e incluye la firma de la versión anterior.

La patente ‘Method and apparatus for an adapted digital signature' (US 6615348 B1) describe un algoritmo para generar identidades de usuario usando un algoritmo de firma digital modificado.

La patente ‘Method and apparatus for validating a digital signature' (US 7178029 B2) describe una forma de verificar que una firma que incluye un certificado digital es válida incluso si el certificado digital ha sido revocado. Es básicamente un servicio de sello de tiempo.

Sin embargo, las soluciones actuales presentan varios problemas: Según Ross Anderson, Profesor de Ingeniería de la Seguridad en la Universidad de Cambridge: ‘Simplemente no sé cómo tener confianza en una firma digital que hago incluso en mi propio PC - y llevo trabajando en seguridad más de quince años. Chequear todo el software en el camino crítico entre el display y el software de firma va más allá de mi paciencia." Y: ‘Sin embargo, si fuera lo suficientemente tonto como para aceptar un dispositivo avanzado de firma electrónica, entonces habría una presunción de la validez de cualquier firma que pareciese haber sido hecha con él. […] Esto, unido a los hechos de que las tarjetas inteligentes no tienen una interfaz de usuario de confianza y de que los PCs que la mayoría de la gente usaría para proporcionar esta interfaz son fácilmente y frecuentemente subvertidos, quita a las firmas electrónicas instantáneamente todo atractivo.'

Esto es así porque, según el esquema presentado en la Figura 2, algún otro software que corre en el ordenador del usuario podría interceptar y cambiar datos en los pasos 100, 120, 140, 150 y 160. Y en el paso 130 podría capturar el PIN del usuario y usarlo para silenciosamente firmar más documentos (haciendo automáticamente todo el proceso excepto los pasos 110, 120 y 130) .

En otras palabras, los sistemas actuales y definiciones de sistema aplican severas restricciones en la forma en que se construye la "Aplicación de Firma" (ver Figura 2) . Por ejemplo, las aplicaciones construidas para el DNIe (documento nacional de identidad electrónico) tienen que cumplir con los Criterios Comunes EAL3 (Metódicamente Testados y chequeados) . Así que podría pensarse que cualquier aplicación que está certificada es segura.

Pero en el mismo documento de certificación se indica específicamente que para que el esquema de firma completa sea seguro el dispositivo del usuario (ordenador) tiene que ser seguro. Y con la tecnología actual es virtualmente imposible atestiguar que ningún...

Reivindicaciones:

1. Un método para firmar electrónicamente un documento (D) de forma segura, que comprende: -leer (500, 600) un documento a firmar (D) por una aplicación (54, 64) ;

- presentar (510, 610) una representación

gráfica de dicho documento (D) a un usuario (51, 61) ;

- aceptar (531, 631) el documento a firmar (D) por dicho usuario (51, 61) ; estando el método caracterizado por:

- en un servidor (50, 60) , computar (542, 642) una función hash (H (D) ) , una función validación extendida del hash (EV (H (D) ) ) y una función resumen legible del documento a firmar (RS (D) ) ;

- desde dicho servidor (50, 60) , enviar (543, 643; 551, 651;) dicha función hash (H (D) ) y dicha función validación extendida del hash (EV (H (D) ) ) a dicha aplicación (54, 64) y a un dispositivo firmante (53, 63) ;

- desde dicho servidor (50, 60) , enviar (552, 652) dicha función hash (H (D) ) y dicha función resumen legible del documento a firmar (RS (D) ) a un dispositivo secundario (52, 62) ;

- verificar (553, 653) por el usuario (51, 61) que dicha función resumen legible del documento a firmar (RS (D) ) recibida en el dispositivo secundario (52, 62) corresponde a dicho documento (D) ;

- verificar (554, 654) por el usuario (51, 61) que dicha función hash (H (D) ) recibida en el dispositivo secundario (52, 62) es la misma que la que el dispositivo firmante (53, 63) está presentando al usuario (51, 61) para su revisión;

- si la verificación de datos es correcta, se acepta (555, 655) por parte del usuario (51, 61) y, una vez también aceptado (531, 631) el documento a firmar (D) por el usuario (51, 61) , enviar (541, 641) a dicho servidor (50, 60) información sobre dicho documento (D) y sobre el dispositivo firmante (53, 63) y el dispositivo secundario (52, 62) ;

- computar (561, 661) por dicho dispositivo firmante (53, 63) una función firma;

- enviar (571, 671) dicha función firma por

dicho dispositivo firmante (53, 63) a dicha aplicación (54, 64) .

2. El método de la reivindicación 1, donde dicha aceptación (555, 655) se hace introduciendo el PIN del usuario en el dispositivo firmante (53, 63) .

3. El método de la reivindicación 1, donde dicha función firma depende de una clave privada almacenada de forma segura, de dicha función hash (H (D) ) y de dicha función validación extendida del hash (EV (H (D) ) ) .

4. El método de cualquiera de las reivindicaciones anteriores, donde dicho dispositivo secundario (52, 62) es un terminal móvil.

5. El método de cualquiera de las reivindicaciones anteriores, donde dicha etapa de aceptar (531, 631) el

documento a firmar (D) por dicho usuario (51, 61) se hace sin requerir el PIN del usuario.

6. El método de la reivindicación 1, donde dicha información sobre el dispositivo firmante (53, 63) y el dispositivo secundario (52, 62) es la dirección del dispositivo firmante (53, 63) y la dirección del dispositivo secundario (52, 62) .

7. Un sistema que comprende medios adaptados para llevar a cabo el método de cualquiera de las reivindicaciones anteriores.

8. Un programa informático que comprende medios de código de programa informático adaptados para realizar las etapas del método según cualquiera de las reivindicaciones de la 1 a la 6, cuando dicho programa se ejecuta en un ordenador, un procesador de señal digital, una disposición de puertas de campo programable, un circuito integrado de aplicación específica, un microprocesador, un microcontrolador, y cualquier otra forma de hardware programable.

OFICINA ESPAÑOLA DE PATENTES Y MARCAS

Nº solicitud: 201031116

ESPAÑA

Fecha de presentación de la solicitud: 20.07.2010

Fecha de prioridad:

INFORME SOBRE EL ESTADO DE LA TECNICA

51 Int. Cl. : H04L9/32 (2006.01)

DOCUMENTOS RELEVANTES

Categoría 56 Documentos citados Reivindicaciones afectadas A US 2009034730 A1 (ROVER STEFAN et al.) 05.02.2009, 1-8 párrafos [0034-0038]; figuras 1-2. A US 2004133784 A1 (TONNESLAND SVERRE et al.) 08.07.2004, 1-8 párrafos [0031-0034]. A US 2002128969 A1 (PARMELEE CHRISTOPHER L et al.) 12.09.2002 1-8 Categoría de los documentos citados X: de particular relevancia Y: de particular relevancia combinado con otro/s de la misma categoría A: refleja el estado de la técnica O: referido a divulgación no escrita P: publicado entre la fecha de prioridad y la de presentación de la solicitud E: documento anterior, pero publicado después de la fecha de presentación de la solicitud El presente informe ha sido realizado • para todas las reivindicaciones • para las reivindicaciones nº : Fecha de realización del informe 16.03.2012 Examinador M. L. Alvarez Moreno Página 1/4INFORME DEL ESTADO DE LA TÉCNICA

Nº de solicitud: 201031116

Documentación mínima buscada (sistema de clasificación seguido de los símbolos de clasificación) H04L Bases de datos electrónicas consultadas durante la búsqueda (nombre de la base de datos y, si es posible, términos de búsqueda utilizados) INVENES, EPODOC, WPI, Inspec

Informe del Estado de la Técnica Página 2/4

OPINIÓN ESCRITA

Nº de solicitud: 201031116

Fecha de Realización de la Opinión Escrita: 16.03.2012

Declaración

Novedad (Art. 6.1 LP 11/1986) Reivindicaciones Reivindicaciones 1-8 SI NO Actividad inventiva (Art. 8.1 LP11/1986) Reivindicaciones Reivindicaciones 1-8 SI NOSe considera que la solicitud cumple con el requisito de aplicación industrial. Este requisito fue evaluado durante la fase de examen formal y técnico de la solicitud (Artículo 31.2 Ley 11/1986) .

Base de la Opinión.

La presente opinión se ha realizado sobre la base de la solicitud de patente tal y como se publica.

Informe del Estado de la Técnica Página 3/4

OPINIÓN ESCRITA

Nº de solicitud: 201031116

1. Documentos considerados.

A continuación se relacionan los documentos pertenecientes al estado de la técnica tomados en consideración para la realización de esta opinión.

Documento Número Publicación o Identificación Fecha Publicación D01 US 2009034730 A1 (ROVER STEFAN et al.) 05.02.2009 D02 US 2004133784 A1 (TONNESLAND SVERRE et al.) 08.07.2004 D03 US 2002128969 A1 (PARMELEE CHRISTOPHER L et al.) 12.09.20022. Declaración motivada según los artículos 29.6 y 29.7 del Reglamento de ejecución de la Ley 11/1986, de 20 de marzo, de Patentes sobre la novedad y la actividad inventiva; citas y explicaciones en apoyo de esta declaración Los documentos D01, D02 y D03 plantean el mismo problema de garantizar que el documento a firmar sea el que realmente se desea firmar y/o que la clave privada siga estando protegida. En todos los casos las soluciones difieren de la propuesta en la solicitud en estudio. El documento D01 muestra [párrafos 0034 a 0038] que el documento a ser firmado se remite a un servidor, el cual lo transforma en un mensaje que puede ser remitido al teléfono móvil del usuario. La información recibida en el móvil, es mostrada al usuario para que confirme su deseo de realizar la firma. La firma se realiza internamente en el teléfono móvil remitiéndose el mensaje firmado al servidor. El servidor confirma que el mensaje firmado coincide con el inicialmente recibido y lo remite al destinatario correspondiente. La seguridad se consigue porque el propio usuario dispone de un dispositivo (teléfono móvil) con capacidad de generar la firma y confía en su aplicación de firma concreta. En el documento D02, una vez que se genera la solicitud de firma [párrafos 0028-0029 y 0031-0034] por parte del usuario, el sistema se encarga de recopilar una información (atributos) previamente almacenada con la que comparar. En caso de existir coincidencia se le muestra al usuario dicha información en su dispositivo personal y se le solicita introducir el PIN para realizar la firma. Una vez aceptado, dicho dispositivo realiza la firma que remite al sistema para su posterior utilización. Al igual que en el caso anterior el dispositivo de visualización y generación de firma es único y es el teléfono móvil del usuario. En el documento D03 existe un dispositivo ATM [párrafos 0071-0073] que se encarga de mostrar al usuario el documento que se desea firmar y solicitar su confirmación; una vez aceptado, dicho dispositivo remite dicho documento (o su hash) a un dispositivo portátil del usuario con capacidad de firma, el cual una vez realizada la firma la devuelve al dispositivo ATM para que la anexe al documento deseado.

Reivindicación independiente 1

En todos los documento anteriores se le muestra al usuario, en forma legible, el documento que debe ser firmado para requerir su confirmación. En todos los casos existe un único dispositivo encargado de realizar dicha visualización y firma; no existiendo un dispositivo secundario que funcione en la forma indicada en la reivindicación 1, y que permita al usuario garantizar que la firma se realiza sobre el documento efectivamente deseado. No existe ninguna tercera entidad encargada de remitir a dos dispositivos distintos (dispositivo firmante y dispositivo secundario) informaciones relacionadas con el documento (Hash, resumen legible...) que pueda ser visualizada simultáneamente por el usuario para su comparación previa a la aceptación de la firma. A la vista de los documentos D01 a D03 puede decirse que la reivindicación 1 tiene actividad inventiva según el artículo 8 de la Ley de Patentes.

Reivindicaciones dependientes 2 a 6

Las reivindicaciones dependientes 2 a 6 tienen actividad inventiva según el artículo 8 de la Ley de Patentes.

Reivindicaciones independientes 7 y 8

Debido a la argumentación realizada anteriormente para analizar la reivindicación 1; se considera que las reivindicaciones 7 y 8 tienen actividad inventiva según el artículo 8 de la Ley de Patentes.

Informe del Estado de la Técnica Página 4/4

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]