Un método, sistema, servidor y terminal para poner en práctica una autenticación.

Un método de autenticación basado en el protocolo de Sincronización de Datos,

DS, o de Gestión de Dispositivo,DM, estando dicho método caracterizado por cuanto que comprende:

la recepción (301), por un cliente, de un mensaje de disparo operativo procedente de un servidor que utiliza un númeroaleatorio del mensaje de disparo operativo para generar el mensaje de disparo;

la extracción, por el cliente, del número aleatorio de mensaje de disparo operativo;

la utilización (302), por el cliente, del número aleatorio de mensaje de disparo operativo con el fin de generar un extractode acceso y la autenticación del mensaje de disparo operativo generado utilizando el número aleatorio de mensaje dedisparo operativo después de determinar que dicho número aleatorio de mensaje de disparo es válido yel envío (302), por el cliente, de una demanda de sesión al servidor indicado por el mensaje de disparo operativodespués de la realización satisfactoria de la autenticación, en donde la demanda de sesión soporta un identificador ID desesión.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2008/070686.

Solicitante: HUAWEI TECHNOLOGIES CO., LTD..

Nacionalidad solicitante: China.

Dirección: Huawei Administration Building Bantian Longgang District, Shenzhen Guangdong 518129 CHINA.

Inventor/es: TIAN,LINYI, LI,KEPENG, CHAI,XIAOQIAN, GAO,HONGTAO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2426946_T3.pdf

Fragmento de la descripción:

Un método, sistema, servidor y terminal para poner en práctica una autenticación La presente invención se refiere a tecnologías de comunicaciones y en particular, a un método de autenticación basado en un protocolo de Sincronización de Datos (DS) y un protocolo de Gestión de Dispositivo (DM) y a un sistema, a un servidor y un cliente.

ANTECEDENTES DE LA INVENCIÓN

El Lenguaje de Marcado de Sincronización (SyncML) es un protocolo desarrollado para sincronizar información personal y datos intra-empresa entre múltiples plataformas y redes. El protocolo SyncML define una serie de operaciones entre las entidades participantes y define un conjunto de formatos de mensajes para realizar dichas operaciones. Sobre la base de SyncML, la denominada Alianza Móvil Abierta (OMA) desarrolla el protocolo DS y el protocolo DM.

El protocolo DS puede sincronizar información personal y datos intra-empresa entre múltiples plataformas y redes. El protocolo DS se suele aplicar a la sincronización de datos entre un dispositivo móvil o servidor de aplicación y un servidor de red o la sincronización de datos entre dos Ordenadores Personales (PCs) .

El protocolo DM es una solución de gestión a distancia rentable que descarga datos de instrucciones de gestión desde la red al cliente y permite al cliente ejecutar la instrucción de gestión automáticamente para actualizar, configurar y diagnosticar el software y hardware del cliente. Además, el DM transfiere la información de servicio requerida por el operador y la información sobre las funciones del cliente desde el cliente al servidor, con lo que se soporta la operación de otros servicios.

Un mecanismo de autenticación de seguridad similar se aplica al protocolo DS y al protocolo DM para la autenticación del servidor y del cliente de forma efectiva, según se ilustra en la Figura 1:

Etapa 101: El servidor envía un mensaje de disparo operativo al cliente para iniciar una sesión;

El mensaje de disparo operativo transmite: un extracto de acceso denominado Digest generado utilizando un número aleatorio del servidor (s_nonce) y la información de disparo operativo (TriggerInfo) . El mensaje de disparo operativo puede soportarse en un mensaje corto u otro mensaje de tipo denominado Push.

El s_nonce es un número aleatorio (nonce) generado por el cliente y disponible para el servidor.

Etapa 102: El cliente envía una demanda de sesión al servidor.

Después de recibir el mensaje de disparo operativo, el cliente utiliza el s_nonce memorizado para generar información del extracto de acceso Digest y para autenticar el mensaje Trigger de disparo operativo. Si la autenticación se realiza satisfactoriamente, el cliente envía una demanda de sesión al servidor para iniciar una sesión.

La demanda de sesión transmite: un identificador de sesión SessionID e información de autenticación (Authenticate) del cliente. La información de autenticación es un Digest generado utilizando el número aleatorio del cliente (c_nonce) .

El c_nonce se genera por el servidor y está disponible para el cliente.

En esta etapa, se establece una conexión de sesión entre el cliente y el servidor.

Etapa 103: El servidor reenvía una respuesta que transmite el resultado de la autenticación y la demanda de autenticación.

En conformidad con la información de autenticación enviada por el cliente, el servidor realiza la autenticación del cliente y luego, reenvía una respuesta que transmite el resultado de la autenticación y la demanda de autenticación del servidor.

Más concretamente, la respuesta transmite: un resultado de la autenticación por el servidor del cliente, un identificador SessionID y la información de autenticación del servidor (esto es, un Digest generado utilizando el s_nonce) .

Etapa 104: El cliente reenvía un mensaje que transmite el resultado de la autenticación al servidor.

En conformidad con la información de autenticación enviada por el servidor, el cliente realiza la autenticación del servidor y luego, reenvía un mensaje que transmite el resultado de la autenticación al servidor.

Más concretamente, este mensaje transmite: un resultado de la autenticación del cliente del servidor y otra información pertinente.

Si el servidor realiza la autenticación del cliente, de forma insatisfactoria, o el cliente realiza la autenticación del servidor también de forma insatisfactoria, a modo de ejemplo, la contraseña es incorrecta o el valor del número aleatorio nonce es incorrecto, el servidor o el cliente puede enviar una demanda a la parte opuesta directamente para realizar la autenticación de nuevo.

Si el servidor conoce que el s_nonce utilizado en el mensaje Trigger es incorrecto, a modo de ejemplo, si el servidor no recibe ninguna respuesta normal desde el cliente después de enviar repetidamente el mensaje Trigger, el servidor cree que el s_nonce es incorrecto y genera el Digest del mensaje Trigger utilizando un número aleatorio por defecto “0x00000000”. Después de la autenticación insatisfactoria del mensaje Trigger, en conformidad con el Digest generado utilizando el s_nonce, el cliente utiliza el número aleatorio por defecto para generar un Digest y para realizar una nueva autenticación del mensaje Trigger. Si la autenticación es satisfactoria, el número aleatorio nonce por defecto se utiliza para la autenticación del servidor y del cliente y luego, se actualizan s_nonce y el c_nonce. El proceso de actualización se ilustra en la Figura 2:

Etapa 201: El servidor envía un mensaje Trigger al cliente para iniciar una sesión.

Después de determinar que el s_nonce anterior es incorrecto, el servidor utiliza el número aleatorio por defecto para generar un mensaje Trigger y envía el mensaje al cliente. El mensaje Trigger transmite: el Digest generado utilizando el número aleatorio por defecto y la información TriggerInfo.

Etapa 202: El cliente realiza la autenticación del mensaje Trigger de forma insatisfactoria y utiliza el número aleatorio nonce por defecto para una nueva autenticación.

Después de recibir el mensaje Trigger, el cliente utiliza el s_nonce memorizado para realizar la autenticación del mensaje Trigger. Si la autenticación falla por cualquier motivo, el cliente utiliza el número aleatorio por defecto para una nueva autenticación del mensaje Trigger.

Si la autenticación es satisfactoria, ello indica que el s_nonce anteriormente utilizado por el servidor es incorrecto y el cliente envía una demanda de sesión al servidor.

Etapa 203: El cliente envía una demanda de sesión al servidor.

Después de la autenticación satisfactoria utilizando el número aleatorio por defecto, el cliente envía una demanda de sesión al servidor para iniciar una sesión.

La demanda de sesión transmite: el identificador SessionID y el Digest generado utilizando el número aleatorio nonce por defecto.

Etapa 204: El servidor reenvía una respuesta que transmite el resultado de la autenticación, la demanda de autenticación y la orden para actualizar c_nonce.

El servidor realiza la autenticación del cliente utilizando el número aleatorio nonce por defecto y luego, reenvía una respuesta que transmite el resultado de la autenticación y la demanda de autenticación al cliente.

Más concretamente, la respuesta transmite: un resultado de la autenticación por el servidor del cliente, una demanda de actualización de c_nonce y un Digest generado utilizando el número aleatorio nonce por defecto.

Etapa 205: El cliente reenvía un mensaje que transmite el resultado de la autenticación y la orden para actualizar s_nonce al servidor.

El cliente realiza la autenticación del servidor utilizando el número aleatorio por defecto. Una vez realizada satisfactoriamente la autenticación, el cliente actualiza el c_nonce y luego, reenvía un mensaje que transmite el resultado de autenticación y la orden para actualizar s_nonce al servidor.

Etapa 206: El servidor reenvía un resultado de actualización de s_nonce al cliente.

En el proceso de desarrollo de la presente invención, el inventor encuentra al menos los siguientes defectos en la técnica anterior:

El número aleatorio nonce por defecto se utiliza para la autenticación en el caso de que s_nonce sea incorrecto. El número aleatorio por defecto es un valor fijo abierto y el servidor, operativamente malicioso, puede interceptar el mensaje que utiliza el número aleatorio por defecto y enviar el mensaje repetidamente para atacar al servidor o al cliente.

En la técnica anterior, dos valores de número aleatorio se utilizan en una sola sesión: s_nonce y c_nonce,... [Seguir leyendo]

Reivindicaciones:

1. Un método de autenticación basado en el protocolo de Sincronización de Datos, DS, o de Gestión de Dispositivo, DM, estando dicho método caracterizado por cuanto que comprende:

la recepción (301) , por un cliente, de un mensaje de disparo operativo procedente de un servidor que utiliza un número aleatorio del mensaje de disparo operativo para generar el mensaje de disparo;

la extracción, por el cliente, del número aleatorio de mensaje de disparo operativo;

la utilización (302) , por el cliente, del número aleatorio de mensaje de disparo operativo con el fin de generar un extracto de acceso y la autenticación del mensaje de disparo operativo generado utilizando el número aleatorio de mensaje de disparo operativo después de determinar que dicho número aleatorio de mensaje de disparo es válido y

el envío (302) , por el cliente, de una demanda de sesión al servidor indicado por el mensaje de disparo operativo después de la realización satisfactoria de la autenticación, en donde la demanda de sesión soporta un identificador ID de sesión.

2. El método según la reivindicación 1, caracterizado por cuanto que, antes de utilizar el número aleatorio de mensaje de disparo operativo para generar un mensaje de disparo, el método comprende, además:

la utilización, por el servidor, de un número aleatorio de servidor para generar un mensaje de disparo operativo;

el envío, por el servidor, del mensaje de disparo operativo generado utilizando el número aleatorio del servidor al cliente y

la utilización, por el servidor, del número aleatorio de mensaje de disparo operativo para generar el mensaje de disparo después de determinar que el mensaje de disparo generado mediante el uso del número aleatorio del servidor es objeto de autenticación insatisfactoria.

3. El método según la reivindicación 1 o 2, caracterizado por cuanto que un tiempo de sistema del servidor se utiliza por el servidor como el número aleatorio de mensaje de disparo operativo y se transmite en el mensaje de disparo;

el cliente determina si el número aleatorio de mensaje de disparo operativo es válido comparando un tiempo local del cliente con el número aleatorio de mensaje de disparo operativo después de recibir el mensaje de disparo generado utilizando el número aleatorio de mensaje de disparo operativo y

el cliente utiliza el número aleatorio de mensaje de disparo operativo para generar un extracto de acceso y autenticar el mensaje de disparo generado utilizando el número aleatorio de mensaje de disparo operativo con el empleo del extracto de acceso después de determinar que el número aleatorio del mensaje de disparo es válido.

4. El método según la reivindicación 1 o 2, caracterizado por cuanto que la utilización del número aleatorio del mensaje de disparo operativo para generar un mensaje de disparo por el servidor comprende:

la transmisión, por el servidor, del número aleatorio del mensaje de disparo operativo en una cabecera de mensaje o un cuerpo de mensaje del mensaje de disparo; la generación del extracto de acceso utilizando el número aleatorio del mensaje de disparo operativo, la cabecera del mensaje y el cuerpo del mensaje del mensaje de disparo y generando un mensaje de disparo utilizando el extracto de acceso o la transmisión, por el servidor, del número aleatorio del mensaje de disparo operativo en una cabecera de mensaje o un cuerpo de mensaje del mensaje de disparo operativo; la generación del extracto de acceso utilizando la cabecera de mensaje y el cuerpo de mensaje del mensaje de disparo operativo y la generación del mensaje de disparo utilizando el extracto de acceso.

5. Un cliente, caracterizado por cuanto que comprende:

una unidad de recepción (1421) , adaptada para recibir un mensaje de disparo operativo que se genera por un servidor utilizando un número aleatorio del mensaje de disparo operativo y en cumplimiento de un protocolo de Sincronización de Datos, DS o de Gestión de Dispositivo, DM y

una primera unidad de autenticación (1422) , adaptada para extraer el número aleatorio del mensaje de disparo operativo; para generar un extracto de acceso utilizando el número aleatorio del mensaje de disparo operativo para autenticar el mensaje de disparo generado usando el número aleatorio del mensaje de disparo operativo después de determinar que el número aleatorio del mensaje de disparo operativo es válido; para enviar una demanda de sesión al servidor indicado por el mensaje de disparo operativo después de que se realice satisfactoriamente la autenticación.

6. El cliente según la reivindicación 5, caracterizado por cuanto que el cliente comprende, además: una segunda unidad de autenticación (1425) , adaptada para utilizar un número aleatorio de servidor para la autenticación del mensaje de disparo operativo después de recibir dicho mensaje y para realizar una nueva autenticación del mensaje de disparo operativo utilizando el número aleatorio del mensaje de disparo si falla la autenticación.

Terminal Servidor

101: Mensaje de disparo 102: Sesión 103: Respuesta

104: Resultado de autenticación Terminal Servidor

201: Mensaje de disparo 202: Falla la autenticación y el mensaje de disparo Trigger es objeto de nueva autenticación utilizando el número aleatorio

por defecto 203: Demanda de sesión 204: Respuesta 205: Resultado de autenticación y orden de actualización

206: Resultado de actualización Terminal Servidor

301: Mensaje de disparo, número aleatorio que transmite dicho mensaje 302: Demanda de sesión 303: Respuesta

304: Resultado de autenticación Digest Trigger-hdr Trigger-body

Número Uso Sessionid Longitud -Servidor -

Versión Modo-UI Iniciador

aleatorio futuro identificador Identificador

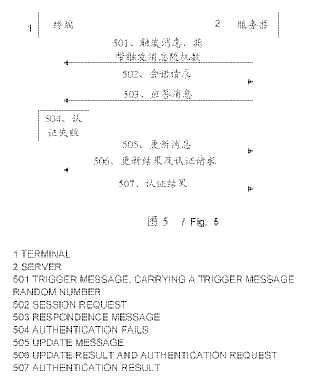

Cliente Servidor

501: Mensaje de disparo, número aleatorio que transmite dicho mensaje 502: Demanda de sesión

503: Respuesta 504: Falla la autenticación 505: Mensaje de actualización 506: Resultado de actualización y demanda de autenticación

507: Resultado de autenticación Cliente Servidor

601: Mensaje de disparo 602: Se descubre fallo de

603: Mensaje de disparo, número autenticación

aleatorio que transmite dicho mensaje 604: Demanda de sesión

605: Respuesta 606: Falla la autenticación 607: Mensaje de actualización 608: Resultado de actualización y demanda de autenticación

609: Resultado de autenticación

ServidorCliente

701: Mensaje de disparo 702: Falla la autenticación y el mensaje de disparo esobjeto de nueva autenticación usando el

número aleatorio por 703: Demanda de sesión que usa el defecto número aleatorio por defecto

704: La demanda de

sesión es objeto de autenticación 705: Respuesta 706: La respuesta

es objeto de autenticación

707: Resultado de autenticación y orden de actualización 708: Resultado de actualización

Cliente Servidor

801: Se descubre la necesidad de

actualizar el número aleatorio

802: Demanda de sesión que incluye

del servidor

información de actualización 803: Resultado de autenticación, resultado de actualización y demanda de autenticación

804: Resultado de autenticación

ServidorCliente

901: Mensaje de disparo 902: Se

descubre fallo de autenticación

903: Mensaje de disparo, número aleatorio que transmite dicho mensaje 904: Se descubre

la necesidad de actualización

905: Demanda de sesión que transmite información de actualización 906: Resultado de autenticación, resultado de actualización y demanda de autenticación

907: Resultado de autenticación Digest Notification-hdr Notificationbody

Número Uso Length-

Versión Código-Notification-aleatorio futuro Sessionid Authname

authnameestado ID siguiente Cliente Servidor

1101: Mensaje de disparo 1102: Falla la autenticación y el mensaje de disparo se re-autentica usando el número aleatorio por defecto

1103: Demanda de sesión que transmite información de actualización 1104: Resultado de autenticación, resultado de actualización y demanda de autenticación

1105: Resultado de autenticación Cliente Servidor

1201: Mensaje de disparo

1202: Falla la autenticación y el mensaje de disparo se re-autentica usando el número aleatorio por defecto 1203: Demanda de sesión 1204: Respuesta

1205: Orden de actualización y resultado de autenticación 1206: Resultado de actualización

Servidor

Cliente 1301: Mensaje de disparo 1302: Demanda de sesión 1303: Respuesta que transmite una orden de actualización de número aleatorio 1304: Usar el número aleatorio no actualizado para autenticación

1305: Actualizar el número aleatorio 1306: Resultado de autenticación y resultado de actualización

Unidad numeración ascendente Unidad numeración descendente Unidad numeración Unidad reposición número aleatorio Unidad de determinación Primera unidad de generación Unidad de tiempo Segunda unidad de generación Unidad de envío Unidad ID sesión-anúmero aleatorio

Primera unidadSegunda unidad determinaciónautenticación validez

Unidad de Primera unidad recepción autenticación

Unidad IDPrimera unidad Segunda sesión-adeterminación unidad númeronúmeración determinación aleatorio

númeración Segunda unidad determinación validez

Servidor Cliente

Unida de recepción Unida de recepción

Cliente Primera unidad de generación Segunda unidad de generación Unidad de generación Unidad cambio de contraseña

Unidad de autenticación Unidad de generación Unidad de

demanda Unida de disparo

Unidad de recepción Unidad de actualización Unidad de recepción Segunda unidad de autenticación Unidad de actualización

Primera unidad de autenticación Unidad de

generación Unidad de demanda

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]