MÉTODO Y SISTEMA PARA REALIZAR UNA FORMA DE AUTENTICACIÓN GENÉRICA.

Un método para poner en práctica una autenticación, que comprende:

recibir, por un Centro de Autenticación de Entidad (202), EAC, en una arquitectura de autenticación genérica una solicitud de autenticación procedente de una entidad (201, 205, 204) que envía la solicitud de autenticación; adquirir, por el EAC (202), mecanismos de autenticación soportados por la entidad (201, 205, 204) que envía la solicitud de autenticación, y mecanismos de autenticación soportados por una red del operador; seleccionar, por el EAC (202), un mecanismo de autenticación soportados por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos y realizar, por el EAC (202), una autenticación con la entidad (201, 205, 204) que envía la solicitud de autenticación utilizando el mecanismo de autenticación seleccionado y asignar, por el EAC (202), un ID de consulta de autenticación para la entidad (205, 201, 204) si la entidad (205, 201, 204) proporciona servicios, en donde el ID de consulta de autenticación se utiliza para adquirir un resultado de autenticación de una segunda entidad (201, 204, 205) desde EAC (202) cuando la entidad (205, 201, 204) recibe una solicitar de servicio desde la segunda entidad (201, 204, 205)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2006/000390.

Solicitante: HUAWEI TECHNOLOGIES CO., LTD..

Nacionalidad solicitante: China.

Dirección: HUAWEI ADMINISTRATION BUILDING BANTIAN, LONGGANG DISTRICT, SHENZHEN SHENZHEN GUANGDONG 518129 CHINA.

Inventor/es: HUANG,YINGXIN,HUAWEI ADMINISTRATION BUILDING.

Fecha de Publicación: .

Fecha Solicitud PCT: 14 de Marzo de 2006.

Clasificación Internacional de Patentes:

- H04L29/06S8

- H04Q7/38A

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación PCT:

- H04W12/06 H04W 12/00 […] › Autenticación.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

Fragmento de la descripción:

Método y sistema para realizar una forma de autenticación genérica.

Campo de la invención

La presente invención se refiere a tecnologías de autenticación en un sistema de comunicación inalámbrico, y en particular, a un sistema para realizar una forma de autenticación genérica y a un método para realizar una autenticación en la arquitectura de autenticación genérica.

Antecedentes de la invención

En las normas de comunicaciones inalámbricas de tercera generación, la arquitectura de autenticación genérica se utiliza por varios servicios de aplicación para verificar el identificador del usuario. La arquitectura de autenticación genérica se puede utilizar para verificar los usuarios de servicios de aplicaciones y verificar el identificador del usuario. Los servicios de aplicaciones incluyen un servicio de multidifusión/difusión amplia, un servicio de certificados de usuarios, un servicio de mensajería instantánea o un servicio de agentes.

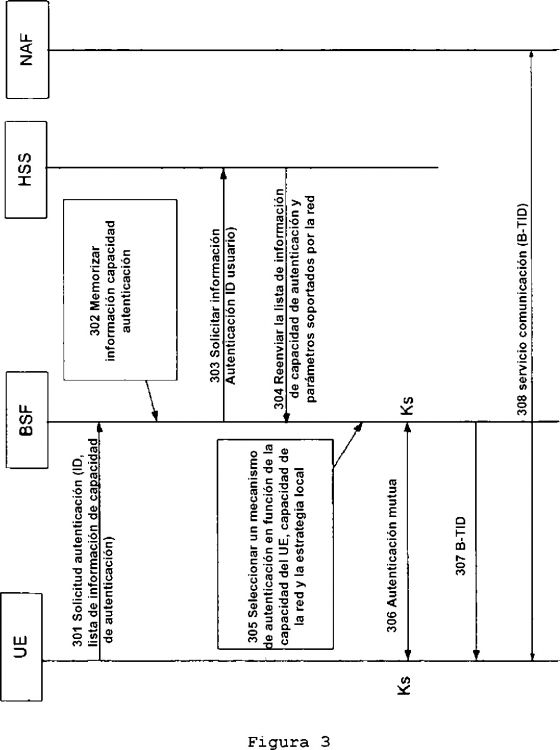

La Figura 1 es un diagrama esquemático estructural de la arquitectura de autenticación genérica. La arquitectura de autenticación genérica suele consistir en un Equipo de Usuario (UE) 101, una Función de Servidor Seguro (BSF) 102 que realiza tareas de comprobación y verificación inicial, un Servidor de Abonado Base (HSS) 103 y una Función de Aplicación de Red (NAF) 104. El BSF 102 y UE 101 realizan funciones de verificación de identificadores entre sí y generan simultáneamente una clave compartida por el BSF 102 y el UE 101. El HSS 103 memoriza un archivo de perfiles que describe información del usuario y dicho archivo de perfiles contiene identificadores de usuarios y otros datos descriptivos asociados con el usuario, mientras que el HSS 103 puede generar también información de vectores de autenticación.

Cuando un usuario necesita utilizar un servicio, si el usuario conoce que es necesario realizar una autenticación mutua con el BSF, el usuario interacciona con el BSF directamente para la autenticación mutua; de no ser así, el usuario entra en contacto con un NAF correspondiente al servicio en primer lugar y si NAF utiliza la arquitectura de autenticación genérica y NAF necesita que el usuario obtenga una verificación de ID en el BSF, NAF notifica al usuario la verificación del ID del usuario a través de la arquitectura de autenticación genérica.

La autenticación mutua detallada entre UE y BSF se describe como sigue. El UE envía una solicitud de autenticación, que contiene un ID de usuario permanente, a BSF. Después de recibir la solicitud de autenticación desde el UE, BSF envía un mensaje de solicitud, que contiene el ID del usuario permanente, para solicitar información de autenticación del usuario desde el HSS. El HSS busca un archivo de perfiles del usuario en función del ID del usuario permanente, genera y reenvía la información de autenticación a BSF. BSF realiza la autenticación mutua para el UE con el Acuerdo de Claves y Autenticación(AKA), en función de la información de autenticación. Una vez realizada una autenticación mutua satisfactoria, se realiza la autenticación mutua para el ID de usuario, entre UE y BSF y se genera simultáneamente una clave compartida Ks. Además, BSF define un periodo válido para la Ks y realiza una actualización de la Ks conveniente. Más adelante, BSF asigna un identificador de Transacción de Bootstrapping B-TID) al UE. Además, BSF transfiere el periodo válido de Ks al UE, al mismo tiempo que transfiere el B-TID y la Ks al UE, en donde el B-TID está asociado con la Ks. La clave compartida Ks, proporcionada como una clave raíz, no será suprimida del UE y BSF del usuario. Cuando el UE se comunica con NAF, se utilizará una clave derivada de la Ks para proteger la comunicación.

Cuando el usuario encuentra que la Ks caducará o NAF da instrucciones al usuario para que sea reautenticada por BSF, el usuario realizará la autenticación para BSF, de nuevo, repitiendo los procesos anteriores, con el fin de obtener una nueva Ks y B-TID.

La autenticación entre el UE y BSF se realiza a través de un protocolo HTTP AKA, que es una autenticación basada en la 3ª generación (3G). Además, existe solamente un mecanismo de autenticación entre el UE y BSF. Junto con el desarrollo de las tecnologías, sin embargo, pueden existir otros mecanismos para realizar la autenticación entre el UE y BSF, por ejemplo el mecanismo de autenticación basado en Diffie-Hellman (DH). Además, la arquitectura de autenticación genérica puede proporcionar, además, servicios a un usuario de 2G, pero el mecanismo de autenticación para los usuarios 2G es diferente del mecanismo de autenticación para los usuarios 3G. Si existe más de un mecanismo de autenticación para los usuarios, es necesario negociar sobre qué método de autenticación ha de realizarse para la autenticación mutua entre el usuario y el lado de la red.

Además, en la arquitectura de autenticación genérica existente, el Servidor de Aplicación (AS) es incapaz de solicitar un servicio de otros servidores como un usuario y el AS sólo es capaz de proporcionar el servicio a usuarios; por lo tanto, en la arquitectura de autenticación genérica existente, solamente un equipo UE común puede solicitar un servicio y a veces, el UE puede proporcionar algunos servicios simples a otros usuarios, por ejemplo el UE puede establecer un sitio web simple, pero el UE no puede proporcionar otros servicios a otros usuarios, a través de la arquitectura de autenticación genérica existente. Como puede deducirse de lo anterior, varios recursos de la red no se pueden utilizar completamente bajo la arquitectura de autenticación genérica existente.

En el documento ETSI TS 33.220, versión 6.3.0, Release 6, 2004-12, sobre la Arquitectura de Autenticación Genérica; la Arquitectura Genérica de Bootstrapping (Secuencia de instrucciones iniciales) describe las características de seguridad y un mecanismo para una autenticación segura y un acuerdo de claves para la seguridad de aplicación desde el mecanismo 3GPP AKA, en donde se describe el proceso de un EAC y un UE, que realizan una autenticación mutua.

El documento US 2003/0097593 da a conocer un programa de autenticación de terminales de usuarios en donde se selecciona "un método de autenticación adecuado para un terminal de usuario entre una pluralidad de métodos de autenticación".

Sumario de la invención

La presente invención da a conocer un método para realizar una autenticación en la arquitectura de autenticación genérica, en cuanto a negociar un mecanismo de autenticación con la red cuando un usuario realice la autenticación utilizando la arquitectura de autenticación genérica y realizar la autenticación empleando el mecanismo de autenticación negociado.

La presente invención da a conocer una arquitectura de autenticación genérica, que utiliza varios recursos de red en una forma apropiada.

Un método para realizar la autenticación comprende los procesos siguientes:

un Centro de Autenticación de Entidad , EAC, en una arquitectura de autenticación genérica recibe una solicitud de autenticación desde una entidad que envía dicha solicitud de autenticación;

el EAC adquiere los mecanismos de autenticación soportados por la entidad que envía la solicitud de autenticación y los mecanismos de autenticación soportados por una red de operador;

el EAC selecciona un mecanismo de autenticación soportado por la red del operador y la entidad que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos y

el EAC realiza una autenticación con la entidad que envía la solicitud de autenticación utilizando el mecanismo de autenticación seleccionado;

el EAC asigna un ID de consulta de autenticación para la entidad, si la entidad proporcionar servicios, en donde el ID de consulta de autenticación se utiliza para adquirir un resultado de autenticación de una segunda entidad desde el EAC, cuando la entidad recibe una solicitud de servicio desde la segunda entidad.

En una forma de realización preferida, el proceso de adquirir los mecanismos de autenticación soportados por la entidad que envía la solicitud de autenticación comprende:

el EAC adquiere los mecanismos de autenticación soportados por la entidad que envía la solicitud de autenticación a partir de dicha solicitud de autenticación o

el EAC envía un mensaje de solicitud para proporcionar los mecanismos...

Reivindicaciones:

1. Un método para poner en práctica una autenticación, que comprende:

recibir, por un Centro de Autenticación de Entidad (202), EAC, en una arquitectura de autenticación genérica una solicitud de autenticación procedente de una entidad (201, 205, 204) que envía la solicitud de autenticación;

adquirir, por el EAC (202), mecanismos de autenticación soportados por la entidad (201, 205, 204) que envía la solicitud de autenticación, y mecanismos de autenticación soportados por una red del operador;

seleccionar, por el EAC (202), un mecanismo de autenticación soportados por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos y

realizar, por el EAC (202), una autenticación con la entidad (201, 205, 204) que envía la solicitud de autenticación utilizando el mecanismo de autenticación seleccionado y

asignar, por el EAC (202), un ID de consulta de autenticación para la entidad (205, 201, 204) si la entidad (205, 201, 204) proporciona servicios, en donde el ID de consulta de autenticación se utiliza para adquirir un resultado de autenticación de una segunda entidad (201, 204, 205) desde EAC (202) cuando la entidad (205, 201, 204) recibe una solicitar de servicio desde la segunda entidad (201, 204, 205).

2. El método según la reivindicación 1, en donde adquirir los mecanismos de autenticación soportados por la entidad, que envía la solicitud de autenticación, comprende:

adquirir, por el EAC (202), los mecanismos de autenticación soportados por la entidad (201, 205, 204) que envía la solicitud de autenticación desde la solicitud de autenticación; o

enviar, por el EAC (202), un mensaje de solicitud para proporcionar los mecanismos de autenticación soportados por la entidad, que envía la solicitud de autenticación a la entidad que envía la solicitud de autenticación y

adquirir los mecanismos de autenticación soportados por la entidad (201, 205, 204) que envía la solicitud de autenticación a partir de un mensaje de respuesta reenviado por la entidad (201, 205, 204) que envía la solicitud de autenticación.

3. El método según la reivindicación 1, en donde adquirir los mecanismos de autenticación soportados por la red del operador comprende:

enviar, por el EAC (202), un mensaje a una Entidad Subscription Database (203), ESD, en donde el mensaje comprende una solicitud de información de autenticación con un ID de la entidad (201, 205, 204) que envía la solicitud de autenticación;

determinar, por el ESD (203), los mecanismos de autenticación soportados por la red del operador;

enviar, por el ESD (203), un mensaje de respuesta al EAC (202), en donde el mensaje de respuesta comprende los mecanismos de autenticación determinados y

adquirir, por el EAC (202), los mecanismos de autenticación soportados por la red del operador a partir del mensaje de respuesta; o

adquirir, por el EAC (202), los mecanismos de autenticación soportados por la red del operador a partir de la información pre-memorizada del mecanismo de autenticación soportado por la red del operador.

4. El método según la reivindicación 3, en donde determinar los mecanismos de autenticación soportados por la red del operador comprende:

determinar, por el ESD (203), todos los mecanismos de autenticación soportados por la red del operador en función de la pre-configuración de la red y

tomar todos los mecanismos de autenticación determinados como los mecanismos de autenticación soportados por la red del operador; o

adquirir, por el ESD (203), el ID de la entidad (201, 205, 204) que envía la solicitud de autenticación a partir del mensaje que contiene la solicitud de información de autenticación;

adquirir información de suscripción de la entidad (201, 205, 204) que envía la solicitud de autenticación en función del ID de la entidad (201, 205, 204) que envía la solicitud de autenticación;

adquirir todos los mecanismos de autenticación soportados por la entidad (201, 205, 204), que envía la solicitud de autenticación, a partir de la información de suscripción;

determinar todos los mecanismos de autenticación soportados por la red del operador en función de una pre-configuración de la red del operador;

seleccionar el mecanismo de autenticación soportado por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación y

tomar todos los mecanismos de autenticación seleccionados como los mecanismos de autenticación soportados por la red del operador.

5. El método según la reivindicación 1, en donde seleccionar el mecanismo de autenticación soportado por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos comprende:

determinar, por el EAC (202), todos los mecanismos de autenticación soportados por la red del operador y por la entidad (201, 205, 204), que envía la solicitud de autenticación y

seleccionar, por el EAC (202), un mecanismo de autenticación, de forma aleatoria, desde todos los mecanismos de autenticación determinados; o

en donde el mecanismo de autenticación adquirido, soportado por la red del operador, tiene información de prioridad y seleccionar el mecanismo de autenticación soportados por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos comprende:

determinar, por el EAC (202), todos los mecanismos de autenticación soportados por la red del operador y por la entidad (201, 205, 204) que envía la solicitud de autenticación y

seleccionar, por el EAC (202), el mecanismo de autenticación con la más alta prioridad desde todos los mecanismos de autenticación determinados.

6. El método según la reivindicación 5, que comprende, además:

pre-configurar, por el EAC (202), la información de prioridad de los mecanismos de autenticación, y seleccionar el mecanismo de autenticación con la más alta prioridad desde todos los mecanismos de autenticación determinados, en función de la información de prioridad pre-configurada.

7. El método según cualquiera de las reivindicaciones 1 a 6, en donde la entidad (201, 205, 204) que envía la solicitud de autenticación, comprende: un Equipo de Usuario, UE, o un Servidor de Aplicaciones, AS.

8. El método según las reivindicaciones 3 ó 4, en donde el ESD (203) comprende un Home Subscriber Server, HSS.

9. El método según la reivindicación 7, en donde la entidad (201, 205, 204) que envía la solicitud de autenticación es el UE, la solicitud de autenticación comprende, además: información de la capacidad del terminal del UE;

el método que comprende, además: adquirir y memorizar la información de capacidad del terminal del UE y

determinar, por el EAC (202), si convertir el formato de una clave generada después de que la autenticación sea satisfactoria, en función de la información de capacidad del terminal del UE y si la información de capacidad del terminal de los UE en función del mecanismo de autenticación utilizado.

10. Un sistema para poner en práctica una autenticación genérica que comprende:

una entidad (201, 205, 204) que envía una solicitud de autenticación, configurada para enviar una solicitud de autenticación;

un Centro de Autenticación de Entidad (202), EAC, configurado para recibir la solicitud de autenticación desde la entidad (201, 205, 204), que envía la solicitud de autenticación, adquirir mecanismos de autenticación soportados por la entidad (201, 205, 204), que envía la solicitud de autenticación, y mecanismos de autenticación soportados por una red del operador, seleccionar un mecanismo de autenticación soportado por la red del operador y la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos y realizar una autenticación con la entidad (201, 205, 204), que envía la solicitud de autenticación, mediante el mecanismo de autenticación seleccionado y

el EAC está configurado, además, para asignar un ID de consulta de autenticación para la entidad (205, 201, 204) si la entidad (205, 201, 204) proporciona servicios, en donde el ID de consulta de autenticación se utiliza para adquirir un resultado de autenticación de una segunda entidad (201, 204, 205) desde, EAC (202) cuando la entidad (205, 201, 204) recibe una solicitud de servicio desde la segunda entidad (201, 204, 205).

11. El sistema según la reivindicación 10, que comprende, además:

una Base de Datos de Suscripciones de Entidades(203), ESD, conectada al EAC (202), configurada para recibir un mensaje para solicitar información de autenticación desde el EAC (202), en donde el mensaje incluye el ID de la entidad (201, 205, 204) que envía la solicitud de autenticación; adquirir los mecanismos de autenticación soportados por la red del operador y reenviar los mecanismos de autenticación soportados por la red del operador al EAC (202).

12. El sistema según la reivindicación 11, en donde el ESD (203) está, además, configurado para memorizar información de suscripción de la entidad (201, 205, 204), que envía solicitud de autenticación, y proporcionar información de autenticación de la entidad (201, 205, 204), que envía la solicitud de autenticación, al EAC (202).

13. El sistema según cualquiera de las reivindicaciones 10 a 12, en donde la entidad (201, 205, 204), que envía la solicitud de autenticación, comprende una de las entidades siguientes:

una primera entidad (201), configurada para utilizar servicios, enviar una solicitud de autenticación al EAC (202) y

una tercera entidad (205), configurada para usar y proporcionar servicios, enviar una solicitud de autenticación al EAC (202).

14. El sistema según la reivindicación 10, que comprende, además:

una entidad (205, 204) que presta servicios, configurada para establecer una conexión con la entidad (201, 205), que envía la solicitud de autenticación, en función del resultado de la autenticación que se adquiere desde el EAC (202), con el fin de prestar servicios.

15. El sistema según la reivindicación 14, en donde la entidad (205, 204) que presta servicio comprende una de las entidades siguientes:

una segunda entidad (204), configurada para proporcionar servicios y

una tercera entidad (205), configurada para usar y prestar servicios.

16. El sistema según la reivindicación 11, en donde el ESD (203) comprende un Servidor de Suscriptores de Origen, HSS.

17. El sistema según la reivindicación 13, en donde la primera entidad (201) comprende un Equipo de Usuario, UE;

el EAC (202) comprende una Función de Servidor Seguro con Bootstrapping, BSF;

la tercera entidad (205) comprende un Servidor de aplicaciones, AS o el UE.

18. El sistema según la reivindicación 15, en donde la segunda entidad (204) comprende una de las entidades siguientes: una Función de Aplicación de Red, NAF, y un servidor AS.

19. Un Centro de Autenticación de Entidad, EAC (202), para poner en práctica una autenticación en una arquitectura de autenticación genérica, que comprende:

una primera unidad, configurada para recibir una solicitud de autenticación desde una entidad (201, 205, 204) que envía una solicitud de autenticación;

una segunda unidad, configurada para adquirir mecanismos de autenticación soportados por la entidad (201, 205, 204) que envía la solicitud de autenticación y mecanismos de autenticación soportados por una red del operador;

una tercera unidad, configurada para seleccionar un mecanismo de autenticación soportado por la red del operador y la entidad (201, 205, 204) que envía la solicitud de autenticación desde los mecanismos de autenticación adquiridos y

una cuarta unidad, configurada para realizar una autenticación con la entidad (201, 205, 204) que envía la solicitud de autenticación a través del mecanismo de autenticación seleccionado, asignar un ID de consulta de autenticación para la entidad (205, 201, 204) s la entidad (205, 201, 204) proporciona servicios, en donde el ID de consulta de autenticación se utiliza para adquirid un resultado de autenticación de una segunda entidad (201, 204, 205) desde EAC (202), cuando la entidad (205, 201, 204) recibe una solicitud de servicio desde la segunda entidad (201, 204, 205).

Patentes similares o relacionadas:

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]