MÉTODO Y SISTEMA PARA LA PROTECCIÓN DE CONTRASEÑAS.

Método y sistema para la protección de contraseñas.

El método garantiza un secreto de contraseña de usuario frente a acciones y software malintencionados sobre dispositivos de entrada y de salida en un hardware de nodo de extremo del usuario,

usando una máquina segura que contiene al menos un sistema operativo que ejecuta un software que requiere dicha contraseña de usuario, generando un canal de cifrado seguro entre dicho usuario y dicha máquina segura, comprendiendo dicho canal de cifrado seguro generado:

- generar, un módulo de registro, un estado inicial de un esquema de cifrado cuando dicho usuario accede por primera vez al sistema;

- comunicar, dicho módulo de registro, dicho estado inicial de un esquema de cifrado a un módulo de cifrado y a un módulo de descifrado;

- codificar, dicho módulo de cifrado, una contraseña de usuario cuando el usuario la introduce en los dispositivos de entrada de nodo de extremo a un estado de cifrado; y

- decodificar, dicho módulo de descifrado, dicha contraseña cifrada a una forma original de dicha contraseña de usuario que se reconocerá por el servicio.

El sistema de la invención está dispuesto para implementar el método de la invención.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201230299.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: AMAYA CALVO,ANTONIO MANUEL, ROMERO BUENO,Francisco.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/34 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › implica el uso de dispositivos externos adicionales, p. ej.: dongles o tarjetas inteligentes.

- G06F21/43 G06F 21/00 […] › canales inalámbricos.

- G06F21/60 G06F 21/00 […] › Protección de datos.

Fragmento de la descripción:

Campo de la tecnica La presente invención se refiere, en general, en un primer aspecto, a un metodo para la protección de contrasefas, ejecutandose dicho metodo en o cerca de una maquina virtual que se ejecuta de manera local o remota garantizando la seguridad de contrasefas proporcionadas por el usuario frente a ra/ware instalado en el nodo de extremo del usuario. Un segundo aspecto de la invención se refiere a un sistema dispuesto para implementar el

metodo del primer aspecto. Por dispositivos de entrada en el nodo de extremo del usuario se entenderan: teclado, ratón, etc. Por dispositivos de salida en el nodo de extremo del usuario se entenderan: pantalla, impresora, etc.

Una maquina virtual tal como se entiende en el presente documento es una representación de software de una maquina fisica, que puede engafar a sistemas operativos normales para hacerles creer que estan ejecutandose y accediendo a hardware fisico cuando de hecho estan ejecutandose como parte de un proceso que esta ejecutandose en realidad en un sistema operativo que accede al hardware fisico. Tal como se define en el presente documento, el hardware fisico puede ser local (nodo de extremo del usuario) o un servidor remoto. Estado de la tecnica anterior El panorama actual de la seguridad en IT es poco alentador. En la actualidad, las amenazas de seguridad estan aumentando rapidamente. Continuamente estan desarrollandose y distribuyendose nuevas variantes de ra/ware. Se estima que se ha desarrollado mas ra/ware en los ultimos seis meses sólo que en el resto de la historia de la ciencia informatica. En la actualidad todos los aspectos de la experiencia en la red se ven afectados por

amenazas de seguridad, desde la calidad de la experiencia, hasta la infraestructura de la red. Segun el ultimo "Study on Information security and e-trust on Spanish Households" [1], aproximadamente el 44% de los usuarios consideraban la seguridad una limitación principal para restringir el uso de nuevos servicios. A pesar de enormes inversiones en antivirus, el ra/ware es todavia el problema de seguridad numero uno:

• Aunque mas del ºº% por ciento de las organizaciones usan antivirus y el % usan cortafuegos, el dafo por ra/ware todavia supera los 55 mil millones de $ anualmente. [1]

• Los segundos incidentes de seguridad informatica mas caros fueron los relacionados con "bots", siendo la perdida anual promedio global notificada de apenas por debajo de los ººº, ººº$. [ ]

Intentar controlar el problema directamente en los sistemas afectados es una propuesta en vano:

• Aumento de mas del 1 % en ra/ware en el primer trimestre de (fuente: PandaLabs)

• Aunque mas del º1, % de los usuarios encuestados en [1] usan antivirus, el 6º, º% de los mismos tienen al menos un programa malintencionado en sus ordenadores. Eso significa que de estos al menos el º4, ºº% de ordenadores infectados tienen un antivirus actualizado en ejecución.

Casi todas las amenazas comparten en la actualidad un punto comun: usan la red para coordinar, distribuir, parchear, controlar y en ultima instancia beneficiarse. Como se muestra en la figura 1 puede implantarse un esquema de alto nivel de los factores de protección y mitigación para proteger a los usuarios.

• La protección de nodo de extremo define todas las protecciones que deben implantarse y ejecutarse directamente en el ordenador de un usuario.

• Los servicios SIEM, IDS y de cortafuegos/filtro son protecciones que deben implantarse a nivel de red. Algunas de las soluciones/factores de mitigación usados en la actualidad se describen a continuación.

Protección basada en nodo de extremo A /os pocos reses de que aparecieran /os prireros virus inforraticos a//a por 1987, /as erpresas se habfan /anzado a vender software de antivirus. Esto condujo a una corpetencia en /a que cada una intent6 superar a /as otras. Los prireros software aparecieron en basicarente dos forras - escaneres y checksurrers . [5] Genericamente se denomina "protección basada en nodo de extremo" al conjunto de soluciones que deben implantarse y ejecutarse directamente en el ordenador de un usuario. Estas soluciones trabajan controlando que otros procesos estan ejecutandose en la maquina, y que acciones realizan.

En general, las protecciones de nodo de extremo originales pueden dividirse en dos grandes grupos:

• Los escaneres son programas que buscan "firmas" en los archivos del sistema en el que estan instalados. Una "firma" en este contexto es una pequefa parte de digitos binarios (una cadena) que esta contenida en el código de ra/ware que el escaner desea detectar.

• Por otro lado, los checksummers trabajan haciendo "listas blancas". El proceso consiste en generar una lista de los programas a los que se les debe permitir que se ejecuten (lista blanca) . Entonces se calcula para cada uno de los programas en esa lista un checksummer. Cuando cualquier programa va a ejecutarse en el sistema se calculara su checksummer y se comparara con los checksummers de la lista para ver si esta autorizado o no.

Tras aparecer el primer antivirus, la competencia estaba asegurada. Para cada nueva tecnica que incluia el antivirus, el ra/ware incluia una contramedida, etcetera. Algunas de 15 las tecnicas que usan los virus para engafar a un antivirus son:

• Polimorfismo: El virus se cambia a si mismo cada vez que se replica, para evitar que lo detecten los escaneres.

• Encriptación: El código de virus esta encriptado, para dificultar el analisis y la

detección. Habitualmente la encriptación es parte del polimorfismo (cambiar 20 simplemente la clave de encriptación genera una nueva firma) .

• Camuflaje: Para evitar su detección por checksummers, los virus intentar evitar las llamadas de sistema monitorizadas y ellos mismos monitorizan las llamadas de sistema que usan los checksummers para hacer su trabajo, escondiendose cada vez que se llama a uno de ellos.

Sin embargo, desde esos primeros dias, la protección de nodo de extremo se ha complicado mucho. En la actualidad, cualquier conjunto de aplicaciones (suite) de seguridad incluye dos o mas de las siguientes partes:

• Cortafuegos personal: Bloquea las conexiones de red no deseadas, tanto de entrada como de salida. Puede bloquear las conexiones en segun el proceso, o sólo 30 por las caracteristicas de la red (origen/destino) .

• Antivirus/anti-ra/ware: Examina los archivos locales y los procesos en ejecución, usando una variación de las tecnicas descritas anteriormente, con muchas variaciones (soporte para archivos encriptados y polim6rficos, por ejemplo) . El software no sólo busca virus sino otros tipos de infecciones (troyanos, gusanos,

etcetera) .

• Anti-spar: Filtro que intenta bloquear el correo no deseado (spar) .

• IDS: Algunas soluciones tambien incluyen un tipo rudimentario de sistemas de detección de intrusión.

Protección basada en la red 5 La defensa en la red se basa en herramientas que pueden categorizarse ampliamente en tres conjuntos:

1. Filtrado Las herramientas de filtrado incluyen herramientas tales como cortafuegos, filtros de spar y censorware.

• Los cortafuegos son puntos de interrupción que examinan el flujo de paquetes y deciden si los dejan pasar o los rechazan segun un conjunto de reglas predeterminadas.

• Los filtros de spar son herramientas que examinan el correo de entrada y de salida e intentan determinar si se trata de un correo legitimo o un correo no deseado (spar) , antes de que el usuario final este implicado. Un filtro de spar puede ejecutarse en cualquier parte del circuito de correo (desde el punto de origen pasando por cualquiera de los remitentes intermedios, hasta la aplicación de lectura de correo en el dispositivo del usuario final) .

• El censorware es un conjunto de herramientas que controlan que contenido 20 se les permite ver a los usuarios. Trabaja de manera similar a un cortafuegos (deja que el trafico fluya o lo bloquea) pero trabaja a nivel de aplicación. Basicamente cualquier herramienta de seguridad que decide si debe dejar que fluya cualquier parte del flujo de trafico de red o debe rechazarla puede categorizarse de esta manera. El filtrado puede realizarse a cualquier nivel, nivel de paquete IP, nivel

de sesión TCP, nivel de aplicación, etc.

º. Detección de intrusión Los sistemas de detección de intrusión son sistemas usados para analizar el flujo de trafico de red e intentar detectar algunos patrones que se categorizan como malignos. Algunos ejemplos del trafico que puede detectar un IDS incluyen:

• ºpar procedente de una maquina en la red controlada.

...

Reivindicaciones:

1. Metodo para la protección de contrasefas, que garantiza un secreto de contrasefa de usuario frente a acciones y software malintencionados sobre dispositivos de entrada y de salida en un hardware de nodo de extremo del usuario, usando una maquina segura que contiene al menos un sistema operativo que ejecuta un software que requiere dicha contrasefa de usuario, caracterizado porque comprende generar un canal de cifrado seguro entre dicho usuario y dicha maquina segura, comprendiendo dicho canal de cifrado seguro generado: -generar, un m6dulo de registro, un estado inicial de un esquema de cifrado cuando dicho usuario accede por primera vez al sistemaº -comunicar, dicho m6dulo de registro, dicho estado inicial de un esquema de cifrado a un m6dulo de cifrado y a un m6dulo de descifradoº -codificar, dicho m6dulo de cifrado, una contrasefa de usuario cada vez que se introduce dicha contrasefa en un dispositivo de entrada a un estado de cifradoº y -decodificar, dicho m6dulo de descifrado, dicha contrasefa cifrada a una forma original de dicha contrasefa de usuario que se reconocera por el servicio, en el que dicho m6dulo de descifrado esta ubicado dentro de dicho sistema operativo.

º. Metodo segun la reivindicación 1, en el que dicha comunicación del m6dulo de registro se realiza por medio de un m6dulo de derivación.

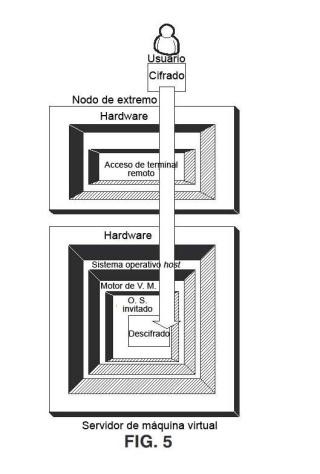

º. Metodo segun la reivindicación 1, que comprende usar dicha maquina segura en una maquina virtual a la que se accede a traves de algun tipo de aplicación de acceso remoto.

4. Metodo segun la reivindicación 1, que comprende usar dicha maquina segura en una maquina virtual local que se ejecuta en dicho hardware de nodo de extremo del usuario.

5. Metodo segun la reivindicación 1, en el que dicho esquema de cifrado se realiza distribuyendo una clave de cifrado maestra a dicho m6dulo de cifrado y dicho m6dulo de descifrado.

6. Metodo segun la reivindicación 5, que comprende generar una clave diferente de dicha clave de cifrado maestra para cada uno de dichos estados iniciales.

º. Metodo segun la reivindicación 6, en el que dicho esquema de cifrado es un esquema de sustitución que cambia cada caracter de dicha contrasefa de usuario original a otro caracter por medio de una aplicación de desplazamiento.

º. Metodo segun la reivindicación 1, que comprende proporcionar a dicho usuario dicha clave de cifrado maestra por medio de la traducción de dicho esquema de cifrado.

º. Metodo segun la reivindicación º, que comprende usar un canal secundario, por ejemplo un dispositivo de telecomunicación móvil, para proporcionar dicha clave de cifrado maestra a dicho usuario.

1º. Metodo segun la reivindicación º, que comprende usar un anillo de cifrado, para proporcionar dicha clave de cifrado maestra a dicho usuario.

11. Sistema para la protección de contrasefas, que comprende: -un m6dulo de registro para generar un estado inicial de cifrado de un esquema de cifrado, generando una clave de cifrado maestraº -un m6dulo de derivación para distribuir dicha clave de cifrado maestra a dichos m6dulos de cifrado y de descifradoº -un m6dulo de cifrado previsto para codificar una contrasefa de usuario a un estado de cifradoº y -un m6dulo de descifrado adaptado para ejecutarse en un sistema operativo y preparado para decodificar dicha contrasefa cifrada a una forma original de dicha contrasefa de usuario, en el que dicho m6dulo de cifrado y dicho m6dulo de descifrado estan dispuestos en una unidad operativa para generar un canal de cifrado seguro entre dicho usuario y dicho sistema operativo que se ejecuta en una maquina segura.

1º. Sistema segun la reivindicación 11, en el que dicha maquina segura es una maquina fisica.

1º. Sistema segun la reivindicación 11, en el que dicha maquina segura es una maquina virtual.

14. Sistema segun la reivindicación 11, en el que dicha maquina segura es una maquina remota y dicho m6dulo de descifrado esta contenido en una capa de red de un motor de maquina virtual.

15. Sistema segun la reivindicación 11, en el que dicha maquina segura es una maquina remota y dicho m6dulo de descifrado esta contenido en una pluralidad elementos de red fisicos.

16. Sistema segun la reivindicación 15, en el que dicha pluralidad de elementos de red fisicos son al menos un encaminador o un conmutador.

Patentes similares o relacionadas:

Procedimiento de control de acceso a una zona segura de un equipo, programa de ordenador, soporte informático y equipo asociados, del 22 de Julio de 2020, de ALSTOM Transport Technologies: Procedimiento de control de acceso a una zona segura de un equipo electrónico a partir de un archivo informático, comprendiendo el equipo electrónico […]

Procedimiento para la generación y verificación de una firma seudónima electrónica, del 17 de Junio de 2020, de Bundesrepublik Deutschland, vertreten durch das Bundesministerium des Inneren, vertreten durch das Bundesamt für Sicherheit in der: Procedimiento para la generación y verificación de una firma seudónima electrónica para el uso en la comunicación entre un generador y un […]

Procedimiento y dispositivos de protección de la introducción de un código alfanumérico, de la producción de un programa de ordenador y medios de almacenamiento correspondiente, del 20 de Mayo de 2020, de Ingenico Group: Procedimiento de protección para la introducción de un código alfanumérico por parte de un usuario durante una transacción, caracterizado por que utiliza las siguientes […]

Dispositivo de comunicación móvil soportado por un sistema informático basado en la nube, del 12 de Febrero de 2020, de Legic Identsystems AG: Un dispositivo de comunicación móvil que comprende un transceptor para intercambio inalámbrico de datos, comprendiendo el transceptor un módulo de comunicación […]

Procedimiento para generar un software token, producto de programa informático y sistema informático de servicio, del 2 de Octubre de 2019, de BUNDESDRUCKEREI GMBH: Procedimiento para generar un software token con los siguientes pasos: - puesta a disposición de un elemento de seguridad , en donde el elemento […]

Método y sistema para acceso restringido a servicio, del 7 de Agosto de 2019, de Telefónica Germany GmbH & Co. OHG: Sistema para proporcionar acceso a contenido restringido o servicios en un proveedor de contenido, que comprende el proveedor de contenido, […]

Procedimiento de autenticación de red y dispositivo para su implementación, del 19 de Junio de 2019, de Keypasco AB: Un método de autenticación de red a ser implementado usando un servidor de red , un dispositivo de autenticación de red y un dispositivo de usuario para […]

Método y aparato para la mediación de comunicaciones, del 19 de Junio de 2019, de Eckoh UK Limited: Método para mediar comunicaciones entre un primer dispositivo informático y un segundo dispositivo informático, mediante un dispositivo informático […]