Método y dispositivo de control de acceso a medio de almacenamiento fiable.

Un método para dar acceso a contenido en un medio de almacenamiento (101),

que comprende

obtener datos criptográficos (Y) a partir de variaciones en un parámetro físico del medio de almacenamiento (101), donde las variaciones en el parámetro físico (102) del medio de almacenamiento (101) son variaciones que suceden de modo natural en el parámetro físico,

leer datos de ayuda (W) del medio de almacenamiento (101), y

dar el acceso basándose en una aplicación de una función contractiva de delta a los datos criptográficos (Y) y los datos de ayuda (W).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2003/006322.

Solicitante: INTRINSIC ID B.V.

Nacionalidad solicitante: Países Bajos.

Dirección: HIGH TECH CAMPUS 9 5656 AE EINDHOVEN PAISES BAJOS.

Inventor/es: LINNARTZ, JOHAN, P., M., G..

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G11B20/00 FISICA. › G11 REGISTRO DE LA INFORMACION. › G11B REGISTRO DE LA INFORMACION BASADO EN UN MOVIMIENTO RELATIVO ENTRE EL SOPORTE DE REGISTRO Y EL TRANSDUCTOR (registro de valores medidos según un procedimiento que no necesita el uso de un transductor para la reproducción G01D 9/00; aparatos de registro o de reproducción que utilizan una banda marcada por un procedimiento mecánico, p. ej. una banda de papel perforada, o que utilizan soportes de registro individuales, p. ej. fichas perforadas o fichas magnéticas G06K; transferencia de datos de un tipo de soporte de registro a otro G06K 1/18; circuitos para el acoplamiento de la salida de un dispositivo de reproducción a un receptor radio H04B 1/20; cabezas de lectura para gramófonos o transductores acústicos electromecánicos o sus circuitos H04R). › Tratamiento de la señal, no específica del procedimiento de registro o reproducción; Circuitos correspondientes.

PDF original: ES-2510642_T3.pdf

Fragmento de la descripción:

Método y dispositivo de control de acceso a medio de almacenamiento fiable

La presente invención se refiere a un procedimiento y dispositivo para dar acceso a contenido de un medio de almacenamiento en el que datos criptográficos utilizados para determinar si se debe dar acceso se obtienen a partir de una propiedad del medio de almacenamiento.

La presente invención se refiere además a un aparato de reproducción y/o grabación que comprende tal dispositivo, y a un producto de programa informático dispuesto para hacer que un procesador ejecute el método de acuerdo con la invención.

Para proteger el contenido de medios de almacenamiento como CD, DVD, etc. contra copias no autorizadas, el contenido se suele almacenar de manera cifrada. Esto significa que un aparato de reproducción autorizado necesita poder obtener las claves de descifrado necesarias, preferentemente de tal forma que los aparatos de reproducción no autorizados no puedan obtener estas claves. Normalmente, estas claves de descifrado se generan basándose en datos escondidos en el medio de almacenamiento, preferentemente junto con datos escondidos en el reproductor. Los reproductores autorizados se proveen con tales datos durante su fabricación. Este sistema se usa, por ejemplo, para los vídeos en DVD.

En lo anteriormente referido, existe la posibilidad de un ataque de clonación en el que el contenido cifrado y los datos de descifrado escondidos en el medio de almacenamiento pueden copiarse por completo sobre un segundo medio de almacenamiento. La protección contra este tipo de ataque de clonación se puede lograr escondiendo los datos de descifrado en el disco mismo, en vez de almacenarlos como datos en el medio de almacenamiento. Una forma de realizar esto es mediante el uso de la denominada "fluctuación". Los datos de descifrado se obtienen del medio de almacenamiento como variaciones en un parámetro físico del medio de almacenamiento. Distintos medios tendrán una fluctuación distinta o estarán desprovistos de fluctuación, de manera que se generarán distintas claves de descifrado para ese disco, lo que significa que fallará el descifrado del contenido. Se hace referencia a la patente US 5.724.327 (expediente del mandatario PHN 13922) del mismo cesionario que la presente invención, en la cual se describen varias técnicas para crear dicha "fluctuación" y almacenar información en la misma.

Las aberraciones que suceden de modo natural que se producen en el proceso de estampado de discos CD o DVD grabables pueden usarse para crear una clave criptrográfica para el cifrado del contenido que se va a grabar en estos discos. Se hace referencia al documento EP-A- 76 174 como ejemplo del uso de propiedades que suceden de modo natural de un disco para generar un identificador único. Un problema conocido con este tipo de planteamientos es que pequeñas desviaciones en la medición de las propiedades físicas pueden producir la clave equivocada. Normalmente esto se evita usando, en vez de propiedades que suceden de modo natural, identificadores medibles con fiabilidad, realizados intencionadamente. Se hace referencia a la patente US 6.29.92 (expediente del mandatario PHN 16372) del mismo cesionario y del mismo inventor que la presente invención, que describe una técnica para deducir un identificador criptográfico a partir de datos complementarios escritos intencionadamente. Esto requiere un procesamiento adicional del disco, lo cual complica y encarece el proceso.

Es un objetivo de la presente invención proporcionar un método de acuerdo con el preámbulo, que tolere pequeñas desviaciones en el valor medido de la propiedad del medio de almacenamiento.

Este objetivo se logra de acuerdo con la invención mediante un método que comprende obtener datos criptográficos a partir de una propiedad del medio de almacenamiento, leer datos de ayuda del medio de almacenamiento, y dar el acceso basándose en una aplicación de una función contractiva de delta a los datos criptográficos y los datos de ayuda.

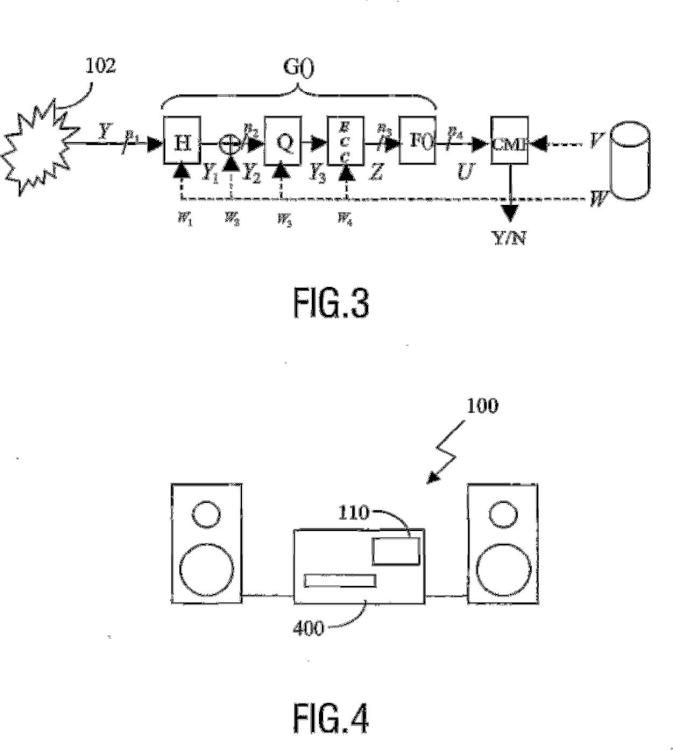

Una función contractiva de delta es una función que tiene una entrada primaria (los datos criptográficos), una entrada secundaria (los datos de ayuda) y que genera una salida basándose en las entradas primaria y secundaria. La entrada secundaria es una entrada de control en el sentido de que define intervalos de valores para la señal de entrada primaria y el valor de salida correspondiente para cada intervalo de valores de entrada primarios.

Más concretamente, para cualquier valor de entrada original arbitrario, la función contractiva de delta permite elegir un valor adecuado para la entrada secundaria, de manera que cualquier valor de la entrada primaria lo suficientemente parecido a dicho valor de entrada primaria original lleva al mismo valor de salida. Por otro lado, valores sustancialmente diferentes de la entrada primaria llevan avalores diferentes de la salida.

El valor medido ha de cuantificarse en valores discretos antes de poder procesarse criptográficamente. Puesto que es probable que toda medida contenga algo de ruido, el resultado de la cuantificación puede diferir de un experimento a otro. En particular, si un parámetro físico adopta un valor cercano a un umbral de cuantificación, cantidades mínimas de ruido podrían cambiar el resultado. Tras la aplicación de los datos cuantificados a una función criptográfica, los cambios mínimos se verán magnificados y el resultado no se parecerá en absoluto al resultado previsto. Esto es fundamentalmente una propiedad necesaria de las funciones criptográficas.

La función contractiva de delta mejora la fiabilidad de los datos criptográficos obtenidos porque permite elegir los datos de ayuda de manera adecuada para adaptar los datos criptográficos que estén demasiado cerca de un umbral de cuantificación a una portadora es particular. Entonces es posible usar medidas de aberraciones que suceden de modo natural aunque tales medidas sean poco fiables.

Tanto en la solicitud de patente internacional WO /51244 como el artículo correspondiente, "A Fuzzy Commitment Scheme", de An Juels y Martin Wattenberg, publicado en G. Tsudik, ed., Sixth ACM Conference on Computer and Communications Security, págs. 28-36, ACM Press, 1999, se divulga el denominado sistema de asignación difusa que autentica a las personas basándose en un valor biométrico cercano a, pero no necesariamente igual que, un valor de referencia. El sistema evita cualquier aprendizaje acerca del valor de referencia por parte de un agresor. El artículo se limita a describir aplicaciones biométricas del sistema y no divulga, insinúa ni sugiere la aplicación del sistema a la protección contra copias, ni mucho menos a la autenticación basada en fluctuación de los medios de almacenamiento.

En las reivindicaciones dependientes se exponen varios modos de realización ventajosos.

Es otro objetivo de la presente invención proporcionar un dispositivo de acuerdo con el preámbulo, que pueda tolerar pequeñas desviaciones en el valor medido de la propiedad del medio de almacenamiento.

Este objetivo se logra de acuerdo con la invención mediante un dispositivo dispuesto para dar acceso al contenido de un medio de almacenamiento, que comprende unos primeros medios de lectura para obtener datos criptográficos a partir de una propiedad del medio de almacenamiento, unos segundos medios de lectura para leer datos de ayuda del medio de almacenamiento, y medios de control de acceso para dar el acceso basándose en una aplicación de una función contractiva de delta a los datos criptográficos y los datos de ayuda.

Estos y otros aspectos de la invención serán evidentes y se dilucidarán con referencia a los modos de realización representados en los dibujos, en los que:

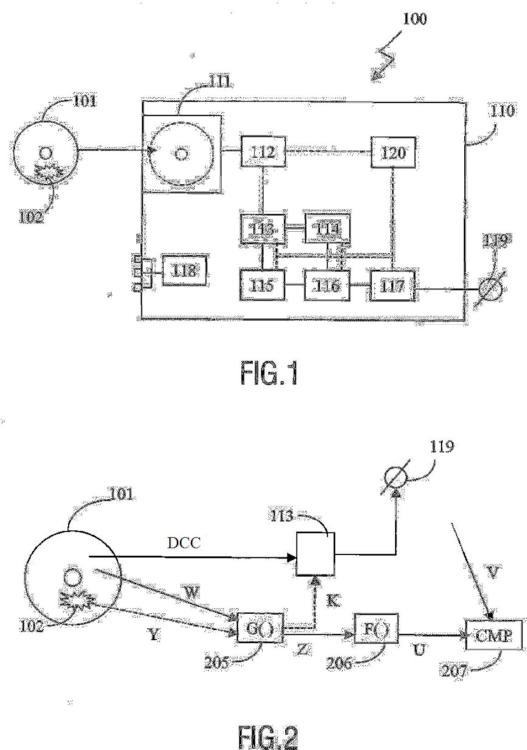

la figura 1 muestra una representación esquemática de un sistema que comprende un medio de almacenamiento y un aparato anfitrión de acuerdo con la invención;

la figura 2 muestra una ilustración esquemática de un proceso de autorización;

la figura 3 muestra una ilustración esquemática de un modo de realización de una función contractiva de delta; la figura 4 muestra una ilustración esquemática de un aparato de reproducción de audio que comprende el aparato anfitrión.

En todas las figuras, referencias numéricas iguales indican características similares o correspondientes. Algunas de las características que se indican en los dibujos se implementan normalmente en el software, y por lo tanto representan entidades de software, tales como módulos u objetos de software.

La figura 1 muestra una representación esquemática de un sistema 1 que comprende un medio de almacenamiento 11 y un aparato anfitrión 11 conforme a la invención. El aparato anfitrión 11 comprende un receptáculo 111... [Seguir leyendo]

Reivindicaciones:

1. Un método para dar acceso a contenido en un medio de almacenamiento (11), que comprende

obtener datos criptográficos (Y) a partir de variaciones en un parámetro físico del medio de almacenamiento (11), donde las variaciones en el parámetro físico (12) del medio de almacenamiento (11) son variaciones que suceden de modo natural en el parámetro físico, leer datos de ayuda (W) del medio de almacenamiento (11), y

dar el acceso basándose en una aplicación de una función contractiva de delta a los datos criptográficos (Y) y los datos de ayuda (W).

2. El método de la reivindicación 1, que comprende deducir una clave de descifrado (K) para descifrar el contenido al menos de la aplicación de la función contractiva de delta.

3. El método de la reivindicación 2, que comprende deducir la clave de descifrado (K) adicionalmente a partir de datos suministrados por un aparato de reproducción o de grabación (4).

4. El método de la reivindicación 1, en el que se da el acceso si la salida de la función contractiva de delta corresponde a un valor de control (V).

5. El método de la reivindicación 4, que comprende aplicar una función criptográfica a la salida de la función contractiva de delta y comparar la salida de la función criptográfica con el valor de control (V).

6. El método de la reivindicación 5, en el que la función criptográfica es una función de troceo unidireccional.

7. El método de la reivindicación 4, donde el valor de control se almacena en una tarjeta inteligente.

8. El método de la reivindicación 4, donde el valor de control se graba en el medio de almacenamiento (11).

9. El método de la reivindicación 1, en el que la función contractiva de delta implica una combinación de uno o más de: una multiplicación de matrices sobre los datos criptográficos (Y), una suma lineal de al menos una porción de los datos de ayuda (W), una cuantificación en la cual las áreas de cuantificación las define una porción de los datos de ayuda (W), y decodificación de corrección de errores.

1. El método según una cualquiera de las reivindicaciones anteriores, donde los datos de ayuda definen intervalos de valores para los datos criptográficos y el valor de salida correspondiente para cada intervalo de los datos criptográficos.

11. El método según una cualquiera de las reivindicaciones anteriores, donde la función contractiva de delta aplica un esquema de corrección de errores y donde los datos de ayuda contienen redundancia, cuantificándose los datos criptográficos en valores discretos.

12. El método según la reivindicación 1, donde

- el medio de almacenamiento es un medio de almacenamiento estampado y el parámetro físico del medio de almacenamiento es una aberración producida durante el proceso de estampado del medio de almacenamiento.

13. Un método para calcular bits fiables a partir de datos criptográficos, que comprende obtener los datos criptográficos (Y) a partir de variaciones en un parámetro físico (12) de un medio de almacenamiento (11), donde las variaciones en el parámetro físico (12) del medio de almacenamiento (11) son variaciones que suceden de modo natural en el parámetro físico, leer datos de ayuda (W) del medio de almacenamiento (11), y calcular los bits fiables basándose en una aplicación de una función contractiva de delta a los datos criptográficos (Y) y los datos de ayuda (W).

14. Un dispositivo (11) dispuesto para dar acceso a contenido en un medio de almacenamiento (11), que comprende unos primeros medios de lectura (112) para obtener datos criptográficos (Y) a partir de variaciones en un parámetro físico del medio de almacenamiento (11), donde las variaciones en el parámetro físico (12) del medio de almacenamiento (11) son variaciones que suceden de modo natural en el parámetro físico, unos segundos medios de lectura (112) para leer datos de ayuda (W) del medio de almacenamiento (11), y unos medios de control de acceso para dar el acceso basándose en una aplicación de una función contractiva de delta a los datos criptográficos (Y) y los datos de ayuda (W).

15. Un aparato de reproducción y/o grabación (4) que comprende un dispositivo (11) según la reivindicación 14 y dispuesto para realizar la reproducción y/o grabación si el dispositivo (11) da acceso.

16. Un dispositivo (11) dispuesto para calcular bits fiables a partir de datos criptográficos, que comprende unos primeros medios de lectura (112) para obtener los datos criptográficos (Y) a partir de variaciones en un parámetro

físico (12) del medio de almacenamiento (11), donde las variaciones en el parámetro físico (12) del medio de almacenamiento (11) son variaciones que suceden de modo natural en el parámetro físico, unos segundos medios de lectura (112) para leer datos de ayuda (W) del medio de almacenamiento (11), y calcular los bits fiables basándose en una aplicación de una función contractiva de delta a los datos criptográficos (Y) y los datos de ayuda 5 (W).

17. Un producto de programa informático dispuesto para hacer que un procesador ejecute el método de la reivindicación 1,2,3, 4, 5, 6, 7, 8, 9,1, 11,12 y/o 13.

Patentes similares o relacionadas:

Imágenes en línea seguras, del 4 de Diciembre de 2019, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un dispositivo de generación de imágenes seguras para proteger una imagen , comprendiendo el dispositivo de generación de imágenes seguras: un […]

Procedimiento de gestión del número de visualizaciones, procesador de seguridad y terminal para este procedimiento, del 14 de Agosto de 2019, de VIACCESS: Procedimiento de gestión del número de visualizaciones de un contenido audiovisual, constando este procedimiento de: - el suministro de un contenido audiovisual […]

Procedimiento y sistema que incorporan una huella digital no detectable en un archivo de medios digitales, del 14 de Mayo de 2019, de Capricode Oy: Soporte legible por ordenador que comprende un archivo de medios digitales con marca de agua detectable por los sentidos humanos, en el que: - la aplicación de marcas […]

Procedimiento y aparato para integrar y extraer datos de marcas de agua en una señal de audio, del 25 de Abril de 2019, de FUNDACIO PER A LA UNIVERSITAT OBERTA DE CATALUNYA: Procedimiento para integrar datos de marca de agua en una señal de audio, caracterizado porque el procedimiento comprende: - calcular una […]

Procedimiento de protección de un contenido multimedia registrado en una red doméstica, del 20 de Febrero de 2019, de VIACCESS: Procedimiento de protección de un contenido multimedia registrado, en el cual: - una cabecera de red transmite un contenido multimedia […]

Imágenes en línea seguras, del 19 de Febrero de 2019, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un dispositivo de generación de imágenes seguras para proteger una imagen , comprendiendo el dispositivo de generación de imágenes seguras: un procesador ; […]

Medios de protección contra las lecturas no autorizadas de un soporte de grabación, del 27 de Septiembre de 2018, de Bonnan, Cyril: Soporte de información accesible en lectura y en el que está almacenada una obra, en particular multimedia, destinada a ser leída por un aparato que comprende […]

Medios de protección contra las lecturas no autorizadas de un soporte de grabación, del 27 de Septiembre de 2018, de Bonnan, Cyril: Soporte de información accesible en lectura y en el que está almacenada una obra, en particular multimedia, destinada a ser leída por un aparato que comprende […]

Dispositivo anticopia de audio, del 19 de Junio de 2018, de VELAZ LOMBIDE, Iñigo: 1. Dispositivo anticopia de audio; caracterizado porque dispone al menos de un generador de señales, ondas o tonos , un amplificador y una matriz de […]