Método de comprobación de integridad en redes inalámbricas protegidas.

Un método de modo de seguridad que comprende recibir (210) un mensaje de capa 3 en un primer dominiodesde una red,

determinar (220) si el mensaje de capa 3 tiene información de protección de integridad, y averiguar(240) si se ha iniciado un modo de seguridad en el primer dominio, el método caracterizado por:

detectar (240) si un modo de seguridad se ha iniciado en un segundo dominio; y

reenviar (260) el mensaje de capa 3 a una capa superior, si el mensaje de capa 3 carece de información deprotección de integridad y un modo de seguridad no se ha iniciado en el primer dominio y se ha iniciado en elsegundo dominio.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06014566.

Solicitante: Motorola Mobility LLC .

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 600 North US Highway 45 Libertyville, IL 60048 ESTADOS UNIDOS DE AMERICA.

Inventor/es: PUTCHA,PADMAJA, HUI,ZHAO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/56

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2395946_T3.pdf

Fragmento de la descripción:

Método de comprobación de integridad en redes inalámbricas protegidas Campo de la descripción Esta descripción se refiere de manera general a comunicaciones radiotelefónicas y, en particular, a la comprobación de integridad de mensajes de señalización en una estación móvil.

Antecedentes de la descripción

De acuerdo con la Especificación Técnica 25.331 del Proyecto de Cooperación de Tercera Generación (3GPP) , una variable INTEGRITY_PROTECTION_INFO indica el estado de protección de integridad en una estación móvil (MS) en la capa de control de recursos radio (RRC) . El estado de protección de integridad puede ser o bien “no iniciado” o bien “iniciado”. Si la variable INTEGRITY_PROTECTION_INFO tiene el valor “iniciado”, cualquier mensaje de RRC recibido por la MS se comprobará para una “información de comprobación de Integridad” del elemento de información (IE) . Si la “información de comprobación de Integridad” del IE no está presente, la MS descartará el mensaje.

De acuerdo con la Especificación Técnica 24.008 del 3GPP, la señalización protegida de integridad es obligatoria cuando una estación móvil está en un modo conectado de UMTS con una red. Hay algunas excepciones, no obstante, al requerimiento de que todos los mensajes de señalización de capa 3 estén protegidos de integridad. Por ejemplo, los mensajes de “petición de autentificación” del dominio de circuitos conmutados (CS) y “petición de autentificación y cifrado” del dominio de paquetes conmutados (PS) no necesitan estar protegidos de integridad. De esta manera, estos tipos de mensajes pueden estar omitiendo la “información de comprobación de Integridad” del IE.

Cuando las conexiones del dominio de CS y dominio de PS entre una red y una estación móvil se están estableciendo concurrentemente, se puede recibir un mensaje de capa 3 no protegido de integridad del dominio en la estación móvil después de otro mensaje del dominio que inicia la protección de integridad. El requerimiento de la Especificación Técnica 25.331 del 3GPP puede provocar a una MS descartar el mensaje de capa 3 no protegido de integridad. La consecuencia de este descarte puede provocar una incapacidad de completar una llamada. Por ejemplo, si un mensaje de “petición de autentificación” del dominio de CS (y su copia) se descarta consecuentemente por la MS, entonces la llamada no puede completarse y se caerá finalmente.

En otras palabras, cuando se recibe un mensaje de capa 3 no protegido de integridad en un dominio por una MS después de un comando para iniciar la protección de integridad en otro dominio, la MS descarta el mensaje de capa 3 no protegido de integridad. Por otra parte, si el mismo mensaje de capa 3 no protegido de integridad en un dominio fue recibido por la MS antes del comando para iniciar la protección de integridad en otro dominio, entonces la MS procesa adecuadamente el mensaje de capa 3 no protegido de integridad. Debido a que los mensajes de RRC (Estrato de Acceso) y los mensajes de capa 3 (Estrado de No Acceso) usan diferentes portadores radio y tiene diferentes prioridades, hay un riesgo real de que un mensaje no protegido de integridad para un dominio y un mensaje de iniciación de protección de integridad para otro dominio se recibirán fuera de servicio por una MS.

La US 2003/236085 A1 revela un equipo de usuario (UE) que puede procesar dos mensajes de RRC uno independientemente del otro, cada uno de los cuales puede contener un valor START para el mismo dominio. Un método para la reconfiguración del modo de seguridad se conoce a partir de la US 2003/0100291 A1.

Hay una oportunidad para una MS para procesar mensajes de capa 3 no protegido de integridad fuera de servicio e iniciación de protección de integridad para reducir el número de llamadas caídas. Esto se logra mediante el método de la reivindicación 1. Los diversos aspectos, rasgos y ventajas de la descripción llegarán a ser evidentes más plenamente a aquellos que tienen experiencia habitual en la técnica tras la consideración cuidadosa de los siguientes Dibujos y la Descripción Detallada anexa.

Breve descripción de los dibujos La FIG. 1 muestra un sistema 3GPP simplificado con una estación móvil y una red de acuerdo con una realización.

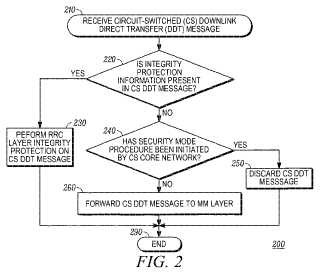

La FIG. 2 muestra un diagrama de flujo de un método de modo de seguridad para la estación móvil mostrada en la FIG. 1 de acuerdo con una primera realización.

La FIG. 3 muestra un primer diagrama de flujo de señal ejemplo para un método de modo de seguridad en el sistema 3GPP mostrado en la FIG. 1 de acuerdo con la primera realización.

La FIG. 4 muestra un segundo diagrama de flujo de señal ejemplo para un método de modo de seguridad en el sistema 3GPP mostrado en la FIG. 1 de acuerdo con la primera realización.

La FIG. 5 muestra un diagrama de flujo de un método de modo de seguridad para la estación móvil mostrada en la FIG. 1 de acuerdo con una segunda realización.

La FIG. 6 muestra un tercer diagrama de flujo de señal ejemplo para un método de modo de seguridad en el sistema 3GPP mostrado en la FIG. 1 de acuerdo con la segunda realización.

Descripción detallada Tanto en los dominios de circuitos conmutados (CS) y los de paquetes conmutados (PS) , una red central puede iniciar un mensaje de señalización de capa 3 no protegido de integridad antes de iniciar un mensaje de control de recursos radio (RRC) para iniciar la protección de integridad. Cuando tanto una red central de CS como una red central de PS están estableciendo concurrentemente una conexión con una estación móvil (MS) , un mensaje de señalización de capa 3 no protegido de integridad para un dominio puede llegar a una MS o bien antes o bien después de un mensaje de iniciación de protección de integridad para otro dominio. Debido a que los mensajes de RRC (Estrato de Acceso) y mensajes de capa 3 (Estrato de No Acceso) se envían con diferentes prioridades sobre diferentes portadores radio, hay un riesgo real de que un MS recibirá un mensaje de señalización de capa 3 no protegido de integridad para un dominio después de recibir un mensaje de RRC (Estrato de Acceso) para iniciar la protección de integridad en otro dominio.

Un método de modo de seguridad de estación móvil recibe un mensaje de capa 3 o bien en el dominio de paquetes conmutados (PS) o bien de circuitos conmutados (CS) , determina si el mensaje de capa 3 está protegido de integridad, determina si la protección de integridad se ha iniciado en ese dominio, y reenvía el mensaje de capa 3 a la capa de gestión de movilidad del dominio adecuado en la MS si el mensaje de capa 3 no está protegido de integridad y la protección de integridad no se ha iniciado en ese dominio. Si la protección de integridad se ha iniciado en ese dominio, entonces se descarta el mensaje de capa 3. Este método acomoda una situación en que una MS recibe un mensaje de capa 3 no protegido de integridad para un dominio después de recibir un mensaje de iniciación de protección de integridad en otro dominio.

La FIG. 1 muestra un sistema 3GPP simplificado 100 con una estación móvil 180 y una red 190 de acuerdo con una realización. En las realizaciones discutidas, se muestra un sistema de comunicación inalámbrico 3GPP; no obstante, los principios revelados se pueden aplicar a otros tipos de sistemas de comunicación inalámbricos que incluyen versiones futuras del sistema 3GPP. La estación móvil 180, algunas veces referida como un dispositivo móvil o equipo de usuario (UE) , puede ser un radioteléfono, ordenador portátil con conexión inalámbrica, dispositivo de mensajería inalámbrico, u otro tipo de dispositivo de comunicación inalámbrico compatible con la red 190.

La red 190 incluye una red central de circuitos conmutados (CS) 196 así como una red central de paquetes conmutados (PS) 198. La red central de CS 196 y la red central de PS 198 funcionan independientemente una de la otra. Por ejemplo, la red central de PS puede iniciar la protección de integridad en un momento, y la red central de CS puede iniciar la protección de integridad en un momento posterior que no está coordinado con la iniciación de la protección de integridad de la red central de PS. La red central de CS 196 y la red central de PS 198 llegan juntas a un control de recursos radio (RRC) de Controlador de Red Radio (RNC) 194 y una entidad de control de enlace radio (RLC) dentro de la red 190 y de esta manera tanto los mensajes de PS como de CS se transmiten a través de un enlace de comunicación inalámbrico 110 a la estación móvil 180. La estación móvil 180 comunica con la red 190 a través del enlace de comunicación inalámbrico... [Seguir leyendo]

Reivindicaciones:

1. Un método de modo de seguridad que comprende recibir (210) un mensaje de capa 3 en un primer dominio desde una red, determinar (220) si el mensaje de capa 3 tiene información de protección de integridad, y averiguar

(240) si se ha iniciado un modo de seguridad en el primer dominio, el método caracterizado por:

detectar (240) si un modo de seguridad se ha iniciado en un segundo dominio; y

reenviar (260) el mensaje de capa 3 a una capa superior, si el mensaje de capa 3 carece de información de protección de integridad y un modo de seguridad no se ha iniciado en el primer dominio y se ha iniciado en el segundo dominio.

2. Un método de modo de seguridad de acuerdo con la reivindicación 1 que además comprende:

realizar (230) protección de integridad en el mensaje de capa 3, si el mensaje de capa 3 tiene información de protección de integridad.

3. Un método de modo de seguridad de acuerdo con la reivindicación 1 que además comprende:

descartar (250) el mensaje de capa 3, si el mensaje de capa 3 carece de información de protección de integridad y un modo de seguridad se ha iniciado en el primer dominio.

4. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que determinar (220) si el mensaje de capa 3 tiene información de protección de integridad además comprende:

comprobar una “información de comprobación de Integridad” del elemento de información.

5. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que averiguar (240) si se ha iniciado un modo de seguridad en el primer dominio comprende:

comprobar la recepción de un mensaje de comando de iniciación de protección de integridad en el primer dominio.

6. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que detectar (240) si se ha iniciado un modo de seguridad en un segundo dominio comprende:

comprobar la recepción de un mensaje de comando de iniciación de protección de integridad en el segundo dominio.

7. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que averiguar (240) si se ha iniciado un modo de seguridad en el primer dominio comprende:

comprobar una variable para un valor que indica que la protección de integridad ha comenzado en el primer dominio.

8. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que detectar (240) si se ha iniciado un modo de seguridad en un segundo dominio comprende:

comprobar una variable para un valor que indica que la protección de integridad ha comenzado en el segundo dominio.

9. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que la capa superior es una capa de gestión de movilidad para el primer dominio.

10. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que el primer dominio es de circuitos conmutados (196) y el segundo dominio es de paquetes conmutados (198) .

11. Un método de modo de seguridad de acuerdo con la reivindicación 1 en el que el primer dominio es de paquetes conmutados (198) y el segundo dominio es de circuitos conmutados (196) .

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]