METODO DE ASEGURAMIENTO DE LOS DATOS DE CONFIGURACION DE LA RED EN LAS REDES DE AUTOMATIZACION.

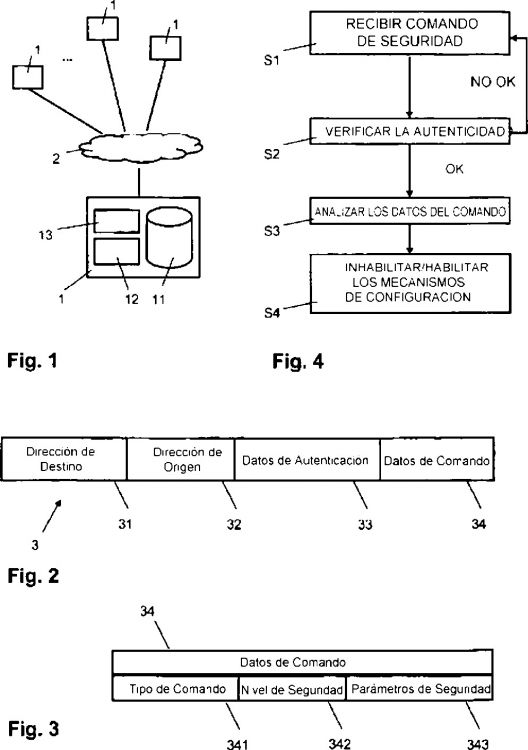

Un método de aseguramiento de los datos de configuración (11) de una red almacenados en dispositivos (1) conectados a una red de automatización (2),

comprendiendo el método:

- el envío de un mensaje de seguridad (3) a todos los dispositivos (1) de la red de automatización (2), siendo indicativo el mensaje de seguridad (3) de la inhabilitación de la configuración o de la habilitación de la configuración e incluyendo datos de comando (34) indicativos del nivel de seguridad,

- la inhabilitación o habilitación, en el dispositivo (1) respectivo, de los mecanismos seleccionados para la alteración de los datos de configuración (11), basándose en los datos de comando (34)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05405691.

Solicitante: ABB RESEARCH LTD..

Nacionalidad solicitante: Suiza.

Dirección: AFFOLTERNSTRASSE 52,8050 ZURICH.

Inventor/es: DACFEY,DZUNG.

Fecha de Publicación: .

Fecha Solicitud PCT: 9 de Diciembre de 2005.

Fecha Concesión Europea: 30 de Junio de 2010.

Clasificación Internacional de Patentes:

- H04L12/24E

- H04L29/06S4

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Método de aseguramiento de los datos de configuración de la red en las redes de automatización.

Campo de la invención

La presente invención se refiere a la configuración automática de redes. Específicamente, la invención se refiere al aseguramiento de los datos de configuración de red almacenados en los dispositivos conectados a una red de automatización.

Antecedentes de la invención

Las redes de automatización industrial modernas se basan en redes de comunicación que soportan la configuración remota y/o el aprendizaje adaptativo y hacen uso de un número de características de configuración automática. Típicamente, estas características de configuración automática se implementan dejando que la red aprenda adaptativamente la configuración a través de la observación del tráfico de red. Por ejemplo, el juego de protocolos TCP/IP/Ethernet, usados en redes Ethernet industriales, incluye un número de protocolos de cuidado y mecanismos diseñados para simplificar el funcionamiento y configuración de la red para los usuarios. Los dispositivos y módulos de la conexión en red aprenden su mejor configuración (por ejemplo, los conmutadores/enrutadores a usar para un cierto destino), (i), mediante la observación del tráfico de usuario y, (ii), intercambiando información de configuración entre ellos. Las implementaciones conocidas incluyen conmutadores y cachés ARP ("Address Resolution Protocol" o "Protocolo de Resolución de Direcciones") que aprenden el mapeado de puertos/direcciones MAC ("Medium Access Control" o "Control de Acceso al Medio") a partir del tráfico entrante, los protocolos DHCP ("Dynamic Host Configuration Protocol" o "Protocolo de Configuración Dinámica del Alojamiento") y ARP para mapear las direcciones MAC a IP ("Internet Protocol" o "Protocolo de Internet"), los protocolos de enrutado RIP ("Routing Information Protocol" o "Protocolo de Enrutado de Información") y OSPF ("Open Shortest Path First" o "Primero el Recorrido Libre Más Corto") para intercambiar la información de enrutado IP, el protocolo NetBIOS ("Network Basic Input Output System" o "Sistema Básico de Entrada y Salida de Red") para encontrar nodos y el protocolo DNS ("Dynamic Network Services" o "Servicios de Red Dinámicos") para mapear nombres a direcciones IP. También el protocolo SNMP ("Simple Network Management Protocol" o "Protocolo Simple de Administración de Red") hace posible acceder directamente a las tablas de configuración en los equipos de conexión en red.

Las versiones actuales de estos protocolos no están protegidas contra ataques electrónicos. Un atacante podría de ese modo, (i) insertar mensajes de tráfico falsos (por ejemplo con la dirección de origen falsa) para confundir a los algoritmos de aprendizaje, (ii), suplantar al servidor o a otros equipos de la red y enviar respuestas erróneas a solicitudes de información de enrutado o conmutación o, (iii), desconfigurar los equipos de red directamente mediante el envío de comandos de configuración erróneos.

En el nivel de la aplicación, específicamente para procesos industriales o de automatización de producción, es posible también que un atacante desconfigure intencionadamente (o inadvertidamente) los parámetros de automatización o de control del proceso.

Para superar las vulnerabilidades de los protocolos de conexión en red mencionadas anteriormente, convencionalmente, los defectos se acometen individualmente y para cada protocolo. Típicamente, se introducen extensiones de seguridad que soportan autenticación criptográfica (utilizando interrogación/respuesta o firmas digitales) e intercambio de claves para el posterior cifrado. Esto implica que cada mensaje transmitido se protegerá y deberá ser procesado de acuerdo con el algoritmo criptográfico específico. En el nivel de la aplicación, la protección se proporciona mediante la asignación a los usuarios de roles específicos que definen derechos para operar o para reconfigurar el sistema.

Sin embargo, estas soluciones requieren una activación por separado de la medida de seguridad para cada protocolo, aplicación y dispositivo. Esto puede ser molesto e inaceptable en la práctica.

La Patente US 5.784.577 se relaciona con la modificación de los datos de configuración de un Dispositivo Lógico Programable (PLD, del inglés "Programmable Logic Device"). La versión incrementada del número de control y los datos de configuración del PLD modificados se descargan al PLD, después de lo que se envía una señal de inhabilitación, impidiendo la modificación adicional de los datos de configuración.

Descripción de la invención

Es un objetivo por tanto de la presente invención proteger los mecanismos de configuración en las redes de automatización contra ataques electrónicos, sin tener que proporcionar medidas de seguridad separadas para los diferentes protocolos, aplicaciones y dispositivos. Este objetivo se alcanza mediante un método de aseguramiento de los datos de configuración de la red de acuerdo con la reivindicación 1 y un dispositivo de acuerdo con la reivindicación 7. Son evidentes realizaciones adicionales preferidas a partir de las reivindicaciones dependientes.

La presente invención se aprovecha del hecho de que en los sistemas de automatización industrial hay dos fases o modos bien separados:

1) Instalación y configuración

El personal especializado está presente en la planta para ajustar y ensayar el sistema de automatización y su configuración. Durante esta fase es deseable una completa flexibilidad en las características de configuración y de aprendizaje automático. Por ello los datos de configuración de la red almacenados en los dispositivos de la red de automatización se alteran adaptativamente en esta fase.

2) Funcionamiento normal

Los operadores supervisan y controlan el proceso de automatización durante el funcionamiento normal. No se van a realizar cambios en la configuración de la red de automatización en esta fase.

Para la finalidad de la presente invención, una red de automatización es cualquier red de comunicaciones de área local que soporta una configuración automática y/o remota de los datos de configuración de la red en los dispositivos de conexión en red y/o los dispositivos de automatización y control de procesos conectados a la red. Más aún, en el contexto de esta presentación, los datos de configuración de la red incluyen información de enrutado, por ejemplo los conmutadores/enrutadores a usar para un cierto destino, la información de direccionado, por ejemplo el mapeado de puertos/direcciones MAC y cualquier otro dato relacionado con la topografía de la red.

De acuerdo con la presente invención, los objetivos mencionados anteriormente se consiguen de modo particular de modo que, en respuesta a un mensaje de seguridad recibido a través de la red de automatización e indicativo de la inhabilitación de la configuración, los datos de configuración de la red almacenados en los dispositivos conectados a la red de automatización se aseguran porque los dispositivos inhabilitan, en los dispositivos respectivos, los mecanismos para alterar los datos de configuración. La transmisión a todos los dispositivos en la red de automatización, al completar la fase de instalación de la automatización, de un mensaje de seguridad que indica una inhabilitación de la configuración hace posible iniciar en el dispositivo un modo seguro. En este modo seguro, cada dispositivo inhabilita cualquier mecanismo de configuración y aprendizaje que soporte, particularmente cualquier mecanismo para alterar de modo adaptativo los datos de configuración basándose en el tráfico de red recibido en el respectivo dispositivo. Por ello, los datos de configuración no se pueden alterar en los dispositivos y ni los atacantes ni los errores de configuración no intencionados pueden perturbar el sistema de automatización en este modo seguro. Antes de que se reciba tal comando de "congelación", los dispositivos aceptan y soportan una completa flexibilidad de configuración y de aprendizaje adaptativo de su configuración, por ello los datos de configuración se alteran, presumiblemente, en un modo no seguro. Por ejemplo, los mensajes de seguridad se transmiten mediante una unidad de autorización dedicada o temporalmente seleccionada conectada a la red de automatización.

En una realización, en respuesta a un mensaje de seguridad recibido a través de la red de automatización e indicativo de la habilitación de la configuración, el dispositivo habilita, en el dispositivo respectivo, los mecanismos para alterar los datos de...

Reivindicaciones:

1. Un método de aseguramiento de los datos de configuración (11) de una red almacenados en dispositivos (1) conectados a una red de automatización (2), comprendiendo el método:

- el envío de un mensaje de seguridad (3) a todos los dispositivos (1) de la red de automatización (2), siendo indicativo el mensaje de seguridad (3) de la inhabilitación de la configuración o de la habilitación de la configuración e incluyendo datos de comando (34) indicativos del nivel de seguridad,

- la inhabilitación o habilitación, en el dispositivo (1) respectivo, de los mecanismos seleccionados para la alteración de los datos de configuración (11), basándose en los datos de comando (34).

2. El método de acuerdo con la reivindicación 1, en el que los dispositivos (1) habilitan solo durante un periodo de tiempo limitado los mecanismos para la alteración de los datos de configuración (11).

3. El método de acuerdo con la reivindicación 1, que comprende además:

- por parte de los dispositivos (1), la verificación de los datos de autenticación (33) incluidos en el mensaje de seguridad (3), antes de la inhabilitación o habilitación de los mecanismos para la alteración de los datos de configuración (11).

4. El método de acuerdo con la reivindicación 1, en el que, basándose en el nivel de seguridad, los dispositivos (1) habilitan al menos uno de entre un mecanismo para la reconfiguración manual en dispositivos (1) del tipo de dispositivo (1) de conexión en red, un mecanismo para reconfiguración manual en dispositivos (1) del tipo de dispositivo (1) de automatización y control de proceso, un mecanismo para la reasignación y remapeado automáticos de direcciones, un mecanismo para la actualización del intercambio de mensajes entre enrutadores, un mecanismo para el aprendizaje automático de las tablas de conmutación en los conmutadores y un mecanismo de intercambio automáticos para la administración de la redundancia.

5. El método de acuerdo con la reivindicación 1, que comprende además:

- por parte de los dispositivos (1), el registro de los mensajes y/o acciones rechazadas debido a mecanismos inhabilitados para la alteración de los datos de configuración (11) y la generación de alarmas en respuesta a los mensajes y/o acciones rechazados.

6. El método de acuerdo con la reivindicación 1, que comprende:

- por parte de una unidad autorizada conectada a la red de automatización (2), la transmisión de un mensaje de seguridad (3) a los dispositivos (1) conectados a la red de automatización (2); y

- por parte de los dispositivos (1), en respuesta al mensaje de seguridad (3) recibido a través de la red de automatización (2), la habilitación o inhabilitación, en el dispositivo (1) respectivo, de los mecanismos para la alteración de modo adaptativo de los datos de configuración (11) basándose en el tráfico de red recibido en el dispositivo (1) respectivo.

7. Un dispositivo (1) configurado para ser conectado a una red de automatización (2) y para almacenar datos de configuración (11) de la red e incluyendo mecanismos para la alteración de los datos de configuración (11); y medios para recibir a través de la red de automatización (2) mensajes de seguridad (3) que sean indicativos de la inhabilitación de la configuración o de la habilitación de la configuración e incluyendo datos de comando (34) indicativos de un nivel de seguridad y para la inhabilitación o habilitación de mecanismos seleccionados para la alteración de los datos de configuración (11), en respuesta a los datos de comando (34).

8. El dispositivo de acuerdo con la reivindicación 7, caracterizado por que se configura para habilitar solo durante un periodo de tiempo limitado los mecanismos para la alteración de los datos de configuración (11).

9. El dispositivo de acuerdo con la reivindicación 7, caracterizado por que se configura para la verificación de los datos de autenticación (33) incluidos en el mensaje de seguridad (3), antes de la inhabilitación o habilitación de los mecanismos para la alteración de los datos de configuración (11).

10. El dispositivo de acuerdo con la reivindicación 7, caracterizado por que se configura para inhabilitar o habilitar al menos uno de entre un mecanismo para la reasignación y remapeado automáticos de direcciones, un mecanismo para la actualización del intercambio de mensajes entre enrutadores, un mecanismo para el aprendizaje automático de las tablas de conmutación en los conmutadores, un mecanismo de intercambio automático para la administración de la redundancia y un mecanismo para la alteración de modo adaptativo de los datos de configuración (11) basándose en el tráfico de red recibido en el dispositivo (1).

Patentes similares o relacionadas:

CONFIGURACIÓN DE UN SISTEMA DE CONTROL DE PROCESO, del 10 de Noviembre de 2011, de ABB TECHNOLOGY AG: Un método de configuración del sistema de Control de Procesos PC y en particular un sistema de Automatización de Subestaciones SA, con una pluralidad […]

MÉTODO DE GESTIÓN DE INFORMACIÓN DE LA ESTRUCTURA NODAL Y SISTEMA DE RED DE RADIO, del 28 de Junio de 2011, de SHARP KABUSHIKI KAISHA: Método de gestión de la configuración nodal en una red inalámbrica que comprende una estación central y una serie de nodos (13 a 16), en el que la estación […]

MÉTODO Y SISTEMA DE GESTIÓN DE REDES LOCALES A DISTANCIA MEDIANTE UN DISPOSITIVO DE COMUNICACIÓN, del 13 de Abril de 2011, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para la gestión a distancia de un dispositivo de red local, que comprende: la adquisición de información de un dispositivo de red […]

MÉTODO Y SISTEMA DE GESTIÓN DE REDES LOCALES A DISTANCIA MEDIANTE UN DISPOSITIVO DE COMUNICACIÓN, del 13 de Abril de 2011, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para la gestión a distancia de un dispositivo de red local, que comprende: la adquisición de información de un dispositivo de red […]

PROCEDIMIENTO DE OPTIMIZACIÓN DEL REPARTO DE UNA PLURALIDAD DE RECURSOS DE RED ENTRE UNA PLURALIDAD DE FLUJOS APLICATIVOS, del 30 de Marzo de 2011, de IPANEMA TECHNOLOGIES: - Procedimiento de optimización del reparto de una pluralidad de fuentes de red entre una pluralidad de flujos de datos generados por una pluralidad […]

PROCEDIMIENTO DE OPTIMIZACIÓN DEL REPARTO DE UNA PLURALIDAD DE RECURSOS DE RED ENTRE UNA PLURALIDAD DE FLUJOS APLICATIVOS, del 30 de Marzo de 2011, de IPANEMA TECHNOLOGIES: - Procedimiento de optimización del reparto de una pluralidad de fuentes de red entre una pluralidad de flujos de datos generados por una pluralidad […]

DISPOSITIVO, MÉTODO Y SISTEMA DE CONFIGURACIÓN DE SERVICIO ETHERNET EN UNA RED ÓPTICA PASIVA, del 29 de Marzo de 2011, de HUAWEI TECHNOLOGIES CO., LTD.: - Un elemento de red óptica pasivo, que es una unidad de red óptica o un terminal de red óptica, que comprende: pasiva , un módulo de procesamiento de protocolo […]

DISPOSITIVO, MÉTODO Y SISTEMA DE CONFIGURACIÓN DE SERVICIO ETHERNET EN UNA RED ÓPTICA PASIVA, del 29 de Marzo de 2011, de HUAWEI TECHNOLOGIES CO., LTD.: - Un elemento de red óptica pasivo, que es una unidad de red óptica o un terminal de red óptica, que comprende: pasiva , un módulo de procesamiento de protocolo […]

AJUSTE DE DATOS DE UN SISTEMA DE CONTROL Y/O DE TRANSMISIÓN DE DATOS Y DE UN MÓDELO DE SISTEMA REPRESENTATIVO DE ÉSTE, del 21 de Febrero de 2011, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento de ajuste de datos que comprende los pasos siguientes: - montaje de un elemento de sistema para fabricar un sistema […]

AJUSTE DE DATOS DE UN SISTEMA DE CONTROL Y/O DE TRANSMISIÓN DE DATOS Y DE UN MÓDELO DE SISTEMA REPRESENTATIVO DE ÉSTE, del 21 de Febrero de 2011, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento de ajuste de datos que comprende los pasos siguientes: - montaje de un elemento de sistema para fabricar un sistema […]

PROCEDIMIENTO Y DISPOSITIVO DE CONFIGURACIÓN DE UN DISPOSITIVO DE CONTROL DE EQUIPOS, del 29 de Diciembre de 2010, de DELTA DORE SOCIETE ANONYME: Procedimiento de configuración de un dispositivo de control de equipos (10a, 10b) para la asociación de un dispositivo de mando a distancia (15a, 15b,15c) a dicho dispositivo […]

PROCEDIMIENTO Y DISPOSITIVO DE CONFIGURACIÓN DE UN DISPOSITIVO DE CONTROL DE EQUIPOS, del 29 de Diciembre de 2010, de DELTA DORE SOCIETE ANONYME: Procedimiento de configuración de un dispositivo de control de equipos (10a, 10b) para la asociación de un dispositivo de mando a distancia (15a, 15b,15c) a dicho dispositivo […]

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]