Método y aparato para proveer autenticación mutua entre una unidad de envío y un receptor.

Un método para proveer autenticación mutua entre un usuario y un agente de envío que comprende:

(a) determinar, para un usuario al cual se ha asignado un artículo (14), información de autenticación del agente de envíoque corresponda con la información de autenticación del agente de envío que está incorporada en el artículo (14), y endonde la autenticación del agente de envío puede ser localizada en el artículo (14) usando información de localización;

(b) enviar una pregunta para el usuario que incluya al menos información de localización que identifica la información deautenticación del agente de envío deseada;

(c) recibir una respuesta a la pregunta enviada;

(d) determinar si la respuesta recibida a la pregunta incluye la información de autenticación del agente de envíodeseada que fue identificada por la información de localización en la pregunta enviada;

(e) si la información de autenticación del agente de envío recibida no es la información de autenticación del agente deenvío deseada, entonces reenviar la misma pregunta al usuario que incluya al menos la misma información delocalización que fue enviada previamente; y

(f) repetir las etapas (d) y (e) hasta que la respuesta recibida incluya la autenticación del agente de envío deseada,información que está en el artículo (14).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CA2005/000067.

Solicitante: ENTRUST LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 1000 INNOVATION DRIVE OTTAWA, ONTARIO K2K 3E7 CANADA.

Inventor/es: VOICE,CHRISTOPHER BRIAN.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2398827_T3.pdf

Fragmento de la descripción:

Método y aparato para proveer autenticación mutua entre una unidad de envío y un receptor

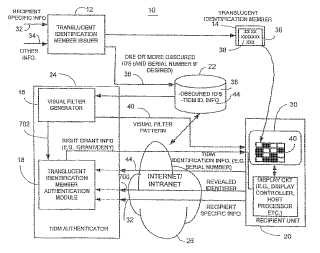

Campo de la invención La invención se relaciona en general con un método y aparato para proveer la autenticación entre un usuario y una fuente objetivo o entidad de envió de información, y más particularmente para métodos y aparatos que emplean señalizaciones de programas o señalizaciones físicas para proveer autenticación mutua entre un usuario y una fuente objetivo.

Antecedentes de la invención Se conocen sistemas y métodos de autenticación mutua que intentan autenticar un usuario o receptor de información que está siendo provisto por un proveedor de servicios de contenido u otro recurso objetivo que es, por ejemplo, accesible a través de un enlace de comunicación en línea tal como a través de internet, intranet o cualquier otra red de trabajo alámbrica o inalámbrica adecuada. Tales métodos y aparatos intentan evitar intrusiones maliciosas por hackers y otros que intentan robar la identidad de un usuario. Por ejemplo, una entidad maliciosa puede enviar un correo electrónico utilizando la dirección de un banco legítimo y direcciona el receptor a una “sitio de la red falso”. El receptor, creyendo que es un sitio legítimo, puede ser engañado para proveer información tal como número de cuenta y clave de acceso los cuales pueden ser utilizados por la entidad maliciosa para tener acceso a la cuenta en línea del receptor. El problema puede ser particularmente agudo en el mundo del consumidor donde los métodos convencionales de autenticación mutua en línea pueden ser muy complejos, requiriendo típicamente el despliegue de hardware costoso e interacciones complejas con el usuario que hacen que tales técnicas de autenticaciones mutuas sean imprácticas. Como tal, sería deseable proveer un sistema y método que permita la confirmación de usuarios o receptores que estén teniendo acceso a una organización objetivo buscada (por ejemplo, entidad de envió) de una manera relativamente no costosa pero segura.

Se conocen técnicas de autenticación de dos factores que, por ejemplo, utilizan un primer factor de autenticación para autenticar la identidad de un usuario final y un segundo factor que se utiliza para autenticación con el fin de complementar el nombre del usuario y la clave de acceso utilizadas típicamente en el primer factor de autenticación. El concepto de un segundo factor es que un usuario pueda autenticar utilizando algo que ellos conocen (por ejemplo, su clave de acceso) y algo que tienen (por ejemplo, el segundo factor, el cual puede ser, por ejemplo, un señalizador de hardware) . Típicamente, los mecanismos del segundo factor están basados en hardware y se distribuyen físicamente al usuario final. Por ejemplo, se conocen señalizadores sincrónicos en tiempo y son denominadas algunas veces como técnicas de autenticación multifactor. Se describen adicionalmente más adelante varias técnicas conocidas.

También, se conocen diversos métodos para llevar a cabo la autenticación de una organización objetivo en relación con las aplicaciones de internet que incluyen, por ejemplo, la autenticación con un servidor de capas de conexión seguras que proveen certificación a partir de una tercera parte de confianza con base en la identidad de la organización que aloja una aplicación de red dada. Sin embargo, esto puede requerir que el usuario lleve a cabo la etapa manual de doble pulsación sobre el icono de la pantalla y lectura de información. El requerimiento de la acción manual frecuentemente persuade de ejecutarla consistentemente y así, socava la efectividad del método. Además, las aplicaciones de conexión de seguridad también son conocida porque involucran la descarga e instalación por parte del usuario de software del lado del cliente lo cual provee una indicación visual de cuando el usuario se está comunicando con el sitio legítimo. Sin embargo, puede ser incómodo para los usuarios finales descargar e instalar software o pasar a través de varias etapas manuales para confirmar la identidad de la organización objetivo.

Además, los métodos de autenticación tanto del usuario como de la organización objetivo pueden ser imprácticos cuando se extienden a otros canales de comunicación tales como los sistemas de respuesta de voz interactivos o comunicación a través de dispositivos móviles, tales como teléfonos celulares, asistentes digitales personales, dispositivos de internet, y otros dispositivos móviles, puesto que pueden basarse sobre métodos de despliegue y entrada de un usuario únicos para las aplicaciones basadas en la red.

Asegurarse de que un mensaje de correo electrónico u otro mensaje electrónico han sido enviado por un originador que puede ser confiable, también denominado como autentico, ayuda a asegurarse contra el robo de información importante por parte de partes inescrupulosas y puede ayudar a limitar la basura y la intrusión. La intrusión es una forma de basura de internet que involucra usualmente el envío masivo de correos electrónicos que parecen provenir de una organización legitima tal como un banco u otra institución financiera u otra organización. Estos correos electrónicos frecuentemente direccionan al receptor a un sitio en la red fraudulento o forma donde es engañado para divulgar información personal o financiera. Un intento de intromisión alternativo puede no preguntar tal información pero, al entrar a la URL, ejecuta una descarga de un programa portador de clave que permite que el intruso recolecte información de la máquina del receptor. La información puede ser utilizada para robo de identidad y fraude.

Los ataque de los intrusos pueden ser costosos y pueden consumir los recurso de una compañía puesto que, por ejemplo un gran número de ataques puede ser revisado contra compañías objetivo en grandes volúmenes y billones de mensajes de intrusión pasan a través de los sistemas de filtro lo cual puede hacer más lento el envío de correos electrónicos, utilizando tiempos de procesamiento valiosos de los servidores y finalmente pueden dar como resultado la pérdida de datos financieros importantes que pasan a manos inescrupulosas.

Se conocen varias soluciones para intentar atacar este problema. Puesto que los ataques de intrusión frecuentemente comienzan con grandes volúmenes de correo electrónico enviados desde una dirección de envió forjada, los esfuerzos para reducir el correo basura pueden de alguna manera ser efectivos en la reducción del número de ataques de intrusión. Por ejemplo, un método denominado Sender Policy Framework, un originador de un mensaje o dominio de originador publica en un directorio o cualquier otra forma adecuada de direcciones de ordenador legitimas que son verificadas por los agentes de transferencia del mensaje en recepción. El agente de transferencia del mensaje puede verificar un mensaje recibido a través de un servidor DNS (servidor de nombre de dominio) . Sin embargo, está técnica puede requerir la adopción amplia de agentes de transferencia de mensajes capacitados para SPF que pueden ser potencialmente costosos de implementar y desplegar.

Otra técnica denominada Coordinated Spam Reduction Initiative requiere de nuevos originadores en el dominio del originador para publicar direcciones de computador de envió legítimo que son verificadas por los agentes de transferencia del mensaje receptor de una manera relativamente similar a la que se describió anteriormente.

Otra técnica requiere dominios para firmar digitalmente correos que son verificados por la gente de transferencia del mensaje receptor a través de servidores DNS. De nuevo, esto puede requerir la adopción amplia de versiones modificadas de agentes de transferencia de mensajes.

Otra técnica utiliza el mismo protocolo S/MIME cuando envía correos firmados individuales o dominios digitalmente que son verificados al recibir agentes de transferencia de mensajes entrantes receptores o clientes de usuarios de correo electrónico. Esto puede requerir características de clientes de correo electrónico especiales o agentes de transferencia de mensajes receptores que no son soportados comúnmente en los clientes de correo electrónico basados en la red.

Otra técnica emplea imágenes secretas que son compartidas entre un enviador y un receptor. Tal como se entiende, una imagen personalizada es enviada por un usuario a un servidor de autenticación. El servidor almacena la imagen enviada por el receptor. El servidor de autenticación puede enviar la imagen personalizada al receptor con un correo electrónico y el usuario al ver la imagen reconoce que es la que el envió. También, durante el ingreso a un sitio, el servidor puede incluir la imagen de la página de ingreso de tal manera que... [Seguir leyendo]

Reivindicaciones:

1. Un método para proveer autenticación mutua entre un usuario y un agente de envío que comprende:

(a) determinar, para un usuario al cual se ha asignado un artículo (14) , información de autenticación del agente de envío que corresponda con la información de autenticación del agente de envío que está incorporada en el artículo (14) , y en donde la autenticación del agente de envío puede ser localizada en el artículo (14) usando información de localización;

(b) enviar una pregunta para el usuario que incluya al menos información de localización que identifica la información de autenticación del agente de envío deseada;

(c) recibir una respuesta a la pregunta enviada;

(d) determinar si la respuesta recibida a la pregunta incluye la información de autenticación del agente de envío deseada que fue identificada por la información de localización en la pregunta enviada;

(e) si la información de autenticación del agente de envío recibida no es la información de autenticación del agente de envío deseada, entonces reenviar la misma pregunta al usuario que incluya al menos la misma información de localización que fue enviada previamente; y

(f) repetir las etapas (d) y (e) hasta que la respuesta recibida incluya la autenticación del agente de envío deseada, información que está en el artículo (14) .

2. El método de la reivindicación 1, en donde el artículo (14) incluya al menos una de una tarjeta de transacción una tarjeta y una tarjeta traslucida.

3. El método de la reivindicación 1, en donde la etapa (f) incluye repetición de las etapas (d) y (e) para cada sesión hasta que la respuesta recibida incluya la información de autenticación de la fuente objetivo deseada que está en el artículo (14) .

4. El método de la reivindicación 1, en donde antes de enviar la pregunta, el método incluye:

recibir información (32) de autenticación desde el usuario; y

autenticar el usuario con base en la información (32) de autenticación del usuario recibida y si la autenticación del usuario es exitosa, entonces ejecutar la etapa (a) con base en la información (32) de autenticación del usuario.

5. El método de la reivindicación 1, en donde la información de localización incluye datos trasmitidos electrónicamente para despliegue sobre un dispositivo de pantalla (30) .

6. El método de la reivindicación 1, en donde el artículo (14) emitido por el usuario contiene información de autenticación del agente de envío que está dispuesta en filas y columnas.

7. El método de la reivindicación 4, en donde la información (32) de autenticación del usuario incluye un nombre de usuario y una clave de acceso.

8. Un método para proveer autenticación mutua entre un usuario y un agente de envío que comprende:

(a) determinar, para un usuario al que se ha asignado un artículo (14) , información de autenticación de usuario deseada que corresponda a la información de autenticación de agente de envío que está incorporada en el artículo (14) , y en donde la información de autenticación del agente de envío puede estar localizada sobre el artículo (14) utilizando información de localización;

(b) determinar para el mismo usuario, información de autenticación (34) del artículo correspondiente;

(c) enviar una pregunta para el usuario que incluya al menos información de localización que identifique la información de autenticación del agente de envío deseada y enviar información de identificación del artículo (14) para autenticar el agente de envío al usuario; y

(d) autenticar el usuario con base en una respuesta a la pregunta que incluye información de autenticación del agente de envío obtenida del artículo (14) , con base en la información de localización.

9. El método de la reivindicación 8, en donde antes de enviar la pregunta, el método incluye:

recibir información (32) de autenticación del usuario; y

autenticar el usuario con base en la información (32) de autenticación del usuario recibida y si la autenticación del usuario es exitosa, entonces ejecutar las etapas (a) y (b) con base en la información (32) de autenticación del usuario.

10. El método de la reivindicación 8, en donde la información (34) de identificación del artículo incluya al menos una de: un secreto compartido conocido por el usuario y el agente de envío y un número (44) de serie del artículo.

11. Un método para proveer autenticación mutua entre un usuario y un agente de envío que comprende:

requerir información de autenticación de primer nivel de un usuario;

recibir información (32) de identificación del usuario de primer nivel del usuario;

verificar la información (32) de autenticación del usuario de primer nivel recibida;

con base en la información (32) de autenticación del usuario de primer nivel recibida, determinar, para un usuario al que se ha asignado un artículo (14) , información de autenticación del agente de envío deseado que corresponda con la información de autenticación del agente de envío que está incorporada en el artículo (14) que ha sido asignada al usuario, y donde la información de autenticación del agente de envío puede ser localizada en el artículo (14) utilizando información de localización;

enviar una pregunta para el usuario que incluya al menos. Información de localización que designa información (32) de autenticación del usuario de segundo nivel localizada en el artículo (14) e información (34) de identificación del artículo para autenticar el agente de envío al usuario;

verificar información (32) de autenticación del usuario de segundo nivel recibida del artículo (14) , con base en la información de localización, con información (32) de autenticación del usuario de segundo nivel esperada; y

si la información (32) de autenticación del usuario de segundo nivel no es verificada exitosamente entonces continuar el envío de la misma pregunta electrónica con la misma información (32) de autenticación del usuario de segundo nivel designado localizada sobre el artículo (14) e información (34) de identificación del artículo para autenticar el agente de envío al usuario para una siguiente sesión de usuario hasta que la misma pregunta electrónica sea verificada exitosamente.

12. El método de la reivindicación 11, donde la información (34) de identificación del artículo incluya al menos uno de: un secreto compartido conocido para el usuario y para el agente de envío y un número (44) de serie del artículo.

13. El método de la reivindicación 11, en donde la información (32) de autenticación del usuario de primer nivel incluye información de clave de acceso del usuario e información de identificación del usuario.

14. El método de la reivindicación 11, en donde la información de localización y la información (34) de identificación del artículo incluye datos transmitidos electrónicamente para despliegue sobre un dispositivo de pantalla (30) .

15. El método de la reivindicación 11, en donde el artículo (14) emitido al usuario contiene información de autenticación del agente de envío que está dispuesta en filas y columnas.

16. Un dispositivo para proveer autenticación mutua con un usuario que comprende:

uno o más dispositivos de procesamiento; y

una memoria que contiene instrucciones ejecutables que hacen que el uno o más dispositivos de procesamiento:

(a) determinen, para un usuario al que ha sido asignado un artículo (14) , información de autenticación del agente de envío deseada que corresponda con información de autenticación del agente de envío que está incorporada en el artículo (14) , y en donde la información de autenticación del agente de envío puede ser localizada sobre el artículo (14) utilizando información de localización;

(b) envían una pregunta al usuario que incluye al menos información de localización que identifica la información de autenticación del agente de envío deseada;

(c) determinan si una respuesta recibida a la pregunta incluye la información de autenticación del agente de envío deseada que fue identificada por la información de localización en la pregunta enviada;

(d) si la información de autenticación objetivo recibida no es la información de autenticación del agente de envío deseada, entonces reenvían la misma pregunta para el usuario que incluya al menos la misma información de localización que fue enviada previamente; y

(e) repiten las operaciones (c) y (d) hasta que la respuesta recibida incluya la información de autenticación de fuente objetivo deseada que está en el artículo (14) .

17. El dispositivo de la reivindicación 16, en donde la memoria incluye instrucciones que hacen que uno o más dispositivos de procesamiento, antes de enviar la pregunta, autentiquen el usuario con base en la información de autenticación de usuario recibida (32) y si la autenticación del usuario es exitosa, entonces la ejecute la operación (a) con base en la información (32) de autenticación del usuario.

18. El dispositivo de la reivindicación 16, en donde la información de localización incluye datos transmitidos electrónicamente para despliegue sobre un dispositivo de pantalla (30) .

19. El dispositivo de la reivindicación 16, en donde la información (32) de autenticación del usuario incluye un nombre de usuario y una clave de acceso.

20. Un dispositivo para proveer autenticación mutua con un usuario que comprende: uno o más dispositivos de procesamiento; y una memoria que contiene instrucciones ejecutables que hacen que el uno o más dispositivos de procesamiento:

(a) determinen, para un usuario al que se ha asignado un artículo (14) , información de autenticación del agente de envío deseada que corresponda con la información de autenticación del agente de envío que está incorporada en el artículo (14) , y en donde la información de autenticación del agente de envío puede ser localizada sobre el artículo (14) utilizando información de localización;

(b) determinan para el mismo usuario, información de identificación del artículo (14) correspondiente;

(c) envían una pregunta para el usuario que incluya al menos información que identifica la información de autenticación del agente de envío deseada para autenticar el agente de envío para el usuario y enviar la información de identificación del artículo (14) para autenticar el agente de envío al usuario; y

(d) autenticar el usuario con base en una respuesta a la pregunta que incluya información (32) de autenticación del usuario obtenida del artículo (14) , con base en la información de localización.

21. El dispositivo de la reivindicación 20, en donde la información (34) de identificación del artículo incluye al menos uno de: un secreto compartido conocido por el usuario y por el dispositivo y un número (44) de serie del artículo.

22. Un dispositivo para proveer autenticación mutua con un usuario que comprende: uno o más dispositivos de procesamiento; y memoria que contiene instrucciones ejecutables que hacen que uno o más dispositivos de procesamiento: envíen una solicitud de instrucciones para información de autenticación de primer nivel del usuario; verifiquen la información (32) de autenticación de primer nivel del usuario que fue recibida en respuesta al requerimiento

de instrucciones; con base en la primera información (32) de autenticación de primer nivel del usuario, determinar, para el usuario al que se ha asignado un artículo (14) información de autenticación del agente de envío deseada que corresponda con la información de autenticación del agente de envío que está incorporada en el artículo (14) que ha sido asignado al

usuario, y en donde la información de autenticación del agente de envío puede ser localizada en el artículo (14) utilizando información de localización;

enviar una pregunta para el usuario que incluya al menos: información de localización que designa información (32) de autenticación de segundo nivel del usuario localizada en el artículo (14) e información de identificación del artículo (14) para autenticar el agente de envío al usuario;

verifican la información (32) de autenticación de segundo nivel del usuario obtenida en el artículo (14) con base en la información de localización, con la información (32) de autenticación de segundo nivel del usuario esperada; y

si la información (32) de autenticación de segundo nivel del usuario no se verifica exitosamente, entonces continúan con el envío de la misma pregunta electrónica con la misma información (32) de autenticación del usuario de segundo nivel localizada en el artículo (14) y la información (34) de identificación del artículo para autenticar el agente de envío al usuario para una siguiente sesión de usuario hasta que la misma pregunta electrónica sea verificada exitosamente.

FIG. 23

FIGURA 26

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]