Método de acceso condicional local para equipos móviles.

Método de acceso condicional a un flujo de datos digitales encriptados con al menos una palabra de control y difundido a través de un emisor de una red de difusión con al menos un equipo móvil,

este emisor transmitiendo además un flujo de mensajes de control conteniendo las palabras de control y las condiciones de acceso, este equipo móvil siendo conectado también a una red de comunicación móvil a través de un punto de acceso móvil, dicho método se caracteriza por el hecho de que incluye las etapas siguientes:

- recepción por el equipo móvil del flujo de mensajes de control,

- determinación por el equipo móvil de un identificador de localización de dicho móvil sea por el identificador del punto de acceso móvil o bien por el identificador del emisor de la red de difusión,

- verificación por el equipo móvil de las condiciones de acceso contenidas en el mensaje de control, dichas condiciones comprendiendo una condición de recepción ligada a al menos un identificador de punto de acceso móvil y/o a un identificador de emisor de la red de difusión,

- comparación entre el identificador determinado con el o los identificadores contenidos en las condiciones de acceso,

- autorización o bloqueo del acceso a dicho flujo de datos si la comparación es positiva.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/057717.

Solicitante: NAGRAVISION S.A..

Nacionalidad solicitante: Suiza.

Dirección: 22-24, ROUTE DE GENEVE 1033 CHESEAUX-SUR-LAUSANNE SUIZA.

Inventor/es: MOREILLON,GUY.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2378404_T3.pdf

Fragmento de la descripción:

Método de acceso condicional local para equipos móviles Campo técnico [0001] La invención se refiere al campo del acceso condicional a un flujo de datos digitales difundido por vía hertziana y recibido por una pluralidad de equipos móviles, tales como, por ejemplo, un teléfono móvil, un asistente personal PDA (Personal Digital Assistant) , un receptor portátil de televisión digital, un ordenador portátil.

Los datos difundidos están encriptados y sólo se pueden recibir en claro por equipos autorizados cuyo usuario ha adquirido los derechos necesarios. Estos derechos, almacenados en un módulo de seguridad asociado al equipo móvil, consisten en un conjunto de claves que permiten decodificar las palabras de control contenidas en mensajes de control ECM (Entitlement Control Messaje) difundidos en el flujo de datos audio / video.

Un módulo de seguridad es un dispositivo conocido como inviolable que contiene diversas claves de encriptación / desencriptación, informaciones que sirven para identificar a un usuario en una red y datos que definen derechos adquiridos por el usuario para la recepción de un contenido difundido. El módulo de seguridad puede presentar formas diferentes tales como una tarjeta chip móvil insertada en un lector, un circuito integrado soldado sobre una tarjeta madre, una tarjeta del tipo tarjeta SIM (Subscriber Identity Module) que se encuentra en la mayoría de los equipos móviles.

Este módulo se puede realizar en forma de software y formar parte del software del equipo móvil. De preferencia, este software se ejecutará en una zona particular de la memoria con el fin de minimizar las intrusiones de otros software.

Antecedentes técnicos [0005] Actualmente los equipos móviles configurados para la recepción de programas de televisión digital se basan en tecnologías normalizadas tales como OMA (Open Mobile Alliance) , DVB-H (Digital Video Broadcast, Handheld) , o DMB (Digital Multimedia Broadcasting) que es de algún modo una extensión de banda ancha de DAB (Digital Audio Broadcasting) .

La tecnología OMA implementa una solución completa única para un mercado determinado como el de los teléfonos móviles donde cada equipo y los proveedores de contenido soportan la tecnología OMA.

La tecnología DVB fue concebida para normalizar los descodificadores de televisión digitales (set top boxes) con el fin de reducir sus costes a gran escala. Esta normaliza los elementos que intervienen al nivel del acceso condicional con respecto al contenido difundido en el formato MPEG-2 o MPEG-4 para la televisión móvil en Internet. Estos elementos consisten en el algoritmo de encriptación del contenido difundido, los mensajes de control ECM conteniendo las claves de desencriptación o palabras de control, los mensajes de administración EMM conteniendo los derechos de los usuarios y la interfaz entre el descodificador y el módulo de seguridad que controla el acceso condicional.

En el caso particular de la televisión móvil DVB-H, la protección del contenido se desarrolla por el grupo DVB-CBMS (Digital Video Broadcasting - Convergence of Broadcast and Mobile Services) .

La normalización no se extiende ni al contenido de valor añadido de los mensajes ECM y EMM, ni al método de protección de éstos. Cada servidor de acceso condicional utiliza su propia estructura de datos y sus propios medios de protección para un mismo contenido difundido. La tecnología DVB ofrece así numerosas posibilidades de desarrollo de la seguridad del contenido.

Se conoce bien el hecho de permitir a un difusor que controle la recepción de un evento según el emplazamiento geográfico. De hecho, los difusores desean prohibir el acceso a un contenido tal como una retransmisión deportiva en los alrededores del lugar donde se desarrolla este evento. De este modo, por el conocimiento del emplazamiento de cada receptor, una orden llamada de "blackout" se envía al receptor, por ejemplo con el o los códigos postales que no pueden visualizar el evento en directo. El módulo de seguridad del receptor que contiene la información de localización (por ejemplo el código postal del abonado al servicio) , al recibir este mensaje, va a aplicar por consiguiente una nueva regla durante la verificación de los derechos y aunque el receptor tenga los derechos para este evento, el mensaje de "blackout" tiene prioridad para prohibir el acceso al evento al no reenviar las palabras de control que han servido para encriptar el evento.

Sin embargo, en el ámbito móvil, esta noción de "código postal" ya no existe y no es posible prohibir una recepción sobre tal dispositivo portátil.

Breve descripción de la invención [0012] El objetivo de la presente invención es que se pueda tener los mismos medios de restricción en el mundo móvil que lo que se aplica con receptores fijos.

Este objetivo se alcanza mediante un método de acceso condicional a un flujo de datos digitales encriptados con al menos una palabra de control y difundido a través de un emisor de una red de difusión con al menos un equipo móvil, este emisor transmitiendo también un flujo de mensajes de control conteniendo las palabras de control y las condiciones de acceso, este equipo móvil siendo conectado también a una red de comunicación móvil a través de un punto de acceso móvil, dicho método se caracteriza por el hecho de que incluye las siguientes etapas:

- recepción por el equipo móvil del flujo de mensajes de control,

- determinación de un identificador de localización de dicho móvil sea por el identificador del punto de acceso móvil o bien por el identificador del emisor de la red de difusión,

- verificación de las condiciones de acceso contenidas en el mensaje de control, dichas condiciones comprendiendo una condición de recepción ligada a al menos un identificador de punto de acceso móvil y/o de un identificador de emisor de la red de difusión,

- comparación entre el identificador de localización con el o los identificadores contenidos en las condiciones de acceso,

- autorización o bloqueo del acceso a dicho flujo de datos cuando la comparación es positiva.

Este método se puede utilizar para bloquear el acceso a los equipos móviles en una zona determinada (blackout) , o al contrario para autorizar el acceso únicamente en esta zona (hot spot) .

Según el modo de realización, la manera para determinar el identificador de localización se puede basar en el identificador de la célula móvil (punto de acceso móvil) o el identificador del emisor de la red de difusión.

En el primer caso, es muy probable que la precisión de localización sea más precisa debido al escaso alcance de los puntos de acceso móvil.

El documento WO 2005/036820 describe dos tipos de verificación hechas por un receptor, la verificación de los derechos a priori y la verificación del comportamiento a posteriori. Describe la implementación de un módulo de supervisión del funcionamiento del equipo móvil que tiene por tarea verificar un gran número de parámetros con el fin de determinar si el equipo tiene un comportamiento no autorizado. Uno de los parámetros se refiere a la función blackout que se activa gracias a un módulo GPS.

El documento US 2006/112188 describe un método de realización de la función "blackout" para un teléfono móvil. La solución propuesta consiste en identificar la posición del teléfono móvil, por ejemplo por la torre de transmisión (transmission tower) mediante la cual el teléfono tiene acceso a la red y para autorizar o prohibir la transferencia del contenido expuesto al "blackout" actuando directamente sobre la fuente de emisión. En el segundo caso, la red de difusión incluye una pluralidad de emisores que además de difundir el flujo de datos, difunden unos datos de servicio en los que se puede identificar el emisor sobre el cual se ha colocado el equipo móvil.

Breve descripción de las figuras [0019] La invención se entenderá mejor gracias a la descripción detallada siguiente que se refiere a las figuras anexas provistas a modo de ejemplos en ningún modo limitativos.

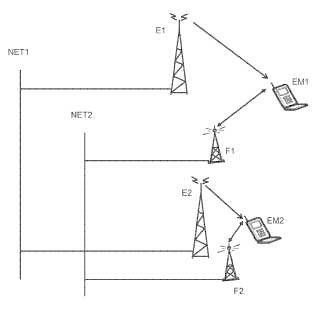

- La figura 1 ilustra un esquema funcional de un ejemplo de configuración con dos emisores dispuestos en lugares distintos y que pueden ser captados por un equipo móvil local.

- La figura 2 ilustra un ejemplo esquematizado de zonas de difusión de los emisores de la red de difusión y de las células de la red móvil al interior de estas zonas de difusión.

Descripción detallada de la invención [0020] Un flujo de datos... [Seguir leyendo]

Reivindicaciones:

1. Método de acceso condicional a un flujo de datos digitales encriptados con al menos una palabra de control y difundido a través de un emisor de una red de difusión con al menos un equipo móvil, este emisor transmitiendo además un flujo de mensajes de control conteniendo las palabras de control y las condiciones de acceso, este equipo móvil siendo conectado también a una red de comunicación móvil a través de un punto de acceso móvil, dicho método se caracteriza por el hecho de que incluye las etapas siguientes:

- recepción por el equipo móvil del flujo de mensajes de control,

- determinación por el equipo móvil de un identificador de localización de dicho móvil sea por el identificador del punto de acceso móvil o bien por el identificador del emisor de la red de difusión,

- verificación por el equipo móvil de las condiciones de acceso contenidas en el mensaje de control, dichas condiciones comprendiendo una condición de recepción ligada a al menos un identificador de punto de acceso móvil y/o a un identificador de emisor de la red de difusión,

- comparación entre el identificador determinado con el o los identificadores contenidos en las condiciones de acceso,

- autorización o bloqueo del acceso a dicho flujo de datos si la comparación es positiva.

2. Método según la reivindicación 1, caracterizado por el hecho de que la autorización de acceso a dicho flujo de datos se autoriza sólo si el identificador de localización se incluye en la condición de recepción.

3. Método según la reivindicación 1, caracterizado por el hecho de que la autorización de acceso a dicho flujo de datos se autoriza sólo si el identificador de localización no se incluye en la condición de recepción.

4. Método según una de las reivindicaciones 1 a 3, caracterizado por el hecho de que el identificador de punto de acceso móvil se extrae de los datos de servicio recibidos de dicho punto de acceso móvil.

5. Método según una de las reivindicaciones 1 a 3, caracterizado por el hecho de que el identificador de emisor de la red de difusión se extrae de los datos de servicio recibidos de dicho emisor de la red de difusión.

6. Método según una de las reivindicaciones 1 a 5, caracterizado por el hecho de que las condiciones de acceso comprenden una lista de los identificadores de emisor de la red de difusión.

7. Método según una de las reivindicaciones 1 a 5, caracterizado por el hecho de que las condiciones de acceso comprenden una lista de los identificadores de punto de acceso móvil.

8. Método según una de las reivindicaciones 1 a 7, caracterizado por el hecho de que las condiciones de acceso comprenden al menos una descripción de un derecho relativo al contenido difundido y por el hecho de que el equipo móvil verifica la presencia de este derecho para autorizar o bloquear el acceso al contenido.

9. Método según una de las reivindicaciones 1 a 8, caracterizado por el hecho de que el equipo móvil incluye medios de seguridad encargados del tratamiento de las condiciones de acceso.

10. Método según una de las reivindicaciones 1 a 9, caracterizado por el hecho de que la red de comunicación móvil se selecciona en función de uno de los tipos GSM, GPRS, UMTS, WiMax, Wifi, Wibro.

11. Método según una de las reivindicaciones 1 a 9, caracterizado por el hecho de que el identificador contenido en las condiciones de acceso define una serie de identificadores de localización.

12. Método según una de las reivindicaciones 1 a 11, caracterizado por el hecho de que se firma el identificador de localización, y por el hecho de que el equipo móvil verifica la firma del identificador antes de su utilización para la comparación con el o los identificadores contenidos en las condiciones de acceso.

13. Método según una de las reivindicaciones 1 a 12, caracterizado por el hecho de que el equipo móvil incluye un identificador por defecto considerado como parte del o de los identificadores contenidos en las condiciones de acceso, que provocan el bloqueo del acceso a dicho flujo de datos si no se ha introducido ningún otro identificador.

14. Método según la reivindicación 13, caracterizado por el hecho de que una duración se asocia a la recepción de un identificador por el equipo móvil, el identificador por defecto siendo restablecido al expirar esta duración.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]