DISPOSITIVO , SISTEMA Y PROCEDIMIENTO PARA EL INTERCAMBIO SEGURO DE INFORMACIÓN SENSIBLE EN UNA RED DE COMUNICACIÓN.

Dispositivo, sistema y procedimiento para el intercambio seguro de información sensible en una red de comunicación.

La invención garantiza la seguridad al enviar información sensible por internet incluso mediante un dispositivo no confiable (DNC). Se describe un dispositivo confiable (DC), un sistema que comprende dicho dispositivo confiable (DC), y un procedimiento de envío seguro de información sensible mediante un sistema que comprende el dispositivo confiable (DC).

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201430340.

Solicitante: UNIVERSIDAD DE GRANADA.

Nacionalidad solicitante: España.

Inventor/es: CAMACHO PÁEZ,José, MACIÁ FERNÁNDEZ,Gabriel.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/12 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › Dispositivos de cifrado de emisión y de recepción sincronizados o inicializados de manera especial.

Fragmento de la descripción:

DISPOSITIVO, SISTEMA Y PROCEDIMIENTO PARA EL INTERCAMBIO SEGURO DE INFORMACIÓN SENSIBLE EN UNA RED DE COMUNICACIÓN

OBJETO DE LA INVENCIÓN

La presente invención pertenece al campo de las comunicaciones, y más concretamente al campo de los sistemas y procedimientos de seguridad en el intercambio de información sensible a través de una red de comunicación, como por ejemplo Internet.

Un objeto de la presente invención es un nuevo dispositivo auxiliar seguro capaz de comunicarse con un dispositivo del usuario para firmar y cifrar la información sensible que éste va a intercambiar con un servidor de destino de tal modo que dicha información sólo pueda ser descifrada en dicho servidor. La información sensible no es accesible o modificable ni siquiera para el propio dispositivo del usuario, de modo que se evita la posibilidad de que malware residente en dicho dispositivo pueda acceder a ella o modificarla.

Otro objeto de la presente invención está dirigido a un sistema para el intercambio de información sensible que comprende un dispositivo auxiliar seguro como el descrito.

Otro objeto más de la invención está dirigido a un procedimiento de operación de un sistema para el intercambio de información sensible como el mencionado. Además, la invención también se extiende a programas de ordenador configurados para hacer que un dispositivo electrónico lleve a cabo dicho procedimiento y a aplicaciones en la nube basadas en dicho procedimiento.

ANTECEDENTES DE LA INVENCIÓN

En la actualidad, la utilización de dispositivos conectados a redes de comunicación, eminentemente Internet, para la consulta y envío de información está ampliamente extendida. Numerosas organizaciones ponen a disposición de sus clientes servicios de compras, consulta, almacenamiento de información, etc., a través de servicios telemáticos que hacen uso de las redes de comunicación. Un ejemplo notorio de este tipo de servicios es el servicio web. Este servicio permite a un usuario, mediante la utilización de un software de navegación (navegador), acceder a determinados servidores web en los que se le ofrece numerosos y variados servicios a través de diferentes tecnologías (HTML, CSS, Scripting,

etc.).

Dada la naturaleza sensible y confidencial de muchos de estos servicios (acceso a datos bancarios, datos de salud, envío de contraseñas, etc.), y con el objetivo de garantizar el éxito de los mismos, ha sido necesario el desarrollo paralelo de tecnologías de seguridad que permitieran al usuario tener la confianza necesaria para su utilización. En este campo se han realizado numerosos esfuerzos, encaminados a desarrollar tecnologías que permitan el envío seguro de información sin posibilidad de que ésta fuera accedida, modificada o replicada por terceras partes. Como resultado de estos esfuerzos, en la actualidad se puede destacar la utilización de dos protocolos seguros: IPSec y TLS, éste último utilizado en la denominada navegación web segura (HTTPS).

Las tecnologías comentadas persiguen establecer un túnel seguro entre los dispositivos finales conectados. En el caso de la navegación web segura, dichos dispositivos se corresponden con el navegador web y el servidor web. El túnel seguro es un recubrimiento criptográfico en el canal de comunicaciones, comprendiendo éste todos los medios de transmisión y dispositivos intermedios por lo que pasa la información compartida por los dispositivos finales. El recubrimiento criptográfico evita ciertos ataques a la seguridad por parte de intrusos que pudieran estar ubicados en algún punto del canal de comunicaciones. En primer lugar, evita que se pueda escuchar la información intercambiada (eavesdropping). En segundo lugar, evita que se pueda modificar, falsificar o replicar la información intercambiada (tampering) sin que este hecho se perciba por parte de los receptores. Finalmente, evita también el ataque denominado Man in theMiddle (MitM), que consiste en hacer pensar a las dos entidades finales que se están comunicando entre sí, mientras que en realidad la comunicación se realiza en dos partes: entidad origen-intruso e intruso- entidad destino.

Aunque el uso de tecnologías tales como HTTPS permite alcanzar un grado de confianza alto en un servicio de este tipo, dichas tecnologías sólo se centran en evitar amenazas de seguridad o ataques en el canal de comunicaciones. Sin embargo, existe un elevado número de amenazas de seguridad localizadas directamente en los propios dispositivos de comunicación.

En efecto, en la actualidad, el número de virus y, en general, software malicioso (malware) se ha incrementado exponencialmente, haciendo vulnerable la utilización de los dispositivos de comunicación. La presencia de malware en un ordenador puede permitir a un atacante

robar la información que un usuario está introduciendo cuando accede a un determinado servicio, como por ejemplo la contraseña de acceso, el número de cuenta corriente, etc. Los atacantes han hecho evolucionar el malware de forma considerable para conseguir una funcionalidad muy avanzada que permite por ejemplo enviar al atacante lo que el usuario del ordenador teclea (keyloggers), o aquellas páginas por las que está navegando (spyware), etc. El malware puede ser un software independiente o estar oculto como parte de un software previamente instalado en el sistema (troyano). Un ejemplo importante relativo al servicio web es el denominado ataque Man in the Browser (MitB), que es el equivalente al MitM cuando lo que ha hecho el atacante es, en realidad, modificar el software del navegador.

Herramientas de última generación permiten el diseño de nuevo malware sin requerir conocimientos técnicos, lo que ha llevado a una explosión en el número de variantes de malware desarrollados por unidad de tiempo. Esta explosión cuestiona la viabilidad y eficacia de las herramientas tradicionales de detección de malware, los llamados antivirus, cuya base de datos difícilmente puede ser actualizada a la suficiente velocidad para realizar una detección exitosa. Adicionalmente, los atacantes diseñan el malware con mecanismos de ofuscación u ocultamiento que permiten en numerosos casos evitar su detección por parte de antivirus o antimalware.

Este efecto se ha agravado con la aparición y extensión de los denominados smartphone, los cuales permiten el acceso a muchos de los servicios a los que tradicionalmente se accedía mediante PC, pero en movilidad. Estos terminales han recibido la atención de los atacantes, los cuales han diseñado un alto porcentaje del malware para este tipo de plataformas. Debido a las limitaciones de batería de estos dispositivos, se suele limitar el uso de antivirus a los períodos de carga, lo que hace que la proliferación de malware esté siendo drástica.

Por otro lado, la actual tendencia en redes corporativas a la proliferación de accesos "Bring Your Own Device" (BYOD), donde el trabajador accede a su puesto de trabajo con un dispositivo de uso general, expone la seguridad de la red a dispositivos comprometidos con malware.

En resumen, en la actualidad, a pesar de la utilización de tecnologías de seguridad tales como las que se proporcionan en el protocolo HTTPS, dichas tecnologías no evitan el acceso de información sensible por parte de malware en el dispositivo del usuario.

DESCRIPCIÓN DE LA INVENCIÓN

Mientras que otras soluciones para conseguir comunicaciones seguras han evolucionado en la línea de tratar de asegurar que el dispositivo del usuario se mantenga seguro (antivirus, antimalware), la solución propuesta en este documento asume que no es posible mantener la seguridad en un dispositivo cuya configuración y funcionamiento es muy variable en el tiempo (instalación de aplicaciones, modificación de la configuración por el usuario, etc.), especialmente considerando la evolución actual en el desarrollo de código malware.

Por tanto, la presente invención se centra en extraer del dispositivo de usuario solamente aquellas funcionalidades imprescindibles para el envío y recepción de información sensible a través de la red y garantizar la seguridad en dichas funcionalidades. Además, esta invención aporta al usuario una percepción de seguridad adicional al ubicar estas funcionalidades en un dispositivo físico separado e independiente.

En definitiva, la presente invención resuelve los problemas anteriores gracias a que extiende la cobertura criptográfica al dispositivo del usuario, denominado aquí "dispositivo no confiable". Para ello, se propone la introducción de un nuevo dispositivo auxiliar,denominado "dispositivo confiable", que se conecta al dispositivo del usuario y que ejecutará un software muy reducido sobre el que no se podrá instalar software de terceros. Se evita...

Reivindicaciones:

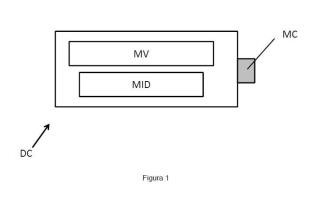

1. Dispositivo confiable (DC) para el intercambio seguro de información sensible en una red de comunicación entre un usuario y un servidor (S) a través de un dispositivo no confiable (DNC), caracterizado porque comprende:

- un medio de visualización (MV) para mostrar datos o instrucciones al usuario;

- un medio de introducción de datos (MID) para que el usuario pueda introducir la información sensible que se va a enviar;

- un medio criptográfico para firmar y cifrar, o descifrar y autenticar, la información sensible de tal modo que dicha información sensible no sea accesible o modificable por el dispositivo no confiable (DNC);

- un medio de conexión (MC) con dicho dispositivo no confiable (DNC) para comunicar la información sensible a dicho dispositivo no confiable (DNC) para su transmisión al servidor (S); y

- un medio de comprobación de software que comprueba la legitimidad de un software que se ejecuta en el dispositivo confiable (DC) mediante la comprobación de que la firma digital de dicho software es válida, donde el dispositivo confiable (DC) está configurado de tal modo que dicho software o bien no es modificable, o bien sólo es modificable si el nuevo software está firmado por un certificado digital válido emitido por una autoridad certificadora (AC).

2. Dispositivo confiable (DC) de acuerdo con la reivindicación 1, donde el medio de visualización (MV) comprende una pantalla LCD o una pantalla táctil.

3. Dispositivo confiable (DC) de acuerdo con cualquiera de las reivindicaciones anteriores, donde el medio de introducción de datos (MID) comprende un teclado alfanumérico o una pantalla táctil.

4. Dispositivo confiable (DC) de acuerdo con cualquiera de las reivindicaciones anteriores, donde el medio de conexión (MC) comprende una conexión USB, una conexión WiFi o una conexión Bluetooth.

5. Sistema para el intercambio seguro de información sensible en una red de comunicación, que comprende:

- un dispositivo no confiable (DNC);

- un servidor (S) en comunicación con el dispositivo no confiable (DNC) a través de una red de comunicación (RC);

- un proxy (P) que actúa de intermediario en la comunicación entre el dispositivo no confiable (DNC) y el servidor (S);

- un servidor de seguridad (SS) en comunicación con el proxy (P)para descifrar y autenticar la información sensible que se envía al servidor (S) por el dispositivo no confiable (DNC), y para firmar y cifrar la información sensible que se remite al usuario;

- un dispositivo confiable (DC) de acuerdo con cualquiera de las reivindicaciones anteriores, que recibe la información sensible introducida por un usuario, firma y cifra dicha información sensible utilizando una clave o claves (K2) compartidas exclusivamente por el dispositivo confiable (DC) y el servidor de seguridad (SS), y que está en comunicación con el dispositivo no confiable (DNC) para transmitirle dicha información sensible, y que recibe la información sensible enviada por el servidor (S), descifra y autentica dicha información sensible utilizando una clave o claves (K2) compartidas exclusivamente por el dispositivo confiable (DC) y el servidor de seguridad (SS), que está en comunicación con el dispositivo no confiable (DNC) para recibir dicha información sensible y que la muestra al usuario; y

- una autoridad certificadora (AC) que se encarga de firmar unos certificados digitales del servidor de seguridad (SS) y del dispositivo confiable (DC) para verificar su legitimidad.

6. Sistema de acuerdo con la reivindicación 5, donde el servidor de seguridad (SS) y el proxy (P) están implementados en la misma máquina física.

7. Sistema de acuerdo con cualquiera de las reivindicaciones 5-6, donde el servidor (S) y el proxy (P) están implementados en la misma máquina física.

8. Procedimiento para el envío seguro de información sensible desde un usuario a un servidor, a través de una red de comunicación, que utiliza el sistema de acuerdo con cualquiera de las reivindicaciones 5-7, caracterizado por que comprende los siguientes pasos:

- un usuario introduce información sensible en el dispositivo confiable (DC) a través del medio de introducción de datos (MID);

- el dispositivo confiable (DC) se comunica, a través del dispositivo no confiable (DNC) y de la red de comunicación (RC), con el servidor seguro (SS) y establece una sesión de comunicación segura con dicho servidor seguro (SS) para obtener una clave o claves (K2) seguras compartidas exclusivamente por dicho dispositivo confiable (DC) y dicho servidor seguro (SS);

- el dispositivo confiable (DC) envía al dispositivo no confiable (DNC) la información sensible firmada y cifrada con la clave o claves (K2);

- el dispositivo no confiable (DNC) envía, a través de la red de comunicación (RC), la información sensible firmada y cifrada con la clave o claves (K2) al proxy (P);

- el proxy (P) detecta la existencia de información sensible y la envía al servidor seguro (SS);

- el servidor seguro (SS) descifra y autentica la información sensible recibida y la envía descifrada al proxy (P); y

- el proxy (P) la información al servidor (S).

9. Procedimiento para el envío seguro de información sensible desde un servidor a un usuario, a través de una red de comunicación, que utiliza del sistema de acuerdo con cualquiera de las reivindicaciones 5-7, caracterizado por que comprende los siguientes pasos:

- el servidor (S) notifica a un dispositivo confiable (DC) el inicio de una sesión segura, a través del dispositivo no confiable (DNC).

- el dispositivo confiable (DC) se comunica, a través del dispositivo no confiable (DNC) y de la red de comunicación (RC), con el servidor seguro (SS) y establece una sesión de comunicación segura con dicho servidor seguro (SS) para obtener una clave o claves (K2) seguras compartidas exclusivamente por dicho dispositivo confiable (DC) y dicho servidor seguro (SS);

- el servidor (S) envía al proxy (P) la información sensible;

- el proxy (P) envía al servidor seguro (SS) la información sensible;

- el servidor seguro (SS) envía al proxy (P) la información sensible firmada y cifrada con la clave o claves (K2);

- el proxy (P) envía, a través de la red de comunicación (RC), la información sensible firmada y cifrada con la clave o claves (K2) al dispositivo no confiable (DNC);

- el dispositivo no confiable (DNC) detecta la existencia de información sensible y la envía al dispositivo confiable (DC); y

- el dispositivo confiable (DC) descifra y autentica la información sensible recibida y la muestra por el medio de visualización (MV).

10. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-9, donde la comunicación entre el dispositivo no confiable (DNC) y el proxy (P) a través de la red de comunicación (RC) se realiza de acuerdo con un primer protocolo (PROTi) que se elige de entre la siguiente lista: http, https, ftp, ssh, y smtp.

11. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-10, donde la comunicación a través de una sesión de comunicación segura entre el dispositivo confiable (DC) y el servidor seguro (SS) a través del dispositivo no confiable (DNC) para obtener la clave o claves seguras (K2) se realiza de acuerdo con un segundo protocolo(PROT2) como el TLS Handshake Protocol.

12. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-11, donde la comunicación entre el dispositivo confiable (DC) y el servidor seguro (SS) a través del dispositivo confiable (DC), de la red de comunicación (RC), y del proxy (P) para el envío de la información sensible firmada y cifrada con la clave o claves seguras (K2) se realiza de acuerdo con un tercer protocolo (PROT3) como el TLS Record Protocol.

13. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-12, donde el establecimiento de la sesión de comunicación segura entre el dispositivo confiable (DC) y el servidor seguro (SS) según el segundo protocolo (PROT2) comprende los siguientes pasos previos:

- el dispositivo no confiable (DNC) comprueba que está conectado con el dispositivo confiable (DC);

- el dispositivo no confiable (DNC) comprueba que el servidor (S) dispone de un servidor seguro (SS) asociado; y

- el dispositivo no confiable (DNC) envía al dispositivo confiable (DC) la dirección IP del servidor seguro (SS).

14. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-13, que además comprende el paso intermedio de identificar, por parte del dispositivo no confiable (DNC) o el dispositivo confiable (DC), la información sensible recibida del dispositivo confiable (DC) por medio de una etiqueta que permite al proxy (P) reconocer dicha información y remitirla al servidor seguro (SS).

15. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-14, que además comprende el paso intermedio de identificar, por parte del servidor (S), proxy (P) o servidor seguro (SS), la información sensible recibida del servidor seguro (SS) por medio de una etiqueta que permite al dispositivo no confiable (DNC) reconocer dicha información y remitirla al dispositivo confiable (DC).

16. Procedimiento de acuerdo con cualquiera de las reivindicaciones 8-15, que se ejecuta cuando el usuario o el servidor (S) determinan que se va a intercambiar información sensible durante una sesión de navegación entre ambos según el primer protocolo (PROT1).

17. Programa de ordenador que comprende instrucciones de programa para hacer que

un ordenador lleve a la práctica el procedimiento de acuerdo con cualquiera de las reivindicaciones 8-16.

18. Programa de ordenador según la reivindicación 17, incorporado en medios de 10 almacenamiento.

19. Programa de ordenador según la reivindicación 18, soportado en una señal portadora.

Patentes similares o relacionadas:

Sistema criptográfico y metodología para asegurar criptografía de software, del 20 de Mayo de 2020, de V-Key Inc: Un producto para proporcionar criptografía a aplicaciones realizándose en un dispositivo que comprende: instrucciones para dirigir una unidad de procesamiento […]

Procedimientos, sistemas y producto de programa de ordenador para proporcionar encriptado en una pluralidad de dispositivos, del 23 de Mayo de 2019, de Bicdroid Inc: Un procedimiento para proporcionar encriptado en una pluralidad de dispositivos (102a-1021) configurados para comunicación electrónica con un servidor , incluyendo la pluralidad […]

Reinyección de un lote de comandos seguros en un canal seguro, del 10 de Abril de 2019, de IDEMIA France: Procedimiento de comunicación que comprende, a nivel de un dispositivo esclavo , las etapas siguientes: recibir , de un dispositivo tercero […]

Sincronización de relojes, del 27 de Febrero de 2019, de Diebold Nixdorf, Incorporated: Un aparato que comprende: un reloj; una interfaz de comunicación para comunicarse con un segundo reloj; una interfaz de usuario acoplada […]

Procedimiento de protección de contenidos y de servicios multimedia, del 6 de Diciembre de 2017, de VIACCESS: Procedimiento de protección de un contenido codificado mediante una clave de contenido CW, siendo suministrado dicho contenido por un sistema de emisión a al menos […]

Arquitectura de partición de elemento seguro mutiemisor para dispositivos habilitados para NFC, del 11 de Octubre de 2017, de Secure NFC Pty. Ltd: Un método para proporcionar particiones de elemento seguro para un dispositivo habilitado para NFC para una pluralidad de emisores de tarjetas, comprendiendo […]

Gestión de claves simétricas sincronizadas para asegurar datos intercambiados por nodos de comunicaciones, del 9 de Agosto de 2017, de TELESPAZIO S.P.A: Método para asegurar / desasegurar datos intercambiados por nodos de comunicaciones, comprendiendo el método: •generar, por un primer nodo de comunicaciones y por […]

Procedimiento de reubicación de SRNS en un sistema de comunicación móvil, del 20 de Abril de 2016, de LG ELECTRONICS INC.: Un procedimiento de reubicación de un controlador de red de radio servidor, que comprende: recibir, mediante un controlador de red de radio objetivo, una pluralidad […]