Dispositivo y procedimiento para detectar una manipulación de una señal de información.

Dispositivo para detectar una manipulación de una señal de información,

caracterizado porque la señal deinformación presenta una componente de señal de información con información secundaria y una componente deseñal de información adicional con información principal, estando relacionada la información secundaria con lainformación principal, y porque el dispositivo presenta las características siguientes:

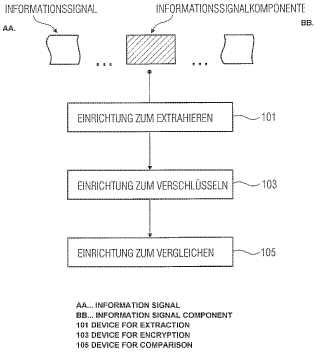

un equipo (101) para extraer la componente de señal de información con información secundaria, que escaracterística de la señal de información, a partir de la señal de información;

un equipo (103) para cifrar la componente de señal de información extraída con información secundaria, paraobtener una señal cifrada; y

un equipo (105) para comparar la señal cifrada con una señal de referencia, siendo la señal de referencia unarepresentación cifrada de una componente de señal de referencia no manipulada con información secundaria de unaseñal de información de referencia, para detectar la manipulación.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2005/012114.

Solicitante: FRAUNHOFER-GESELLSCHAFT ZUR FORDERUNG DER ANGEWANDTEN FORSCHUNG E.V..

Nacionalidad solicitante: Alemania.

Dirección: HANSASTRASSE 27C 80686 MUNCHEN ALEMANIA.

Inventor/es: AICHROTH,PATRICK, KULESSA,Ralph, PICKEL,Jörg, KRÄGELOH,Stefan, SIEBENHAAR,Frank, NEUBAUER,Christian, SPINNLER,Wolfgang.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2387030_T3.pdf

Fragmento de la descripción:

Dispositivo y procedimiento para detectar una manipulación de una señal de información

La presente invención se refiere a la comprobación de la integridad de señales de información.

Con la continua expansión de los medios de comunicación modernos aumenta la importancia de conceptos que protegen las señales de información frente a una manipulación no permitida o descubren una manipulación.

Si en el caso de las señales de información se trata por ejemplo de señales de audio o de vídeo digitales, entonces a menudo se utilizan las denominadas marcas de agua, para proporcionar a los datos por ejemplo una protección frente al copiado. Las marcas de agua se “tejen” por ejemplo con la señal de información, de modo que una retirada de la marca de agua para, por ejemplo, eliminar la protección frente al copiado, puede dejar de por sí huellas digitales, que pueden detectarse. Para incluso en el caso de una retirada con éxito de la marca de agua evitar una reproducción de los datos, también es necesario comprobar la integridad de los datos, para detectar una posible manipulación.

Los enfoques conocidos para la comprobación de la integridad de las señales de información se basan en cifrar los datos completos mediante un procedimiento hash criptográfico. Los valores hash criptográficos se denominan a menudo suma de comprobación. Se calculan a partir de un valor de entrada con una longitud indeterminada y definen de manera unívoca un valor de salida determinado, el denominado hash (por ejemplo una cadena de 20 bytes) . A este respecto la particularidad de la función hash consiste en determinar para cada valor de entrada aleatorio un valor de salida asociado de manera unívoca, a partir del que no puede volver a calcularse el valor de entrada.

La cantidad de datos completa se procesa en primer lugar con el algoritmo hash, es decir, se forma el hash de la cantidad de datos. Para la comprobación posterior de la integridad la cantidad de datos que va a someterse a prueba vuelve a procesarse por completo con el algoritmo hash. Si proporciona el mismo hash que en el caso de la pasada de referencia, entonces puede suponerse que no se realizaron modificaciones en el conjunto de datos.

Los requisitos con respecto a las funciones hash pueden determinarse esencialmente en tres puntos:

- cada valor hash debe aparecer con la misma frecuencia, es decir la probabilidad de valores hash no puede ser diferente con diferentes valores de entrada.

- Una modificación del valor de entrada debe llevar a un valor hash modificado.

- El esfuerzo para generar colisiones debe ser muy elevado, es decir, para un valor de entrada dado, debe ser difícil hallar un segundo con el mismo valor hash.

Una función hash, que cumple con los tres requisitos, también se denomina función hash criptográfica. Entre las funciones hash más importantes se encuentran SHA-1, MD4, MD5 así como RIPE-MD160.

La función hash criptográfica SHA-1 procesa bloques con una longitud de 512 bits y en este caso genera valores hash de 160 bits. Un papel importante lo desempeñan las variables de 532 bits (variables de cadena) así como la denominada función de compresión.

En primer lugar se divide el valor de entrada en bloques con una longitud de 512 bits. A continuación la función de compresión toma las cinco variables de cadena así como un bloque de 512 bits y lo reproduce sobre los siguientes valores de 532 bits. La función se desarrolla en cuatro pasadas con 20 operaciones idénticas en cada caso, en las que los bits individuales se desplazan según operaciones de cálculo predefinidas. Finalmente se emite el contenido de las cinco variables de cadena como valor hash. El uso del procedimiento hash para la comprobación de la integridad se describe por ejemplo en Open Mobil Alliance, OMA DRM especificación V2.0, borrador 2.0-10 de abril de 2004.

En los enfoques conocidos es desventajoso que por norma se someta a prueba un conjunto de datos completo, es decir, toda la señal de información, lo que va unido a una complejidad elevada. Además, de este modo, no puede realizarse ningún tipo de modificación posterior del conjunto de datos, por ejemplo la adición de una o varias marcas de agua, sin afectar a la integridad del conjunto de datos, incluso cuando sólo se modifican determinadas componentes del conjunto de datos.

La publicación especializada de Schneider et al. “A Robust Content Based Digital Signature for Image Authentication”, 16 de septiembre de 1996, Proceedings of the International Conference on Image Processing (ICIT) , Lausanne, 16 a 19 de septiembre de 1996 da a conocer para la generación de una firma basada en contenido una extracción de contenido y una siguiente formación de hash del resultado de la extracción con un cifrado siguiente, para obtener una firma digital basada en contenido. Para la verificación se lleva a cabo la misma extracción de contenido de una imagen de prueba, de nuevo se realiza un hash y a continuación este hash se compara con una firma descifrada, que se proporciona junto con la imagen, para una verificación. Para la extracción de contenido se utiliza un histograma de intensidad para cada bloque de una pluralidad de bloques, en los que se divide una imagen.

La publicación de patente estadounidense 2002/0178368 A1 da a conocer un sistema de marca de agua semifrágil para una autentificación de vídeo MPEG. Una marca de agua semifrágil comprende una componente de marca de agua semifrágil y una componente de marca de agua robusta. Para generar la marca de agua frágil se extraen características a partir del flujo de vídeo y a continuación se someten a un procesamiento hash. La marca de agua frágil es el resultado cifrado de un procesamiento hash de coeficientes DCT cuantificados.

La publicación de patente estadounidense US 2004/-0128511 A1 da a conocer procedimientos y sistemas para generar una firma multimedia. Para ello se extraen características invariables a partir del contenido multimedia y se calculan determinados atributos. Para ello se cuantifica el contenido multimedia y se extraen las características invariables a partir del contenido multimedia cuantificado. Las características invariables extraídas así como los datos multimedia cuantificados se cifran, para generar una firma digital. Las características extraídas son vértices, valores medios de bloques e histogramas, que deben extraerse a partir de imágenes, para generar firmas robustas.

El objetivo de la presente invención es crear un concepto para la comprobación de la integridad de datos, que presente una complejidad reducida y que permita una comprobación de la integridad de los datos también después del procesamiento de las componentes de datos.

Este objetivo se soluciona mediante un dispositivo según la reivindicación 1 o mediante un dispositivo según la reivindicación 13 o mediante un dispositivo según la reivindicación 15 o mediante un procedimiento según la reivindicación 18 o mediante un procedimiento según la reivindicación 19 o mediante un procedimiento según la reivindicación 20 o mediante un programa informático según la reivindicación 21.

La invención se basa en el conocimiento de que una pluralidad de señales de información, que están relacionadas con diferentes aplicaciones, por ejemplo señales de vídeo o audio, presentan una información característica de la señal de información, a la que puede recurrirse para proteger un conjunto de datos frente a la manipulación permitiendo simultáneamente modificaciones no características del conjunto de datos.

Si en el caso de la señal de información se trata por ejemplo de un archivo codificado en MP3, así durante la comprobación del archivo de audio codificado en MP3 de la integridad, para por ejemplo poder descubrir manipulaciones, el archivo aún debe considerarse como sin modificar, cuando por ejemplo por medio de la formación de marcas de agua en el flujo de bits se ha añadido una marca de agua. Las manipulaciones en un archivo, que modifican la característica de la pieza o incluso dan como resultado un cambio de la pieza (o de partes de la pieza) deben reconocerse sin embargo de manera unívoca. Según la presente invención, para por ejemplo permitir una adición posterior de marcas de agua, se utiliza como sensor una información característica e inherente a la señal de información, en este ejemplo el archivo de audio codificado... [Seguir leyendo]

Reivindicaciones:

1. Dispositivo para detectar una manipulación de una señal de información, caracterizado porque la señal de información presenta una componente de señal de información con información secundaria y una componente de señal de información adicional con información principal, estando relacionada la información secundaria con la información principal, y porque el dispositivo presenta las características siguientes:

un equipo (101) para extraer la componente de señal de información con información secundaria, que es característica de la señal de información, a partir de la señal de información;

un equipo (103) para cifrar la componente de señal de información extraída con información secundaria, para obtener una señal cifrada; y

un equipo (105) para comparar la señal cifrada con una señal de referencia, siendo la señal de referencia una representación cifrada de una componente de señal de referencia no manipulada con información secundaria de una señal de información de referencia, para detectar la manipulación.

2. Dispositivo según la reivindicación 1, estando configurado el equipo (101) para la extracción para no filtrar la componente de señal de información con información principal, de modo que no puede detectarse una modificación de la componente de señal de información con información principal.

3. Dispositivo según la reivindicación 1, estando dispuestas la componente de señal de información con información secundaria y la componente de señal de información con información principal en diferentes segmentos de la señal de información, y estando configurado el equipo (101) para la extracción para extraer el segmento de la señal de información, en el que está dispuesta la componente de señal de información con información secundaria, para obtener la componente de señal de información extraída.

4. Dispositivo según la reivindicación 1, presentando un espectro de la componente de señal de información y un espectro de la componente de señal de información adicional diferentes valores espectrales, y estando configurado el equipo (101) para la extracción para filtrar los valores espectrales de la componente de señal de información, para obtener la componente de señal de información.

5. Dispositivo según una de las reivindicaciones 1 a 4, siendo la señal de información una señal de audio, comprendiendo la componente de señal de información adicional como información principal valores espectrales de audio, y comprendiendo la componente de señal de información como información secundaria parámetros de escala para los valores espectrales de audio.

6. Dispositivo según una de las reivindicaciones 1 a 4, siendo la señal de información una señal de audio, y comprendiendo la componente de señal de información adicional valores espectrales de audio, y comprendiendo la componente de señal de información, información sobre un número de valores espectrales de audio.

7. Dispositivo según una de las reivindicaciones 1 a 4, siendo la señal de información una señal de vídeo, comprendiendo la componente de señal de información adicional como información principal información de vídeo, y comprendiendo la componente de señal de información como información secundaria valores de luminancia para la información de vídeo.

8. Dispositivo según una de las reivindicaciones 1 a 7, estando configurado el equipo (103) para el cifrado para formar un valor hash o para formar una suma de comprobación relativa a la componente de señal de información, para obtener la señal cifrada.

9. Dispositivo según una de las reivindicaciones 1 a 8, comprendiendo la señal de información además la señal de referencia, estando configurado el equipo (101) para la extracción para extraer la señal de referencia a partir de la señal de información.

10. Dispositivo según la reivindicación 9, estando configurado el equipo (101) para la extracción para seleccionar una señal de referencia, que está asociada a la componente de señal de información, a partir de una pluralidad de señales de referencia.

11. Dispositivo según la reivindicación 9 u 10, siendo la señal de referencia un valor hash o una suma de comprobación relativa a la componente de señal de referencia no manipulada.

12. Dispositivo según una de las reivindicaciones 1 a 11, siendo la componente de señal de referencia no manipulada idéntica a la componente de señal de información original, y siendo la señal de referencia idéntica a la señal de información original.

13. Dispositivo para detectar una manipulación de una señal de información, caracterizado porque la señal de información presenta una componente de señal de información con información secundaria y una componente de

señal de información adicional con información principal, estando relacionada la información secundaria con la información principal, y porque el dispositivo presenta las características siguientes:

un equipo para extraer la componente de señal de información con información secundaria, que es característica de la señal de información, a partir de la señal de información;

un equipo para descifrar una señal de referencia, siendo la señal de referencia una representación cifrada de una componente de señal de referencia no manipulada con información secundaria de una señal de información de referencia, para obtener una señal descifrada, presentando la señal de referencia una componente de señal de información adicional con información principal, estando relacionada la información secundaria con la información principal; y

un equipo para comparar la señal descifrada, que representa información secundaria descifrada de la señal de referencia, con la componente de señal de información con información secundaria, para detectar la manipulación de la señal de información.

14. Dispositivo según la reivindicación 13, siendo la señal de referencia una firma digital generada utilizando una clave privada relativa a la componente de señal de información, y estando configurado el equipo para el descifrado para descifrar la firma con una clave pública, que está relacionada con la clave privada, para obtener la señal descifrada.

15. Dispositivo para generar una señal de información a partir de una señal de entrada, caracterizado porque la señal de entrada comprende una componente de señal de entrada, que es característica de la señal de información, y una componente de señal de entrada adicional, comprendiendo la componente de señal de entrada adicional información principal, y comprendiendo la componente de señal de entrada información secundaria, que está relacionada con la información principal, y porque el dispositivo presenta las características siguientes:

un equipo para cifrar la componente de señal de entrada, que comprende la información secundaria, para obtener una señal de referencia; y

un equipo para componer la componente de señal de entrada, que comprende la información secundaria, de la componente de señal de entrada adicional, que comprende la información principal, y de la señal de referencia, que comprende la información secundaria en forma cifrada, para generar la señal de información.

16. Dispositivo según la reivindicación 15, estando configurado el equipo para el cifrado para formar un valor hash o para formar una suma de comprobación relativa a la componente de señal de entrada, para obtener la señal de referencia.

17. Dispositivo según la reivindicación 15 o 16, estando configurado el equipo para la composición para adjuntar la señal de referencia a la señal de entrada, para generar la señal de información.

18. Procedimiento para detectar una manipulación de una señal de información, caracterizado porque la señal de información presenta una componente de señal de información con información secundaria y una componente de señal de información adicional con información principal, estando relacionada la información secundaria con la información principal, y porque el procedimiento presenta las etapas siguientes:

extraer la componente de señal de información con información secundaria, que es característica de la señal de información, a partir de la señal de información;

cifrar la componente de señal de información extraída con información secundaria, para obtener una señal cifrada; y

comparar la señal cifrada con una señal de referencia, siendo la señal de referencia una representación cifrada de una componente de señal de referencia no manipulada con información secundaria de una señal de información de referencia, para detectar la manipulación.

19. Procedimiento para detectar una manipulación de una señal de información, caracterizado porque la señal de información presenta una componente de señal de información con información secundaria y una componente de señal de información adicional con información principal, estando relacionada la información secundaria con la información principal, y porque el procedimiento presenta las etapas siguientes:

extraer la componente de señal de información con información secundaria, que es característica de la señal de información, a partir de la señal de información;

descifrar una señal de referencia, siendo la señal de referencia una representación cifrada de una componente de señal de referencia no manipulada con información secundaria de una señal de información de referencia, para obtener una señal descifrada, presentando la señal de referencia una componente de señal de información adicional con información principal, estando relacionada la información secundaria con la información principal; y

comparar la señal descifrada, que representa información secundaria descifrada de la señal de referencia, con la componente de señal de información con información secundaria, para detectar la manipulación.

20. Procedimiento para generar una señal de información a partir de una señal de entrada, caracterizado porque la señal de entrada comprende una componente de señal de entrada, que es característica de la señal de

información, y una componente de señal de entrada adicional, comprendiendo la componente de señal de entrada adicional información principal, y comprendiendo la componente de señal de entrada información secundaria, que está relacionada con la información principal, y porque el procedimiento presenta las etapas siguientes:

cifrar la componente de señal de entrada, que comprende la información secundaria, para obtener una señal de referencia; y

componer la componente de señal de entrada, que comprende la información secundaria, de la componente de señal de entrada adicional, que comprende la información principal, y de la señal de referencia, que comprende la información secundaria en forma cifrada, para generar la señal de información.

21. Programa informático para llevar a cabo el procedimiento según la reivindicación 18 o el procedimiento

según la reivindicación 19 o el procedimiento según la reivindicación 20, cuando el programa informático se ejecuta 15 en un ordenador.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]