Control de caudales de paquetes de comunicaciones móviles.

Un método para el control de flujos de paquetes de datos de usuario móviles enviados sobre un plano de usuariobasado en IP,

comprendiendo dicho método las etapas de:

a. controlar flujos individuales de paquetes de datos de usuario móviles enviados sobre el plano de usuariobasado en IP desde un plano de control común basado en IP provisto de agentes (15) de midcom, en el queel plano de control común basado en IP está separado del plano de usuario basado en IP, siendo dichocontrol proporcionado por:

b. cada flujo de paquetes de datos de usuarios móviles que registra su identidad en cada middlebox (13, 14)que dicho flujo encuentra a lo largo de una trayectoria desde un terminal de origen hasta un terminal dedestino en el plano de usuario basado en IP, y

c. en respuesta a esto, cada middlebox del plano de usuario basado en IP que se registra (16) a sí mismo y alas identidades de los flujos de paquetes de datos de usuario móviles que éste maneja en el plano de usuariobasado en IP en un agente (15) de midcom en el plano de control común basado en IP con el que éstoscomunican utilizando un protocolo de señalización de midcom ampliado para soportar el registro y control delflujo de paquetes de datos de usuario móviles,

d. el agente de midcom, que ahora tiene conocimiento de los flujos de paquetes de datos de usuario móvilesregistrados, que señaliza (17) órdenes de control a los middleboxes que se registraron, perteneciendo dichasórdenes al manejo de los flujos de paquetes de datos de usuario móviles en los respectivos middleboxes delplano de usuario basado en IP.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2004/000265.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: ERIKSSON, ANDERS, FODOR,GABOR.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/56

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2388667_T3.pdf

Fragmento de la descripción:

Control de caudales de paquetes de comunicaciones móviles.

CAMPO TÉCNICO DE LA INVENCIÓN La invención se refiere a un método, una red y dispositivos para controlar caudales de paquetes de comunicaciones móviles utilizando middleboxes y agentes de midcom.

DESCRIPCIÓN DE LA TÉCNICA RELACIONADA Un flujo de paquetes móviles es un flujo de paquetes que durante una sesión de comunicación en curso cambia su vía o ruta a través de la red, por ejemplo como consecuencia de un terminal móvil itinerante o como consecuencia de una red móvil itinerante.

Introducción Los Middleboxes y los agentes de midcom (Agentes de MIDdlebox de COMunicación) están especificados en [1] y [2]. Descritos de una manera muy corta e incompleta, los middleboxes son dispositivos intermedios en Internet que requieren inteligencia de aplicación para su operación.

Los Middleboxes pueden implementar una gran diversidad de nodos de red, tal como cortafuegos, traductores de dirección de red (NAT) , enrutadores de acceso y muchos otros tipos de nodos. Los middleboxes tienen típicamente inteligencia de aplicación correspondiente insertada en el interior del dispositivo para su operación.

Los middleboxes pueden reforzar funciones basadas en la política específica de aplicación tales como control de calidad de servicio (QoS) , gestión de recursos, filtrado de paquetes, tunelización de red virtual privada (VPN) , detección de intrusión, y así sucesivamente.

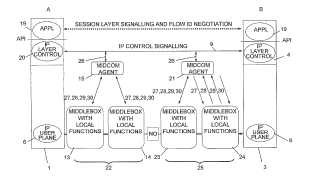

Middleboxes de la técnica anterior La Figura 1 ilustra el uso de middleboxes y de acuerdo con [1], [2] de la técnica anterior. Un usuario A de un equipo 1 terminal, TE, comunica con un controlador 2 de sesión para establecer comunicación, por ejemplo una video llamada con el celular, con un usuario B que tiene un equipo 3 terminal. El usuario A envía una petición de comunicación al controlador de sesión, el cual comunica con las partes con el fin de establecer las condiciones para la sesión solicitada, tal como el tipo de comunicación, el ancho de banda y los costes. Esta señalización se denomina señalización de sesión y tiene lugar sobre una capa de sesión. Un ejemplo de un protocolo de envío de señales de capa de sesión es el Protocolo de Iniciación de Sesión (SIP) . La telefonía de IP es un ejemplo de un servicio soportado por este protocolo.

En la fase de establecimiento, los equipos terminales necesitan también señalar sus necesidades individuales, tal como el ancho de banda requerido, respecto a los nodos a lo largo de la trayectoria que seguirá la comunicación solicitada. Esta señalización se conoce como señalización de control de IP y tiene lugar en un plano 4 de control de IP que a su vez tiene lugar sobre la capa 5 de IP. El controlador de sesión reserva los recursos necesarios para una sesión específica.

Un ejemplo de un protocolo de envío de señales de control de IP utilizado en el plano de control de IP es el Protocolo de Establecimiento de Reserva de Recursos (RSVP) para la reserva de recursos en Internet. Queda así claro que se necesita la señalización tanto en la capa de sesión como en la capa de IP con el fin de establecer una sesión con recursos reservados. Según se conoce bien, el conjunto de protocolos de YCP/IP tiene dos capas de señalización separadas, una en la capa de sesión y una en la capa de IP.

Cuando la fase de establecimiento ha terminado, se permite que el usuario A inicie la comunicación. La comunicación se inicia y los equipos terminales intercambian paquetes. Los paquetes procedentes de A hasta B y de B hasta A, contienen datos de usuario que en conjunto forman un flujo de datos de usuario que sigue una trayectoria de datos de usuario sobre un plano 6 de datos de usuario en la capa 5 de IP. En la Figura 1, la capa 5 de IP ha sido ilustrada de modo que comprende el plano 4 de control de IP, así como el plano 6 de datos de usuario. La trayectoria de datos de usuario pasa muchos middleboxes y nodos NO de muchas redes no representadas a lo largo de camino desde el origen hasta el destino. En la Figura 1, se han mostrado dos middleboxes 7 y 8 y un nodo NO a lo largo de esta trayectoria. Las funciones de control para el flujo de datos de usuario están distribuidas entre los middleboxes.

En la Figura 1 no se ha mostrado ningún agente de midcom. Sin embargo, se puede pensar que existe un agente de midcom distribuido entre los middleboxes. Cada middlebox podría contener una parte de un agente de midcom. La trayectoria de envío de señales de control de IP mencionada en lo que antecede entre los equipos terminales y los nodos y los middleboxes de la capa de control de IP, ha sido ilustrada mediante una flecha 9 delgada de doble punta, y el flujo de datos de usuario sigue una trayectoria de datos de usuario ilustrada con la flecha 10 gruesa de doble punta. En la técnica anterior, el plano de datos de usuario y el plano de control de IP están ambos sobre la

capa 5 de IP, y la trayectoria 9 de envío de señales de control de IP y la trayectoria 10 de datos de usuario son transportadas a lo largo de un canal 11 común. La señalización de sesión ha sido mostrada con una flecha 12 de doble punta, y puede seguir una trayectoria diferente a la del canal común. El controlador de sesión debe determinar qué enrutadores y middleboxes atraviesa el flujo de datos de usuario de modo que los mismos puedan dirigir mensajes de control, relacionados con el flujo de datos de usuario, hasta esos nodos.

Existe también una necesidad de coordinar la utilización de recursos y la configuración de los cortafuegos y otros tipos de middleboxes. A efectos de coordinación, el uso de una entidad de control centralizada resulta favorable. La definición de tal entidad, denominada Agente de Midcom, ha sido dirigida por el grupo de trabajo Midcom de IETF [midcom]. De acuerdo con una propuesta del grupo de trabajo, la capa de IP se divide en un plano de control de IP y un plano de usuario.

La solicitud de Patente Europea EP 1 315 539 A2 se refiere a descubrir y registrar middleboxes en respuesta a un mensaje de establecimiento de llamada. Los mensajes de establecimiento de llamada/sesión son enviados utilizando señalización de control de IP y señalización de sesión.

Descripción del problema Un inconveniente principal de la técnica anterior está relacionado con el control de flujos de datos de usuario móviles. Cuando cambia la ruta de un flujo, la combinación del flujo de paquetes de usuario y el flujo de señalización de capa de IP deberá encontrar enrutadores, middleboxes y otros nodos de red que no tienen conocimiento del flujo y que por lo tanto no saben cómo manejar el flujo, por dónde debe ser enrutado, qué recursos necesita, cuestiones relacionadas con la autenticación y la contabilización, y muchas otras consideraciones.

De acuerdo con la técnica anterior, este dilema se resuelve de la siguiente manera: un middlebox, que se ubica en el borde de una red y que por lo tanto se denomina middlebox de borde de red, que recibe un flujo desconocido, inicia un control de admisión del flujo con el fin de determinar si se debe conceder al flujo desconocido acceso a la red. Por medio del envío de señales de control de IP, el middlebox de borde recibe el reconocimiento de flujo, el ancho de banda que el flujo requiere, y la identidad de la entidad responsable del flujo desconocido. Teniendo este conocimiento, el middlebox de borde señala una base de datos con el fin de verificar que la entidad responsable del flujo, normalmente un abonado, es una entidad de confianza y tiene una suscripción que abarca el ancho de banda utilizado. Estar parte del control de admisión se denomina control de instrucciones. Otra parte del control de admisión consiste en comprobar que la red tiene recursos disponibles para el flujo desconocido. Esta comprobación se realiza típicamente utilizando señalización de salto a salto, desde un nodo a otro a lo largo de la trayectoria desde el origen hasta el destino, con el fin de verificar que los enlaces tienen suficiente ancho de banda libre para albergar el ancho de banda del flujo desconocido.

Un problema asociado a la propuesta existente procedente del grupo de trabajo Midcom consiste en que la señalización de mensajes para una sesión específica no atraviesa necesariamente los mismos enrutadores y middleboxes que el flujo de datos de usuario de la sesión. El plano de control de IP debe determinar por lo tanto qué enrutadores y middleboxes atraviesa un flujo de usuario específico de modo que pueda dirigir... [Seguir leyendo]

Reivindicaciones:

1. Un método para el control de flujos de paquetes de datos de usuario móviles enviados sobre un plano de usuario basado en IP, comprendiendo dicho método las etapas de:

a. controlar flujos individuales de paquetes de datos de usuario móviles enviados sobre el plano de usuario basado en IP desde un plano de control común basado en IP provisto de agentes (15) de midcom, en el que el plano de control común basado en IP está separado del plano de usuario basado en IP, siendo dicho control proporcionado por:

b. cada flujo de paquetes de datos de usuarios móviles que registra su identidad en cada middlebox (13, 14) que dicho flujo encuentra a lo largo de una trayectoria desde un terminal de origen hasta un terminal de destino en el plano de usuario basado en IP, y

c. en respuesta a esto, cada middlebox del plano de usuario basado en IP que se registra (16) a sí mismo y a las identidades de los flujos de paquetes de datos de usuario móviles que éste maneja en el plano de usuario basado en IP en un agente (15) de midcom en el plano de control común basado en IP con el que éstos comunican utilizando un protocolo de señalización de midcom ampliado para soportar el registro y control del flujo de paquetes de datos de usuario móviles,

d. el agente de midcom, que ahora tiene conocimiento de los flujos de paquetes de datos de usuario móviles registrados, que señaliza (17) órdenes de control a los middleboxes que se registraron, perteneciendo dichas órdenes al manejo de los flujos de paquetes de datos de usuario móviles en los respectivos middleboxes del plano de usuario basado en IP.

2. Un método de acuerdo con la reivindicación 1, caracterizado porque el agente de midcom envía sus órdenes de control a un flujo individual a través del middlebox en el que dicho flujo de paquetes se registre.

3. Un método de acuerdo con la reivindicación 1, caracterizado porque el agente de midcom utiliza la identidad del middlebox que se ha registrado para encontrar la función de control correspondiente del mismo, para encontrar la funcionalidad que posee el middlebox y proporcionar una orden de control correspondiente que éste envía al middlebox.

4. Un método de acuerdo con la reivindicación 1, en el que el agente de midcom controla un número de middleboxes proporcionado por una red, caracterizado por:

a. un middlebox de entrada (IN) , que se asienta en el borde de la red por el que entra un flujo individual en la red, que filtra (36) los mensajes de control y que los tuneliza hasta el agente de midcom, y

b. el agente de midcom envía como respuesta mensajes de control a cada uno de los middleboxes que éste controla, de modo que éste divide la capa de IP en una capa de control de IP y un plano de usuario de IP.

5. Un método de acuerdo con la reivindicación 1, caracterizado porque el agente de midcom utiliza una tabla de enrutamiento para enviar los mensajes de control hasta los respectivos middleboxes sobre el plano de control de IP utilizando un protocolo de midcom ampliado.

6. Un método de acuerdo con la reivindicación 1, caracterizado porque el agente de midcom envía los mensajes de control a los middleboxes enviándolos en primer lugar al middlebox de entrada (IN) desde el que son reenviados a lo largo de la misma trayectoria que el flujo de paquetes de datos de usuario móviles.

7. Un método de acuerdo con la reivindicación 1, en el que un dominio (22; 25) comprende dichos middleboxes y dicho agente (15; 21) de midcom que controla a éstos, caracterizado por:

a. enviar mensajes de control desde un dominio hasta otro que tenga un middlebox de entrada, que asiente en el borde del dominio (22; 25) por el que entra el flujo individual de paquetes de datos de usuario móviles;

b. filtrar mensajes de control y tunelizarlos hasta el agente de midcom,

c. y el agente de midcom los envía hasta un middlebox de salida en el que el flujo sale del dominio (22; 25) .

8. Un método de acuerdo con la reivindicación 7, caracterizado por el intercambio de la etapa c. por la etapa de devolver los mensajes de control al middlebox de entrada (IN) desde el que los mensajes son reenviados a lo largo de la misma trayectoria que el flujo de paquetes de datos de usuario móviles.

9. Un método de acuerdo con la reivindicación 1, caracterizado porque varios agentes (15, 21) de midcom, proporcionados en el plano de control de IP, manejan simultáneamente diferentes de uno, y el mismo, flujo individual de paquetes de datos de usuario móviles.

10. Un agente de midcom que comprende una pluralidad de conjuntos de funciones de control, estando cada conjunto relacionado con el control de la operación de un middlebox individual, y comprendiendo órdenes de control para controlar la operación del middlebox correspondiente, en el que las órdenes de control pertenecen al manejo de un flujo individual de paquetes de datos de usuario móviles del middlebox, caracterizado porque dicho flujo es reenviado sobre un plano de usuario basado en IP y las órdenes de control son enviadas desde un plano de control común basado en IP, en el que el plano de control común basado en IP está separado del plano de usuario basado

en IP.

11. Un sistema de comunicación que comprende una pluralidad de redes (38, 42, 44, 45, 48) basadas en IP y un controlador (2) de sesión para establecer una trayectoria de comunicación que atraviesa una selección de la pluralidad de redes basadas en IP, teniendo cada red elegida un middlebox de entrada (IN) por el que entra un flujo 10 de paquetes de datos de usuario móviles en la red seleccionada, y un middlebox de salida (EN) por el que sale de la red seleccionada el flujo de paquetes de datos de usuario móviles, caracterizado porque cada red seleccionada comprende un agente (15; 21) de midcom que asienta en un plano (4) de control basado en IP, una pluralidad de middleboxes (13, 14, 23, 24) que asientan en un plano (6) de usuario basado en IP, donde el plano de control común basado en IP está separado del plano de usuario basado en IP, un protocolo de midcom ampliado que permite la 15 comunicación entre el agente de midcom y los middleboxes, estando dichos middleboxes adaptados para detectar un flujo de paquetes de datos de usuario móviles y registrar su identidad en el agente de midcom junto con la identidad del middlebox en el que el flujo de paquetes de datos de usuario móviles fue detectado (16; 28, 29) , enviando dicho agente de midcom, en respuesta a una combinación de flujo y registro de middlebox, una orden (17) de control de flujo hasta el middlebox sobre el protocolo de midcom ampliado, instruyendo dicha orden de control de

flujo al middlebox sobre cómo manejar el flujo de paquetes de datos de usuario móviles detectado.

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]