Bloqueo de un soporte de datos portátil.

Procedimiento sobre un soporte de datos portátil (1), que comprende una ejecución de accesos de escritura a unamemoria (2) del soporte de datos (1),

caracterizado por las siguientes etapas:

- ejecución continua de accesos de escritura a la memoria (2) por un dispositivo de control del soporte de datos eninstantes de escritura arbitrariamente consecutivos; y

- bloqueo, al menos parcial, del soporte de datos (1) mediante uno de los accesos de escritura ejecutados demanera continua, en caso de detectar un intento de ataque al soporte de datos (1),

- siendo los accesos de escritura ejecutados de manera continua, accesos de escritura ejecutados por unaaplicación existente para la funcionalidad normal y no utilizándose aquí datos adecuados o designados parautilización y

- siendo los datos una secuencia de bits a escribir que se varía de manera tal que un proceso de escritura ejecutadopara bloquear el soporte de datos (1) no puede, mediante la evolución del consumo de corriente del soporte dedatos (1) causada por la secuencia de bits escrita respectivamente, diferenciarse de los accesos de escritura que noprovocan un bloqueo.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E10002690.

Solicitante: GIESECKE & DEVRIENT GMBH.

Nacionalidad solicitante: Alemania.

Dirección: PRINZREGENTENSTRASSE 159 81677 MUNCHEN ALEMANIA.

Inventor/es: SEEMULLER,KLEMENS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

PDF original: ES-2389334_T3.pdf

Fragmento de la descripción:

Bloqueo de un soporte de datos portátil

La presente invención se refiere a un procedimiento en un soporte de datos portátil para bloquear el soporte de datos, así como a un soporte de datos portátil de este tipo.

Los soportes de datos portátiles, en particular las tarjetas inteligentes (Smart Cards) , las tarjetas de radiotelefonía móvil (U) SIM, las tarjetas multimedia seguras, las tarjetas con función de pago o similares, pueden comprometerse con un análisis del consumo de corriente del soporte de datos, por ejemplo con un ataque SPA o DPA ("Simple Power Analysis [análisis de potencia sencillo]" o "Differential Power Analysis [análisis de potencia diferencial]") , durante una determinada acción física sobre el soporte de datos, por ejemplo durante un ataque realizado con luz láser. La finalidad de tales ataques es interferir en el funcionamiento del soporte de datos portátil de tal manera que puedan reconocerse datos relevantes para la seguridad mediante un análisis del consumo de corriente o sea posible eludir una comprobación de seguridad del soporte de datos portátil.

En una medida usual para la defensa contra tales ataques, el soporte de datos en cuestión es bloqueado, al menos parcialmente, al detectarse un intento de ataque y se escribe una marca de bloqueo correspondiente en la memoria no volátil del soporte de datos. Sin embargo, un atacante puede interferir en este mecanismo de protección, ya que la escritura de la marca de bloqueo en la memoria no volátil provoca un consumo elevado de corriente y por ello puede detectarse mediante un análisis de la evolución del consumo de corriente del soporte de datos, es decir de la "firma de corriente" del proceso de escritura. Por lo tanto, un atacante puede detectar el bloqueo del soporte de datos e impedirlo por ejemplo mediante una desconexión de la alimentación de corriente del soporte de datos.

El documento DE 10322671 A1 da a conocer un dispositivo para generar un consumo de corriente adicional en un dispositivo de procesamiento de datos. El dispositivo de procesamiento de datos presenta un procesador y una memoria. El dispositivo para generar un consumo de corriente adicional está configurado para superponer un consumo de corriente adicional a un consumo de corriente útil del dispositivo de procesamiento de datos sin el dispositivo para generar un consumo de corriente adicional. El dispositivo para generar un consumo de corriente adicional presenta un dispositivo para detectar si tiene lugar o no un acceso del procesador a la memoria, así como un dispositivo para acceder a la memoria. Cuando el dispositivo para la detección detecta que no está teniendo lugar un acceso a la memoria por el procesador, el dispositivo para acceder a la memoria accede a la misma y genera con ello un consumo de corriente superpuesto al consumo de corriente útil.

El documento DE 10324419 A1 da a conocer un dispositivo para manipular información de caché contenida en una memoria caché. La información de caché está contenida en la memoria caché en varias líneas de caché. La memoria caché se halla en un dispositivo de procesamiento de datos que, además de la memoria caché, también presenta una memoria principal. El dispositivo para la manipulación consta de un dispositivo para la puesta a disposición de una señal de disparo de manipulación en instantes consecutivos, con una periodicidad fijada de manera aleatoria o determinista, así como de un dispositivo para la invalidación de una línea de caché o para la sobrescritura de una línea de caché con información procedente de la memoria principal, en respuesta a una recepción de la señal de disparo de manipulación.

Ravi S. et al "Tamper resistance mechanisms for secure embedded systems", VLSI Design, 2004, Proceedings. 17th International Conference on Mumbai, India, 5-9 de enero de 2004, Los Alamitos, CA, USA, IEEE Comput. Soc., US, Bd. 17th Conference, 1 de enero de 2004, páginas 605-611, ISBN: 978-0-7695-2072-8, ofrece una visión de conjunto de distintos ataques y explica cómo pueden utilizarse para introducirse a través de funciones de seguridad, o debilitarlas, en un sistema incorporado. El diseño a prueba de falsificación se refiere al proceso del diseño de una arquitectura de sistema, y su implementación, que esté protegida contra ataques. Se presentan planteamientos que se han propuesto para desarrollar un sistema incorporado a prueba de falsificación, en combinación con ejemplos de productos comerciales.

Francois Koeune et al, "A tutorial on physical security and side-channel attacks", 1 de enero de 2005, Foundations of security analysis and design III; lecture notes in computer science; LNCS, Springer, Berlin, DE, páginas 78 a 108, ISBN 978-3-540-28955-5, revela que una rama de la criptografía se centra en las limitaciones físicas a las que se enfrenta un equipo criptográfico real e intenta evaluar estos límites, como por ejemplo tiempos de ejecución, consumo de energía, etc., para descubrir los secretos de los equipos. Esto condujo a ataques específicos de implementación, lo que con frecuencia llevó a que éstos fuesen mucho más eficaces que los mejores ataques criptoanalíticos conocidos en relación con un sencillo ejemplo básico como objeto idealizado. Este documento ofrece una visión de conjunto de los principales tipos de ataque y muestra los principios en los que éstos se basan.

El objetivo de la presente invención es por lo tanto asegurar un bloqueo fiable del soporte de datos en caso de un intento de ataque.

Este objetivo se logra mediante un procedimiento y un soporte de datos con las características de las reivindicaciones independientes. En las reivindicaciones dependientes de éstas se indican configuraciones ventajosas y perfeccionamientos de la invención.

Según la invención se realizan de manera continua en un soporte de datos portátil accesos de escritura a una memoria del soporte de datos en instantes de escritura arbitrariamente consecutivos, bloqueándose, al menos parcialmente, el soporte de datos mediante uno de los accesos de escritura ejecutados de manera continua en caso de detectarse un intento de ataque al soporte de datos.

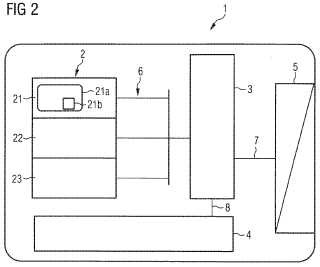

Correspondientemente, un soporte de datos portátil según la invención comprende al menos un procesador, una memoria y un dispositivo de detección para detectar intentos de ataque al soporte de datos, así como un dispositivo de control preparado para ejecutar accesos de escritura a la memoria de manera continua en instantes de escritura arbitrariamente consecutivos y, en el caso de que el dispositivo de detección detecte un intento de ataque, bloquear el soporte de datos, al menos parcialmente, mediante uno de los accesos de escritura ejecutados de manera continua.

Mediante esta invención se impide que un atacante detecte el bloqueo del soporte de datos analizando la evolución del consumo de corriente del soporte de datos, ya que el soporte de datos se bloquea mediante un acceso de escritura cuyo consumo de corriente no es detectable en la evolución del consumo de corriente causada por los accesos de escritura ejecutados de todos modos de manera continua. Es decir que el acceso de escritura necesario para bloquear el soporte de datos provoca un consumo de corriente de un nivel similar al de los accesos de escritura a la memoria realizados de manera continua, por lo que un atacante no puede determinar cuál de los accesos de escritura ejecutados de manera continua se utiliza para bloquear el soporte de datos.

En relación con la presente invención debe entenderse por una ejecución continua de accesos de escritura un patrón temporal de accesos de escritura que no puede resolverse en cuanto al tiempo de tal manera que un acceso de escritura para el bloqueo del soporte de datos pueda diferenciarse de otros accesos de escritura, por ejemplo como acceso de escritura aislado dentro de un intervalo prolongado sin más accesos de escritura. La ejecución continua de accesos de escritura produce por lo tanto un enmascaramiento o encubrimiento de un acceso de escritura de este tipo destinado a un bloqueo, al menos parcial, del soporte de datos.

Un patrón temporal irresoluble de accesos de escritura tal se consigue en particular si, por una parte, entre en cada dos de los respectivos accesos de escritura ejecutados de manera continua no existen intervalos de tiempo de una duración tal que, para lograr una defensa contra el intento de ataque detectado, el soporte de datos ya no pueda bloquearse a tiempo con el siguiente acceso de escritura de todos modos previsto y, por otra parte, un acceso... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento sobre un soporte de datos portátil (1) , que comprende una ejecución de accesos de escritura a una memoria (2) del soporte de datos (1) , caracterizado por las siguientes etapas:

- ejecución continua de accesos de escritura a la memoria (2) por un dispositivo de control del soporte de datos en instantes de escritura arbitrariamente consecutivos; y

- bloqueo, al menos parcial, del soporte de datos (1) mediante uno de los accesos de escritura ejecutados de manera continua, en caso de detectar un intento de ataque al soporte de datos (1) ,

- siendo los accesos de escritura ejecutados de manera continua, accesos de escritura ejecutados por una aplicación existente para la funcionalidad normal y no utilizándose aquí datos adecuados o designados para utilización y

- siendo los datos una secuencia de bits a escribir que se varía de manera tal que un proceso de escritura ejecutado para bloquear el soporte de datos (1) no puede, mediante la evolución del consumo de corriente del soporte de datos (1) causada por la secuencia de bits escrita respectivamente, diferenciarse de los accesos de escritura que no provocan un bloqueo.

2. Procedimiento según la reivindicación 1, caracterizado porque en la ejecución continua de accesos de escritura se escriben datos en una memoria no volátil (22) del soporte de datos (1) .

3. Procedimiento según una de las reivindicaciones 1 a 2, caracterizado porque en los accesos de escritura ejecutados de manera continua que no bloquean parcialmente el soporte de datos (1) se realizan accesos de escritura a la memoria (2) en blanco.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque en el bloqueo, al menos parcial, del soporte de datos (1) se bloquean de forma temporal o permanente aplicaciones ejecutables y/o procesos de aplicación ejecutados.

5. Procedimiento según una de las reivindicaciones 1 a 4, caracterizado porque en el bloqueo, al menos parcial, del soporte de datos (1) se bloquean de forma temporal o permanente accesos predefinidos o todos los accesos a la memoria (2) .

6. Procedimiento según una de las reivindicaciones 1 a 5, caracterizado porque el soporte de datos (1) se bloquea, al menos parcialmente, en caso de detectar un intento de ataque en forma de un ataque con luz.

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque el soporte de datos (1) se bloquea, al menos parcialmente, mediante el acceso de escritura siguiente a la detección del intento de ataque.

8. Procedimiento según una de las reivindicaciones 1 a 7, caracterizado porque los accesos de escritura se realizan de manera continua en instantes de escritura consecutivos fijamente predefinidos o determinados aleatoriamente.

9. Procedimiento según la reivindicación 8, caracterizado porque los accesos de escritura se realizan en instantes de escritura dependientes de una ejecución de un proceso de aplicación en el soporte de datos (1) .

10. Procedimiento según la reivindicación 9, caracterizado porque los accesos de escritura se realizan cada vez que el proceso de aplicación ejecuta un comando.

11. Soporte de datos portátil (1) , que comprende un procesador, una memoria (2) y un dispositivo de detección (4) para detectar intentos de ataque al soporte de datos (1) , caracterizado por un dispositivo de control del soporte de datos (21b) que está preparado para ejecutar accesos de escritura a la memoria (2) de manera continua en instantes de escritura arbitrariamente consecutivos y, en caso que el dispositivo de detección (4) detecte un intento de ataque, bloquear el soporte de datos (1) , al menos parcialmente, mediante uno de los accesos de escritura ejecutados de manera continua,

- siendo los accesos de escritura ejecutados de manera continua accesos de escritura ejecutados por una aplicación existente para la funcionalidad normal y no utilizándose aquí datos adecuados o designados para utilización y

- siendo los datos una secuencia de bits a escribir que se varía de tal manera que un proceso de escritura ejecutado para bloquear el soporte de datos (1) no puede, mediante la evolución del consumo de corriente del soporte de datos (1) causada por la secuencia de bits escrita respectivamente, diferenciarse de los accesos de escritura que no provocan un bloqueo.

12. Soporte de datos (1) según la reivindicación 11, caracterizado porque el soporte de datos (1) comprende un sistema operativo (21a) que a su vez comprende el dispositivo de control (21b) .

13. Soporte de datos (1) según la reivindicación 11 ó 12, caracterizado porque el dispositivo de control (21b) está configurado para llevar a cabo un procedimiento según una de las reivindicaciones 2 a 10.

14. Soporte de datos (1) según una de las reivindicaciones 11 a 13, caracterizado porque el soporte de datos portátil

(1) es una tarjeta inteligente, una tarjeta de radiotelefonía móvil (U) SIM, una tarjeta multimedia segura o una tarjeta con función de pago.

REFERENCIAS CITADAS EN LA DESCRIPCIÓN

La lista de referencias citada por el solicitante lo es solamente para utilidad del lector, no formando parte de los documentos de patente europeos. Aún cuando las referencias han sido cuidadosamente recopiladas, no pueden 5 excluirse errores u omisiones y la OEP rechaza toda responsabilidad a este respecto.

Documentos de patente citado en la descripción

• DE 10322671 A1 [0004] • DE 10324419 A1 [0005]

10 Bibliografía de patentes citada en la descripción

• Ravi S. et al. Tamper resistance mechanisms • A tutorial on physical security and side-channel for secure embedded systems. VLSI Design, attacks. Francois Koeune et al. Foundations of 2004, 09. Januar 2004, vol. 17.

60. 611 [0006] security analysis and design III; lecture notes in

computer science. LNCS, Springer, 01. Januar 2005.

7. 108 [0007]

Patentes similares o relacionadas:

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]

Método y aparato para proporcionar entorno virtual personalizado, del 15 de Enero de 2020, de Beijing Xiaomi Mobile Software Co., Ltd: Un método realizado por una plataforma de servicios para proporcionar acceso a una comunidad de servicios que comprende: comparar la información de identificación […]

Procedimiento y dispositivo para controlar la pantalla de seguridad en un dispositivo electrónico, del 28 de Agosto de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: un módulo de representación; una primera memoria que tiene datos de representación almacenados en […]