AUTENTICACION DE DATOS EN UN SISTEMA DE TRANSMISION DIGITAL.

Método para autenticar datos a enviar a través de un sistema de transmisión digital (2),

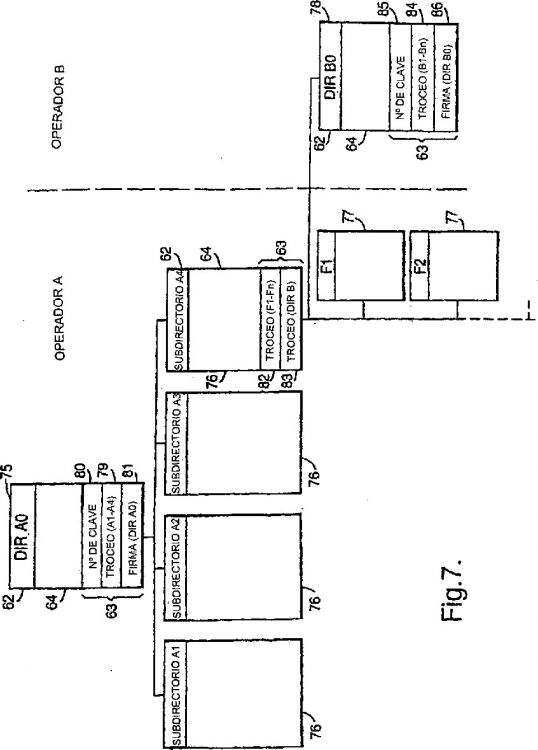

estando organizados los datos en una serie de unidades de datos (75, 76, 77, 78), caracterizado por las siguientes etapas:

generar un primer valor de autenticación (83) para, al menos, a una primera unidad (78), comprendiendo dicha primera unidad (78) un identificador (85) de una primera clave y un primer valor de firma (86) generado con dicha primera clave;

almacenar dicho primer valor de autenticación (83) en una segunda unidad (76) que haga referencia a dicha primera unidad (78); generar un segundo valor de autenticación (79) para dicha segunda unidad (76), siendo dicho segundo valor de autenticación (79) un valor de troceo;

generar un segundo valor de firma (81) para, al menos, dicho segundo valor de autenticación (79) con una segunda clave; y

transmitir dicha primera y dicha segunda unidad (78, 76), de un identificador (80) para la segunda clave y dicho segundo valor de firma (81)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05110156.

Solicitante: THOMSON LICENSING.

Nacionalidad solicitante: Francia.

Dirección: 46, QUAI ALPHONSE LE GALLO,92100 BOULOGNE.

Inventor/es: BEUQUE,JEAN-BERNARD.

Fecha de Publicación: .

Fecha Solicitud PCT: 25 de Marzo de 1999.

Fecha Concesión Europea: 13 de Enero de 2010.

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

- H04L9/32H

- H04L9/32S

- H04N7/167D

- H04N7/16E2

- H04N7/24T4

Clasificación PCT:

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

- H04N7/167 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Clasificación antigua:

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Finlandia, Chipre, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Autenticación de datos en un sistema de transmisión digital.

La presente invención se refiere a un método para autenticar los datos enviados en un sistema de transmisión digital.

La transmisión de datos digitales a través de radiodifusión es bien conocida en el ámbito de los sistemas de TV de pago, cuando se envía información audiovisual codificada, por lo general mediante un enlace vía satélite o satélite/cable, a una serie de abonados, cada uno de los cuales posee un decodificador capaz de descodificar el programa transmitido para su posterior visionado. También se conocen sistemas de radiodifusión digital terrestre. Los sistemas más recientes también han utilizado el enlace de radiodifusión para transmitir otros datos, además de, o junto a los datos audiovisuales, tales como programas informáticos o aplicaciones interactivas al decodificador o a un PC que esté conectado al mismo.

Un problema específico en relación con la transmisión de datos de aplicaciones radica en la necesidad de verificar la integridad y el origen de cualquiera de dichos datos. Dado que este tipo de datos puede utilizarse para reconfigurar el decodificador, así como para implementar buen número de aplicaciones interactivas, es esencial que los datos recibidos estén completos y se hayan identificado como procedentes de una fuente conocida. De lo contrario, pueden surgir problemas operativos relacionados con la descarga de datos incompletos, así como el riesgo de que el descodificador quede desprotegido frente a ataques de terceros o similares.

Los anteriores intentos de autentificar dichos datos se han concentrado en la verificación a nivel de encapsulación o formateo de datos en un tren de paquetes. Por ejemplo, la solicitud de patente europea EP0752786 describe un sistema en el que los datos están encapsulados en una serie de módulos o, utilizando la terminología asociada a la norma MPEG, una serie de tablas o secciones, encapsulándose entonces dichas tablas o secciones en paquetes en un tren de transporte MPEG.

Las operaciones de autenticación se llevan a cabo en relación con los datos tabulados, y una tabla de directorio contiene, por ejemplo, una lista de todas las tablas que contienen datos correspondientes a dicha aplicación, junto con una lista de los valores flash asociados a cada tabla, para permitir la posterior verificación de los datos de la tabla. La propia tabla del directorio puede incorporar una firma con anterioridad a su transmitir forma que la información contenida en la tabla del directorio y las tablas asociadas no pueda modificarse sin alterar los valores de troceo y de firma.

El documento EP 0781003 describe un sistema para la firma de datos, ventajosamente configurados en archivos y en grupos. Los archivos incluidos en un grupo se cifran mediante troceo de forma encadenada, utilizándose el resultado de una operación de cifrado mediante troceo como datos de entrada de la siguiente. El cifrado final de cada grupo se cifra mediante troceo de forma encadenada junto con los cifrados finales de otros grupos, a fin de generar un único valor de troceo definitivo. De este modo, un decodificador podrá recibir el valor final único de troceo, los valores de troceo finales de cada grupo y los archivos de un grupo, a fin de poder autentificar los archivos.

El problema existente con dichos sistemas conocidos radica en su falta de adecuación para gestionar estructuras de organización de datos más complejas. Concretamente, la utilización de una única tabla de directorio que contenga una lista completa de valores de troceo para cada tabla asociada significa que dichos sistemas no pueden adaptarse con facilidad para gestionar un número de tablas grande o variable.

El sistema también está deficientemente adaptado para permitir la autenticación del software proporcionado por diversos operadores de radiodifusión, dado que una única tabla de directorios MPEG enlaza todas las tablas, y dado que las operaciones de autenticación se llevan a cabo en la etapa de formateo de los datos en tablas para el encapsulado y la transmisión de paquetes. Por lo general, esta operación se lleva a cabo bajo el control de un solo operador.

De acuerdo con un primer aspecto de la presente invención, se proporciona un método para autenticar los datos enviados en un sistema de transmisión digital caracterizado por la organización de los datos con anterioridad a la transmisión en una jerarquía de, al menos, una unidad de directorio raíz, una unidad de subdirectorio y una unidad de archivo, actuándose sobre los datos de un archivo mediante un algoritmo de autenticación y un valor asociado de autenticación de archivo almacenado en el subdirectorio de referencia, actuándose a su vez sobre dicho valor de autenticación de archivo mediante un algoritmo de autenticación y un valor asociado de autenticación del directorio almacenado en el directorio raíz de referencia.

A diferencia de los sistemas conocidos, en los que un solo directorio de tablas hace referencia a todas las tablas asociadas, la utilización de una estructura jerárquica múltiple junto con la aplicación de un algoritmo de autenticación en cada etapa de la jerarquía proporciona una estructura de datos segura y modular. Dado que un valor de autenticación de archivo de un subdirectorio es autentificado a su vez a un nivel superior mediante el valor correspondiente del directorio raíz, no es posible modificar un elemento en un nivel inferior sin cambiar los valores de autenticación a un nivel superior (y viceversa).

Preferiblemente, la autenticación de los datos del archivo se lleva a cabo aplicando un algoritmo de troceo a una parte o a todos los datos del archivo, almacenándose el valor de troceo resultante como valor de autenticación del archivo en el subdirectorio de referencia. Igualmente, la autenticación de un subdirectorio puede llevarse a cabo aplicando un algoritmo de troceo al valor de autenticación del archivo (y a otros datos si así se desea), almacenándose el valor de troceo resultante como valor de autenticación del subdirectorio en el directorio raíz de referencia.

Pueden preverse otras realizaciones, por ejemplo, en las que los datos del archivo se codifican de acuerdo con un algoritmo de codificación, y la clave de codificación (o su número de identificación de clave) utilizada como valor de autenticación se almacena en el subdirectorio. Esta clave de archivo, a su vez, puede codificarse, y la clave de codificación almacenarse en el directorio raíz como valor de autenticación, etc. Aunque resulta posible, esta realización es bastante más complicada de implementar, a causa de la mayor complejidad de las operaciones necesarias para generar valores clave de codificación.

Por el contrario, la utilización de un algoritmo de troceo para llevar a cabo la autenticación de cada módulo permite llevar a cabo una comprobación especialmente sencilla y rápida de la integridad de cada módulo. En una realización, puede utilizarse un sencillo algoritmo de troceo, como un cálculo de la suma de control. No obstante, esto no permitiría detectar una falsificación debido a que resulta relativamente sencillo determinar la forma en que cualquier cambio en un mensaje afecta al valor de troceo.

Preferiblemente, el algoritmo de troceo se corresponde con un algoritmo criptográficamente seguro que genera un valor flash 15 sustancialmente único a partir de un conjunto dado de datos. Entre los algoritmos de troceo adecuados que pueden utilizarse con este fin se encuentran por ejemplo el algoritmo resumen de mensaje (Message Digest) versión 5 (MD5) o el Algoritmo de troceo seguro (SHA).

Ventajosamente, la autenticación de los datos del archivo para una pluralidad de archivos se lleva a cabo mediante la aplicación de un algoritmo de troceo a una acumulación de datos procedentes de una pluralidad de archivos para generar un único valor de troceo. Igualmente, la autenticación de varios subdirectorios puede llevarse a cabo aplicando un algoritmo de troceo a una serie de valores de autenticación de archivo procedentes de diversos subdirectorios (y otros datos, si se desea) para generar un valor de troceo único.

La utilización de un proceso de troceo acumulativo que cubra diversos módulos de datos (archivos, subdirectorios, etc.) en una capa de nivel inferior simplifica aún más el sistema si se compara, por ejemplo, con sistemas que almacenan listas de valores de troceo individuales para cada módulo. Esto permite nuevamente que el sistema reduzca las etapas de cálculo necesarias en cada nivel y reduce el tamaño de los datos de autenticación...

Reivindicaciones:

1. Método para autenticar datos a enviar a través de un sistema de transmisión digital (2), estando organizados los datos en una serie de unidades de datos (75, 76, 77, 78), caracterizado por las siguientes etapas:

generar un primer valor de autenticación (83) para, al menos, a una primera unidad (78), comprendiendo dicha primera unidad (78) un identificador (85) de una primera clave y un primer valor de firma (86) generado con dicha primera clave;

almacenar dicho primer valor de autenticación (83) en una segunda unidad (76) que haga referencia a dicha primera unidad (78); generar un segundo valor de autenticación (79) para dicha segunda unidad (76), siendo dicho segundo valor de autenticación (79) un valor de troceo;

generar un segundo valor de firma (81) para, al menos, dicho segundo valor de autenticación (79) con una segunda clave; y

transmitir dicha primera y dicha segunda unidad (78, 76), de un identificador (80) para la segunda clave y dicho segundo valor de firma (81).

2. Método de la reivindicación 1, que comprende adicionalmente las siguientes etapas:

encapsular las primera y segunda unidades en una serie de tablas, y

encapsular las tablas en paquetes de datos en un tren de paquetes de transporte.

3. Método de la reivindicación 2, en el que el tren de paquetes de transporte se ajusta a la norma MPEG.

4. Método de acuerdo con cualquiera de las reivindicaciones 1 a 3, en el que las unidades de datos están formateadas de acuerdo con la norma DSMCC.

5. Método de la reivindicación 1, en el que el segundo valor de autenticación se genera para la primera unidad de datos mediante su aplicación al menos al primer valor de autenticación almacenado en la segunda unidad de datos.

6. Método de la reivindicación 1, en el que la fase de transmisión comprende adicionalmente transmitir el segundo valor de autenticación (79).

7. Método de la reivindicación 1, en el que la primera unidad comprende adicionalmente un tercer valor de autenticación (84), donde dicho primer valor de autenticación (83) se genera utilizando únicamente dicho tercer valor de autenticación (84).

8. Aparato para autenticación de los datos a enviar a través de un sistema de transmisión digital, estando organizados los datos en una serie de unidades de datos, caracterizado porque dicho aparato comprende:

medios para generar un primer valor de autenticación (83) para, al menos, una primera unidad (78), comprendiendo dicha primera unidad (78) un identificador (85) de una primera clave y un primer valor de firma (86) generado con dicha primera clave;

medios para el almacenar dicho primer valor de autenticación (83) en una segunda unidad (76) que haga referencia a dicha primera unidad (78);

medios para generar un segundo valor de autenticación (79) para dicha segunda unidad (76), siendo dicho segundo valor de autenticación (79) un valor de troceo;

medios para generar un segundo valor de firma (81) para, al menos, dicho segundo valor de autenticación (79) con una segunda clave; y

medios para transmitir dichas primera y segunda unidades (78, 76), de un identificador (80) correspondiente a la segunda clave y de dicho segundo valor de firma (81).

9. Aparato de la reivindicación 8, que comprende adicionalmente:

medios para encapsular las primera y segunda unidades en una serie de tablas, y

medios para encapsular las tablas en paquetes de datos de un tren de paquetes de transporte.

10. Aparato de la reivindicación 9, en el que el tren de paquetes de transporte se ajusta a la norma MPEG.

11. Aparato de acuerdo con cualquiera de las reivindicaciones 8 a 9, en el que el sistema de transmisión digital corresponde a un sistema de televisión digital.

12. Aparato de acuerdo con cualquiera de las reivindicaciones 8 a 11, en el que las unidades de datos están formateadas de acuerdo con la norma DSMCC.

13. Aparato de acuerdo cualquiera de las reivindicaciones 8 a 12, en el que el segundo valor de autenticación se genera para la primera unidad de datos mediante aplicación al menos el primer valor de autenticación almacenado en la segunda unidad de datos.

14. Aparato de acuerdo cualquiera de las reivindicaciones 8 a 13, en el que los medios de transmisión transmiten adicionalmente el segundo valor de autenticación (79).

15. Aparato de acuerdo cualquiera de las reivindicaciones 8 a 14, en el que la primera unidad comprende adicionalmente un tercer valor de autenticación (84), donde los medios de generación de dicho primer valor de autenticación (83) utilizan únicamente dicho tercer valor de autenticación (84).

16. Método para verificación de datos recibidos a través de un sistema de transmisión digital (2), estando organizados los datos en una serie de unidades de datos (75, 76, 77, 78), y que comprende:

una primera unidad (78) que comprende un identificador (85) de una primera clave y un primer valor de firma (86) generado con dicha primera clave;

una segunda unidad (76) que comprende un primer valor de autenticación (83) generado para al menos la primera unidad (78), haciendo referencia la segunda unidad (76) a dicha primera unidad (78);

un segundo valor de firma (81) generado con una segunda clave para al menos un segundo valor de autenticación (79), siendo dicho segundo valor de autenticación (79) un valor de troceo generado para dicha segunda unidad (76); y

un identificador (80) para la segunda clave:

estando caracterizado el método por las siguientes etapas:

verificar el segundo valor de firma (81) utilizando el identificador (80) correspondiente a la segunda clave; y

verificar el primer valor de firma (86) utilizando el identificador (85) de la primera clave y la primera unidad (78).

17. Método de acuerdo con la reivindicación 16, que comprende adicionalmente la etapa de verificación de dicho primer valor de autenticación (83) utilizando dicha primera unidad (78).

18. Método de acuerdo con cualquiera de las reivindicaciones 16 o 17, en el que las unidades de datos están formateadas de acuerdo con la norma DSMCC.

19. Método de acuerdo con cualquiera de las reivindicaciones 16 a 17, en el que los datos encapsulados y formateados se ajustan a la norma MPEG.

20. Aparato para verificación de datos recibidos a través de un sistema de transmisión digital (2), estando organizados los datos en una serie de unidades de datos (75, 76, 77, 78), y que comprende:

una primera unidad (78) que comprende un identificador (85) de una primera clave y un primer valor de firma (86) generado con dicha primera clave;

una segunda unidad (76) que comprende un primer valor de autenticación (83) generado para al menos la primera unidad (78), haciendo referencia la segunda unidad (76) a dicha primera unidad (78);

un segundo valor de firma (81) generado con una segunda clave para al menos un segundo valor de autenticación (79), siendo dicho segundo valor de autenticación (79) un valor de troceo generado para dicha segunda unidad (76); y

un identificador (80) correspondiente a la segunda clave:

estando caracterizado el aparato porque comprende:

medios para verificar el segundo valor de firma (81) utilizando el identificador (80) correspondiente a la segunda clave; y

medios para verificar el primer valor de firma (86) utilizando el identificador (85) de la primera clave y la primera unidad (78).

21. Aparato de acuerdo con la reivindicación 20, que comprende adicionalmente medios para verificar dicho primer valor de autenticación (83) utilizando dicha primera unidad (78).

22. Aparato de acuerdo con las reivindicaciones 20 o 21, en el que los medios de verificación están incorporados en un procesador (20).

23. Aparato de acuerdo con las reivindicaciones 20 a 22, en el que el sistema de de transmisión digital corresponde a un sistema de televisión digital.

24. Aparato de acuerdo con cualquiera de las reivindicaciones 20 a 22, en el que las unidades de datos están formateadas de acuerdo con la norma DSMCC.

25. Aparato de acuerdo con cualquiera de las reivindicaciones 20 a 24, en el que los datos formateados y encapsulados recibidos se ajustan a la norma MPEG.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]