ARQUITECTURA INFORMÁTICA PARA EJECUTAR UN PROGRAMA EN UN MODO SEGURO O NO SEGURO.

Circuitería para proporcionar seguridad de datos, dicha circuitería contiene al menos un procesador y al menos un circuito de almacenamiento y dicha circuitería comprende:

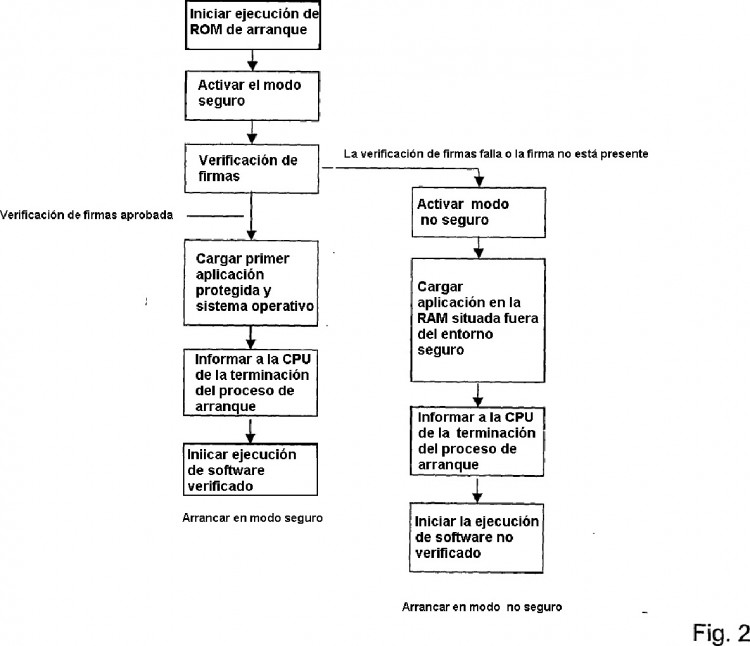

Al menos un área de almacenamiento en dicho circuito de almacenamiento, en la cual área de almacenamiento se sitúan los datos protegidos relativos a la seguridad de la circuitería; medios de ajuste de modo dispuestos para ajustar medios de control de acceso del circuito de almacenamiento para indicar uno al menos de dos modos operativos diferentes, siendo los medios de ajuste de modo capaces de alterar los modos operativos del procesador; Dichos medios de control de acceso del circuito de almacenamiento dispuestos para controlar que el procesador para que opere en un primer modo operativo o un segundo modo operativo del procesador de dichos al menos dos modos operativos diferentes, El primer modo operativo permite que dicho procesador acceda a dicha área de almacenamiento en la cual se encuentran dichos datos protegidos y el segundo modo operativo evita que el procesador acceda a dicha área de almacenamiento en la cual se encuentran los datos protegido, en la cual dicho procesador gestiona todos los accesos a dicha área de almacenamiento para proteger dichos datos protegidos situados en dicha área de almacenamiento, caracterizada porque medios de autenticación dispuestos, en la puesta bajo tensión, para autenticar, por verificación de firma, un software no verificado descargado en la circuitería en dicho primer modo operativo; en la que dicho modo operativo de procesador se ajusta en dicho segundo modo operativo de procesador cuando un software no verificado a descargar no se ha autenticado en dichos medios de autenticación permitiendo de este modo que dicho al menos un procesador ejecute software no verificado descargado en la circuitería

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2002/003216.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 4 02150 ESPOO FINLANDIA.

Inventor/es: KIIVERI, ANTTI, PAATERO,Lauri.

Fecha de Publicación: .

Fecha Solicitud PCT: 13 de Agosto de 2002.

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

- G06F9/455 G06F […] › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Emulación; Interpretación; Simulación delsoftware, p. ej. virtualización o emulación de motores de ejecución de aplicaciones o sistemas operativos.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2357421_T3.pdf

Fragmento de la descripción:

Campo técnico de la invención

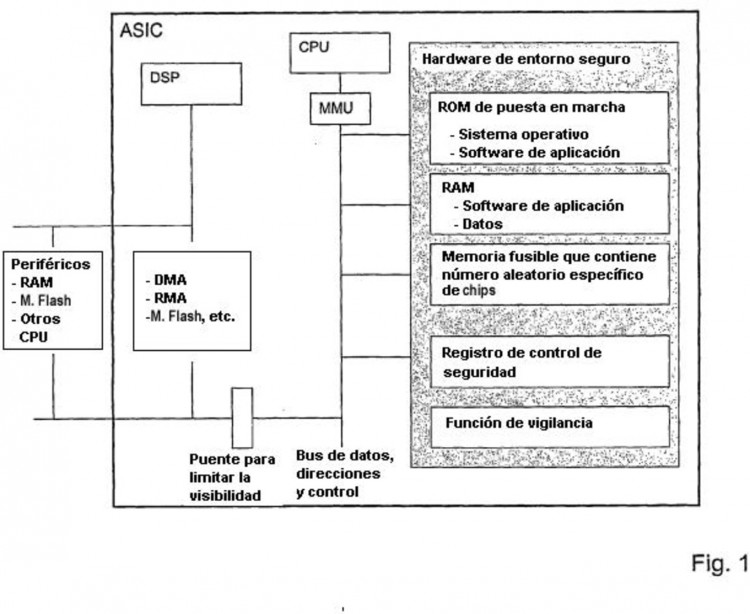

La presente invención se refiere a una circuitería para proporcionar seguridad de datos, dicha circuitería contiene al menos un procesador y al menos un circuito de almacenamiento. La presente invención se refiere también a un procedimiento para proporcionar seguridad de datos en una circuitería que contiene al menos un 5 procesador y al menos un circuito de almacenamiento.

Técnica anterior

Varios dispositivos electrónicos, tales como terminales móviles de telecomunicación, ordenadores portátiles y PDA requieren acceso a componentes relacionados con la seguridad, tales como programas de aplicación, claves criptográficas, material de datos de claves criptográficas, resultados intermedios de cálculos 10 criptográficos, contraseñas, autenticación de datos externamente descargados, etc. A menudo es necesario que estos componentes, y el procesamiento de los mismos, se mantenga secreto dentro del dispositivo electrónicamente, Idealmente, serán conocidos por las menos personas posibles. Esto es debido al hecho de que un dispositivo, por ejemplo un terminal móvil, podría posiblemente ser manipulado, si se conociesen estos componentes. El acceso a este tipo de componentes puede ayudar a un malhechor con malas intenciones a 15 manipular un terminal.

Asimismo, en los dispositivos, los componentes relacionados con la seguridad, anteriormente mencionados serán manejados, procesados y administrados junto a componentes más generales que no requieren ningún procesamiento seguro. Por lo tanto, se introduce un entorno de ejecución seguro, en cuyo entono un procesador en el interior del dispositivo electrónico es capaz de acceder a los componentes relacionados con la 20 seguridad. El acceso al entorno de ejecución seguro, el procesamiento en el y la salida del mismo se deberían controlar cuidadosamente. El hardware de la técnica anterior que comprende este entorno seguro está a menudo confinado dentro de un paquete resistente a la manipulación. No debería ser posible explorar o llevar a cabo mediciones y ensayos en este tipo de hardware que pudiesen dar como resultado la revelación de los componentes relacionados con la seguridad y el procesamiento de los mismos. 25

Un dispositivo electrónico que procesa información en un entorno seguro y que almacena información relacionada con la seguridad de una manera segura se muestra en la patente de los Estados Unidos nº 5.892.900. La patente divulga un entorno de distribución virtual que protege, administra y controla el uso de información electrónica. Comprende una solución de protección de derechos para los distribuidores, proveedores de servicios financieros, usuarios finales y otros. La invención usa dispositivos electrónicos denominados Unidades de 30 Procesamiento Seguros para proporcionar seguridad y almacenamiento y comunicación seguros de información. Tal dispositivo, que incluye un procesador, está confinado dentro de una “barrera de seguridad resistente a la manipulación”, que separa el entorno seguro del mundo exterior. El dispositivo electrónico proporciona tanto el entorno seguro como un entorno no seguro, en este último caso el procesador del dispositivo no tiene acceso a la información relacionada con la seguridad 35

Un problema que ha de ser resuelto, es permitir que una tercera parte lleve a cabo el ensayo, la depuración y el mantenimiento del dispositivo electrónico y su software sin correr el riesgo de que esta tercera parte acceda a la información que hace posible manipular los componentes relacionados con la seguridad del dispositivo llegando a afectar a las funciones de seguridad cuando se encuentra en entorno seguro. Debería ser posible moverse entre los dos entornos suavemente, sin tener que reiniciar el uno o el otro cada vez que se efectúa un 40 movimiento.

El documento EP-A-1262856 representa un documento de la técnica anterior según el artículo 54(3) CEP. El documento US-A-57537760 divulga un microcontrolador que trabaja en un modo seguro o un modo no seguro indicado por un registro de control. El microcontrolador proporciona seguridad a las instrucciones internas y los datos almacenados en una memoria ROM a la vez que permite que una instrucción acceda a una memoria externa 45 fuera de chip conectada a un bus de expansión. Si se lleva a cabo el acceso a la ROM, la lógica de seguridad se pone en un primer modo operativo denominado modo no seguro en el cual la circuitería de seguridad permite el acceso de las instrucciones a ambas memorias. Una vez que la CPU del microcontrolador lleva a cabo un acceso a una instrucción fuera de chip (por el bus de expansión), la lógica de seguridad se pone en un modo seguro en el cual el acceso a la ROM no es permitido por un usuario que tiene acceso a la ROM por el bus de expansión. 50

Sumario de la invención

Un objeto de la presente invención es proporcionar una solución al problema dado anteriormente proponiendo una arquitectura que comprende un entorno seguro en el cual es posible almacenar y procesar información, tal como claves criptográficas y otros datos relacionados con la seguridad, de una manera segura y siendo posible ademas ensayar y depurar la arquitectura y su software acompañante en un entorno seguro sin 5 proporcionar acceso a los datos de seguridad.

Este objeto se consigue mediante la invención en un primer aspecto en forma de circuitería para proporcionar seguridad de datos, dicha circuitería contiene al menos un procesador y al menos un circuito de almacenamiento según la reivindicación 1 y en un segundo aspecto en forma de un procedimiento para proporcionar seguridad de datos en una circuitería que contiene al menos un procesador y al menos un circuito de 10 almacenamiento según la reivindicación 6. Las realizaciones preferidas están definidas por las reivindicaciones dependientes.

Un primer aspecto de la invención se refiere a por la circuitería que comprende al menos un área de almacenamiento en un circuito de almacenamiento, en la cual se sitúan los datos protegidos del área de almacenamiento relativos a la seguridad de la circuitería. La circuitería está dispuesta con medios de ajuste de 15 modo dispuestos para instalar un procesador comprendido en la circuitería en uno de al menos dos modos operativos diferentes, siendo los medios de ajuste de modo capaces de alterar los modos operativos del procesador. Asimismo, comprende medios de control de acceso al circuito de almacenamiento dispuestos para controlar que el procesador accede al área de almacenamiento en la cual se encuentran los datos protegidos basados en un primer modo operativo, y dispuestos para evitar que el procesador acceda al área de 20 almacenamiento en la cual se encuentran los datos protegidos, basados en un segundo modo operativo del procesador, permitiendo de este modo que el procesador ejecute software no verificado descargado en la circuitería.

Un segundo aspecto de la invención se refiere a, un procedimiento en el cual los datos protegido relativos a la seguridad de la circuitería se almacenan en un circuito de almacenamiento. Un procesador se ajusta en uno de 25 al menos dos diferentes modos operativos alterables. El procedimiento comprende, además, la etapa de permitir que el procesador acceda a un área en la cual se encuentran los datos protegidos poniendo el procesador en un primer modo operativo y evitando que el procesador acceda al área de almacenamiento en la cual se encuentran los datos protegidos poniendo el procesador en un segundo modo operativo, permitiendo de este modo que el procesador ejecute software no verificado descargado en la circuitería. 30

La invención se basa en la idea de que se proporciona una circuitería en la cual puede funcionar un procesador en al menos dos modos diferentes, un primer modo operativo seguro y un segundo modo operativo no seguro. En el modo seguro, el procesador tiene acceso a los datos relacionados con la seguridad que se encuentran en varias memorias situadas dentro de la circuitería. Los datos de seguridad incluyen claves criptográficas y algoritmos, software para poner en marcha la circuitería, datos secretos tales como números 35 aleatorios usados como material de calves criptográficas, programas de aplicación, etc. La circuitería se puede usar ventajosamente en terminales móviles de telecomunicaciones pero también en otros dispositivos electrónicos, tales como ordenadores, PDA u otros dispositivos con necesidades de protección de datos. En el caso en que la circuitería se encuentra dentro de un terminal móvil de telecomunicación, debería ser deseable que la circuitería proporcione al terminal... [Seguir leyendo]

Reivindicaciones:

1. Circuitería para proporcionar seguridad de datos, dicha circuitería contiene al menos un procesador y al menos un circuito de almacenamiento y dicha circuitería comprende:

Al menos un área de almacenamiento en dicho circuito de almacenamiento, en la cual área de almacenamiento se sitúan los datos protegidos relativos a la seguridad de la circuitería; 5

medios de ajuste de modo dispuestos para ajustar medios de control de acceso del circuito de almacenamiento para indicar uno al menos de dos modos operativos diferentes, siendo los medios de ajuste de modo capaces de alterar los modos operativos del procesador;

Dichos medios de control de acceso del circuito de almacenamiento dispuestos para controlar que el procesador para que opere en un primer modo operativo o un segundo modo operativo del procesador de 10 dichos al menos dos modos operativos diferentes,

El primer modo operativo permite que dicho procesador acceda a dicha área de almacenamiento en la cual se encuentran dichos datos protegidos y el segundo modo operativo evita que el procesador acceda a dicha área de almacenamiento en la cual se encuentran los datos protegido, en la cual dicho procesador gestiona todos los accesos a dicha área de almacenamiento para proteger dichos datos protegidos 15 situados en dicha área de almacenamiento,

caracterizada porque

medios de autenticación dispuestos, en la puesta bajo tensión, para autenticar, por verificación de firma, un software no verificado descargado en la circuitería en dicho primer modo operativo;

en la que dicho modo operativo de procesador se ajusta en dicho segundo modo operativo de procesador 20 cuando un software no verificado a descargar no se ha autenticado en dichos medios de autenticación

permitiendo de este modo que dicho al menos un procesador ejecute software no verificado descargado en la circuitería.

2. Circuitería para proporcionar seguridad de datos según la reivindicación 1, que comprende, además:

un temporizador dispuesto para controlar el periodo de tiempo durante el cual el procesador está en dicho 25 modo operativo no seguro.

3. Circuitería para proporcionar seguridad de datos según cualquiera de las reivindicaciones anteriores, que comprende, además:

medios dispuestos para indicar en qué modo está operando el procesador.

4. Circuitería para proporcionar seguridad de datos según cualquiera de las reivindicaciones anteriores, en la cual 30 dichos medios de ajuste de modo comprenden un programa de aplicación.

5. Circuitería para proporcionar seguridad de datos según cualquiera de las reivindicaciones anteriores, dicha circuitería está comprendida en un terminal móvil de telecomunicación.

6. Procedimiento para proporcionar seguridad de datos en una circuitería que contiene al menos un procesador y al menos un circuito de almacenamiento y dicho procedimiento comprende las etapas de: 35

almacenar datos protegidos relacionados con la seguridad de la circuitería en al menos un área de almacenamiento en dicho circuito de almacenamiento

ajustar medios de control de acceso al circuito de almacenamiento para indicar uno de al menos dos modos operativos de procesador diferentes, siendo capaz el medio de ajuste de modificar el modo operativo de procesador del procesador; 40

controlar mediante dichos medios de control de acceso al circuito de almacenamiento el procesador para que opere en un primer modo operativo de procesador o un segundo modo operativo del procesador de dichos al menos dos modos operativos diferentes,

en el cual el primer modo operativo permite que dicho procesador acceda a dicha área de almacenamiento en la cual se encuentran dichos datos protegidos y el segundo modo operativo evita que el procesador acceda a dicha área de almacenamiento en la cual se encuentran los datos protegido, y en el que dicho procesador gestiona todos los accesos a dicha área de almacenamiento para proteger dichos datos protegidos situados en dicha área de almacenamiento, 5

caracterizado por las etapas de:

en la puesta bajo tensión, autenticar, por verificación de firma, un software no verificado descargado en la circuitería en dicho primer modo operativo;

ajustar dicho modo operativo de procesador en dicho segundo modo operativo de procesador cuando un software no verificado a descargar no se ha autenticado en dicha etapa autenticación, 10

permitir de este modo que dicho al menos un procesador ejecute software no verificado descargado en la circuitería.

7. Procedimiento para proporcionar seguridad de datos según la reivindicación 6, que comprende, además, la etapa de:

controlar el periodo de tiempo durante el cual el procesador está en dicho modo operativo no seguro 15 mediante un temporizador.

8. Procedimiento para proporcionar seguridad de datos según cualquiera de las reivindicaciones 6-7, que comprende, además, la etapa de:

indicar en qué modo está operando el procesador.

9. Procedimiento para proporcionar seguridad de datos según cualquiera de las reivindicaciones 6-8, en la cual el 20 ajuste de dicho procesador en uno de al menos dos modos operativos alterables diferentes se lleva a cabo mediante un programa de aplicación.

10. Procedimiento para proporcionar seguridad de datos según cualquiera de las reivindicaciones 6-9, en el cual la circuitería que contiene al menos un procesador y al menos un circuito de almacenamiento está dispuesta en un terminal móvil de telecomunicación. 25

Patentes similares o relacionadas:

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]

Método y aparato para proporcionar entorno virtual personalizado, del 15 de Enero de 2020, de Beijing Xiaomi Mobile Software Co., Ltd: Un método realizado por una plataforma de servicios para proporcionar acceso a una comunidad de servicios que comprende: comparar la información de identificación […]

Procedimiento y dispositivo para controlar la pantalla de seguridad en un dispositivo electrónico, del 28 de Agosto de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: un módulo de representación; una primera memoria que tiene datos de representación almacenados en […]