Detección y respuesta a acceso no autorizado a un dispositivo de comunicación.

Detección y respuesta a acceso no autorizado a un dispositivo de comunicación.

Una pasarela de comunicación congruente con la presente revelación puede detectar un acceso físico o electrónico no autorizado e implementar acciones de seguridad en respuesta al mismo. Una pasarela de comunicación puede proporcionar un trayecto de comunicación a un dispositivo electrónico inteligente (IED), usando un puerto de comunicaciones del IED configurado para comunicarse con el IED. La pasarela de comunicación puede incluir un puerto de detección de intrusión física y un puerto de red. La pasarela de comunicación puede además incluir lógica de control configurada para evaluar una señal de detección de intrusión física. La lógica de control puede ser configurada para determinar que la señal de detección de intrusión física es indicativa de un intento de obtener acceso no autorizado a uno entre la pasarela de comunicación, el IED y un dispositivo en comunicación con la pasarela; y emprender una acción de seguridad en base a la determinación de que la indicación es indicativa del intento de obtener acceso no autorizado.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2013/063202.

Solicitante: SCHWEITZER ENGINEERING LABORATORIES, INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 2350 NE Hopkins Court 99163 Pullmann WA Washington ESTADOS UNIDOS DE AMERICA.

Inventor/es: SMITH,Rhett, GORDON,Colin.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/55 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › La detección de intrusiones locales o la aplicación de contramedidas.

- G08B13/00 G […] › G08 SEÑALIZACION. › G08B SISTEMAS DE SEÑALIZACION O DE LLAMADA; TRANSMISORES TELEGRAFICOS DE ORDENES; SISTEMAS DE ALARMA. › Alarmas contra ladrones, los atracadores o cualquier intruso.

- H04L12/22 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para impedir la toma de datos sin autorización en un canal de transmisión de datos (medios para verificar la identidad o la autorización de un usuario en un sistema de comunicaciones secretas o protegidas H04L 9/32).

- H04L29/02 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › Control de la comunicación; Tratamiento de la comunicación (H04L 29/12, H04L 29/14 tienen prioridad).

Fragmento de la descripción:

P201590028

Detección y respuesta a acceso no autorizado a un dispositivo de comunicación

CAMPO TÉCNICO

La presente divulgación se refiere, en general, a sistemas y procedimientos para detectar y responder a un acceso no autorizado a un dispositivo de comunicación. Más específicamente, los sistemas y procedimientos revelados en la presente memoria pueden ser implementados con relación a dispositivos de red y dispositivos electrónicos inteligentes en un sistema de suministro de energía eléctrica, para detectar y responder a un acceso físico no autorizado.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

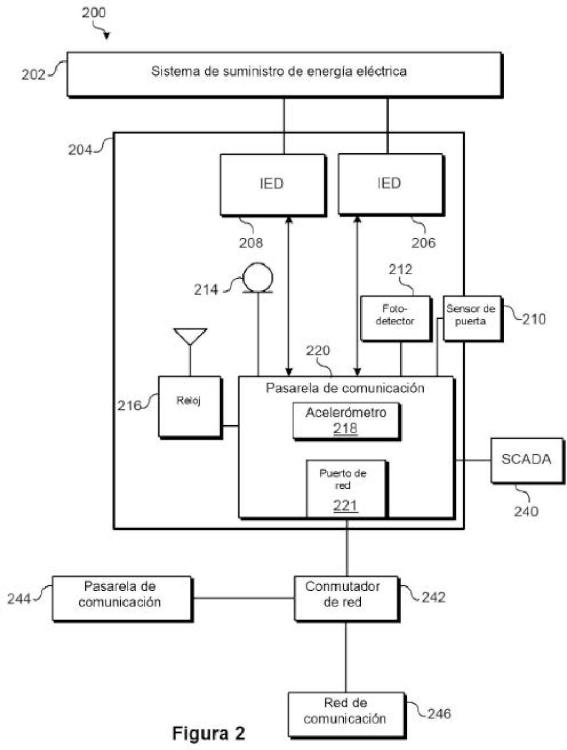

Se describen realizaciones no limitantes y no exhaustivas de la revelación, incluyendo diversas realizaciones de la revelación con referencia a las figuras, en las cuales: la Figura 1 ilustra un diagrama unifilar simplificado de un sistema de suministro de energía eléctrica y dispositivos electrónicos inteligentes (IED) asociados, congruente con diversas realizaciones de la presente revelación. La Figura 2 ilustra un diagrama de bloques simplificado de un sistema para detectar y responder a un acceso no autorizado a un dispositivo de comunicación, congruente con diversas realizaciones de la presente revelación. La Figura 3A ilustra una representación conceptual de un sistema que implementa una acción de seguridad como resultado de una detección de un dispositivo no autorizado, congruente con diversas realizaciones de la presente revelación. La Figura 3B ilustra una representación conceptual del sistema de la Figura 3A, que implementa otra acción de seguridad como resultado de una detección de un dispositivo no autorizado, congruente con diversas realizaciones de la presente revelación.

La Figura 4 ilustra un gráfico de flujo de un procedimiento para detectar acceso físico no autorizado a un recinto que contiene equipo asociado a un sistema de suministro de energía eléctrica, congruente con diversas realizaciones de la presente revelación. En la siguiente descripción, se proporcionan numerosos detalles específicos para una comprensión exhaustiva de las diversas realizaciones reveladas en la presente memoria.

Los sistemas y procedimientos revelados en la presente memoria pueden ser puestos en práctica sin uno o más de los detalles específicos, o con otros procedimientos, P201590028

componentes, materiales, etc. Además, en algunos casos, estructuras, materiales u operaciones bien conocidos pueden no ser mostrados o descritos en detalle, a fin de evitar oscurecer aspectos de la revelación. Además, las características, estructuras o características descritas pueden ser combinadas de cualquier forma adecuada en una o más realizaciones alternativas.

DESCRIPCIÓN DETALLADA

La presente revelación proporciona sistemas y procedimientos para detectar y responder al acceso no autorizado a un dispositivo de comunicación. De acuerdo a diversas realizaciones, el dispositivo de comunicación puede estar configurado para la comunicación segura con uno o más dispositivos electrónicos inteligentes (IED) , un sistema de control supervisor y adquisición de datos (SCADA) y / o una red de comunicación. Los IED pueden estar configurados para monitorizar una parte de un sistema de suministro de energía eléctrica, y proporcionar control al sistema de suministro de energía eléctrica. De acuerdo a diversos algoritmos de protección y control, los IED pueden estar configurados para comunicarse con otros IED, controladores, sistemas de adquisición de datos y / o similares.

Los IED pueden estar situados cerca de centros de control, en subestaciones, o pueden estar distribuidos en el sistema de suministro de energía eléctrica. Por ejemplo, los IED pueden estar situados cerca de equipos primarios en líneas de transmisión o distribución, alejadas de la subestación. En una realización, el IED puede ser un control restablecedor en comunicación con, y proporcionando protección y control a, un restablecedor. El restablecedor puede estar situado en sitio remoto de la subestación. El IED puede estar dispuesto, por ejemplo, en un armario u otra carcasa montada sobre un poste de energía.

Los equipos situados remotamente, asociados a un sistema de suministro de energía eléctrica, plantean un riesgo de seguridad en cuanto a que usuarios no autorizados pueden ser capaces de obtener acceso físico a un recinto que contiene tales equipos. Si bien los 30 recintos están habitualmente asegurados de forma física, usando cerrojos, cercos u otras barreras, tales barreras pueden ser superadas por un usuario no autorizado con suficiente motivación. Los equipos almacenados dentro de un recinto pueden incluir botones, interfaces hombre-máquina y otros mecanismos para cambiar configuraciones asociadas al equipo. Además, las comunicaciones pueden ser descifradas dentro de un armario, edificio 35 u otro recinto que contenga equipos asociados a un sistema de suministro de energía eléctrica. Esto puede ser verdad, en particular, allí donde se usan sistemas heredados que P201590028

no prestan soporte en forma nativa a la comunicación cifrada. En consecuencia, un usuario no autorizado con acceso físico a un canal de comunicación no cifrado puede presentar significativas preocupaciones de seguridad.

Un posible remedio es colocar una pasarela de comunicación en el armario con el IED. El IED puede ser configurado para comunicarse solamente con la pasarela de comunicación, la cual, a su vez, puede comunicarse con el controlador, el sistema de adquisición de datos o similares. La pasarela de comunicación puede ser configurada para cifrar las comunicaciones con el controlador, el sistema de adquisición de datos y similares; sin embargo, si el armario está afectado, la pasarela de comunicaciones y / o los IED pueden quedar vulnerables al ataque.

Las comunicaciones entre los IED en un sistema de suministro de energía eléctrica pueden ser habitualmente comunicaciones fiables. Según se usa el término en la presente memoria, 15 una comunicación fiable se refiere a un mensaje que incluye indicios de confianza. Los indicios de confianza pueden incluir, pero no se limitan a, un identificador reconocido en el mensaje que está asociado a un origen fiable, un trayecto o puerto de comunicación fiable desde el cual se recibe el mensaje, un nodo autenticado que despachó el mensaje, un mensaje cifrado capaz de ser descifrado usando una técnica (p. ej., criptografía de clave pública / privada) o un mensaje que incluye criterios de autenticación. Por supuesto, también pueden ser utilizados otros indicios de confianza con relación a diversas realizaciones, congruentes con la presente revelación.

De acuerdo a diversas realizaciones reveladas en la presente memoria, una pasarela de comunicaciones incluye la detección del acceso físico, para detectar cuándo es abierto un recinto y / o es objeto de acceso físico de otro modo. La pasarela de comunicaciones puede además ser configurada para emprender ciertas etapas cuando se detecta un acceso no autorizado a un recinto. Por ejemplo, de acuerdo a algunas realizaciones, las comunicaciones recibidas desde la pasarela después de una detección de acceso físico no autorizado pueden no ser fiables ya. En consecuencia, ciertas acciones o comandos pueden ser selectivamente descartados como resultado de la naturaleza no fiable de las comunicaciones. De acuerdo a algunas realizaciones, las comunicaciones desde una pasarela de comunicaciones que ha sido objeto de acceso sin autorización pueden ser bloqueadas enteramente. La pasarela de comunicación puede además ser configurada para registrar todas las comunicaciones después de que haya sido detectado un acceso físico no autorizado.

P201590028

La referencia en toda la extensión de esta memoria descriptiva a "una realización" significa que un rasgo, estructura o característica específicos, descritos con relación a la realización, está incluido en al menos una realización. De tal modo, las apariciones de la frases "en una realización" en diversos lugares en toda la extensión de esta memoria descriptiva no necesariamente están todas refiriéndose a la misma realización. En particular "una realización" puede ser un sistema, un artículo de fabricación (tal como un medio de almacenamiento legible por ordenador) , un procedimiento y / o un producto de un proceso.

Las frases "conectado con" y "en comunicación con" se refieren a cualquier forma de interacción entre dos o más componentes, incluyendo la interacción mecánica, eléctrica, magnética y electromagnética. Dos componentes pueden estar conectados entre sí, incluso aunque no estén en contacto directo entre sí, e incluso aunque pueda haber dispositivos intermedios entre los dos componentes....

Reivindicaciones:

1. Un dispositivo de comunicación configurado para proporcionar un trayecto de comunicación a un dispositivo electrónico inteligente (IED) , y configurado para detectar y remediar un acceso no autorizado, comprendiendo el dispositivo de comunicación: un puerto de comunicaciones de IED, configurado para comunicarse con un IED; un puerto de red configurado para transmitir información recibida desde el IED mediante una red, y para transmitir información recibida desde la red al IED; y lógica de control en comunicación con el puerto de comunicaciones del IED y el puerto de red, estando la lógica de control configurada para: recibir una señal de detección de intrusión; determinar que la señal de detección de intrusión es indicativa de un intento de obtener acceso no autorizado a uno entre el dispositivo de comunicación, el IED y un dispositivo en comunicación con el dispositivo de comunicación; y emprender una acción de seguridad en base a la determinación de que la señal de detección de intrusión es indicativa del intento de obtener acceso no autorizado.

2. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para generar una línea de referencia, representativa de la comunicación en uno entre el puerto de red y el puerto de comunicaciones del IED, y la señal de detección de intrusión comprende una divergencia de comunicación, con respecto a la línea de referencia, en uno entre el puerto de red y el puerto de comunicaciones del IED.

3. El dispositivo de comunicación de la reivindicación 2, en el que la lógica de control está adicionalmente configurada para recibir la señal de detección de intrusión, donde dicha señal comprende una comunicación originada en uno entre una dirección no autorizada de control de acceso a máquina, una dirección no autorizada del protocolo de Internet, un puerto no autorizado y un dispositivo periférico no autorizado.

4. El dispositivo de comunicación de la reivindicación 1, que comprende adicionalmente un puerto de detección de intrusión física; y en el que la señal de detección de intrusión comprende una señal de detección de intrusión física que incluye una salida de al menos uno entre un sensor de puerta y un sensor lumínico.

5. El dispositivo de comunicación de la reivindicación 1, que comprende adicionalmente:

un puerto de detección de intrusión física; y un micrófono en comunicación con el puerto de detección de intrusión física; en el que la lógica de control está adicionalmente configurada para diferenciar los sonidos recibidos por el micrófono, correspondientes a un acceso no autorizado, de los sonidos correspondientes a un fenómeno natural y a condiciones ambientales.

6. El dispositivo de comunicación de la reivindicación 1, que comprende adicionalmente: un puerto de detección de intrusión física; y un micrófono en comunicación con el puerto de detección de intrusión física; en el que la lógica de control está adicionalmente configurada para: transmitir un sonido recibido mediante el micrófono a una estación monitora central, mediante el puerto de red, y recibir, mediante el puerto de red, una indicación desde la estación monitora central, en cuanto a que el sonido recibido mediante el micrófono es indicativo de un acceso no autorizado.

7. El dispositivo de comunicación de la reivindicación 1, que comprende adicionalmente: un puerto de detección de intrusión física; y un acelerómetro en comunicación con el puerto de detección de intrusión física, estando el acelerómetro configurado para detectar una aceleración, en el que la lógica de control está adicionalmente configurada para: diferenciar entre una aceleración correspondiente a un acceso no autorizado de una aceleración correspondiente a un fenómeno natural, y de una aceleración correspondiente a una condición ambiental.

8. El dispositivo de comunicación de la reivindicación 7, en el que la lógica de control está adicionalmente configurada para comunicar a una estación monitora central información con respecto a la condición ambiental, para permitir a la estación monitora central implementar una estrategia de control en respuesta a la condición ambiental.

9. El dispositivo de comunicación de la reivindicación 1, que comprende adicionalmente: una cámara en comunicación con la lógica de control; en el que la lógica de control está adicionalmente configurada para transmitir imágenes capturadas por la cámara a una estación monitora central, mediante el

puerto de red, en base a la determinación de que la señal de detección de intrusión es indicativa del intento de obtener acceso no autorizado.

10. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para suspender temporalmente la acción de seguridad al recibir una orden de supervisión prevaleciente.

11. El dispositivo de comunicación de la reivindicación 1, en el que la acción de seguridad comprende asignar automáticamente un perfil de alta seguridad al dispositivo de comunicación

12. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para emprender la acción de seguridad, donde dicha acción comprende alertar a un sistema de control supervisor y adquisición de datos en cuanto al intento de obtener acceso no autorizado.

13. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para emprender la acción de seguridad, donde dicha acción comprende alertar a dispositivos de red flujo arriba en cuanto al intento de obtener acceso no autorizado.

14. El dispositivo de comunicación de la reivindicación 13, en el que alertar a dispositivos de red flujo arriba comprende que la lógica de control está adicionalmente configurada para invocar un protocolo de control de acceso a la red.

15. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para emprender la acción de seguridad, donde dicha acción comprende activar un dispositivo de seguridad.

16. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para inhabilitar temporalmente la acción de seguridad para un acceso autorizado.

17. El dispositivo de comunicación de la reivindicación 1, en el que la lógica de control está adicionalmente configurada para recibir una segunda indicación que es indicativa del intento de obtener acceso no autorizado, antes de emprender la acción de

seguridad.

18. El dispositivo de comunicación de la reivindicación 17, en el que la lógica de control está adicionalmente configurada para generar una línea de referencia, representativa de la comunicación en uno entre el puerto de red y el puerto de comunicaciones del IED, y la segunda indicación comprende una divergencia de comunicación, con respecto a la línea de referencia, en uno entre el puerto de red y el puerto de comunicaciones del IED.

19. El dispositivo de comunicación de la reivindicación 17, en el que la lógica de control está adicionalmente configurada para recibir la señal de detección de intrusión en base a la entrada recibida desde un primer componente sensor, y para recibir la segunda indicación en base a la entrada recibida desde un segundo componente sensor.

20. El dispositivo de comunicación de la reivindicación 19, en el que la lógica de control está adicionalmente configurada para recibir la segunda indicación mediante el puerto de red desde un dispositivo remoto en comunicación con la red.

21. Un procedimiento para detectar y remediar un acceso no autorizado a equipos asociados a un sistema de suministro de energía eléctrica, contenido en un recinto, comprendiendo el procedimiento: comunicar información con un IED mediante un puerto de comunicaciones del IED; transmitir información, recibida desde el IED, a una red, mediante un puerto de red; transmitir al IED información recibida desde la red; recibir una señal de detección de intrusión; determinar que la señal de detección de intrusión es indicativa de un intento de obtener acceso no autorizado a uno entre un dispositivo de comunicación y un dispositivo en comunicación con el dispositivo de comunicación; y emprender una acción de seguridad en base a la determinación de que la señal de detección de intrusión es indicativa del intento de obtener acceso no autorizado.

22. El procedimiento de la reivindicación 21, que comprende adicionalmente: generar una línea de referencia, representativa de la comunicación en uno entre el puerto de red y el puerto de comunicaciones del IED; en el que la señal de detección de intrusión comprende una divergencia de comunicación, con respecto a la línea de referencia, en uno entre el puerto de red y el

puerto de comunicaciones del IED.

23. El procedimiento de la reivindicación 21, en el que la acción de seguridad comprende asignar automáticamente un perfil de alta seguridad al dispositivo de comunicación.

24. El procedimiento de la reivindicación 21, en el que la acción de seguridad comprende alertar a un sistema de control supervisor y adquisición de datos en cuanto al intento de obtener acceso no autorizado.

25. El procedimiento de la reivindicación 21, en el que la acción de seguridad comprende alertar a los dispositivos de red flujo arriba en cuanto al intento de obtener acceso no autorizado.

26. El procedimiento de la reivindicación 21, en el que la acción de seguridad comprende activar un dispositivo de seguridad.

27. El procedimiento de la reivindicación 21, que comprende adicionalmente: recibir una segunda indicación que es indicativa del intento de obtener acceso no autorizado, antes de emprender la acción de seguridad.

28. El procedimiento de la reivindicación 27, que comprende adicionalmente: generar una línea de referencia, representativa de la comunicación en uno entre el puerto de red y el puerto de comunicaciones del IED, y la segunda indicación comprende una divergencia de comunicación, con respecto a la línea de referencia, en uno entre el puerto de red y el puerto de comunicaciones del IED.

29. Un dispositivo electrónico inteligente (IED) configurado para detectar y remediar un acceso no autorizado, comprendiendo el IED: un puerto de comunicaciones del IED, configurado para comunicarse con equipos monitorizados en comunicación eléctrica con un sistema de suministro de energía eléctrica; un puerto de red configurado para transmitir información recibida desde el equipo monitorizado, mediante una red, y para transmitir información recibida desde la red al equipo monitorizado; y lógica de control en comunicación con el puerto de comunicaciones del IED y el puerto de red, configurada para:

recibir una señal de detección de intrusión; determinar que la señal de detección de intrusión física es indicativa de un intento de obtener acceso no autorizado a uno entre el IED y un dispositivo en comunicación con el IED; y emprender una acción de seguridad en base a la determinación de que la indicación es indicativa del intento de obtener acceso no autorizado.

Patentes similares o relacionadas:

Transmisión de datos, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método que comprende: recibir una identificación de datos desde un terminal emisor; enviar la identificación […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Procedimiento y sistema para registrar un terminal de tarjeta inteligente con un servidor de difusión, del 25 de Septiembre de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para registrar un terminal de tarjeta inteligente mediante un servidor IMS de Subsistema Multimedia basado en Protocolo de Internet en un sistema de comunicación […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Ofuscación de datos polimórfica multicanal basada en software, del 15 de Mayo de 2019, de DIS-ENT, LLC: Una red de comunicación segura que comprende: al menos un dispositivo cliente conectable de forma comunicativa a un servidor anfitrión para comunicar datos entre el dispositivo […]

Sistema y servicio de cortafuegos basado en la nube, del 27 de Febrero de 2019, de AKAMAI TECHNOLOGIES, INC: Un método de distribución de contenido en una red de distribución de contenidos, CDN, operada por un proveedor de servicios de red de distribución de contenidos, CDNSP, […]

Procedimiento para personalizar un módulo de seguridad de un dispositivo terminal de telecomunicación, del 28 de Diciembre de 2018, de Giesecke+Devrient Mobile Security GmbH: Procedimiento para personalizar un módulo de seguridad en un dispositivo terminal de telecomunicación, caracterizado por los siguientes […]

Procedimiento para la interceptación legal en caso de transferencia de llamadas en una red de telecomunicación orientada por paquetes, del 20 de Diciembre de 2017, de HMD global Oy: Procedimiento para la interceptación legal en caso de transferencia de llamadas (AW_TlnB) en una red de telecomunicación orientada por paquetes (TK1, […]