MÉTODO PARA LA GESTIÓN DE LA PRIVACIDAD Y DE LA SEGURIDAD EN UNA RED SOCIAL MEDIANTE EL CONTROL DE LOS DATOS COMPARTIDOS Y DE LAS RELACIONES ENTRE USUARIOS.

Método implementado por computador para la gestión de la privacidad y de la seguridad en una red social,

mediante el control de los datos compartidos y de las relaciones con otros usuarios que comprende el uso de un identificador de privacidad en archivos multimedia para asegurar el control por parte del usuario emisor y de un identificador de expectativas para el control de las relaciones con otros usuarios dentro de una red social.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201330072.

Solicitante: SPOTLINKER S.L.

Nacionalidad solicitante: España.

Inventor/es: GARCIA MANCHADO,NILO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/62 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Protección del acceso a los datos a través de una plataforma, p. ej.: con la utilización de teclas o reglas de control de acceso.

- G06Q50/00 G06 […] › G06Q METODOS O SISTEMAS DE PROCESAMIENTO DE DATOS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO; METODOS O SISTEMAS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO, NO PREVISTOS EN OTRO LUGAR. › Sistemas o métodos especialmente adaptados para sectores de negocios específicos, p. ej. servicios públicos o turismo (informática para la atención sanitaria G16H).

Fragmento de la descripción:

MÉTODO PARA LA GESTIÓN DE LA PRIVACIDAD Y DE LA SEGURIDAD EN UNA RED SOCIAL MEDIANTE EL CONTROL DE LOS DATOS COMPARTIDOS Y DE LAS RELACIONES ENTRE USUARIOS

El objeto de la presente invención es un sistema y un dispositivo de comunicaciones así como el método para la operación de los mismos que permite una comunicación más segura y personalizada entre usuarios de una red de comunicaciones, mejorando su usabilidad y la experiencia de usuario en dicha red de comunicaciones.

Antecedentes de la invención

Actualmente está muy extendido el empleo de redes de comunicaciones, tanto móviles como fijas, para el intercambio de información de tipo personal, y más concretamente, en las denominadas redes sociales. En este tipo de sistemas, dentro de un servidor se define un perfil de usuario, de tal forma que todos los usuarios dados de alta en dicho servidor tienen la capacidad de establecer algún tipo de relación virtual entre ellos, previo consentimiento de dicha relación por parte de ambos usuarios.

Así, por ejemplo, en una red social como Facebook® dicho consentimiento parte de la emisión de una solicitud de amistad por parte de un primer usuario respecto de un segundo usuario, que tiene la potestad de aceptar o rechazar dicha solicitud. Una vez que la acepta, ambos usuarios tienen acceso a la información del otro, estando únicamente limitadas por unas políticas de privacidad establecidas por ambos usuarios en el servicio y que no tienen porqué coincidir entre sí. Por tanto, la información que comparte un usuario con un grado de privacidad alto, con un usuario con un grado de privacidad bajo puede verse comprometida en la red.

En la presente invención, la información compartida y los datos compartidos son tomados como sinónimos, incluyendo dichos datos o información, información privada, imágenes, videos o cualquier otro dato o información compartida por un usuario con sus contactos en una red social.

Para un experto en la materia, la usabilidad de estos sistemas está directamente relacionada con la seguridad y privacidad de los mismos. En el análisis de la presente invención, la privacidad y seguridad de la información compartida en las redes sociales y

más ampliamente en las redes de comunicaciones, a través de servicios y motores de búsqueda, están íntimamente relacionados, constituyendo en sí mismo un problema técnico al que las compañías propietarias de los servicios se enfrentan, ante la ingente cantidad de datos que manejan.

El incremento de la seguridad y privacidad de una red social está relacionado con dos factores, que en son dos problemas técnicos que han de ser resueltos independientemente o de forma paralela para incrementar la privacidad y seguridad en las redes sociales, lo que evidentemente redundaría en una optimización del hardware necesario para manejar las mismas. Estos factores son la cantidad de datos manejados por cada usuario y la propiedad de la información compartida por cada usuario.

Cantidad de datos manejados por cada usuario

Los datos manejados por cada usuario están directamente relacionados con la cantidad de contactos agregados que maneja cada usuario en una red social. Es evidente que, a mayor cantidad de datos, es mucho más difícil estructurar adecuadamente las políticas o herramientas de privacidad proporcionadas por el servicio y, por tanto, también es muy difícil estructurar las relaciones con otros usuarios y la comunicación de las expectativas particulares para cada usuario participante.

Es bastante habitual que en redes sociales los usuarios tengan una cantidad importante de contactos (más de quinientos contactos es considerada como una cifra que involucra una cantidad de datos difícil de manejar por un único usuario) de los que una parte importante no son tales, estableciéndose en estas redes sociales un fenómeno similar al SPAM, con individuos que, sin ninguna relación con otros, mandan múltiples solicitudes de amistad esperando que alguno de los usuarios a los que ha enviado la solicitud accedan de buena fe para un aprovechamiento malicioso de los datos que éste comparta. Este punto es especialmente delicado en el caso de uso de las redes sociales por parte de menores, donde la privacidad y seguridad adquiere una posición predominante sobre cualquier otra consideración.

No obstante, los servicios de redes sociales como Facebook®y otros similares emplean su capacidad para identificar usuarios como contactos y, por tanto, conocidos dentro de una red social para evitar el SPAM y para autorizar otro tipo de servicios, como las calificaciones de crédito, tal y como se describe en el documento ES 2 388 832 T3.

Por tanto, es evidente el problema de seguridad y privacidad que pudiera darse para un usuario que, de buena fe, admita como contactos una cantidad importante de usuarios con los que la relación es incierta o no está confirmada o asegurada.

El servicio Google Circles®, en la actualidad ofrece una solución que consiste en organizar las relaciones de un usuario en función de sus grupos de interés, de forma que estos grupos reciban información determinada cada uno de ellos. Este sistema está descrito, por ejemplo, en los documentos WO2012061318 y WO2012177730 Además, se propone una determinada jerarquía, donde las relaciones de tipo familiar, por ejemplo, estarían en la parte más alta. Este sistema facilita la forma en la que se envía información a los usuarios de nuestro entorno, y es una forma, sin duda, eficaz de organización de los datos, pero no resuelve los problemas relacionados con la privacidad, tal y como hemos indicado anteriormente, ya que sólo discrimina la información que se debe compartir en cada grupo.

Tampoco existe un sistema de correspondencias de relaciones, ni un sistema común de catalogación social de relaciones, de forma que cada una de las personas pueda corresponder o no a esa determinada catalogación. Tampoco se resuelve la gestión de las expectativas de relaciones sociales de forma que, cuando se crea una nueva relación social el invitado o aquel que recibe la propuesta de relación o de amistad no tiene adjunta una expectativa del otro usuario, lo que implica crear un contacto sin ningún fin concreto y sin ningún conocimiento real sobre su relación con la otra persona.

Propiedad de la información compartida por un usuario

Generalmente, en las redes sociales tipo Facebook®, Twitter®, Linkedin® o similares, se identifica a los usuarios mediante una o varias imágenes. En la presente invención, por imagen se entiende cualquier archivo multimedia, como una fotografía digital, un video, una animación, o cualquier otro tipo de archivo que identifique visualmente a un usuario.

En general, y de acuerdo con las políticas de privacidad de las compañías que gestionan estas redes, las imágenes que un usuario comparte en dicha red pasan a ser automáticamente propiedad de las citadas compañías que alojan estos datos en sus servidores. Por tanto, el usuario que ha compartido dichas imágenes carece de un control real sobre las mismas. Además, todas estas imágenes son imágenes que podemos

considerar como fijas, es decir, que son siempre una imagen única (o una secuencia de imágenes) que sirven para identificar al usuario que ha establecido esa imagen como representativa, pero que en ningún caso tiene en cuenta qué, quién o quiénes, están viéndola. Además, la mayoría de los usuarios de estas redes no aplica correctamente las políticas de privacidad de las compañías o estas son insuficientes, esencialmente por dos motivos:

a) Porque el usuario muestra imágenes privadas a otros usuarios que no gozan de su total confianza o no son los destinatarios reales de la compartición de dicha imagen.

b) Porque el usuario muestra un exceso de celo en el empleo de las políticas de privacidad, limitando su perfil de forma que no puede explotar todas las potencialidades que ofrece la red social.

Estos problemas han derivado en la especialización y proliferación de las redes sociales, así como una inseguridad en su empleo. Por ejemplo, hay redes enfocadas hacia la amistad, como Facebook®y otras redes más enfocadas al mundo laboral y relaciones profesionales, como Linkedin®, por ejemplo. Es evidente que, en ambos casos, las imágenes a mostrar son, o deben ser, muy diferentes.

No obstante, en la práctica, y si no se emplean correctamente las políticas de privacidad, ambos mundos pueden verse mezclados, comprometiendo al usuario que ha compartido las imágenes. En este punto, ha de ser tenido en cuenta que hay motores de búsqueda que escanean la red buscando imágenes de usuario que muchas veces se encuentran en la red pero que no coinciden con lo que el usuario protagonista de la imagen...

Reivindicaciones:

1. Método implementado por computador para la gestión de la privacidad y de la seguridad en una red social, mediante el control de los datos compartidos y de las relaciones con otros usuarios; donde en el control de los datos compartidos, dichos datos consisten en al menos un archivo multimedia y que comprende:

asignar a un determinado archivo multimedia un identificador de privacidad;

asignar a, al menos, un contacto del usuario de una red social un identificador de privacidad;

compartir el archivo con el identificador en la red social;

caracterizado porque

sólo si el identificador de privacidad del contacto coincide con el del archivo multimedia, el archivo multimedia se muestra al contacto; y donde cada vez que el usuario que ha compartido el archivo cambia el identificador de privacidad del archivo multimedia compartido se analiza la coincidencia de dicho nuevo identificador de prioridad con al menos uno de los contactos de usuario, mostrándose en caso de coincidencia.

2. Método de acuerdo con la reivindicación 1 donde en caso de no coincidir los identificadores de privacidad de archivo y usuario se muestra un archivo sin identificador de prioridad.

3. Método de acuerdo con cualquiera de las reivindicaciones 1 y 2 donde el identificador de privacidad comprende una restricción temporal.

4. Método de acuerdo con cualquiera de las reivindicaciones anteriores donde el identificador de privacidad comprende una restricción de posición.

5. Método de acuerdo con cualquiera de las reivindicaciones anteriores donde el identificador de privacidad comprende un rango de direcciones IP y/o una pluralidad de datos de navegación Web.

6. Método de acuerdo con cualquiera de las reivindicaciones anteriores donde los identificadores de privacidad son compartidos entre contactos.

7. Método de acuerdo con cualquiera de las reivindicaciones anteriores donde cada contacto puede solicitar a otro usuario un cambio en el identificador de privacidad.

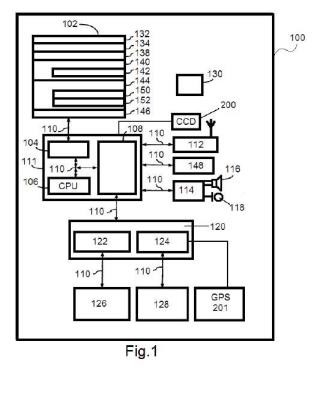

8. Dispositivo electrónico portátil que comprende

una pantalla de visualización de datos;

al menos una cámara;

medios de geolocalización;

uno o más procesadores;

una memoria; y

caracterizado porque uno o más programas en el que el o los programas están almacenados en la memoria y configurados para ejecutarse mediante, al menos, el o los procesadores, incluyendo los programas instrucciones para ejecutar el método de cualquiera de las reivindicaciones 1 a 7.

9. Producto de programa informático con instrucciones configuradas para su ejecución por uno o más procesadores que, cuando son ejecutadas por un dispositivo electrónico portátil como el de la reivindicación 10 hacen que dicho dispositivo lleve a cabo el procedimiento según el método de cualquiera de las reivindicaciones 1 a 7.

10. Sistema de comunicaciones que comprende

un servidor que puede funcionar para mantener una estructura de grafo que define relaciones entre individuos de una red social, en el que la estructura de grafo comprende una pluralidad de nodos, en el que cada nodo corresponde a un individuo de una red social, y en el que un grado de separación entre cualesquiera dos nodos es un número mínimo de saltos requeridos para desplazarse en el grafo de un nodo a otro y que se caracteriza porque comprende medios para ejecutar el método de cualquiera de las reivindicaciones 1 a 7.

Patentes similares o relacionadas:

Detección de daño de pantalla para dispositivos, del 8 de Julio de 2020, de Hyla, Inc: Un procedimiento para identificar una condición de una o más pantallas de un dispositivo electrónico, comprendiendo el procedimiento: recibir una solicitud […]

Cámara inteligente para compartir fotografías automáticamente, del 1 de Julio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para compartir una imagen final utilizando un dispositivo, en el que el procedimiento es realizado por un servidor y comprende: […]

SISTEMA DE GESTIÓN DE UN SERVICIO DE TRANSPORTE PARA UN PASAJERO Y VEHÍCULO PARA REALIZAR EL SERVICIO DE TRANSPORTE PARA UN PASAJERO, del 30 de Junio de 2020, de SEAT, S.A.: Un sistema de gestión de un servicio de transporte para un pasajero y vehículo para realizar el servicio de transporte para un pasajero; […]

Gestión de software intrusivo, del 17 de Junio de 2020, de Google LLC: Un método, que comprende: dividir páginas de destino asociadas a anuncios en páginas de destino de entrenamiento y probar las páginas de […]

Sistema, procedimiento y programa de ordenador para permitir firmas y dedicaciones de forma remota, del 22 de Abril de 2020, de Syngrafii Inc: Un procedimiento para permitir firmas y/o dedicaciones de un artículo de forma remota, comprendiendo el procedimiento: proporcionar un primer ordenador en una primera […]

Dispositivo y método de audio multilingüe para atracciones, del 8 de Abril de 2020, de Universal City Studios LLC: Un dispositivo de comunicación multilingüe de atracción en donde un visitante puede seleccionar un archivo de un idioma particular correspondiente […]

Grabación y reproducción en una conferencia, del 12 de Febrero de 2020, de AMERICAN TELECONFERENCING SERVICES, LTD: Un método para grabar y reproducir una conferencia en línea, comprendiendo el método las etapas de: establecer, mediante un sistema de conferencia […]

Sistema para proporcionar información del cuerpo de un caballo, método de extracción de datos de imágenes fijas del cuerpo del caballo, programa de extracción de datos de imágenes fijas del cuerpo del caballo, y soporte de grabación legible por ordenador, del 8 de Enero de 2020, de RAKUTEN, INC: Un sistema proveedor de información sobre cuerpos de caballos que comprende: un dispositivo de almacenamiento de datos de imágenes en movimiento […]