Método de protección de datos intercambiados entre un dispositivo de tratamiento multimedia y un módulo de seguridad.

Método de protección de datos intercambiados entre un dispositivo de tratamiento multimedia (STB) y un módulo de seguridad (M),

el módulo de seguridad (M) siendo administrado por un centro de gestión que dispone de una lista de claves personales (RK) relativas a los dispositivos de tratamiento multimedia, el centro de gestión siendo solicitado para el establecimiento de los parámetros de seguridad entre dicho dispositivo de tratamiento multimedia (STB) y un operador, el dispositivo de tratamiento multimedia (STB) recibiendo un flujo de datos multimedia encriptados y estando encargado de descodificar y convertir estos datos con ayuda de claves de desencriptación proporcionadas por el módulo de seguridad (M) para volverlas legibles, dicho dispositivo de tratamiento multimedia (STB) incluyendo una clave personal (RK), este método incluye las etapas siguientes:

- cálculo, por el centro de gestión, de una clave de seguridad (VK) formada por una operación de dirección única basada en la clave personal (RK) del dispositivo de tratamiento multimedia (STB) y de un identificador (CAS_ID) atribuido por dicho centro de gestión al operador,

- carga de dicha clave de seguridad (VK) en el módulo de seguridad (M), dicho módulo de seguridad conteniendo también el identificador (CAS_ID),

- obtención, por el dispositivo de tratamiento multimedia (STB), del identificador (CAS ID) contenido en dicho módulo de seguridad (M),

- cálculo, por dicho dispositivo de tratamiento multimedia (STB), de dicha clave de seguridad (VK) por una operación de dirección única basada en la clave personal (RK) de dicho dispositivo de tratamiento multimedia (STB) y del identificador (CAS_ID) obtenido por el dispositivo de tratamiento multimedia,

- utilización de la clave de seguridad (VK) para proteger los datos intercambiados entre el dispositivo de tratamiento multimedia (STB) y el módulo de seguridad (M).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/068041.

Solicitante: NAGRAVISION SA.

Nacionalidad solicitante: Suiza.

Dirección: 22, ROUTE DE GENEVE 1033 CHESEAUX-SUR-LAUSANNE SUIZA.

Inventor/es: WENGER, JOEL, MOREILLON,GUY, FISCHER,NICOLAS, KEYCHENKO,NIKOLAI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04N7/16 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

PDF original: ES-2517866_T3.pdf

Fragmento de la descripción:

Método de protección de datos intercambiados entre un dispositivo de tratamiento multimedia y un módulo de seguridad Introducción

[1] La presente invención se refiere al dominio de los descodificadores para televisión de pago, en particular los descodificadores que disponen de un módulo de seguridad para asegurar las funciones de autorización.

Estado de la técnica

[2] Un descodificador de televisión de pago comprende esquemáticamente un receptor capaz de recibir y dar forma a las señales de diversas fuentes tales como satélite, cable, red IP; una unidad de filtrado capaz de extraer uno o varios flujos de datos entre la multitud de los flujos posibles; una unidad central encargada de gestionar el conjunto y de asegurar la interfaz usuario; un modulador para transmitir las señales claras hacia un órgano de visualización; así como un módulo de descifrado y de descompresión que recibe el flujo de datos encriptados que provienen de la unidad de filtrado y transmite los datos en claro al demodulador, este módulo que tiene la tarea de descifrar el flujo de datos y de descomprimir dichos datos según un formato estándar como DVB.

[3] Cabe señalar que físicamente, el módulo de descifrado y de descompresión se coloca sobre el mismo soporte que el modulador de tal manera que los datos en claro no estén accesibles después su descifrado. Un tal descodificador se conecta a una unidad de seguridad que puede tomar varias formas tales como una tarjeta inteligente, una tarjeta tarjeta SIM, un módulo electrónico de cualquier forma cuyo enlace con el descodificador puede ser con o sin contactos.

[4] Un descodificador puede adoptar numerosas formas tales como el bien conocido aparato puesto a lado del televisor pero también puede estar en la forma de dispositivos portátiles, tales como Palm, teléfono de 3a generación o ¡Pod.

[5] Para asegurar la seguridad de los intercambios entre el módulo de seguridad y el descodificador, los datos transmitidos por el módulo de seguridad se encriptan por una clave propia en cada descodificador. Tal solución se describe en el documento WO99/5791A1. Las claves necesarias para el descifrado de un contenido audio o video son por lo tanto extraídas de mensajes de seguridad que solo puede descodificar este módulo después de la verificación de los derechos.

[6] Estas claves o contraseñas de control se encriptan con una clave propia al conjunto módulo de seguridad / descodificador y se transmiten al descodificador.

[7] Con el fin de reforzar la seguridad particularmente en el descodificador, las contraseñas de control se desencriptan en el módulo de descifrado. Cada uno de estos módulos dispone de una clave propia que se comunica al módulo de seguridad por unos medios seguros administrados por un centro de gestión. Un tal ejemplo es igualmente ilustrado en el documento W24/1698 en el cual una clave de descifrado está directamente localizada en el módulo de descifrado del flujo, esta clave permitiendo descodificar las claves enviadas por un módulo de seguridad.

[8] Los procedimientos de establecimiento de una clave de codificación del canal entre el descodificador y el módulo de seguridad se basan en el conocimiento de un secreto común (ver documento WO317585 o US24/88558). Así, si un descodificador debe poder recibir los datos de varios módulos de seguridad, cada módulo debe disponer del secreto inicial para crear este canal protegido.

[9] El documento XP44335 de la SCTE (Society of Cable Telecommunications Engineers, Inc), titulado « Copy Protection for POD Module Interface » SCTE DVS/213,1 de junio de 1999, describe un mecanismo de protección de un contenido cambiado entre un módulo de seguridad y un dispositivo huésped. Para ello, el módulo descifra un contenido (proveniente por ejemplo de diversos servicios) y vuelve a codificar este contenido con ayuda de una clave compartida por el huésped y por el módulo. El módulo y el huésped posee cada uno una clave privada así como la clave pública correspondiente. Ellos comunican mutuamente su clave pública y utilizan cada uno la clave pública del otro para poder formar la clave compartida a partir de su propia clave privada. Así la clave compartida se determina a partir de dos claves, a saber una clave pública y una clave privada.

[1] El documento WO 99/18729 describe un método y un dispositivo para la transmisión y la recepción de datos cifrados en el cual el flujo de palabras de control descifrado es reencriptado antes de ser devuelto al descodificador por el módulo de seguridad. Esta reencriptación es efectuada utilizando una clave compartida que dependa de un valor N asociado a la identificación del descodificador. Este valor se utiliza para diversificar la clave compartida, conocida de antemano por el descodificador y por el módulo de seguridad. El descodificador descifrará el flujo con ayuda de esta clave y de este valor. La obtención de la clave compartida resulta de una transmisión previa al final de la cual es almacenada de forma estable en la memoria ROM del descodificador.

[11] Para establecer un canal protegido entre un descodificador y un módulo de seguridad, el documento US

24/88558 sugiere el uso de una sucesión de claves jerarquizadas. Para ello describe un dispositivo decodificador utilizando una clave única que es propia así como un circuito lógico que permite generar una sucesión de tres valores interdependientes de los cuales la primera, función de la clave única y de un valor aleatorio, sirve de clave de cifrado de un contenido y cuyo tercer valor, deducido del segundo valor, sirve de clave de descifrado del contenido cifrado. Como alternativa, una clave de confrontación que implica el primer valor se puede utilizar para la obtención del segundo valor.

[12] El documento US 25/111666 propone un método que apunta a evitar el recurso sistemático de una misma clave de seguridad en el cifrado, por un algoritmo inicial, de las comunicaciones entre dos aparatos. Para ello, se propone modificar esta clave de seguridad sobre la base de un identificador de algoritmo y de una clave inicialmente compartida en el momento de un procedimiento de acuerdo de clave entre estos dos aparatos.

[13] La necesidad de interactividad siendo creciente, se vuelve necesario abrir el uso de un mismo descodificador a varios operadores o varias entidades, una entidad que constituye un grupo de descodificadores ligados por un mismo denominador común (regional, tipo de contrato, versión del material etc.).. Esto fuerza evidentemente la diseminación de la clave secreta del módulo de descifrado entre las diferentes entidades. Si una de las entidades es el objeto de una fuga, imaginemos el problema que eso crea no sólo para esta entidad, sino para todas las entidades.

Breve descripción de la invención

[14] El objetivo de la presente invención es proponer un método de creación de un canal protegido y autenticado entre un dispositivo de tratamiento multimedia y un módulo de seguridad que se puede compartir entre varias entidades, sin que los datos transmitidos a una entidad comprometan a otras entidades.

[15] Este objetivo se alcanza por un método conforme al enunciado de la reivindicación 1.

[16] Así, una clave de seguridad diferente se genera para cada grupo de módulo de seguridad que permite el diálogo con el mismo dispositivo de tratamiento multimedia.

[17] Esto tiene la ventaja de que ninguna entidad dispone de la clave personal del dispositivo de tratamiento multimedia pudiendo cambiar los datos protegidos con dicho módulo de seguridad.

[18] La función de dirección única puede ser de diferentes tipos tales como por ejemplo una función de comprobación aleatoria (SHA, MD2, MD5, HMAC), una función de comprobación aleatoria con clave (HMAC) o una función de codificación, el identificador de operador estando encriptado por la clave personal del dispositivo de tratamiento

multimedia.

Breve descripción de la figura

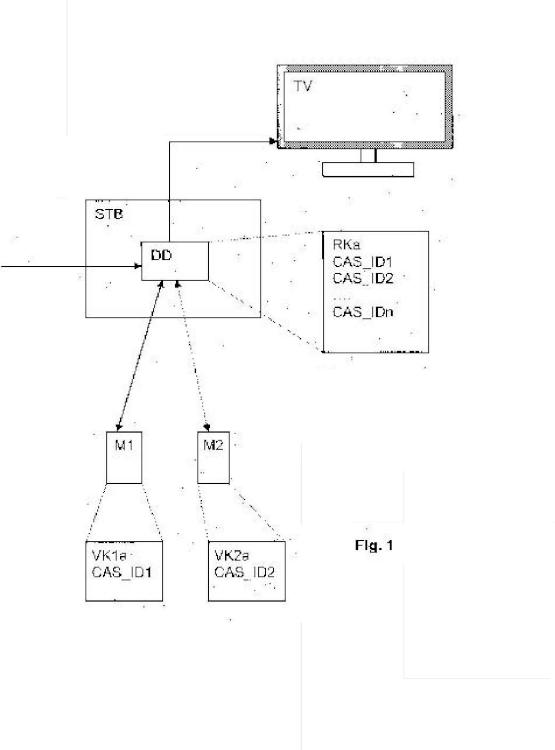

[19] La invención se comprenderá mejor gracias a la descripción detallada siguiente y que se refiere al dibujo anexo que se da a modo de ejemplo en ningún caso limitativo, y representa un dispositivo de tratamiento multimedia que se puede conectar a dos módulos de seguridad.

Descripción detallada de la invención

[2] La descripción detallada se refiere a la figura 1. El marco de esta invención es la posibilidad de proteger un canal de comunicación asegurando la gestión por un centro de gestión. Este centro de gestión dispone de la lista de las claves personales relativas a los dispositivos de tratamiento multimedia. En la continuación de la exposición, hablaremos de un descodificador STB como se ilustra en la figura 1.

[21] Este descodificador... [Seguir leyendo]

Reivindicaciones:

1. Método de protección de datos intercambiados entre un dispositivo de tratamiento multimedia (STB) y un módulo de seguridad (M), el módulo de seguridad (M) siendo administrado por un centro de gestión que dispone de una lista de claves personales (RK) relativas a los dispositivos de tratamiento multimedia, el centro de gestión siendo solicitado para el establecimiento de los parámetros de seguridad entre dicho dispositivo de tratamiento multimedia (STB) y un operador, el dispositivo de tratamiento multimedia (STB) recibiendo un flujo de datos multimedia encriptados y estando encargado de descodificar y convertir estos datos con ayuda de claves de desencriptación proporcionadas por el módulo de seguridad (M) para volverlas legibles, dicho dispositivo de tratamiento multimedia (STB) incluyendo una clave personal (RK), este método incluye las etapas siguientes:

- cálculo, por el centro de gestión, de una clave de seguridad (VK) formada por una operación de dirección única basada en la clave personal (RK) del dispositivo de tratamiento multimedia (STB) y de un identificador (CASJD) atribuido por dicho centro de gestión al operador,

- carga de dicha clave de seguridad (VK) en el módulo de seguridad (M), dicho módulo de seguridad conteniendo

también el identificador (CASJD),

- obtención, por el dispositivo de tratamiento multimedia (STB), del identificador (CAS ID) contenido en dicho módulo de seguridad (M),

- cálculo, por dicho dispositivo de tratamiento multimedia (STB), de dicha clave de seguridad (VK) por una operación de dirección única basada en la clave personal (RK) de dicho dispositivo de tratamiento multimedia (STB) y del identificador (CASJD) obtenido por el dispositivo de tratamiento multimedia,

- utilización de la clave de seguridad (VK) para proteger los datos intercambiados entre el dispositivo de tratamiento multimedia (STB) y el módulo de seguridad (M).

2. Método según la reivindicación 1, caracterizado por el hecho de que el módulo de seguridad (M) transmite el identificador (CASJD) a dicho dispositivo de tratamiento multimedia (STB).

3. Método según la reivindicación 1, caracterizado por el hecho de que el dispositivo de tratamiento multimedia (STB) obtiene el identificador (CASJD) por extracción de dicho identificador (CASJD) del flujo de datos recibido.

4. Método según las reivindicaciones 1 a 3, caracterizado por el hecho de que el dispositivo de tratamiento multimedia (STB) comprende un módulo de descifrado y de descompresión (DD) en el cual se inicia la clave personal (RK).

5. Método según la reivindicación 4, caracterizado por el hecho de que comprende una etapa de verificación de la identidad de la clave de seguridad (VK) en el módulo de seguridad (M) y en el módulo de descifrado y de descompresión (DD) por la encriptación con dicha clave de un mensaje que contiene al menos una parte predeterminada por el módulo de seguridad (M), y verificación de esta parte predeterminada después de la desencriptación por el módulo de descifrado y de descompresión (DD).

6. Método según una de las reivindicaciones 1 a 5, caracterizado por el hecho de que la operación de dirección única es una función de tipo hash o hash MAC.

7. Método según una de las reivindicaciones 1 a 5, caracterizada por el hecho de que la operación de dirección única es una función de codificación del identificador (CASJD) por la clave personal (RK).

8. Método según una de las reivindicaciones 4 a 7, caracterizado por el hecho de que el módulo de descifrado y de descompresión (DD) comprende una lista de identificadores (CASJD1...CASJDn), este módulo de descifrado y de descompresión (DD) verificando la conformidad del identificador recibido del módulo de seguridad (M) con respecto a esta lista.

9. Método según la reivindicación 8, caracterizado por el hecho de que el dispositivo de tratamiento multimedia (STB) recibe los datos multimedia que incluyen los datos que permiten componer esta lista de identificadores (CASJD1...CASJDn)....CASJDn)..

1. Método según las reivindicaciones 8 o 9, caracterizado por el hecho de que el módulo de descifrado y de descompresión (DD) comprende una clave para descodificar o verificar la firma de los datos de la lista transmitida.

11. Método según una de las reivindicaciones 8 a 9, caracterizado por el hecho de que la lista de identificadores (CASJD1...CASJDn) es una lista llamada positiva es decir incluyendo los identificadores autorizados en la creación de la clave personal.

12. Método según una de las reivindicaciones 8 a 9, caracterizado por el hecho de que la lista de identificadores (CASJD1...CASJDn) es una lista llamada negativa es decir incluyendo los identificadores prohibidos en la creación de la clave personal.

13. Módulo de descifrado y de descompresión (DD) destinado a ser instalado en un dispositivo de tratamiento multimedia (STB) e incluyendo una unidad central, un módulo de descifrado, un módulo de descompresión, al menos

una clave personal (RK), medios de generación de una clave protegida (VK) calculada a partir de una función de dirección única basada en la clave personal (RK) y en un identificador (CASJD) contenido en un módulo de seguridad (M) y recibido por dicho módulo de descifrado y de descompresión (DD), dicho módulo de seguridad (M) estando destinado a ser conectado al dispositivo de tratamiento multimedia (STB) para asegurar las funciones de autorización, 5 caracterizado por el hecho de que está además destinado a recibir de dicho módulo de seguridad (M) datos encriptados por una misma clave de seguridad (VK) calculada por un centro de gestión y cargada en dicho módulo de seguridad (M).

14. Módulo de descifrado y de descompresión (DD) según la reivindicación 13, caracterizado por el hecho que comprende una memoria que contiene una lista de identificadores (CASJD1...CASJDn) y medios de verificación de

conformidad con el identificador recibido del módulo de seguridad con respecto a esta lista.

15. Módulo de descifrado y de descompresión (DD) según la reivindicación 13 o 14, caracterizado por el hecho que comprende una clave común y medios para descodificar o verificar la lista de los identificadores (CASJD1...CASJDn) recibidos.

Patentes similares o relacionadas:

Procedimiento y aparato para transmitir datos de difusión multimedia en sistema de comunicación inalámbrica, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento por una estación base en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: recibir, de un nodo de red de núcleo, una pluralidad de unidades […]

Sistemas y métodos para el rastreo de episodios en un entorno de medios interactivos, del 23 de Marzo de 2020, de ZÜND SYSTEMTECHNIK AG: Un método para presentar contenido de medios a un usuario en un equipo de usuario , donde el método incluye: recibir una […]

Aparato de recepción, método de recepción, aparato de difusión, método de difusión, programa y sistema de control de aplicación de enclavamiento, del 5 de Febrero de 2020, de SONY CORPORATION: Un dispositivo de recepción que recibe contenido emitido a través de una red de difusión , comprendiendo el dispositivo: una unidad de ejecución […]

Sistemas y procedimientos para proporcionar almacenamiento de datos en servidores de un sistema de entrega de medios bajo demanda, del 22 de Enero de 2020, de Rovi Guides, Inc: Un procedimiento para su uso en un sistema de guía interactivo que proporciona a los usuarios acceso a programas, comprendiendo el procedimiento: generar, […]

Procedimiento para modificar una interfaz de usuario de un aparato de electrónica de consumo, aparato de electrónica de consumo correspondiente, del 28 de Mayo de 2019, de THOMSON LICENSING: Un procedimiento para monitorizar una interfaz de usuario de un aparato de electrónica de consumo, controlando dicha interfaz de usuario una interacción […]

Método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, del 8 de Mayo de 2019, de Cellcrypt Inc: Un método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, que comprende las etapas […]

Método de actualización de datos de seguridad en un módulo de seguridad y módulo de seguridad para la ejecución de este método, del 1 de Mayo de 2019, de NAGRAVISION S.A.: Método de actualización de datos de seguridad en un módulo de seguridad por un centro de gestión, en el cual los datos de seguridad comprenden […]

Método, dispositivo y sistema de restablecimiento de programa, del 25 de Abril de 2019, de HUAWEI DEVICE CO., LTD: Un método para restablecer un programa, que comprende: obtener 202 programas asociados con un programa restablecido activado, de acuerdo con el programa […]