Procedimiento de emparejamiento de un terminal receptor con una pluralidad de tarjetas de control de acceso.

Procedimiento de emparejamiento de un equipo receptor de datos digitales (2) con una pluralidad de módulos externos de seguridad (6,

8) que tienen, cada uno de ellos, un identificador único destinado a gestionar el acceso a los datos digitales distribuidos por un operador, procedimiento caracterizado por las etapas siguientes:

- transmitir al equipo receptor (2) una señalización que incluye al menos un mensaje de gestión de la memorización del identificador del módulo externo de seguridad (6, 8) y/o un mensaje de gestión de la fase de control que incluye un número NBCA que representa el número máximo de identificadores de tarjetas que un descodificador está autorizado a memorizar,

- conectar un módulo externo de seguridad (6, 8) al equipo receptor,

- memorizar sobre la marcha en el equipo receptor (2) el identificador único del módulo de seguridad (6, 8) conectado,

- verificar si se alcanza o no el número NBCA,

- si se alcanza el número NBCA, prohibir la memorización,

- si no, autorizar la memorización.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2005/050101.

Solicitante: VIACCESS.

Nacionalidad solicitante: Francia.

Dirección: LES COLLINES DE L'ARCHE, TOUR OPÉRA C 92057 PARIS LA DÉFENSE FRANCIA.

Inventor/es: TRONEL,BRUNO, BEUN,FREDERIC, BOUDIER,LAURENCE, ROQUE,PIERRE.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04N5/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › Detalles de los sistemas de televisión (Detalles de los dispositivos de análisis o sus combinaciones con la producción de la tensión de alimentación H04N 3/00).

- H04N7/16 H04N […] › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

- H04N7/167 H04N 7/00 […] › Sistemas que producen la señal de televisión ininteligible y después inteligible.

PDF original: ES-2514467_T3.pdf

Fragmento de la descripción:

Procedimiento de emparejamiento de un terminal receptor con una pluralidad de tarjetas de control de acceso Campo técnico

La invención se sitúa en el dominio de la aseguramiento de datos digitales difundidos y de equipos receptores destinados a recibir esos datos en una red de distribución de datos y/o servicios, y se refiere más específicamente a un procedimiento de emparejamiento de un equipo receptor de datos digitales con una pluralidad de módulos externos de seguridad que tienen, cada uno de ellos, un identificador único.

Estado de la técnica anterior

De vez en cuando, los operadores ofrecen datos y servicios en línea accesibles por medio de terminales dotados de procesadores de seguridad. En general, los datos y servicios distribuidos son codificados con la emisión de claves secretas y descodificados en la recepción mediante las mismas claves secretas previamente puestas a disposición del abonado.

Además de las técnicas convencionales de control de acceso en base a codificación durante la emisión y descodificación durante la recepción de los datos distribuidos, los operadores proponen técnicas basadas en el emparejamiento del terminal de recepción con un procesador de seguridad para evitar que los datos y servicios distribuidos sean accesibles a usuarios dotados de un terminal robado o de un procesador de seguridad pirateado tal como, por ejemplo, una tarjeta inteligente falsificada.

El documento WO 99/5791 describe un mecanismo de emparejamiento entre un receptor y un módulo de seguridad basado, por una parte, en el cifrado y el descifrado de las informaciones intercambiadas entre el receptor y el módulo de seguridad mediante una clave única almacenada en el receptor o en el módulo de seguridad, y por otra parte, en la presencia de un número de receptor en el módulo de seguridad.

Un inconveniente de esta técnica resulta del hecho de que la asociación entre un receptor y un módulo de seguridad que está emparejado con el mismo se establece a priori, y no permite al operador gestionar eficazmente su parque de equipos receptores a efectos de impedir el desvío de este equipo para las utilizaciones fraudulentas.

Un objeto del procedimiento de emparejamiento según la invención es el de permitir que cada operador limite las utilizaciones de su parque de material de recepción configurando y controlando dinámicamente el emparejamiento del equipo receptor y los módulos externos destinados a cooperar con ese equipo.

Exposición de la invención

La invención preconiza un procedimiento de emparejamiento de un equipo receptor de datos digitales con una pluralidad de módulos externos de seguridad que tienen, cada uno de ellos, un identificador único.

El procedimiento según la invención incluye las siguientes etapas:

- conectar un módulo externo de seguridad al equipo receptor,

- memorizar sobre la marcha en el equipo receptor el identificador único del módulo de seguridad conectado.

Este procedimiento incluye una fase de control que consiste en verificar, en cada conexión posterior de un módulo externo de seguridad al equipo receptor, si el identificador del citado módulo está memorizado en ese equipo receptor.

A este efecto, el procedimiento según la invención incluye además una etapa consistente en transmitir al equipo receptor una señalización que incluye al menos un mensaje de gestión de la memorización del identificador del módulo externo de seguridad y/o un mensaje de gestión de la fase de control.

La citada señalización incluye al menos una de las consignas siguientes:

- autorizar la memorización,

- prohibir la memorización,

- eliminar los identificadores ya memorizados en el equipo receptor,

- activar o desactivar la fase de control.

En una primera variante de realización del procedimiento, la citada señalización incluye una consigna de reconfiguración mediante la que se transmite al equipo receptor una lista actualizada de los ¡dentificadores de los módulos externos de seguridad emparejados con el citado equipo receptor.

La citada lista es transmitida al equipo receptor ya sea directamente, o ya sea a través de un módulo externo de seguridad conectado a dicho equipo receptor.

Con preferencia, la citada fase de control incluye un procedimiento consistente en interrumpir el tratamiento de datos si el identificador del módulo externo de seguridad conectado no ha sido previamente memorizado en el equipo receptor.

El procedimiento según la invención se aplica mientras los datos son distribuidos en abierto, e igualmente cuando esos datos son distribuidos de forma codificada mediante una palabra de control cifrada. En este último caso, cada módulo externo de seguridad incluye derechos de acceso a los citados datos y un algoritmo de descodificación de dicha palabra de control para descodificar los datos.

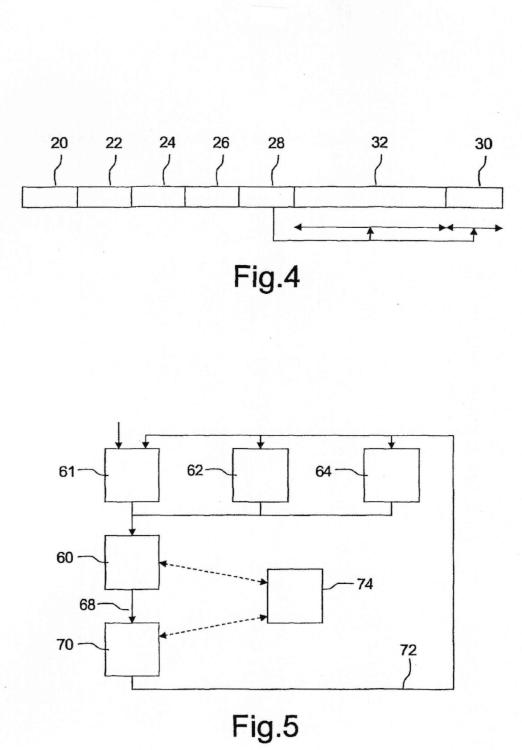

La señalización de control se transmite en un mensaje EMM (Entitlement Management Message, en inglés) específico de un módulo externo de seguridad asociado a ese equipo receptor o en un mensaje EMM específico de ese equipo receptor, y para un equipo receptor dado, la lista actualizada de ¡dentificadores de módulos externos de seguridad emparejados con ese equipo receptor es transmitida asimismo en un mensaje EMM específico de un módulo de seguridad asociado a ese equipo receptor.

Alternativamente, la citada señalización es transmitida en un flujo privado a un grupo de equipos receptores, y la lista actualizada de ¡dentificadores de los módulos externos es transmitida asimismo en un flujo privado a cada uno de los equipos receptores. En este último caso, el citado flujo privado es tratado mediante una lógica dedicada ejecutable en cada equipo receptor en función del identificador del módulo externo de seguridad que se le ha asociado.

Según otra variante, la señalización es transmitida a un grupo de equipos receptores en un mensaje EMM específico de un grupo de módulos externos de seguridad asociados a los citados equipos receptores o en un mensaje EMM específico de dicho grupo de equipos receptores, y para un grupo de equipos receptores dado la lista actualizada de ¡dentificadores de los módulos externos es transmitida en un mensaje EMM específico de un grupo de módulos externos de seguridad asociados a los citados equipos receptores.

Por otra parte, para un grupo de equipos receptores dado, la señalización de control y la lista actualizada pueden ser transmitidas igualmente a un grupo de equipos en un flujo privado.

En ese caso, el citado flujo privado es tratado por una lógica dedicada ejecutable en cada equipo receptor en función del identificador del módulo externo de seguridad que se le haya asociado.

Durante la transmisión de la señalización y de las listas actualizadas efectuada por medio de los EMM, el procedimiento incluye un mecanismo destinado a impedir la utilización de un EMM transmitido a un mismo módulo de seguridad en dos equipos receptores distintos.

Los EMM específicos de un módulo de seguridad o de un equipo receptor presentan el formato siguiente:

EMM-U_section() {

tablejd = x88 8 bits

section_syntax_indicator = 1 bit

DVB_reserved 1 bit

ISO_reserved 2 bits

EMM-U_section_length 12 bits

unique_address_field 4 bits

para (i=; i<N; i++) {

EMM_data_byte 8 bits

Los EMM específicos en todos los módulos externos de seguridad o en todos los equipos receptores, presentan la forma siguiente:

EMM-G_section() {

tablejd = x8A o x8B 8 bits

section_syntaxJndicator = 1 bit

DVB_reserved 1 bit

ISO_reserved 2 bits

EMM-G_sectionJength 12 bits

para (i=; i<N; i++) {

EMM_data_byte 8 bits

Los EMM específicos de un subgrupo de módulos externos de seguridad o de un subgrupo de equipos receptores presentan el siguiente formato:

EMM-S_section() {

tablejd = x8E 8 bits

sectionsyntaxindicator = 1 bit

DVBreserved 1 bit

ISO reserved 2 bits

EMM-S_section_length 12 bits

share address field 24 bits

reserved 6 bits

dataformat 1 bit

ADFscramblingflag 1 bit

para (i=; i<N; i++) {

EMM data byte 8 bits

Según una característica suplementaria, los identificadores de módulos de seguridad están agrupados en una lista

cifrada.

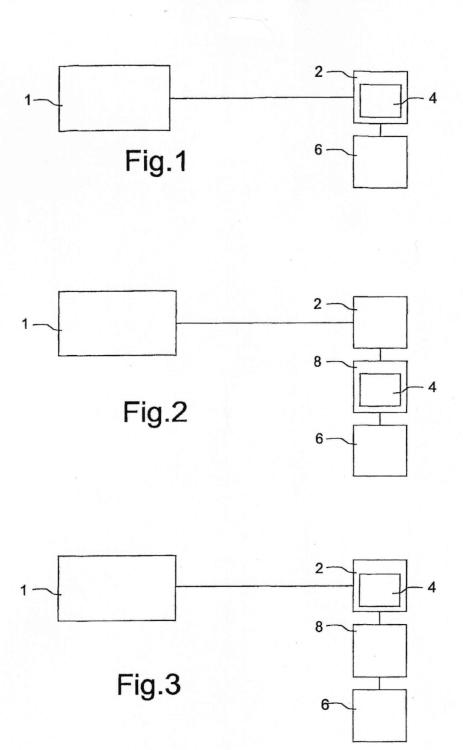

El procedimiento puede ser utilizado en una primera arquitectura en la que el equipo receptor incluye un

descodificador y el módulo de seguridad incluye una tarjeta de control de acceso en la que están memorizadas las

informaciones relativas a los derechos de acceso de un abonado a los datos... [Seguir leyendo]

Reivindicaciones:

1.- Procedimiento de emparejamiento de un equipo receptor de datos digitales (2) con una pluralidad de módulos externos de seguridad (6, 8) que tienen, cada uno de ellos, un identificador único destinado a gestionar el acceso a los datos digitales distribuidos por un operador, procedimiento caracterizado por las etapas siguientes:

- transmitir al equipo receptor (2) una señalización que incluye al menos un mensaje de gestión de la memorización del identificador del módulo externo de seguridad (6, 8) y/o un mensaje de gestión de la fase de control que incluye un número NBCA que representa el número máximo de identificadores de tarjetas que un descodificador está autorizado a memorizar,

- conectar un módulo externo de seguridad (6, 8) al equipo receptor,

- memorizar sobre la marcha en el equipo receptor (2) el identificador único del módulo de seguridad (6, 8) conectado,

- verificar si se alcanza o no el número NBCA,

- si se alcanza el número NBCA, prohibir la memorización,

- si no, autorizar la memorización.

2.- Procedimiento según la reivindicación 1, caracterizado porque incluye además una fase de control que consiste en verificar, en cada conexión posterior de un módulo externo de seguridad (6, 8) al equipo receptor (2), si el identificador de dicho módulo está memorizado en ese equipo receptor (2).

3.- Procedimiento según la reivindicación 1, caracterizado porque la citada señalización incluye al menos una de las consignas siguientes:

- autorizar la memorización,

- prohibir la memorización

- eliminar los identificadores ya memorizados en el equipo receptor (2),

- activar o desactivar la fase de control.

4.- Procedimiento según la reivindicación 3, caracterizado porque la citada señalización incluye además una consigna de reconfiguración mediante la que se transmite al equipo receptor (2) una lista actualizada de los identificadores de los módulos externos de seguridad (6, 8) emparejados con el citado equipo receptor (2).

5.- Procedimiento según la reivindicación 4, caracterizado porque la citada lista es transmitida directamente al equipo receptor (2).

6.- Procedimiento según la reivindicación 4, caracterizado porque la citada lista es transmitida a través de un módulo externo de seguridad (6, 8) conectado a dicho equipo receptor (2).

7.- Procedimiento según la reivindicación 2, en el que la citada fase de control incluye un procedimiento que consiste en perturbar el tratamiento de datos si el identificador del módulo externo de seguridad (6, 8) conectado no ha sido previamente memorizado por el equipo receptor (2).

8.- Procedimiento según la reivindicación 1, caracterizado porque los citados datos son distribuidos en abierto o encriptados por medio de una palabra de control cifrada, y porque cada módulo externo de seguridad (6, 8) incorpora los derechos de acceso a los citados datos y un algoritmo de desencriptación de la citada palabra de control.

9.- Procedimiento según la reivindicación 4, caracterizado porque la citada señalización es transmitida a un equipo receptor (2) en un mensaje EMM específico de un módulo externo de seguridad (6, 8) asociado a ese equipo receptor (2).

1.- Procedimiento según la reivindicación 4, caracterizado porque la citada señalización es transmitida a un equipo receptor (2) en un mensaje EMM específico de ese equipo receptor (2).

11.- Procedimiento según la reivindicación 4, caracterizado porque, para un equipo receptor (2) dado, la lista actualizada de los identificadores de los módulos externos de seguridad (6, 8) es transmitida en un mensaje EMM específico a un módulo de seguridad (6, 8) asociado a este equipo receptor (2).

12.- Procedimiento según la reivindicación 4, caracterizado porque la citada señalización es transmitida a un grupo de equipos receptores (2) en un mensaje EMM específico de un grupo de módulos externos de seguridad (6, 8) asociados a los citados equipos receptores (2).

13.- Procedimiento según la reivindicación 4, caracterizado porque la citada señalización es transmitida a un grupo de equipos receptores (2) en un mensaje EMM específico de dicho grupo de equipos receptores (2).

14.- Procedimiento según la reivindicación 4, caracterizado porque, para un grupo de equipos receptores (2) dado, la lista actualizada de los identificadores de los módulos externos de seguridad (6, 8) se transmite en un mensaje EMM específico de un grupo de módulos externos de seguridad (6, 8) asociados a dichos equipos receptores (2).

15.- Procedimiento según la reivindicación 4, caracterizado porque la citada señalización de control es transmitida en un flujo privado a un grupo de equipos receptores (2).

16.- Procedimiento según la reivindicación 4, caracterizado porque, para un grupo de equipos receptores (2) dado, la lista actualizada de los identificadores de los módulos externos de seguridad (6, 8) se transmite en un flujo privado a cada equipo receptor (2).

17.- Procedimiento según la reivindicación 16, caracterizado porque el citado flujo privado es tratado por medio de una lógica dedicada, ejecutable en cada equipo receptor (2) en función del identificador del módulo externo de seguridad (6, 8) asociado al mismo.

18.- Procedimiento según una de las reivindicaciones 9 a 14, caracterizado porque incluye además un mecanismo destinado a impedir la utilización de un EMM transmitido a un mismo módulo externo de seguridad (6, 8) en dos equipos receptores (2) distintos.

19.- Procedimiento según la reivindicación 18, caracterizado porque el citado EMM presenta el formato siguiente:

EMM-U_section() {

tablejd = x88 8 bits

section_syntax_indicator = 1 bit

DVB_reserved 1 bit

ISO_reserved 2 bits

EMM-U_section_length 12 bits

unique_address_field 4 bits

para (i=; i<N; i++) {

EMM_data_byte 8 bits

2.- Procedimiento según una de las reivindicaciones 12 a 14, caracterizado porque el citado EMM es específico de todos los módulos externos de seguridad (6, 8) o de todos los equipos receptores (2) y presenta el siguiente formato:

EMM-G_section() {

tablejd = x8A o x8B 8 bits

section_syntax_indicator = 1 bit

DVBreserved 1 bit

ISO reserved 2 bits

EMM-G_section_length 12 bits

para (i=; i<N; i++) {

EMM_data_byte 8 bits

21.- Procedimiento según una de las reivindicaciones 12 a 14, caracterizado porque el citado EMM es específico de un subgrupo de módulos externos de seguridad (6, 8) o de equipos receptores (2), y presenta el formato siguiente:

EMM-S_section() {

tablejd = x8E 8 bits

section_syntaxJndicator = 1 bit

DVB_reserved 1 bit

ISO_reserved 2 bits

EMM-S_sectionJength 12 bits

shared_addressjield 24 bits

reserved 6 bits

| data_format | 1 bit |

| ADF_scrambling_flag | 1 bit |

| para (i=; i<N; i++) { | |

| EMM_data_byte | 8 bits |

22.- Procedimiento según la reivindicación 1, caracterizado porque los identificadores de módulos externos de seguridad (6, 8) están agrupados en una lista cifrada.

23.- Procedimiento según una cualquiera de las reivindicaciones 1 a 22, caracterizado porque el equipo receptor (2) incluye un descodificador y el módulo externo de seguridad (6, 8) incluye una tarjeta de control de acceso (6) en la que están memorizadas las informaciones relativas a los derechos de acceso de un abonado a los datos digitales distribuidos por un operador, y porque el emparejamiento se efectúa entre el citado descodificador y la citada tarjeta (6).

24.- Procedimiento según una cualquiera de las reivindicaciones 1 a 22, caracterizado porque el equipo receptor (2) incluye un descodificador y el módulo externo de seguridad (6, 8) incluye una interfaz de seguridad amovible (8) dotada de una memoria no volátil y destinada a cooperar, por una parte, con el descodificador, y por otra parte, con una pluralidad de tarjetas de control (6) de acceso condicional para gestionar el acceso a los datos digitales distribuidos por un operador, y porque el emparejamiento se efectúa entre el citado descodificador y la citada interfaz (8) de seguridad amovible.

25.- Procedimiento según una cualquiera de las reivindicaciones 1 a 22, caracterizado porque el equipo receptor (2) incluye un descodificador dotado de una interfaz de seguridad amovible (8) que tiene una memoria no volátil y está destinada a cooperar, por una parte, con el citado descodificador, y por otra parte, con una pluralidad de tarjetas de control (6) de acceso condicional, y porque el emparejamiento se realiza entre la citada interfaz de seguridad amovible (8) y las citadas tarjetas de control de acceso (6).

26.- Procedimiento según la reivindicación 8, caracterizado porque los datos son programas audiovisuales.

27.- Equipo receptor (2) susceptible de ser emparejado con una pluralidad de módulos externos de seguridad (6, 8), cada uno de los cuales tiene un identificador único para gestionar el acceso a los datos digitales distribuidos por un operador, caracterizado porque incluye:

- medios para memorizar sobre la marcha el identificador de cada módulo externo de seguridad (6, 8) conectado a los mismos,

- medios para verificar si se ha alcanzado o no un número NBCA que representa el número máximo de identificadores de tarjetas que un descodificador está autorizado a memorizar, transmitidos previamente al equipo receptor (2) que representa el número máximo de identificadores de tarjetas que un equipo receptor (2) está autorizado a memorizar,

- medios para prohibir la memorización en caso de que el número NBCA haya sido alcanzado, y

- medios para autorizar la memorización si el número NBCA no ha sido alcanzado.

28.- Equipo según la reivindicación 27, caracterizado porque incluye un descodificador, y porque el módulo externo de seguridad (6, 8) es una tarjeta de control de acceso (6) que incluye informaciones relativas a los derechos de acceso de un abonado a los citados datos digitales, siendo realizado el emparejamiento entre el citado descodificador y la citada tarjeta (6).

29.- Equipo receptor según la reivindicación 28, caracterizado porque incluye un descodificador, y porque el módulo externo de seguridad (6, 8) es una interfaz de seguridad amovible (8) dotada de una memoria no volátil y destinada a cooperar, por una parte, con el citado descodificador, y por otra parte, con una pluralidad de tarjetas de control de acceso condicional (6), para gestionar el acceso a los citados datos digitales, siendo efectuado el emparejamiento entre el citado descodificador y la citada interfaz de seguridad amovible (8).

3.- Equipo receptor según la reivindicación 27, caracterizado porque incluye un descodificador dotado de una interfaz de seguridad amovible (8) que tiene una memoria no volátil y que está destinada a cooperar, por una parte, con el citado descodificador, y por otra parte, con una pluralidad de tarjetas de control (6) de acceso condicional, y porque el emparejamiento se realiza entre la citada interfaz de seguridad amovible (8) y las citadas tarjetas de control de acceso (6).

31.- Interfaz de seguridad amovible (8) que incluye una memoria no volátil y que está destinada a cooperar, por una parte, con un equipo receptor (2), y por otra parte, con una pluralidad de tarjetas de control de acceso (6)

condicional, para gestionar el acceso a los datos digitales distribuidos por un operador, teniendo cada tarjeta (6) un identificador único e incluyendo informaciones relativas a los derechos de acceso de un abonado a los citados datos digitales, estando la interfaz caracterizada porque incluye:

- medios para memorizar sobre la marcha el identificador de cada módulo externo de seguridad (6, 8) conectado a los mismos;

- medios para verificar si se ha alcanzado o no un número NBCA que representa el número máximo de identificadores de tarjetas que un descodificador está autorizado a memorizar, transmitidos previamente al equipo receptor (2), que representan el número máximo de identificadores de tarjetas que un equipo receptor (2) está autorizado a memorizar,

- medios para prohibir la memorización en caso de que haya alcanzado el número NBCA, y

- medios para autorizar la memorización si el número NBCA no ha sido alcanzado.

32.- Interfaz según la reivindicación 31, caracterizada porque la misma consiste en una tarjeta PCMCIA que incluye una lógica de descodificación de datos digitales.

33.- Interfaz según la reivindicación 32, caracterizada porque consiste en un módulo lógico.

34.- Programa de ordenador ejecutable en un equipo receptor (2) susceptible de cooperar con una pluralidad de módulos externos de seguridad (6, 8) que tienen, cada uno de ellos, un identificador único y en los que están almacenadas informaciones relativas a los derechos de acceso de un abonado a los datos digitales distribuidos por un operador, caracterizado porque incluye:

- instrucciones para memorizar sobre la marcha el identificador de cada módulo externo de seguridad (6, 8) al que esté conectado,

- instrucciones para verificar si se ha alcanzado o no un número NBCA que representa el número máximo de identificadores de tarjetas que un equipo receptor (2) está autorizado a memorizar, transmitidos previamente al equipo receptor (2), que representa el número máximo de identificadores de tarjetas que un equipo receptor (2) está autorizado a memorizar,

- instrucciones para prohibir la memorización en caso de que se haya alcanzado el número NBCA, y

- medios para autorizar la memorización si el número NBCA no se ha alcanzado.

35.- Programa de ordenador según la reivindicación 34, caracterizado porque incluye, además, instrucciones destinadas a generar localmente parámetros de control del emparejamiento del equipo receptor (2) con un módulo externo de seguridad (6, 8) en función de una señalización transmitida a dicho equipo receptor (2) por el operador.

36.- Sistema que incluye una pluralidad de equipos receptores (2) según la reivindicación 27, conectados a una red de difusión de datos y/o servicios, siendo cada equipo receptor (2) susceptible de ser emparejado con una pluralidad de módulos externos de seguridad (6, 8), incluyendo el citado sistema además una plataforma de gestión comercial (1) que comunica con los equipos receptores (2) y con los citados módulos externos de seguridad (6, 8), caracterizado porque incluye además:

- un primer módulo dispuesto en la citada plataforma de gestión comercial (1), y destinado a generar peticiones de emparejamiento, y

- un segundo módulo dispuesto en los citados equipos receptores (2) y destinado a tratar las citadas peticiones para preparar una configuración del emparejamiento y para controlar el emparejamiento.

Patentes similares o relacionadas:

Procedimiento y aparato para transmitir datos de difusión multimedia en sistema de comunicación inalámbrica, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento por una estación base en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: recibir, de un nodo de red de núcleo, una pluralidad de unidades […]

Sistemas y métodos para el rastreo de episodios en un entorno de medios interactivos, del 23 de Marzo de 2020, de ZÜND SYSTEMTECHNIK AG: Un método para presentar contenido de medios a un usuario en un equipo de usuario , donde el método incluye: recibir una […]

Aparato de recepción, método de recepción, aparato de difusión, método de difusión, programa y sistema de control de aplicación de enclavamiento, del 5 de Febrero de 2020, de SONY CORPORATION: Un dispositivo de recepción que recibe contenido emitido a través de una red de difusión , comprendiendo el dispositivo: una unidad de ejecución […]

Sistemas y procedimientos para proporcionar almacenamiento de datos en servidores de un sistema de entrega de medios bajo demanda, del 22 de Enero de 2020, de Rovi Guides, Inc: Un procedimiento para su uso en un sistema de guía interactivo que proporciona a los usuarios acceso a programas, comprendiendo el procedimiento: generar, […]

Procedimiento para modificar una interfaz de usuario de un aparato de electrónica de consumo, aparato de electrónica de consumo correspondiente, del 28 de Mayo de 2019, de THOMSON LICENSING: Un procedimiento para monitorizar una interfaz de usuario de un aparato de electrónica de consumo, controlando dicha interfaz de usuario una interacción […]

Método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, del 8 de Mayo de 2019, de Cellcrypt Inc: Un método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, que comprende las etapas […]

Método de actualización de datos de seguridad en un módulo de seguridad y módulo de seguridad para la ejecución de este método, del 1 de Mayo de 2019, de NAGRAVISION S.A.: Método de actualización de datos de seguridad en un módulo de seguridad por un centro de gestión, en el cual los datos de seguridad comprenden […]

Método, dispositivo y sistema de restablecimiento de programa, del 25 de Abril de 2019, de HUAWEI DEVICE CO., LTD: Un método para restablecer un programa, que comprende: obtener 202 programas asociados con un programa restablecido activado, de acuerdo con el programa […]