PROCEDIMIENTO PARA EL INTERCAMBIO CODIFICADO DE DATOS Y SISTEMA DE COMUNICACIONES.

Procedimiento de autentificación en un sistema de comunicaciones (1) para autentificar un segundo abonado (3) frente a un primer abonado (2) utilizando una criptografía a base de curvas elípticas,

en el que en base a una consulta del primer abonado (2) el segundo abonado (3) realiza el cálculo de una primera multiplicación escalar, en el que la respuesta contiene la coordenada x de un punto sobre la curva elíptica y esta coordenada x existe en representación proyectiva y en forma binaria. caracterizado porque solamente se envía de retorno al primer abonado (2) como respuesta (2) una parte del resultado de la multiplicación escalar, al enviarse solamente una parte de los bits de la coordenada X contenida en la respuesta

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/060113.

Solicitante: SIEMENS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: WITTELSBACHERPLATZ 2 80333 MUNCHEN ALEMANIA.

Inventor/es: MEYER, BERND, BRAUN, MICHAEL, KARGL,ANTON.

Fecha de Publicación: .

Fecha Solicitud PCT: 24 de Septiembre de 2007.

Clasificación PCT:

- G06F7/72 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 7/00 Métodos o disposiciones para el procesamiento de datos actuando sobre el orden o el contenido de los datos tratados (circuitos lógicos H03K 19/00). › que utilizan la aritmética de restos.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

La invención se refiere a un procedimiento para el

intercambio codificado de datos entre abonados de un sistema de comunicaciones, así como a un sistema de comunicaciones.La presente invención se encuentra en el sector de la técnica de comunicaciones y en particular en el sector de la comunicación inalámbrica, para fines de identificación. Aún cuando básicamente puede aplicarse en cualesquiera sistemas de comunicaciones, se describirán la presente invención así como su problemática básica a continuación con referencia a los llamados sistemas de comunicaciones RFID y sus aplicaciones, significando RFID "Radio Frequency Identification” (identificación de frecuencia de radio). Respecto a los fundamentos generales de esta tecnología RFID, remitimos al "Manual RFID" de Klaus Finkenzeller, editorial Hansa, tercera edición actualizada, 2002.

En los sistemas RFID conocidos, una señal electromagnética emitida por una estación de base (o estación lectora o reader) es captada típicamente por un transpondedor (o tag) pasivo, que obtiene de allí la energía necesaria en el transpondedor. En la mayoría de los sistemas RFID basados en UHF o en microondas se realiza, además de esta transmisión unidireccional de energía, también una comunicación de datos típicamente bidireccional, sobre la base de un llamado procedimiento Challenge/Response (requerimiento/respuesta). Entonces envía la estación de base continuamente señales de consulta (Data Request, Challenge), que solamente son contestadas cuando un transpondedor correspondiente se encuentra en la zona de cobertura de esta estación de base. En este caso reacciona el transpondedor que se encuentra en el entorno inmediato de la estación de base con una señal de respuesta (Response). Tales transpondedores RFID se utilizan por

ejemplo para identificar objetos como por ejemplo mercancías, documentos y similares.

A diferencia de una comunicación de datos tradicional apoyada por línea física, se realiza la comunicación de datos entre la estación de base y el correspondiente transpondedor casi de manera autónoma y en cierto modo en segundo plano, sin que un usuario tenga que estar presente en absoluto. Es decir, la comunicación de datos se acepta tan pronto como un transpondedor autentificado se encuentra en la zona de cobertura de la correspondiente estación de base. Mientras por ejemplo al leer un soporte de datos, como por ejemplo un diskette, un lápiz USB o similares el usuario ha de llevar conscientemente el mismo a tomar contacto con el correspondiente aparato lector y en el caso de una comunicación de datos por línea física la comunicación de datos debe ser iniciada conscientemente igualmente por el usuario, éste no es el caso en la comunicación de datos inalámbrica basada en RFID.

Esto tiene algunas ventajas significativas, por ejemplo en la identificación en el campo de la logística, en almacenes, etc. Desde luego esta tecnología de comunicación de datos basada en RFID tiene también algunos inconvenientes, que hay que tener en cuenta en muchas aplicaciones.

Un tal problema se refiere a la lectura de los datos contenidos en un transpondedor RFID por parte de un usuario no autorizado (atacante), en particular cuando estos datos son datos críticos para la seguridad. Por estas razones incluye un sistema de comunicación de datos basado en RFID típicamente también un mecanismo de seguridad que asegura por ejemplo la comunicación de datos modulando un código de seguridad de la estación de base sobre la señal que se emite, que puede ser decodificado y evaluado a continuación por los transpondedores admitidos en la comunicación de

datos. Tras realizar con éxito la evaluación, envía de retorno el transpondedor autorizado para la comunicación de datos una señal de respuesta, que igualmente contiene un código de seguridad, a la estación de base, que entonces puede evaluarlo en la estación de base para la autentificar el transpondedor. Mediante esta autentificación queda asegurado en la estación de base que no puede acoplarse inadvertidamente un usuario no autorizado en la comunicación de datos y con ello leer datos críticos para la seguridad.

Una condición marginal esencial en la comunicación de datos basada en transpondedores consiste en que debe realizarse una comunicación de datos lo más sencilla y rápida posible entre la estación de base y el transpondedor. Esto se basa por un lado en que el transpondedor típicamente sólo dispone de pocos recursos, es decir, por una parte de pocos recursos de energía y por otra parte de pocos recursos de memoria y de cálculo, con lo que en la autentificación típicamente deben evaluarse y autentificarse una cantidad de datos lo menor posible. Por otro lado debe realizarse esta autentificación también con la mayor rapidez posible, ya que sobre todo en sistemas de comunicación de datos dinámicos basados en RFID el transpondedor a autentificar sólo se encuentra muy a menudo durante un reducido espacio de tiempo en la zona de cobertura de la correspondiente estación de base. Dentro de este breve espacio de tiempo debe por un lado establecerse un enlace de comunicación de datos, luego autentificarse y a continuación realizarse el intercambio de datos.

Para asegurar la comunicación de datos entre la estación de base y el transpondedor, se realiza una comunicación de datos criptográfica asegurada. Es esencial para este procedimiento criptográfico de codificación que una inversión, es decir, una determinación de la clave

privada a partir de la clave pública, apenas puede realizarse en el tiempo limitado con las capacidades de cálculo disponibles.

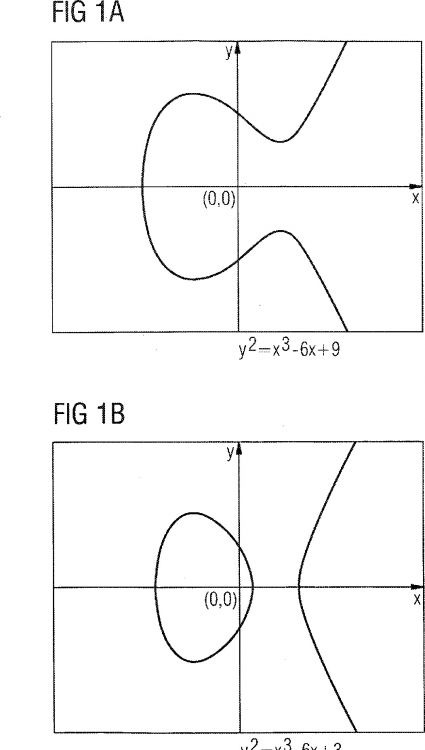

Se ha comprobado que es ventajoso utilizar algoritmos criptográficos de codificación basados en curvas elípticas, ya que los mismos aseguran una elevada seguridad con una longitud de clave corta. Tales procedimientos de codificación criptográficos a base de curvas elípticas son muy eficientes, lo cual reside en particular en que en estos procedimientos, contrariamente a los procedimientos criptográficos conocidos, no se conoce ningún método de ataque con tiempo de recorrido subexponencial. Expresado de otra manera, esto significa que la ganancia en seguridad por cada bit de los parámetros de seguridad utilizados es en procedimientos a base de curvas elípticas mayor y con ello pueden utilizarse para aplicaciones prácticas longitudes de clave claramente más cortas. Así los procedimientos criptográficos a base de curvas elípticas tienen mayor rendimiento y necesitan una anchura de banda menor para transmitir los parámetros del sistema que otros procedimientos criptográficos para un grado de seguridad a alcanzar comparable.

Los procedimientos criptográficos significan así un compromiso entre una seguridad esperable y el coste en cálculo al codificar datos. En la solicitud de patente alemana DE 101 61 138 A1 se expone que es posible determinar el múltiplo escalar de un punto sólo en base a la coordenada X de este punto, ya sin incluir la coordenada

Y. En este folleto se describen igualmente las correspondientes normas de cálculo para cualesquiera cuerpos. De esta manera pueden lograrse implementaciones bastante más eficientes de la aritmética de puntos, por ejemplo Montgomery-Leiter para las multiplicaciones escalares, una cantidad inferior de multiplicaciones de

cuerpos por cada adición de puntos y una cantidad inferior de registros para la representación de puntos de los resultados intermedios.

Partiendo de esa base, consiste la tarea de la presente invención en proporcionar un autentificación para una comunicación de datos inalámbrica para la que en particular se necesite un coste de cálculo inferior para una seguridad igualmente alta y que en particular también sea rápido.

En el marco de la invención se resuelve esta tarea mediante un procedimiento de autentificación con las características de la reivindicación 1 y/o mediante un sistema de comunicaciones con las características de la reivindicación 17.

En consecuencia se prevé:

Un procedimiento para el intercambio de datos codificados entre abonados de un sistema de comunicaciones utilizando una codificación en base a curvas elípticas, en el que en base a una consulta de un primer abonado el segundo abonado calcula, utilizando un certificado en el segundo abonado, una multiplicación escalar, enviándose de retorno solamente una parte del resultado de la multiplicación escalar como respuesta al primer abonado. La invención...

Reivindicaciones:

1. Procedimiento de autentificación en un sistema de comunicaciones (1) para autentificar un segundo abonado

(3) frente a un primer abonado (2) utilizando una criptografía a base de curvas elípticas, en el que en base a una consulta del primer abonado (2) el segundo abonado (3) realiza el cálculo de una primera multiplicación escalar, en el que la respuesta contiene la coordenada x de un punto sobre la curva elíptica y esta coordenada x existe en representación proyectiva y en forma binaria. caracterizado porque solamente se envía de retorno al primer abonado (2) como respuesta (2) una parte del resultado de la multiplicación escalar, al enviarse solamente una parte de los bits de la coordenada X contenida en la respuesta.

2. Procedimiento según la reivindicación 1, caracterizado porque la coordenada del punto en representación binaria es un número que contiene un primer y un segundo valor, que en representación binaria pueden representarse alineados uno con otro.

3. Procedimiento según la reivindicación 2, caracterizado porque sólo se envía de retorno una parte de los bits de al menos uno de ambos valores.

4. Procedimiento según la reivindicación 2 ó 3, caracterizado porque se envía de retorno la mitad de los bits de al menos uno de ambos valores.

5. Procedimiento según una de las reivindicaciones 2 a 4, caracterizado porque en cuanto al bit MSB, se envía de retorno una zona superior del bit, en particular una mitad superior del bit de al menos uno de ambos valores.

6. Procedimiento según una de las reivindicaciones precedentes,

caracterizado porque el primer abonado (2) comprueba la

autenticidad de la respuesta recibida del segundo abonado (3). 7. Procedimiento según una de las reivindicaciones precedentes,caracterizado porque el primer abonado (2) comprueba si los datos contenidos en la respuesta y los datos del resultado de una segunda multiplicación escalar son coordenadas del mismo punto.

8. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque el primer abonado (2) compara los datos contenidos en la respuesta con un resultado de una segunda multiplicación escalar y porque el primer abonado (2) acepta al segundo abonado (3) como auténtico cuando los correspondientes datos de la respuesta y del resultado de la segunda multiplicación escalar coinciden entre sí.

9. Procedimiento según la reivindicación 8, caracterizado porque para la comparación de los datos de la respuesta con el resultado de la segunda multiplicación escalar se utilizan solamente aquellas partes del resultado de la segunda multiplicación escalar que corresponden a la parte de la respuesta enviada por el segundo abonado (3) al primer abonado (2).

10. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque aquella parte del resultado de la primera multiplicación escalar que no se transmite de retorno como respuesta, representa un resultado generado aleatoriamente y conocido por al menos uno de ambos abonados (2, 3), preferiblemente por ambos abonados (2,

3), que puede utilizarse como clave secreta en las siguientes etapas del procedimiento.

11. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque el procedimiento es un procedimiento de autentificación basado en un procedimiento Challenge/Response (requerimiento/respuesta) para autentificar el segundo abonado (3) frente al primer abonado (2) o a la inversa.

12. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque la consulta del primer abonado (2) es independiente de la clave del segundo abonado (3).

13. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque como parámetro de sistema del sistema de comunicaciones (1) se proporcionan una curva elíptica adecuada para procedimientos criptográficos y una coordenada x afín de un punto de base de la curva elíptica y una clave pública para la comprobación de la firma.

14. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque como parámetros del segundo abonado

(3) se proporcionan solamente una clave conocida por el segundo abonado (3) y un certificado del segundo abonado (3).

15. Procedimiento según la reivindicación 14, caracterizado porque el segundo abonado (3) transmite junto con la respuesta el certificado del segundo abonado, que el primer abonado comprueba en cuanto a su validez utilizando una clave pública conocida por ambos abonados.

16. Sistema de comunicaciones (1) para autentificar el abonado (2, 3) del sistema de comunicaciones (1) utilizando una criptografía según una de las reivindicaciones precedentes.

17. Sistema según la reivindicación 16, caracterizado porque están previstos un primer abonado

(2) y al menos un segundo abonado (3), que se encuentran conectados (4) en comunicación de datos entre sí, presentando el primer y el segundo abonado (2, 3) respectivos módulos de autentificación (16, 17) para una autentificación.

18. Sistema según la reivindicación 17, caracterizado porque el módulo de autentificación (16, 17) de cada abonado correspondiente (2, 3) presenta un equipo de cálculo, previsto para los cálculos, pruebas y autentificaciones dentro del correspondiente módulo de autentificación (16, 17).

19. Sistema según una de las reivindicaciones precedentes, caracterizado porque cada abonado (2, 3) presenta una memoria (18, 19) en la que están archivados los parámetros del sistema, así como los parámetros correspondientes en cada caso a este abonado (2, 3).

20. Sistema según una de las reivindicaciones precedentes referidas al sistema, caracterizado porque los primeros y segundos abonados (2, 3) son abonados de comunicación del sistema de comunicaciones (1), en particular de un sistema de comunicaciones (1) configurado como sistema RFID.

21. Sistema según una de las reivindicaciones precedentes referidas al sistema, caracterizado porque el primer abonado (2) es una estación de base (2) y el segundo abonado (3) un transpondedor (3), en particular un transpondedor pasivo

o semipasivo (3).

Patentes similares o relacionadas:

Sistema y método de exponenciación del teorema chino del resto de uso único para algoritmos criptográficos, del 6 de Noviembre de 2019, de Thales Dis France SA: Un método para operar un aparato de criptografía para realizar una operación de descifrado que tiene una operación de exponenciación X, protegiendo el método al […]

Multiplicador no modular, procedimiento para multiplicación no modular y dispositivo computacional, del 17 de Julio de 2019, de Winbond Electronics Corp: Un multiplicador no modular, que comprende: una interfaz , que está configurada para recibir números A y B enteros de n bits; y circuitería […]

Procedimiento de cálculo, dispositivo de cálculo y producto de software de cálculo para dominio de Montgomery, del 16 de Enero de 2019, de Winbond Electronics Corp: Un procedimiento de cálculo, que comprende: recibir, en un circuito multiplicador de Montgomery, un par de coordenadas (x, y) de […]

Método, dispositivo y medio legible por ordenador no transitorio para cálculo criptográfico, del 4 de Julio de 2018, de Winbond Electronics Corp: Un método para cálculo criptográfico, que comprende: recibir , en un circuito multiplicador de Montgomery que tiene un tamaño de bloque predeterminado, un par de […]

Procedimiento para codificar o decodificar con seguridad un mensaje, del 31 de Agosto de 2016, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para codificar o decodificar de forma segura un mensaje o para generar o verificar una firma digital de un mensaje, en el que con […]

Procedimiento de procesamiento criptográfico de datos y dispositivo asociado, del 18 de Septiembre de 2013, de OBERTHUR TECHNOLOGIES: Procedimiento de procesamiento criptográfico de datos aplicado dentro de una entidad electrónica, en el que sedetermina, a partir de un primer punto en una […]

Criptografía sobre una curva elíptica simplificada, del 7 de Agosto de 2013, de MORPHO: Un procedimiento de ejecución de un cálculo criptográfico en un componente electrónico que comprende unaetapa de obtención de un punto P(X,Y) a partir de al menos un […]

Uso de un coprocesador para inversión modular, del 27 de Mayo de 2013, de GIESECKE & DEVRIENT GMBH: Procedimiento para el uso de un coprocesador para la determinación del inverso modular x de un valor deentrada u con respecto a un módulo v, en el que: - […]