S DE RED SEGUROS BASADO EN EL CONTEXTOPROCEDIMIENTO Y SISTEMA PARA CONTROLAR EL ACCESO INALAMBRICO A RECURSO.

Procedimiento y sistema para controlar el acceso inalámbrico a recursos de red seguros basado en el contexto.

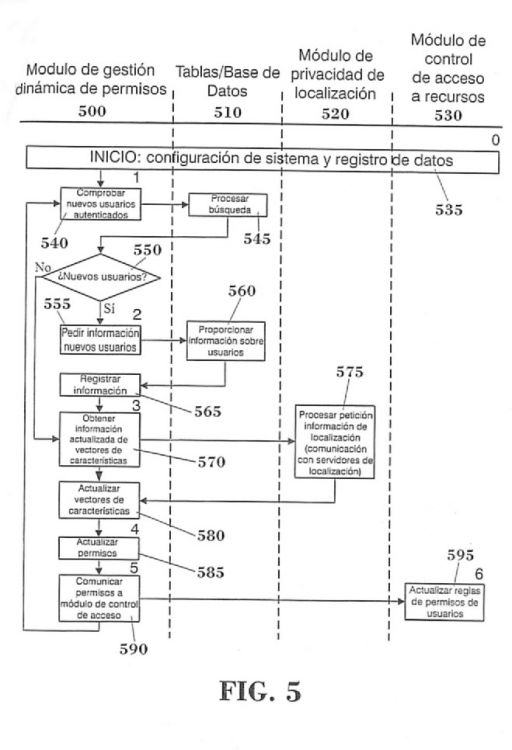

Se obtiene (555, 570) información de la identidad de cada usuario que se conecta a través de un dispositivo inalámbrico (140) a partir de un proceso previo de autenticación e información relativa al contexto y/o el estado del usuario; Se genera (565, 580) un vector de características (235) para cada usuario, que está formado por la información relativa al contexto y/o al estado del usuario y un perfil de usuario. Se asignan (585) permisos a cada usuario, determinando el tipo de recursos de red seguros a los que se permite acceso a cada usuario, en función de su vector de características y se realiza (595) un control de acceso a los recursos de red seguros, permitiendo la transferencia de datos sólo hacia/desde recursos permitidos para cada usuario, en función de los permisos asignados

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200802990.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Provincia: MADRID.

Inventor/es: LOPEZ GARCIA,JOSE ENRIQUE, GARCIA GARCIA,LAURA, MUÑOZ ORGANERO,PEDRO LUIS, HERNANDEZ HERNANDEZ,ARIEL.

Fecha de Solicitud: 22 de Octubre de 2008.

Fecha de Publicación: .

Fecha de Concesión: 26 de Enero de 2011.

Clasificación Internacional de Patentes:

- H04L29/06C6C

- H04W12/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

Clasificación PCT:

- H04W12/08 H04W 12/00 […] › Seguridad de acceso.

Fragmento de la descripción:

Procedimiento y sistema para controlar el acceso inalámbrico a recursos de red seguros basado en el contexto.

Antecedentes de la invención

La invención que se describe pertenece al sector de las comunicaciones inalámbricas, en concreto, a la seguridad y el control de acceso a recursos de red a través de redes inalámbricas.

El amplio despliegue y el gran éxito que están experimentando las redes inalámbricas, y en concreto las redes Wi-Fi, ha llevado también a un creciente desarrollo y número de ataques que han demostrado varias vulnerabilidades de este tipo de redes.

Unos de los principales problemas a los que se enfrentan las redes de acceso en general es la identificación segura de los usuarios que hacen uso de las mismas. A este hecho se une una característica inherente a las tecnologías inalámbricas; la ausencia de un punto físico de conexión a la red, lo que supone un riesgo añadido para los sistemas accesibles desde ella, al brindar cierta invisibilidad en el acceso. Se han propuesto varias soluciones de autenticación y cifrado en redes Wi-Fi, que permitiesen mejorar la confidencialidad, integridad y autenticación en las mismas. Entre ellos, cabe destacar el mecanismo de seguridad WEP (Wired Equivalent Privacy, "privacidad equivalente a cableada") publicado por IEEE (que ha sido ampliamente adoptado, aunque ya se ha demostrado que es posible y relativamente sencilla su ruptura). Para solucionar las deficiencias de WEP, el IEEE comenzó el desarrollo de una nueva norma de seguridad, conocida como 802.11i. Además, los fabricantes de tecnologías para WLAN, con el amparo de la Wi-Fi Alliance, desarrollaron un mecanismo de seguridad intermedio de transición hasta que estuviese disponible 802.11i. Esta solución es la que se conoce como WPA (Wi-Fi Protected Access, "Acceso Protegido Wi-Fi").

A pesar de todos estos esfuerzos, la seguridad del acceso a redes inalámbricas presenta aún algunas deficiencias o vulnerabilidades. El uso de los nuevos protocolos (propuestos para las soluciones WPA y 802.11i) mejora algunos problemas existentes en versiones de protocolos de seguridad Wi-Fi (como los problemas de confidencialidad o de autenticación en WEP). Sin embargo, en lo que se refiere a la autenticación de usuarios, estos métodos sufren de los mismos problemas de autenticación que los sistemas convencionales: en el caso más utilizado (uso de nombre de usuario y contraseña), surge el problema bastante común de que el usuario olvide su contraseña. Además, una vulnerabilidad de este sistema de autenticación es el robo o préstamo de identidad, esto es, que un tercero pueda utilizar el nombre de usuario y contraseña asignado a un usuario con permiso (con o sin ayuda expresa de éste). Esta vulnerabilidad se debe principalmente a la facilidad de comunicar dicha información a terceros. Otros métodos de autenticación utilizados para tratar de resolver esta problemática son la autenticación biométrica y la autenticación basada en token o credenciales. Sin embargo, estas también presentan problemas: la autenticación biométrica complica en gran medida el sistema, sobre todo los sistemas ya desplegados, ya que se requiere un hardware específico capaz de leer las características biométricas del usuario (lector de huella, lector de iris...), sin mencionar los diversos problemas de falsificar o copiar fraudulentamente datos biométricos para hacerse pasar por un usuario con permisos (existen múltiples trabajos en el estado de la técnica que estudian estos problemas, siendo una línea de trabajo abierta actualmente). En cuanto a los sistemas de autenticación basados en lo que el usuario posee (token o certificado) poseen el problema de su fácil préstamo a terceros, o el problema de que sean robados.

Como posible solución a los problemas de seguridad asociados a las redes inalámbricas, se ha propuesto el uso de la información de localización (dónde está el usuario) como factor extra a tener en cuenta en el proceso de autorización o control de acceso. Esto permite extender la seguridad al nivel físico (por ejemplo, para el control de coberturas no deseadas y el acceso de equipos no controlados) frente a otras soluciones existentes, basadas principalmente en la autenticación a nivel de red.

Aunque existen algunas propuestas en este ámbito, hay problemas claros que no han sido resueltos por las soluciones actuales, a saber:

- Problema de privacidad de la información de localización del usuario: al ser un dato privado, debe asegurarse que la información de dónde está el usuario se utiliza única y exclusivamente en el proceso de seguridad y acceso de red. Es necesario introducir algún mecanismo que asegure dicha privacidad de usuario.

- Problema de flexibilidad de sistema: para que el sistema se pueda utilizar en múltiples escenarios, es necesario incluir un mecanismo que permita independizar el sistema del método de localización. Los sistemas presentados actualmente se basan principalmente en la señal de radiofrecuencia enviada por el usuario, no permitiendo el uso de otras tecnologías que podrían ser de mayor interés o más sencillas o económicas de aplicar.

- Problema de acceso desde equipo no identificado, prestado o robado: las soluciones presentadas se basan principalmente en el uso de únicamente la información de localización, lo que las hace vulnerables a ataques de usuarios que puedan acceder a las zonas seguras (visitas, personas que se hayan colado...). La solución más completa permite identificar el equipo o terminal cliente (mediante datos como la MAC del equipo), pero incluso dicha información puede ser falseada, o en el peor de los casos el sistema será vulnerable al acceso a partir de equipos robado o dejados en las zonas seguras. Es necesario un mecanismo que evite dicho problema, identificando al usuario y no al equipo desde el que éste accede.

La solicitud de patente europea EP 1720370 propone un esquema más versátil en lo que respecta al uso de la información de localización en el control de acceso a recursos a través de redes inalámbricas. En este caso, sí se realiza un control de acceso a recursos que permite diferenciar entre los recursos permitidos/denegados, y se utiliza un método dinámico de asignación de privilegios. La solicitud de patente reivindica realizar esta asignación dinámica de permisos o privilegios en función de dos parámetros: la localización del equipo o cliente inalámbrico y la identidad del mismo. A pesar de la clara mejora que esta solicitud de patente supone frente a otras soluciones del estado de la técnica, presenta una serie de problemas no resueltos. En primer lugar, el método reivindicado no considera la inclusión de la identificación y autenticación de usuario (y no de equipo) como parámetro para seleccionar los permisos asignados dinámicamente. Esto supone reducir la capacidad de seleccionar el nivel de seguridad en el acceso a recursos, ya que no se permite seleccionar el acceso en función del usuario (o su perfil) sino sólo en función del equipo que se esté utilizando, cuando en realidad generalmente en la vida real se conceden permisos a personas. Por otro lado, la solicitud de patente especifica su método de operación basando la localización en la señal de radiofrecuencia transmitida por el usuario, lo que limita claramente el tipo de sistema de localización a utilizar, no permitiendo utilizar otros métodos (como infrarrojos, etiquetas RF, etc.), que pueden ser más adecuados según la infraestructura inalámbrica y el tipo de entorno donde se aplique. Además, la solicitud de patente detalla que la petición de selección de privilegios y control de acceso se haga a partir de los puntos de acceso inalámbricos o routers detrás de los mismos, lo que supone que se requieren puntos de acceso o routers específicamente diseñados para este propósito (modificados); esto dificulta la instalación en redes ya desplegadas y encarece la solución. Una solución que no dependa de los equipos hardware instalados es deseable.

Por todo ello, queda claro que existen varios puntos problemáticos a resolver en el estado de la técnica.

Descripción de la invención

El objeto de la presente invención es la mejora de la seguridad en redes de datos con acceso inalámbrico, en particular en las llamadas redes Wi-Fi, descritas en el conjunto de estándares 802.11, incluyendo varios parámetros que dan información de la identidad del usuario y de su contexto.

Para ello, según un...

Reivindicaciones:

1. Un procedimiento para controlar el acceso a recursos de red seguros a través de una red inalámbrica (110), de forma diferenciada según el nivel de seguridad que se requiera para cada recurso, en el que se valoran una serie de parámetros de seguridad asociados a un usuario previamente autenticado, caracterizado porque incluye los pasos de:

- obtener información (555) de la identidad de cada usuario que se conecta a través de un dispositivo inalámbrico (140) a partir de un proceso previo de autenticación;

- obtener información (570) relativa al contexto y/o el estado del usuario;

- generar (565,580) un vector de características (235) para cada usuario, que está formado por la información relativa al contexto y/o al estado del usuario y un perfil de usuario, que depende de la identidad del usuario;

- asignar (585) permisos a cada usuario, determinando el tipo de recursos de red seguros a los que se permite acceso a cada usuario, en función de su vector de características;

- realizar (595) un control de acceso a los recursos de red seguros, permitiendo la transferencia de datos sólo hacia/desde recursos permitidos para cada usuario, en función de los permisos asignados;

- actualizar (580) el vector de características, en concreto, la información relativa al contexto y/o al estado del usuario, y repetir de forma iterativa los pasos previos de asignar permisos (585) a cada usuario y de realizar (595) un control de acceso a los recursos de red seguros, así consiguiendo un cambio dinámico del tipo de recursos de red seguros a los que se permite acceso a cada usuario.

2. El procedimiento según la reivindicación 1, caracterizado porque la información relativa al contexto y/o al estado del usuario comprende información relativa a la localización del usuario.

3. El procedimiento según la reivindicación 2, caracterizado porque la información relativa a la localización del usuario es información sobre un tipo de zona en la que se encuentra el usuario obtenida mediante la conversión de información de localización absoluta del usuario.

4. El procedimiento según la reivindicación 2 o 3 caracterizado porque se utiliza una marca de tiempo indicando cuándo se obtuvo la información relativa a la localización del usuario, y se determina la validez de dicha información en base a la relación entre un umbral de tiempo y la marca de tiempo.

5. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque la información relativa al contexto y/o al estado del usuario comprende al menos uno de los siguientes parámetros: el análisis del comportamiento esperado del usuario, el día y/o la hora de acceso, la confianza en la identidad del usuario, el punto de acceso desde el que accede a la red y la probabilidad de acierto en la estimación de localización.

6. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque se obtiene la identidad del usuario en el proceso previo de autenticación basado en un identificador de usuario y contraseña en una red inalámbrica del tipo Wi-Fi, siguiendo el protocolo RADIUS.

7. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque a partir del proceso previo de autenticación se obtiene además de la identidad de usuario, un identificador del equipo o de la comunicación del usuario.

8. El procedimiento según la reivindicación 7 caracterizado porque un servidor de autenticación (205) comunica la identidad de usuario y el identificador del equipo (140) o de la comunicación de usuarios nuevos conectados mediante la inclusión de una entrada en una tabla de un repositorio o base de datos, que es monitorizado continuamente por un módulo de gestión dinámica de permisos (200).

9. El procedimiento según la reivindicación 7 caracterizado porque un servidor de autenticación envía la identidad de usuario y el identificador del equipo o de la comunicación de usuarios nuevos conectados directamente a un módulo de gestión dinámica de permisos.

10. El procedimiento según la reivindicación 7 caracterizado porque un módulo de gestión dinámica de permisos pregunta periódicamente a un servidor de autenticación la identidad de usuario y el identificador del equipo o de la comunicación de usuarios nuevos conectados.

11. El procedimiento según cualquiera de las reivindicaciones 7-10 caracterizado porque a partir del proceso previo de autenticación se obtiene el identificador del equipo y porque el identificador del equipo es la dirección MAC del adaptador de red inalámbrica del equipo.

12. El procedimiento según cualquiera de las reivindicaciones 7-10 caracterizado porque a partir del proceso previo de autenticación se obtiene el identificador de la comunicación y porque el identificador de la comunicación es la dirección IP asignada en la red inalámbrica al usuario, tras la autenticación.

13. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque la determinación del tipo de recursos de red seguros a los que se permite acceso a cada usuario en función del vector de características de usuario se realiza consultando una tabla multidimensional de permisos (230), que se especifica en un proceso previo de configuración, y que relaciona de forma unívoca cada posible vector de características con un identificador de recurso de red.

14. El procedimiento según la reivindicación 13 caracterizado porque los recursos de red se concretan mediante una o un conjunto de direcciones IP.

15. El procedimiento según la reivindicación 13 caracterizado porque los recursos de red se concretan mediante su nombre de red.

16. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque el control de acceso se realiza mediante marcado dinámico de paquetes según el permiso asignado, en función de la dirección MAC de dichos paquetes, y mediante filtrado de dichos paquetes en función de la marca.

17. El procedimiento según cualquiera de las reivindicaciones anteriores caracterizado porque por defecto los usuarios sin permiso asignado no tienen acceso a ninguno de los recursos de red seguros.

18. Un programa de ordenador que comprende medios de código adaptados para realizar las etapas de cualquiera de las reivindicaciones anteriores, cuando dicho programa se ejecuta en un ordenador.

19. Un sistema para controlar el acceso a recursos de red seguros a través de una red inalámbrica (110), de forma diferenciada según el nivel de seguridad que se requiera para cada recurso, en el que se valoran una serie de parámetros de seguridad asociados a un usuario previamente autenticado, caracterizado porque incluye un módulo de gestión dinámica de permisos (200) que de forma iterativa realiza los siguientes pasos:

- obtener información de la identidad de cada usuario que se conecta a través de un dispositivo inalámbrico a partir de un proceso previo de autenticación;

- obtener información relativa al contexto y/o el estado del usuario;

- actualizar un vector de características para cada usuario, que está formado por la información relativa al contexto y/o al estado del usuario y un perfil de usuario, que depende de la identidad del usuario;

- asignar permisos a cada usuario, determinando el tipo de recursos de red seguros a los que se permite acceso a cada usuario, en función de su vector de características;

y un módulo de control de accesos (170) para:

- realizar un control de acceso a los recursos de red seguros, permitiendo la transferencia de datos sólo hacia/desde recursos permitidos para cada usuario, en función de los permisos asignados.

Patentes similares o relacionadas:

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Sistema y método para gestionar datos de aplicación de aplicaciones de tarjetas sin contacto, del 15 de Julio de 2020, de Kaba AG Group Innovation Management: Un sistema para gestionar datos de aplicación de diferentes aplicaciones de tarjetas sin contacto para una pluralidad de dispositivos de comunicación móvil , comprendiendo […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Métodos y sistemas para verificar usuarios mediante números de teléfono, del 24 de Junio de 2020, de Sinch Mobile AB: Un método implementado por ordenador realizado por un dispositivo de comunicación controlado por software asociado con un número de teléfono de […]

Un método y sistema para proporcionar autenticación del acceso del usuario a un recurso informático a través de un dispositivo móvil utilizando múltiples factores de seguridad separados, del 17 de Junio de 2020, de Hoverkey Ltd: Un método de autenticación de un usuario para acceder a un recurso informático a través de un dispositivo móvil que comprende: almacenar una autorización de recursos cifrada; […]

Transmisión en red de mensajes de datos recíprocos relacionados con la identidad, del 10 de Junio de 2020, de EQUIFAX, INC: Método para transmitir mensajes relacionados con la identidad, que comprende: Almacenar, en un sistema de información relacionada con […]