Un método para autenticar un terminal de usuario en un subsistema multimedia IP.

Un método para autenticar un equipo de usuario convencional que soporta una Autenticación Simplificada,

pero no es capaz de soportar un Acuerdo de Clave de Autenticación del subsistema multimedia IP, en unsubsistema multimedia IP, que comprende:

generar, por parte de una entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF), unapetición de autenticación mediante un Algoritmo de Autenticación Simplificado como respuesta a una petición delabonado, y enviar la petición de autenticación a un equipo de usuario a través de una entidad de Función de Controlde Sesión de Llamada de Proxy (Agente) (P-CSCF);

generar, por parte del equipo de usuario, una respuesta de autenticación mediante el Algoritmo deAutenticación Simplificado en función de una clave de abonado así como parámetros asociados en la petición deautenticación, y enviar la respuesta de autenticación a la entidad de Función de Control de Sesión de Llamada deServicio (S-CSCF) a través de la entidad de Función de Control de Sesión de Llamada de Proxy (P-CSCF); yverificar, por parte de la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF), larespuesta de autenticación mediante el Algoritmo de Autenticación Simplificado de acuerdo con la información HA1obtenida a través de la interacción con un Servidor Local de Abonados (HSS) y un cálculo HASH tomando comoentrada la clave del abonado así como parámetros asociados y, si se ha pasado la verificación, determinar que seha realizado con éxito la autenticación del equipo de usuario; en caso contrario, determinar que falla la autenticacióndel equipo de usuario.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2006/000822.

Solicitante: HUAWEI TECHNOLOGIES CO., LTD..

Nacionalidad solicitante: China.

Dirección: Huawei Administration Building, Bantian, Longgang District, Shenzhen Guangdong 518129 CHINA.

Inventor/es: WEN,KAI, GU,JIONGJIONG.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2389250_T3.pdf

Fragmento de la descripción:

Un método para autenticar un terminal de usuario en un subsistema multimedia IP

Campo de la invención

La presente invención está relacionada con tecnologías de seguridad en el campo de las comunicaciones de red y, en particular, con un método para autenticar un equipo de usuario en un subsistema multimedia IP (IMS) .

Antecedentes de la invención

Un subsistema multimedia IP (IMS) , que es una capa de control de la sesión principal de una red fija o móvil, se ha convertido en una cuestión tratada en la industria en la actualidad. En los sistemas de comunicaciones móviles de 3ª Generación (3G) y en los estándares TISPAN (Servicios Convergentes de Telecomunicaciones e Internet y Protocolos para Redes Avanzadas) se han definido numerosas especificaciones relacionadas con IMS, incluyendo varios aspectos como, por ejemplo, arquitecturas de red, interfaces, protocolos, etc. En particular, la seguridad es un aspecto importante tenido en cuenta en 3G y los TISPAN. De acuerdo con las especificaciones actuales, en términos de seguridad, una red IMS se divide en un dominio de acceso y un dominio de red, y las especificaciones de seguridad se definen, respectivamente, para el dominio de acceso y para el dominio de red. En la Fig. 1 se muestra un modelo de seguridad de la red IMS. Una entidad de Función de Control de Sesión de Llamada (CSCF) de la red IMS se adapta para llevar a cabo funciones tales como el control y el encaminamiento durante una llamada

o sesión. Las P/S/I-CSCF se distinguen entre sí por sus distintas funciones. La Función de Control de Sesión de Llamada de Proxy (Agente) (P-CSCF, CSCF de Proxy) se adapta para un acceso de un equipo de usuario (UE) , y cualquier UE podrá obtener un acceso a la red IMS a través de la P-CSCF. La Función de Control de Sesión de Llamada de Servicio (S-CSCF, CSCF de Servicio) proporciona funciones fundamentales tales como control de sesión y encaminamiento. La Función de Control de Sesión de Llamada de Consulta (I-CSCF, CSCF de consulta) se adapta para seleccionar la S-CSCF y la intercomunicación entre diferentes proveedores de servicio o diferentes redes de área, y se adapta para proporcionar funciones tales como enmascaramiento de red. Un Servidor Local de Abonados (HSS) , que ha evolucionado a partir de un Registro de Localización de Usuarios (HLR) y un Centro de Autenticación (AUC) , se adapta para almacenar datos de suscripción y datos de configuración de abonados y para soportar una función de Autenticación y Autorización (AAA) para los abonados.

Como se muestra en la Fig. 1, un mecanismo de seguridad para el dominio de acceso incluye dos interfaces asociados con un Equipo de Usuario (UE) : Interfaz 1 e Interfaz 2, donde la Interfaz 1 es una interfaz de autenticación bidireccional entre el UE y una red IMS, y está adaptada para permitir una función de autenticación de abonados, y la Interfaz 2 se adapta para garantizar la seguridad de las comunicaciones entre el UE y la P-CSCF. La Interfaz 1 y la Interfaz 2 se implementan en el 3GPP mediante la utilización de un mecanismo AKA (Autenticación, Autenticación de claves) de IMS durante un proceso de registro del equipo de usuario. Las principales entidades de red involucradas durante el proceso de registro del equipo de usuario incluyen el equipo de usuario UE, la P-CSCF, la S-CSCF y el HSS.

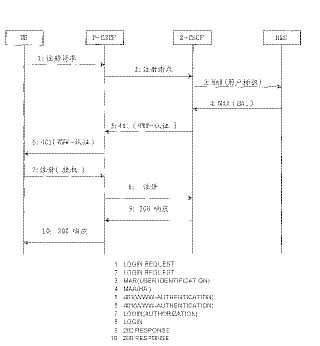

Como se muestra en la Fig. 2, la utilización del mecanismo AKA de IMS durante el proceso de registro del equipo de usuario puede ser como sigue.

1. Se comparte un clave K inicial entre el UE y el HSS.

2. Un abonado inicia un mensaje de petición de registro SM1, y la S-CSCF solicita datos al HSS a través de un mensaje CM1. El HSS genera una quíntupla de autenticación basada en la clave K inicial y un número de secuencia SQN, y envía la quíntupla a la S-CSCF mediante un mensaje CM2. La quíntupla incluye datos aleatorios (RAND) , un símbolo de autenticación (AUTN) , una respuesta esperada (XRES) , una clave de integridad (IK) y una clave de cifrado (CK) .

3. La S-CSCF devuelve al abonado una respuesta 401 (Petición de autenticación) que incluye una cuádrupla de información excepto la XRES.

4. La P-CSCF almacena la información acerca de la IK y la CK y, en la respuesta 401, envía al UE información de RAND y AUTN.

5. El UE autentica la credibilidad del equipo de red en función de información como, por ejemplo, la clave K inicial y el SQN y el AUTN recibido enviada desde el equipo de red. Si la autenticación se realiza con éxito, el equipo de red es fiable y se genera información sobre una respuesta RES en función del RAND y la K. La RES se toma como una “contraseña” para el cálculo de una Respuesta por parte del UE. En un mensaje SM7 (Respuesta de Autenticación) se envía a la parte de red un resultado del cálculo. Al mismo tiempo, el UE calcula por sí mismo la IK y la CK.

6. La S-CSCF recibe, en un mensaje SM9, la información de Respuesta generada en función de la RES y compara la información con el resultado del cálculo a partir de la XRES. Si ambos son idénticos, se puede determinar que se

ha realizado con éxito la autenticación del abonado.

Como se puede observar a partir de lo anterior, el UE inicia el registro en la red IMS y, mediante el AKA del IMS, se lleva a cabo la autenticación bidireccional entre el UE y la red IMS. Además, se puede establecer una relación de seguridad entre el UE y la P-CSCF, y se pueden compartir tanto la clave CK de cifrado como la clave IK de integridad. Ambas claves se pueden utilizar para establecer un canal de comunicación seguro entre el UE y la P-CSCF.

Para más información sobre la “Seguridad en el Dominio de Acceso de IMS”, se puede citar el Estándar Técnico TS33.203 del 3GPP, que ofrece descripciones detalladas sobre la seguridad del dominio de acceso de la red de IMS, y para más información sobre el mecanismo AKA de IMS, se puede citar el TS33.203, Sección 6.1 y la RFC3310 del IETF.

En el campo inalámbrico, existe un gran número de equipos de usuario en uso que son incompatibles con las especificaciones del protocolo del 3GPP y no pueden soportar el mecanismo de seguridad en el dominio de acceso como se requiere para el TS 33.203 del 3GPP como, por ejemplo, un equipo de usuario que utiliza una tarjeta SIM o un equipo de usuario 2G que utiliza una tarjeta USIM/ISIM. Para proporcionar un servicio de IMS para dicho cliente final, en el TR 33.878 se ha definido un mecanismo de seguridad en el dominio de acceso denominado como “Early IMS” (IMS temprano) . El principio básico del dominio de acceso de seguridad del Early IMS consiste en que la seguridad de la capa de aplicación se puede habilitar sobre la seguridad de la capa de acceso. Después de que un acceso de un equipo se ha autenticado en la capa de acceso, la información autenticada se transfiere a la capa de aplicación que, a su vez, lleva a cabo una autenticación de seguridad de la capa de aplicación para la petición del abonado en función de dicha información. Como se muestra en la Fig. 3, el mecanismo de seguridad para el dominio de acceso del Early IMS se puede dividir en las siguientes partes.

1. Activación de PDP: un equipo de usuario obtiene un acceso a una red GPRS a través de un Nodo de Soporte de la Pasarela GPRS (GGSN) . Durante un proceso de activación del Protocolo de Paquetes de Datos (PDP) , el GGSN autentica las identidades IMSI y MSISDN de los abonados, y asigna al equipo de usuario una identidad de la capa de transporte de red (dirección IP) . El GGSN transfiere al HSS correlaciones entre las identidades del abonado y la dirección IP del equipo a través de un mensaje “Accounting Request Start” (Inicio de Petición de Contabilidad) , el cual, a su vez, almacena las correlaciones.

2.

Reivindicaciones:

1. Un método para autenticar un equipo de usuario convencional que soporta una Autenticación Simplificada, pero no es capaz de soportar un Acuerdo de Clave de Autenticación del subsistema multimedia IP, en un subsistema multimedia IP, que comprende:

generar, por parte de una entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) , una petición de autenticación mediante un Algoritmo de Autenticación Simplificado como respuesta a una petición del abonado, y enviar la petición de autenticación a un equipo de usuario a través de una entidad de Función de Control de Sesión de Llamada de Proxy (Agente) (P-CSCF) ;

generar, por parte del equipo de usuario, una respuesta de autenticación mediante el Algoritmo de Autenticación Simplificado en función de una clave de abonado así como parámetros asociados en la petición de autenticación, y enviar la respuesta de autenticación a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) a través de la entidad de Función de Control de Sesión de Llamada de Proxy (P-CSCF) ; y

verificar, por parte de la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) , la respuesta de autenticación mediante el Algoritmo de Autenticación Simplificado de acuerdo con la información HA1 obtenida a través de la interacción con un Servidor Local de Abonados (HSS) y un cálculo HASH tomando como entrada la clave del abonado así como parámetros asociados y, si se ha pasado la verificación, determinar que se ha realizado con éxito la autenticación del equipo de usuario; en caso contrario, determinar que falla la autenticación del equipo de usuario.

2. El método de acuerdo con la reivindicación 1, en donde la petición del abonado es una petición de registro.

3. El método de acuerdo con la reivindicación 1, en donde el Algoritmo de Autenticación Simplificado es un algoritmo MD5 Simplificado, y la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) obtiene el HA1 mediante la interacción con el Servidor Local de Abonados (HSS) antes de la generación de la petición de autenticación o al recibir la respuesta de autenticación.

4. El método de acuerdo con la reivindicación 3, en donde la obtención del HA1 comprende:

enviar al Servidor Local de Abonados (HSS) , por parte de la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) , un mensaje de petición que incluye una identidad de abonado; y

generar, por parte del Servidor Local de Abonados (HSS) , el HA1 en función de un nombre de dominio de un dominio correspondiente al abonado, la identidad del abonado y la clave del abonado, y devolver el HA1 a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) en un mensaje de respuesta.

5. El método de acuerdo con la reivindicación 1, en donde el Algoritmo de Autenticación Simplificado es un algoritmo MD5-Sess Simplificado.

6. El método de acuerdo con la reivindicación 5, en donde la obtención del HA1 comprende:

enviar a un Servidor Local de Abonados (HSS) , por parte de la Función de Control de Sesión de Llamada de Servicio (S-CSCF) , un mensaje de petición que incluye una identidad de abonado, un parámetro “nonce” y un parámetro “cnonce” al recibir la respuesta de autenticación; y

generar, por parte del Servidor Local de Abonados (HSS) , el HA1 en función de un nombre de dominio de un dominio correspondiente al abonado, la identidad del abonado, la clave del abonado, el parámetro “nonce” y el parámetro “cnonce”, y devolver el HA1 a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) en un mensaje de respuesta.

7. El método de acuerdo con la reivindicación 4 ó 6, en donde la identidad del abonado es una identidad pública de usuario o una identidad privada de usuario.

8. El método de acuerdo con la reivindicación 2, en donde después de realizar con éxito la autenticación del registro del equipo de usuario, se autentica un mensaje de petición posterior de acuerdo con un método de autenticación para un mensaje de petición posterior configurado en un Servidor Local de Abonados (HSS) .

9. El método de acuerdo con la reivindicación 8, en donde el método de autenticación para un mensaje de petición posterior comprende uno de los siguientes: autenticar únicamente un mensaje de petición de registro, autenticar únicamente un mensaje de petición de registro y de petición de sesión, y autenticar cada mensaje de petición.

10. El método de acuerdo con la reivindicación 9, en donde en el caso de autenticación de cada mensaje de petición, se configura una sesión de autenticación para un mensaje de petición del abonado para que sea igual a un

período de registro del abonado o un período de sesión del abonado.

11. Un método para autenticar un equipo de usuario convencional que soporta una Autenticación Simplificada pero no es capaz de soportar un Acuerdo de Clave de Autenticación del subsistema multimedia IP, en un subsistema multimedia IP, que comprende:

generar, por parte de un Servidor Local de Abonados (HSS) , los parámetros necesarios durante una Autenticación Simplificada para la generación de una petición de autenticación en función de una identidad de abonado en un mensaje de petición enviado desde una entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) , y enviar los parámetros a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) ;

generar, por parte de la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) , una petición de autenticación en función de los parámetros, y enviar la petición de autenticación a un equipo de usuario a través de una entidad de Función de Control de Sesión de Llamada de Proxy (P-CSCF) ;

generar, por parte del equipo de usuario, una respuesta de autenticación mediante un Algoritmo de Autenticación Simplificado en función de una clave de abonado así como de parámetros asociados en la petición de autenticación, y transferir la respuesta de autenticación al Servidor Local de Abonados (HSS) a través de la entidad de Función de Control de Sesión de Llamada de Proxy (P-CSCF) y la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) ; y

verificar, por parte del Servidor Local de Abonados (HSS) , los contenidos asociados en la respuesta de autenticación mediante el Algoritmo de Autenticación Simplificado en función de la clave del abonado y de los parámetros relacionados, y si se pasa la verificación, informar a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) que se ha realizado con éxito la autenticación del equipo de usuario; en caso contrario, informar a la entidad de Función de Control de Sesión de Llamada de Servicio (S-CSCF) que la autenticación del equipo de usuario ha fallado.

12. El método de acuerdo con la reivindicación 11, en donde la identidad de abonado es una identidad pública de usuario o una identidad privada de usuario.

13. El método de acuerdo con la reivindicación 11 ó 12, en donde la petición de abonado es una petición de registro.

14. El método de acuerdo con la reivindicación 13, en donde después de realizar con éxito la autenticación del registro del equipo de usuario, se autentica un mensaje de petición posterior de acuerdo con un método de autenticación para un mensaje de petición posterior configurado en el Servidor Local de Abonados (HSS) .

15. El método de acuerdo con la reivindicación 14, en donde el método de autenticación para un mensaje de petición posterior comprende uno de los siguientes: autenticar únicamente un mensaje de petición de registro, autenticar únicamente un mensaje de petición de registro y de petición de sesión, y autenticar cada mensaje de petición.

16. El método de acuerdo con la reivindicación 15, en donde en el caso de autenticación de cada mensaje de petición, se configura una sesión de autenticación para un mensaje del abonado para que sea igual a un período de registro del abonado o un período de sesión del abonado.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]