COMPROBACION DE INTEGRIDAD EN UN SISTEMA DE COMUNICACION.

Un nodo para su uso en un sistema que comprende dicho nodo (6,

20) y un nodo adicional (20, 6), proporcionándose una pluralidad de distintos canales de comunicación entre dichos nodos, teniendo cada canal de comunicación una identidad distinta, comprendiendo dicho nodo:

medios para calcular un código (XMAC-I) de autenticación a partir de una pluralidad de valores, siendo algunos de dichos valores los mismos para dicha pluralidad de distintos canales de comunicación, medios para recibir información relacionada con un código (MAC-I) de autenticación calculado por dicho nodo adicional; y

medios para comparar información relacionada con un código (XMAC-I) de autenticación calculado por dicho nodo con información relacionada con un código (MAC-I) de autenticación calculado por el nodo adicional; y caracterizado por

estar al menos uno de dichos valores dispuesto para comprender información relacionada con la identidad (RB ID) de un canal de comunicación de dicha pluralidad de canales de comunicación

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E04075767.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 4,02150 ESPOO.

Inventor/es: VIALEN, JUKKA, NIEMI, VALTTERI.

Fecha de Publicación: .

Fecha Solicitud PCT: 23 de Enero de 2001.

Fecha Concesión Europea: 30 de Junio de 2010.

Clasificación Internacional de Patentes:

- H04L29/06S8

- H04L29/06S8G

- H04Q7/38S

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación PCT:

- H04L9/32 H04 […] › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

- H04W12/02 H04W 12/00 […] › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

- H04W12/06 H04W 12/00 […] › Autenticación.

Clasificación antigua:

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

- H04Q7/38

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Comprobación de integridad en un sistema de comunicación.

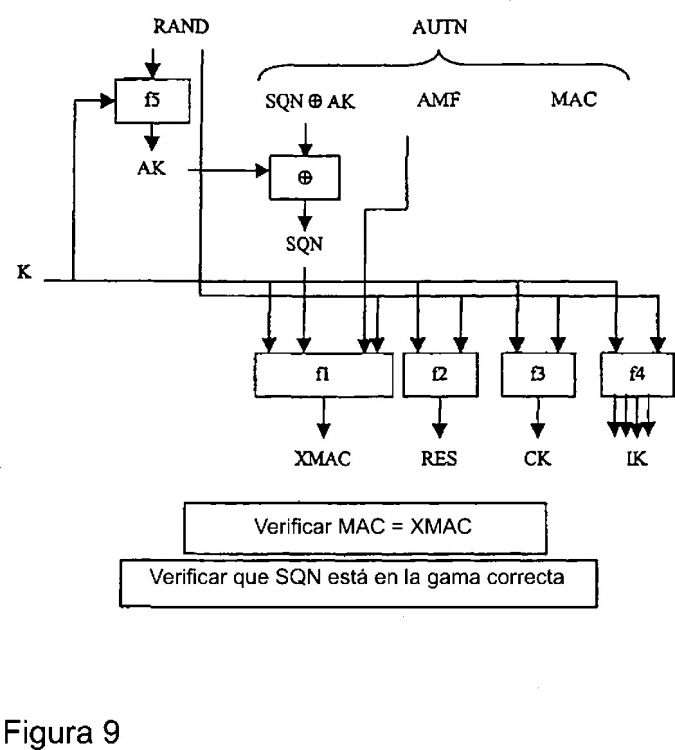

La presente invención se refiere a un procedimiento para comprobar la integridad de las comunicaciones entre un primer nodo y un segundo nodo. En particular, pero no exclusivamente, la invención se refiere a un procedimiento para comprobar la integridad de las comunicaciones entre una estación móvil y una red celular.

Se conocen diversas redes distintas de telecomunicación. Una red de telecomunicación es una red de telecomunicación celular, en la cual el área cubierta por la red se divide en una pluralidad de células. Cada célula está dotada de una estación base, que sirve a estaciones móviles en la célula asociada a la estación base. El equipo de usuario, tal como las estaciones móviles, recibe así señales desde, y transmite señales a, la estación base y, por ello, puede comunicarse a través de las estaciones base. El sistema celular también comprende habitualmente un controlador de estación base que controla el funcionamiento de una o más estaciones base. Al menos algunos de los equipos de usuario en el sistema pueden ser capaces de comunicarse simultáneamente por uno o más canales de comunicación.

Las telecomunicaciones están expuestas al problema de asegurar que la información recibida es enviada por un remitente autorizado, y no por un participante no autorizado que está intentando pasar por el remitente. El problema es especialmente relevante para los sistemas de telecomunicación celular, donde la interfaz aérea presenta una oportunidad potencial para que un participante espíe y reemplace el contenido de una transmisión. El documento US 4.393.269 expone un procedimiento y aparato que incorporan una secuencia de vía única para la verificación de transacciones e identidades.

Una solución para este problema es la autenticación de los participantes en la comunicación. Un proceso de autenticación intenta descubrir y comprobar la identidad de ambos participantes en la comunicación, de forma tal que cada participante reciba información acerca de la identidad del otro participante, y pueda fiarse de la identidad. La autenticación se efectúa habitualmente en un procedimiento específico al principio de una conexión. Sin embargo, este procedimiento deja espacio para la manipulación, inserción y borrado no autorizados de los mensajes subsiguientes. Hay una necesidad de una autenticación por separado de cada mensaje transmitido. Esto puede hacerse adosando un código de autenticación de mensaje (MAC-I) al mensaje en el extremo transmisor, y comprobando el valor del código MAC-I de autenticación de mensaje en el extremo receptor.

Un código MAC-I de autenticación de mensaje es habitualmente una cadena relativamente breve de bits, que depende del mensaje que protege y de una clave secreta conocida tanto por el remitente como por el destinatario del mensaje. La clave secreta se genera y acuerda durante el procedimiento de autenticación al comienzo de la conexión. En algunos casos, el algoritmo (que se usa para calcular el código MAC-I de autenticación de mensaje sobre la base de la clave secreta y el mensaje) también es secreto, pero este no es el caso normalmente.

El proceso de autenticación de mensajes individuales se llama a menudo protección de integridad. Para proteger la integridad de un mensaje, el participante transmisor calcula un valor de autenticación del mensaje sobre la base del mensaje a enviar y de la clave secreta, utilizando el algoritmo especificado, y envía el mensaje con el valor del código MAC-I de autenticación de mensaje. El participante receptor recalcula un valor del código MAC-I de autenticación de mensaje sobre la base del mensaje y la clave secreta según el algoritmo especificado, y compara el código MAC-I de autenticación de mensaje recibido con el código MAC-I de autenticación de mensaje calculado. Si los dos valores del código MAC-I de autenticación de mensaje coinciden, el destinatario puede confiar en que el mensaje está intacto y enviado por el supuesto participante.

Los esquemas de protección de integridad pueden ser atacados. Hay dos procedimientos que un participante no autorizado puede usar para falsificar un valor del código MAC-I de autenticación de mensaje, para mensajes modificados o nuevos. El primer procedimiento implica obtener la clave secreta y el segundo procedimiento implica proporcionar mensajes modificados o nuevos sin conocimiento de la clave secreta.

La clave secreta puede ser obtenida por terceros de dos maneras:

- calculando todas las claves posibles hasta que se halla una clave que coincide con datos de pares observados de códigos MAC-I de autenticación de mensaje, o bien forzando el algoritmo para producir valores de códigos MAC-I de autenticación de mensajes; o bien

- capturando directamente una clave secreta almacenada o transmitida.

Los participantes originales en la comunicación pueden impedir que un tercero obtenga la clave secreta usando un algoritmo que sea criptográficamente fuerte, usando una clave secreta lo bastante larga para impedir la búsqueda exhaustiva de todas las claves y usando un procedimiento seguro para la transmisión y almacenamiento de claves secretas.

Un tercero puede intentar perturbar el intercambio de mensajes entre los dos participantes sin una clave secreta, adivinando el valor correcto del código MAC-I de autenticación de mensaje, o bien reproduciendo algún mensaje anterior transmitido entre los dos participantes. En este último caso, el código MAC-I correcto de autenticación de mensaje para el mensaje se conoce a partir de la transmisión original. Este ataque puede ser muy útil para un tercero no autorizado. Por ejemplo, puede multiplicar el número de acciones adicionales que son favorables al intruso. Incluso las transacciones monetarias pueden repetirse de esta manera.

La correcta adivinación del valor del código MAC-I de autenticación de mensaje puede impedirse usando valores largos del código MAC-I de autenticación de mensaje. El valor MAC-I de autenticación de mensaje debería ser lo bastante largo como para reducir la probabilidad de adivinar correctamente a un nivel lo suficientemente bajo en comparación con el beneficio obtenido por una falsificación exitosa. Por ejemplo, el uso de un valor de 32 bits del código MAC-I de autenticación de mensaje reduce la probabilidad de una adivinación correcta a 1/4294967296. Esto es lo bastante pequeño para la mayoría de las aplicaciones.

La obtención de un valor correcto del código MAC-I de autenticación de mensaje, usando el ataque por reproducción, es decir, reproduciendo un mensaje anterior, puede impedirse introduciendo un parámetro que varía con el tiempo al cálculo de los valores MAC-I de autenticación de mensaje. Por ejemplo, puede usarse un valor de sello temporal o un número de secuencia como entrada adicional al algoritmo del código MAC-I de autenticación de mensaje, además de la clave secreta de integridad y el mensaje.

En el caso en que se usa una secuencia de números como parámetros que varían con el tiempo, se usa un mecanismo que impide la posibilidad de usar el mismo número de secuencia más de una vez con la misma clave secreta. Habitualmente, ambos participantes en la comunicación mantienen un registro de los números de secuencia usados.

Si hay varios canales de comunicación en uso, todos los cuales utilizan la misma clave secreta, surge el siguiente problema. Un mensaje en un canal de comunicación asociado a un número de secuencia dado, por ejemplo n, puede repetirse en otro canal de comunicación en un momento adecuado, es decir, toda vez que el número n de secuencia es aceptable en el otro canal.

Se ha propuesto aplicar el cifrado y la protección de integridad en el sistema UMTS para el estándar de tercera generación. Sin embargo, el procedimiento que se ha propuesto permite que el mensaje idéntico se envíe por dos distintos portadores de radio de señalización en distintos momentos. Esto hace que el sistema sea vulnerable a ataques del hombre de la calle. En particular, tal sistema puede ser vulnerable al "ataque por reproducción" descrito anteriormente.

Habitualmente, un único mensaje de señalización repetido no brinda una ventaja significativa al tercero no autorizado, pero es posible que el tercero pudiera intentar repetir un diálogo más largo, por ejemplo, a fin de establecer una llamada adicional y, así, robar partes de una conexión.

El documento ETSI: "Universal Mobile Telecommunications System (UMTS); 3G Security; Security Architecture (3GPP TS 33, 102 version 3.3.1 Release...

Reivindicaciones:

1. Un nodo para su uso en un sistema que comprende dicho nodo (6, 20) y un nodo adicional (20, 6), proporcionándose una pluralidad de distintos canales de comunicación entre dichos nodos, teniendo cada canal de comunicación una identidad distinta, comprendiendo dicho nodo:

medios para calcular un código (XMAC-I) de autenticación a partir de una pluralidad de valores, siendo algunos de dichos valores los mismos para dicha pluralidad de distintos canales de comunicación, medios para recibir información relacionada con un código (MAC-I) de autenticación calculado por dicho nodo adicional; y

medios para comparar información relacionada con un código (XMAC-I) de autenticación calculado por dicho nodo con información relacionada con un código (MAC-I) de autenticación calculado por el nodo adicional; y caracterizado por

estar al menos uno de dichos valores dispuesto para comprender información relacionada con la identidad (RB ID) de un canal de comunicación de dicha pluralidad de canales de comunicación.

2. Un nodo según la reivindicación 1, que comprende un controlador (24) de red de radio.

3. Un nodo según la reivindicación 1, que comprende un equipo (6) de usuario.

4. Un nodo según cualquier reivindicación precedente, que comprende medios para la comunicación mediante una conexión inalámbrica.

5. Un sistema de comunicación que comprende un nodo según cualquier reivindicación precedente.

6. Un procedimiento para llevar a cabo una comprobación de integridad en un sistema que comprende un nodo y un nodo adicional (6, 20), proporcionándose una pluralidad de canales de comunicación entre dicho nodo y dicho nodo adicional, teniendo cada canal de comunicación una identidad (RB ID) distinta, comprendiendo dicho procedimiento las etapas de:

recibir en el nodo información relacionada con un código (MAC-I) de autenticación del nodo adicional;

calcular un código (XMAC-I) adicional de autenticación usando una pluralidad de valores, siendo algunos de dichos valores los mismos para dicha pluralidad de distintos canales de comunicación, comparar el código (XMAC-I) adicional de autenticación con dicha información relacionada con un código (MAC-I) de autenticación recibido desde el nodo adicional, y caracterizado por estar al menos uno de dichos valores dispuesto para comprender información relacionada con la identidad (RB ID) de un canal de comunicación de dicha pluralidad de canales.

7. Un procedimiento según la reivindicación 6, que comprende ingresar información relacionada con la identidad (RB ID) del canal de comunicación de dicha pluralidad de canales de comunicación, como un valor de entrada por separado, en un algoritmo (UIA) de integridad para calcular el código (XMAC-I) de autenticación.

8. Un procedimiento según la reivindicación 6, que comprende proporcionar un valor de entrada combinado, combinando información relacionada con la identidad (RB ID) del canal de comunicación de dicha pluralidad de canales de comunicación, con al menos otro valor de entrada, e ingresar el valor de entrada combinado en un algoritmo (UIA) de integridad para calcular el código (XMAC-I) de autenticación.

9. Un procedimiento según cualquiera de las reivindicaciones 6 a 8, en el cual dichos valores para calcular el código (XMAC-I) de autenticación de mensaje comprenden uno o más de los siguientes valores de la arquitectura de seguridad del Sistema Universal de Telecomunicaciones Móviles (UMTS) del Proyecto de Asociación de 3ª Generación (3GPP); una clave (IK) de integridad; un valor (DIRECCIÓN) de dirección, un valor (REFRESCO) de refresco, un valor (MENSAJE) de mensaje y un valor (CONTADOR-I) de contador.

10. Un procedimiento según cualquiera de las reivindicaciones 6 a 9, en el cual dichos canales de comunicación comprenden un portador de radio.

11. Un procedimiento según la reivindicación 10, en el cual dicho portador de radio es un portador de radio de señalización.

Patentes similares o relacionadas:

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]